AWS re:Invent 2024現地参加期間中はジャパンのサウナが恋しい小菅です。

2024年12月02日~06日でラスベガスで開催されたAWS re:invent 2024に参加しております。

この期間近辺ではたくさんの興味を引くAWSアップデートが登場しますが、

その中でもOpenSearchとSecurityLakeのゼロETL統合にピックアップしたいと思います。

本ブログ執筆にあたり、日本にいるメンバーに多大な協力をいただいたことで検証とre:Inventでのキャッチアップのバランスが取れました。

(ホントありがとうございます _|\○_)

概要

以下の通り、OpenSearchとSecurityLakeがゼロETL統合したので

SecurityLakeのデータを使ったOpenSearchでの分析環境の準備が容易になりました。

※東京リージョンでも利用可能です。

実際に使ってみた

分析可能な状態にするまでは、以下ステップが必要になります。

1. SecurityLakeを有効化する

SecurityLakeの有効化方法については、割愛させていただきますが

基本的には組織の親アカウントから子アカウントへ委任を行ったうえで有効化する必要があります。

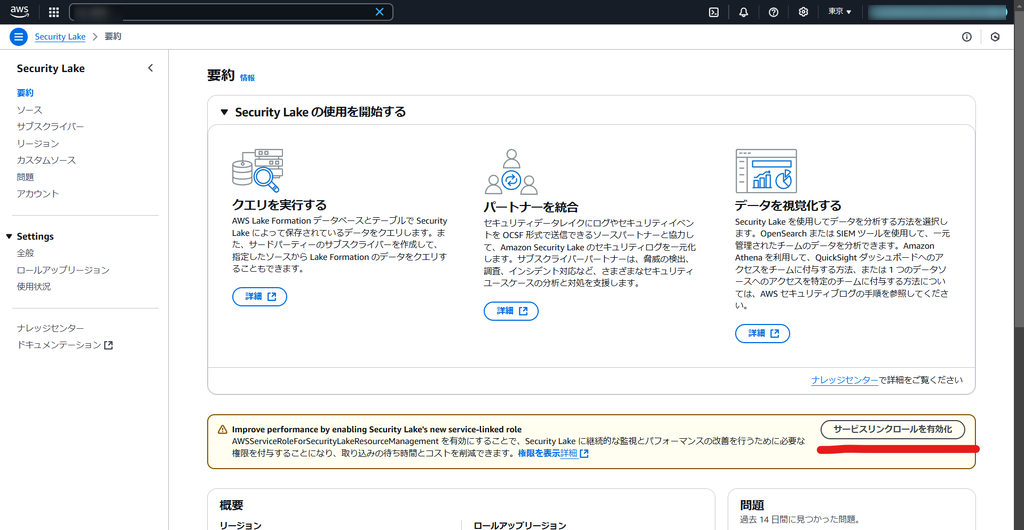

2. サービスリンクロールを有効化する

SecurityLakeの画面からサービスリンクロールの有効化ボタンを押す。

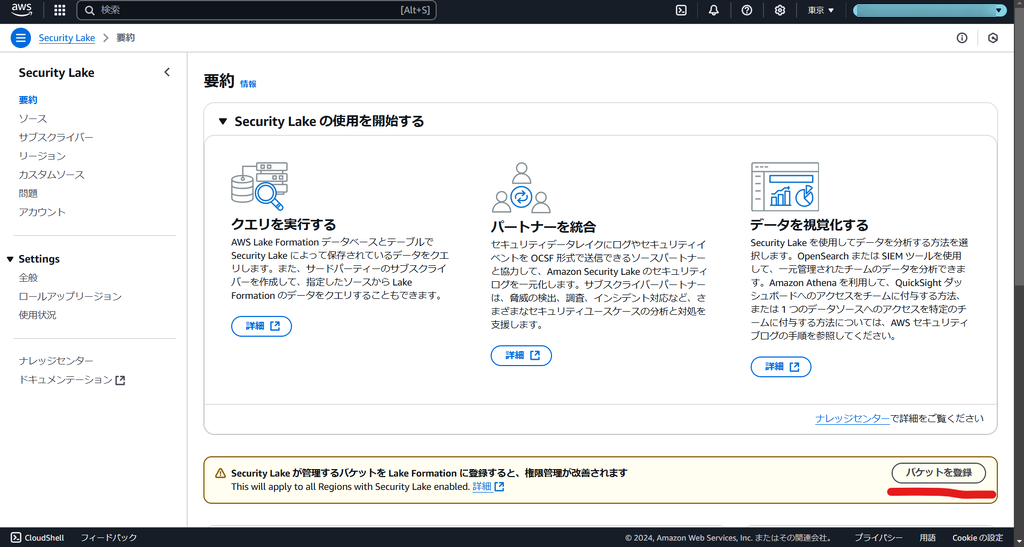

3. SecurityLakeが管理するバケットをLakeFormationに登録

こちらもSecurityLakeの画面から登録可能です。

4. OpenSearchからSecurityLakeデータベースに接続

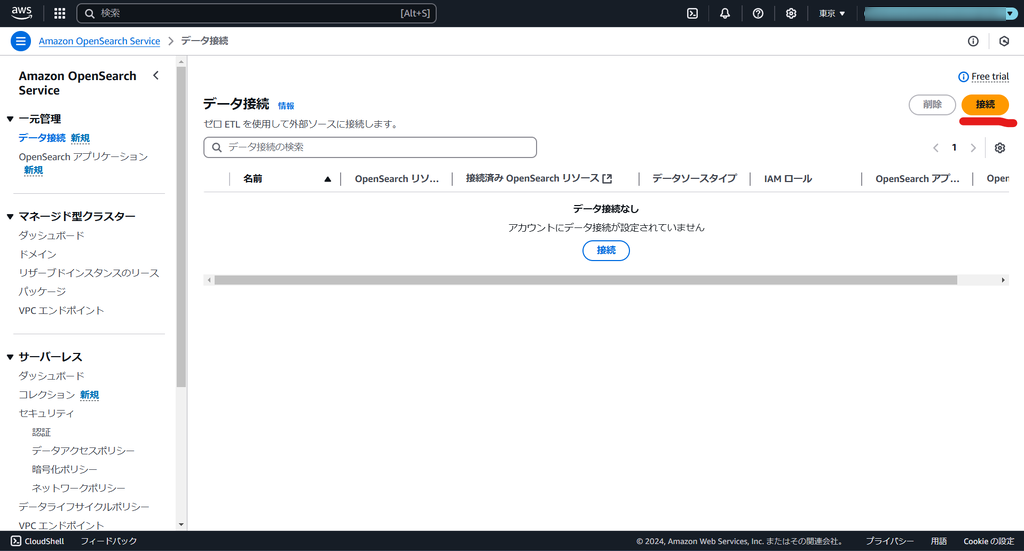

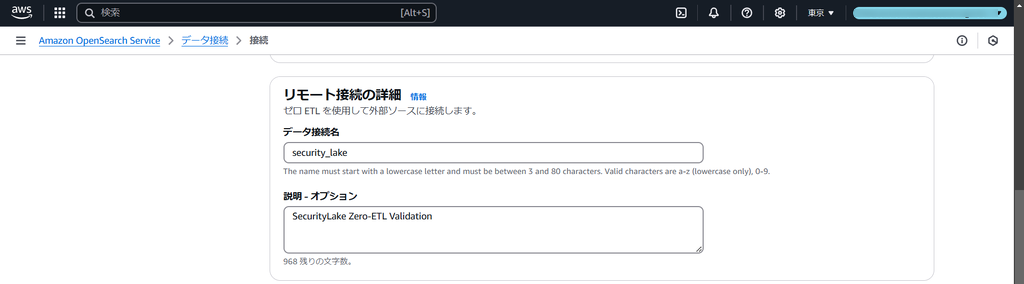

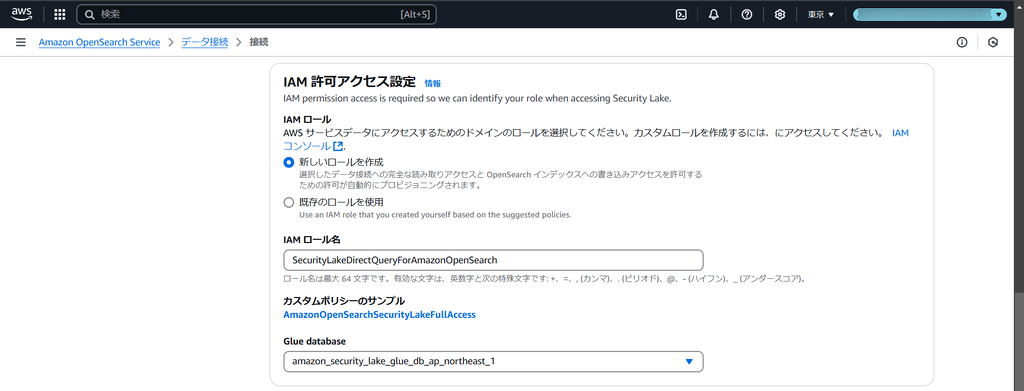

OpenSearchの画面から、「データ接続」を選択します。

「接続」を選択します。

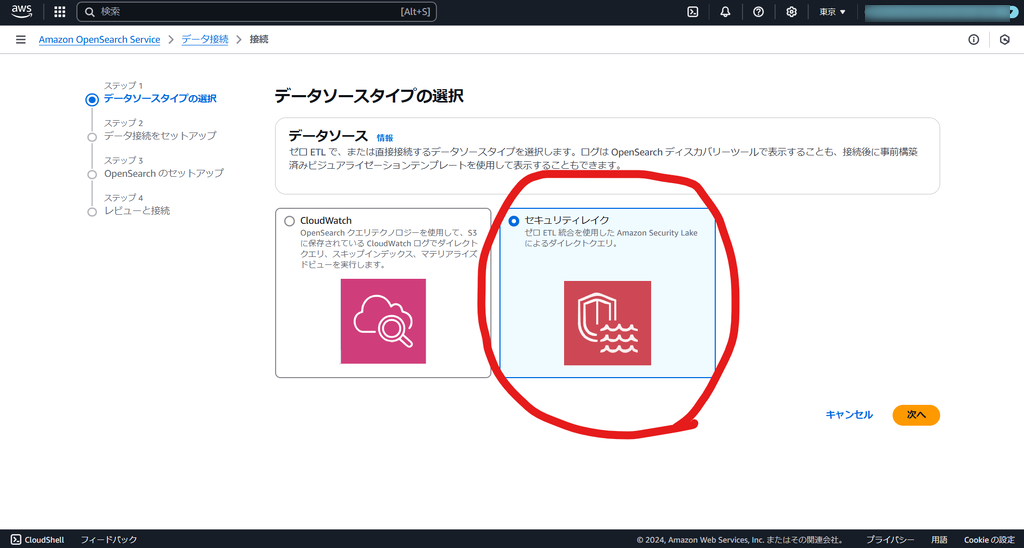

「セキュリティレイク」を選択します。

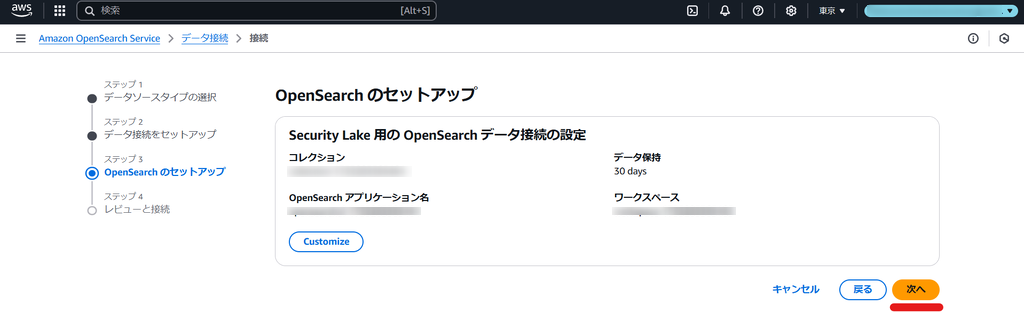

各種設定して次へ。

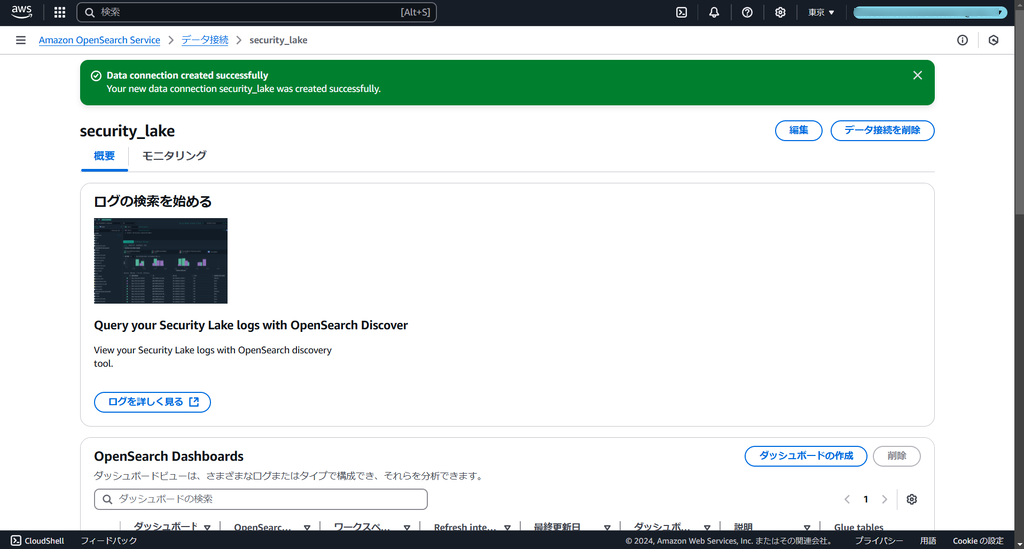

設定は完了です。

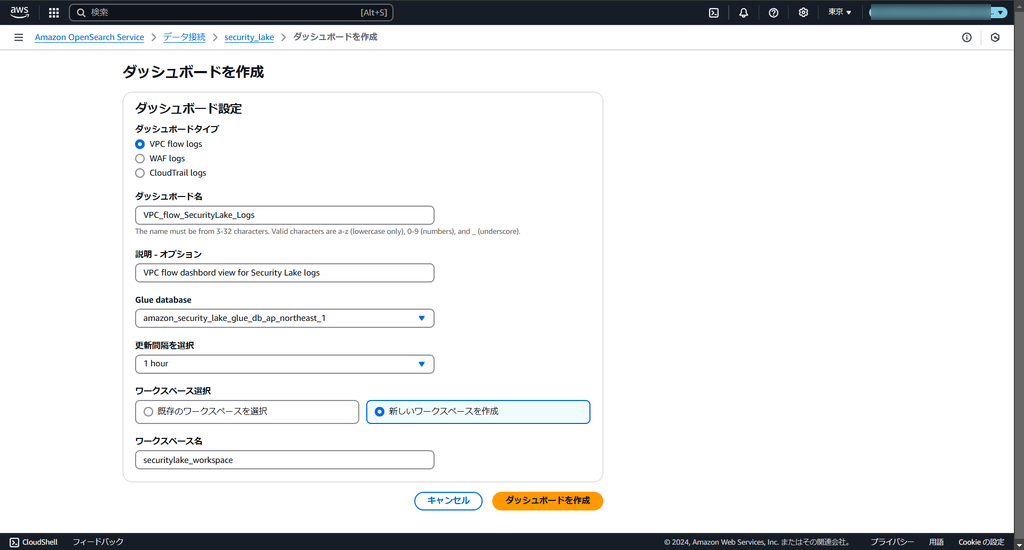

5. ダッシュボードの作成

ダッシュボードタイプごとにダッシュボードを作成します。

完成イメージ

今回はWAFのログは収集していないため、VPC Flow LogsとCloudTrailのみとなります。

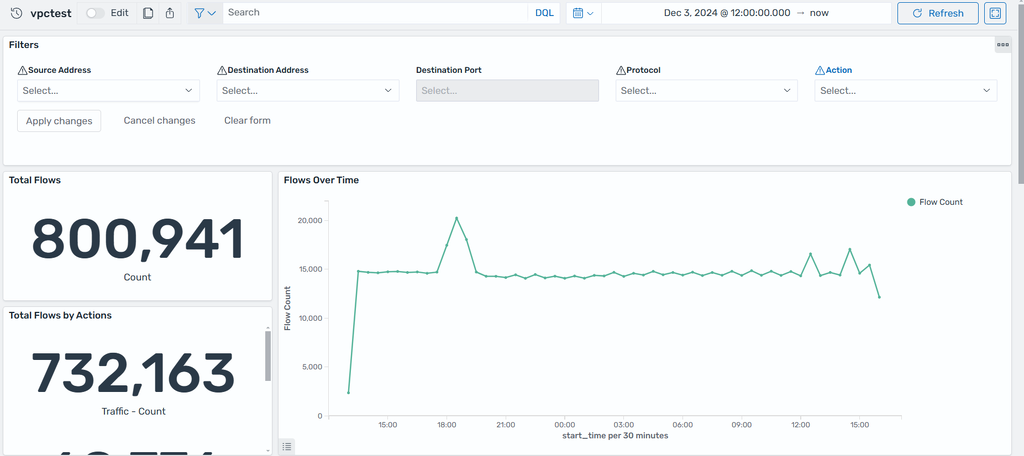

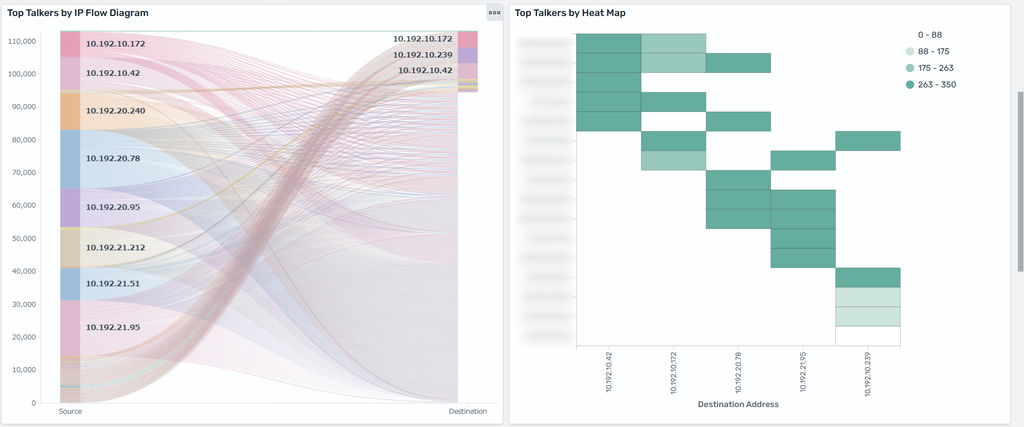

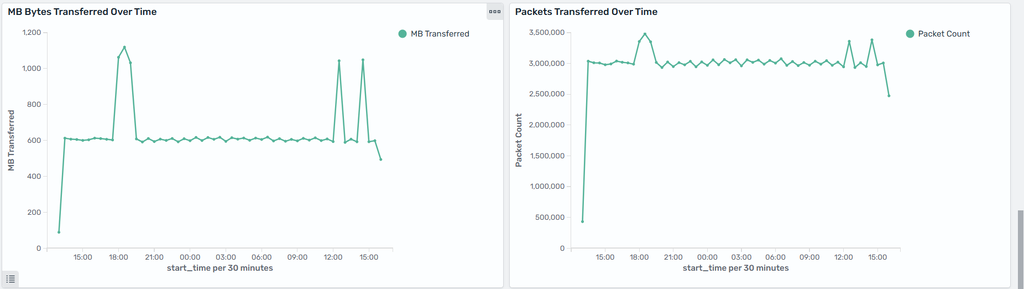

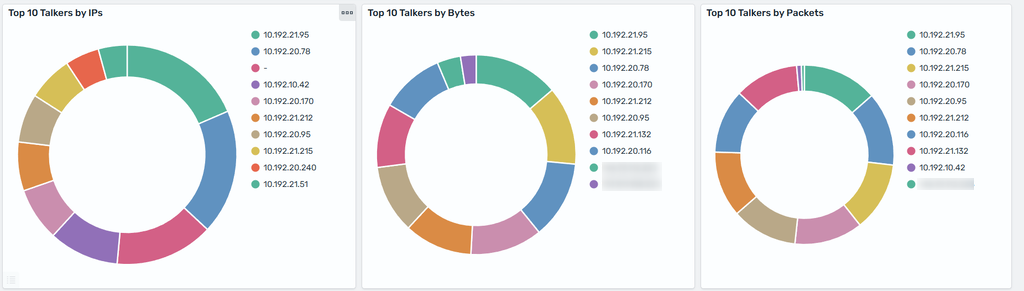

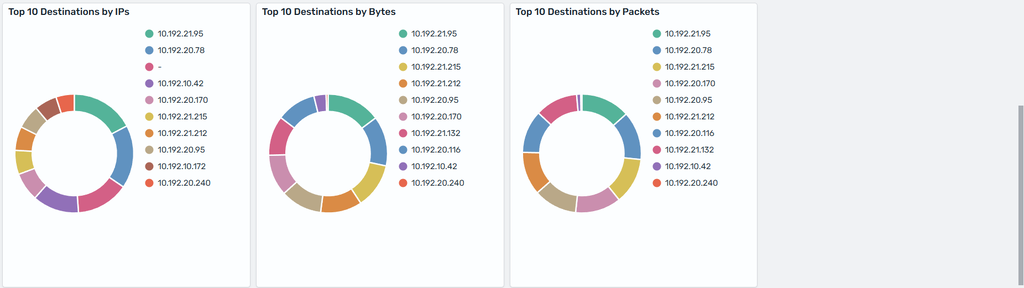

VPC Flow Logs

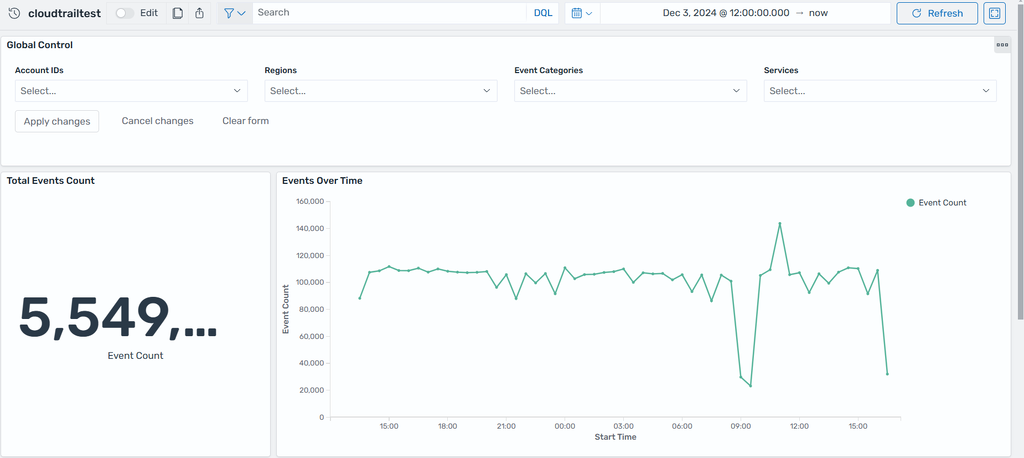

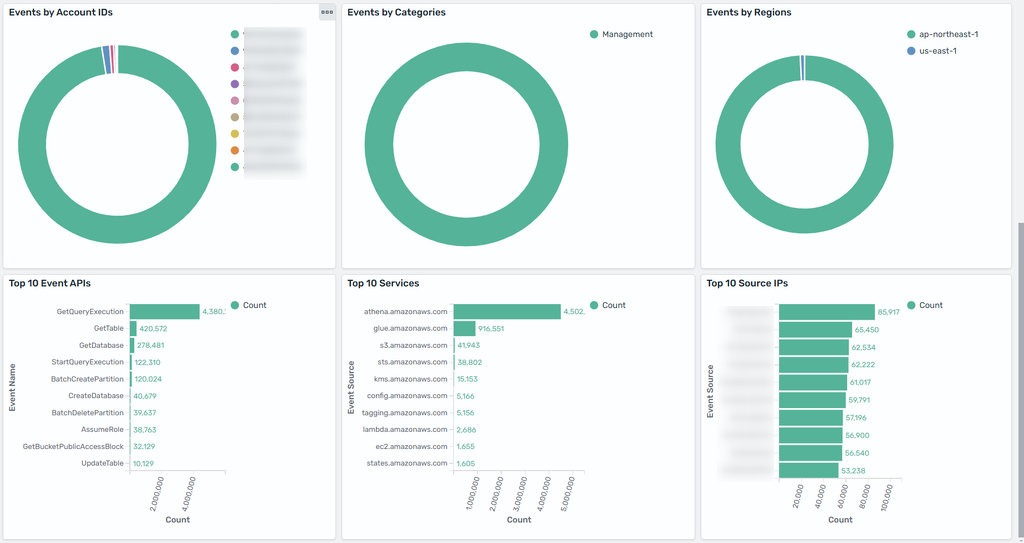

CloudTrail

おわりに

ETL処理を独自実装する必要がないため、

AWSアカウントにおけるセキュリティを手軽に可視化できるのでうれしいポイントかと思います。

ただいざ可視化するとなると、OpenSearchもSecurityLakeもご利用環境や使い方によってはかなりコストがかかるサービスになります。

例えばVPCにおける通信トラフィックが多いだけでもログがそれなりに収集されるためかなりのコスト増になります。

利用目的を明確にしていただいた上で、是非ご利用してみてください。

小菅 信幸(執筆記事の一覧)

仙台在住/サウナをこよなく愛するエンジニア

2024 Japan AWS All Certifications Engineers