セキュリティサービス部 佐竹です。

AWS re:Invent 2025 期間中に発表された、Amazon GuardDuty の拡張脅威検知(Extended Threat Detection)における Amazon EC2 および Amazon ECS のサポートについて、その詳細とメリットを「実際の検出結果」と共に解説したいと思います。

- はじめに

- まずは実際に AttackSequence:EC2 を検出させてみた

- アップデートの概要

- 「有効化」方法と「コスト」について

- 新規に追加された Finding Type

- マネジメントコンソールを確認する

- 抑制ルールとの兼ね合いについて

- 検出の仕組みと Runtime Monitoring の重要性について

- AWS公式ドキュメント(User Guide)を読む

- まとめ

はじめに

昨年の AWS re:Invent 2024 にて発表された Amazon GuardDuty の機能「Extended Threat Detection(拡張脅威検知)」について、以前以下のブログを執筆しました。

この Extended Threat Detection は、複数の検出結果 (Findings) を相関分析し、一連の「攻撃シーケンス」として「Critical」の Severity で通知するものです。

GuardDuty では、検出結果 (Findings) には「Critical」の深刻度 (Severity) が予約されていたものの、長らく利用されていませんでした。Extended Threat Detection ではすべての攻撃シーケンスを「Critical」と見なし、最優先での対応を促すものとなっています。

Extended Threat Detection はこれまで、主に IAM や S3、EKS を対象としていましたが、2025年12月2日の発表により、その対象範囲が Amazon EC2 および Amazon ECS に拡大されました。

本ブログではこの Extended Threat Detection に関する追加のアップデートについて、特に GuardDuty を既に運用中のお客様に向けた形で解説します。

まずは実際に AttackSequence:EC2 を検出させてみた

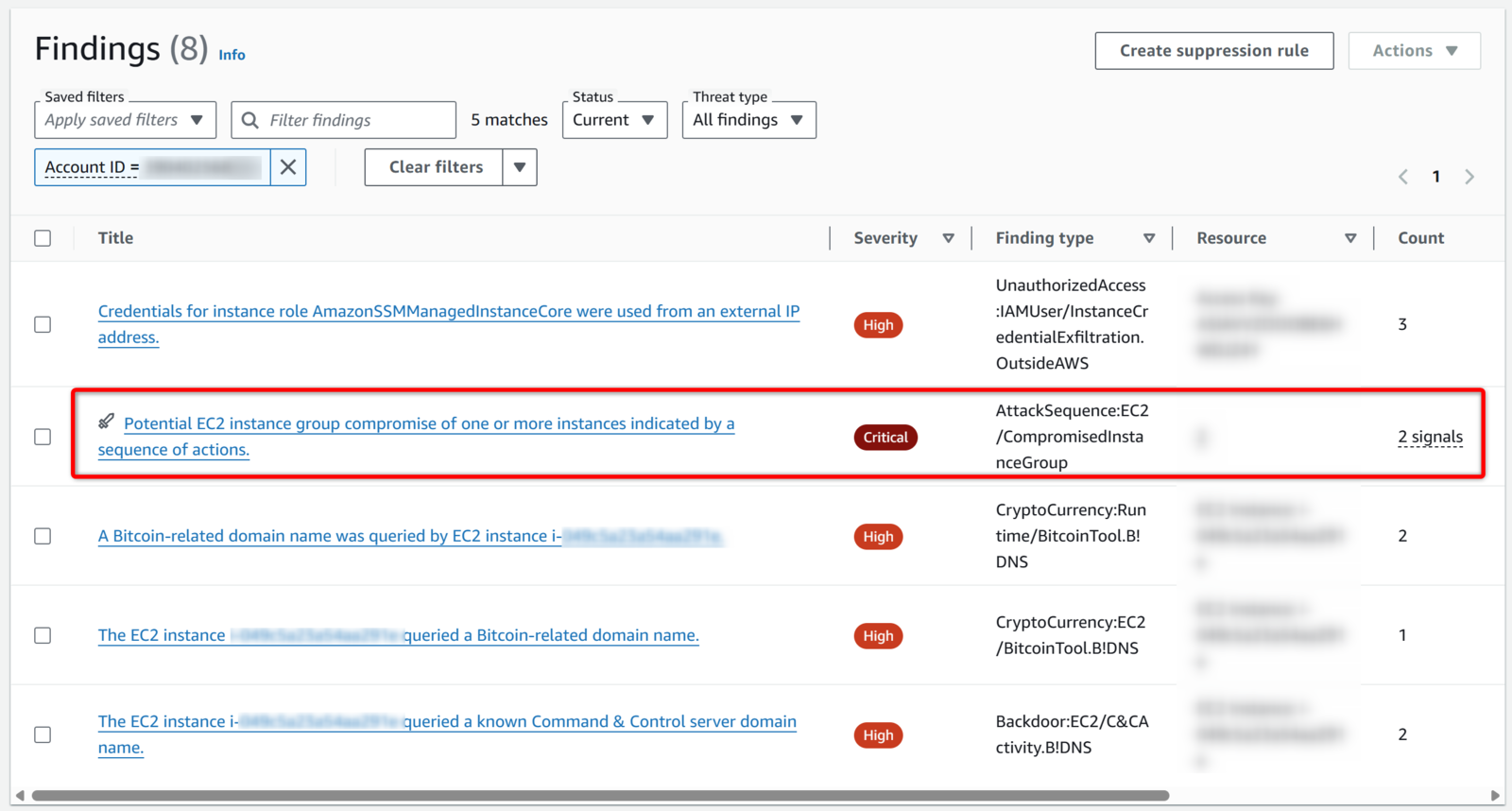

検証環境で AttackSequence:EC2/CompromisedInstanceGroup の検出を実際にさせてみました。前回も「AttackSequence:IAM/CompromisedCredentials」の検証を行ったため、今回も同様に検証を実施しました。

上画像が、実際の検出です。Potential EC2 instance group compromise of one or more instances indicated by a sequence of actions. が検出されています。関連して色々と High の Findings も生成されていますが、これらは検証の結果ですので意図した通りです。

「GuardDuty findings tester script can generate」を確認すると、AttackSequence:EC2/CompromisedInstanceGroup が未対応でした。そのため今回は、インスタンス上から複数の攻撃シグナル(C2 サーバーへの通信模倣、クリプトマイニング用ドメインへの名前解決など)を意図的に実行し、GuardDuty に「一連の攻撃シーケンス」として認識させる手法を取りました。

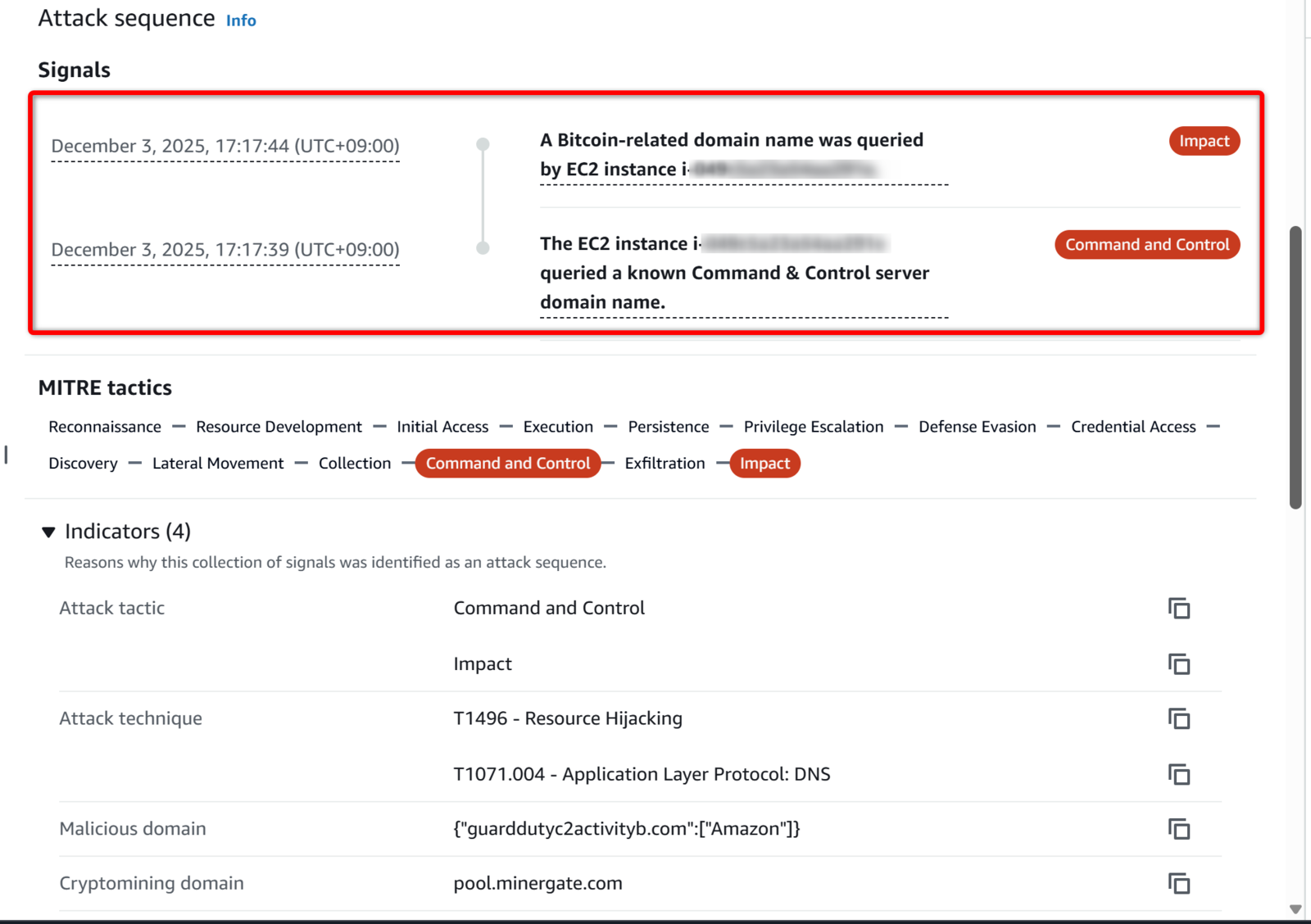

Attack sequence としては、「Impact」と「Command and Control」で検出されています。

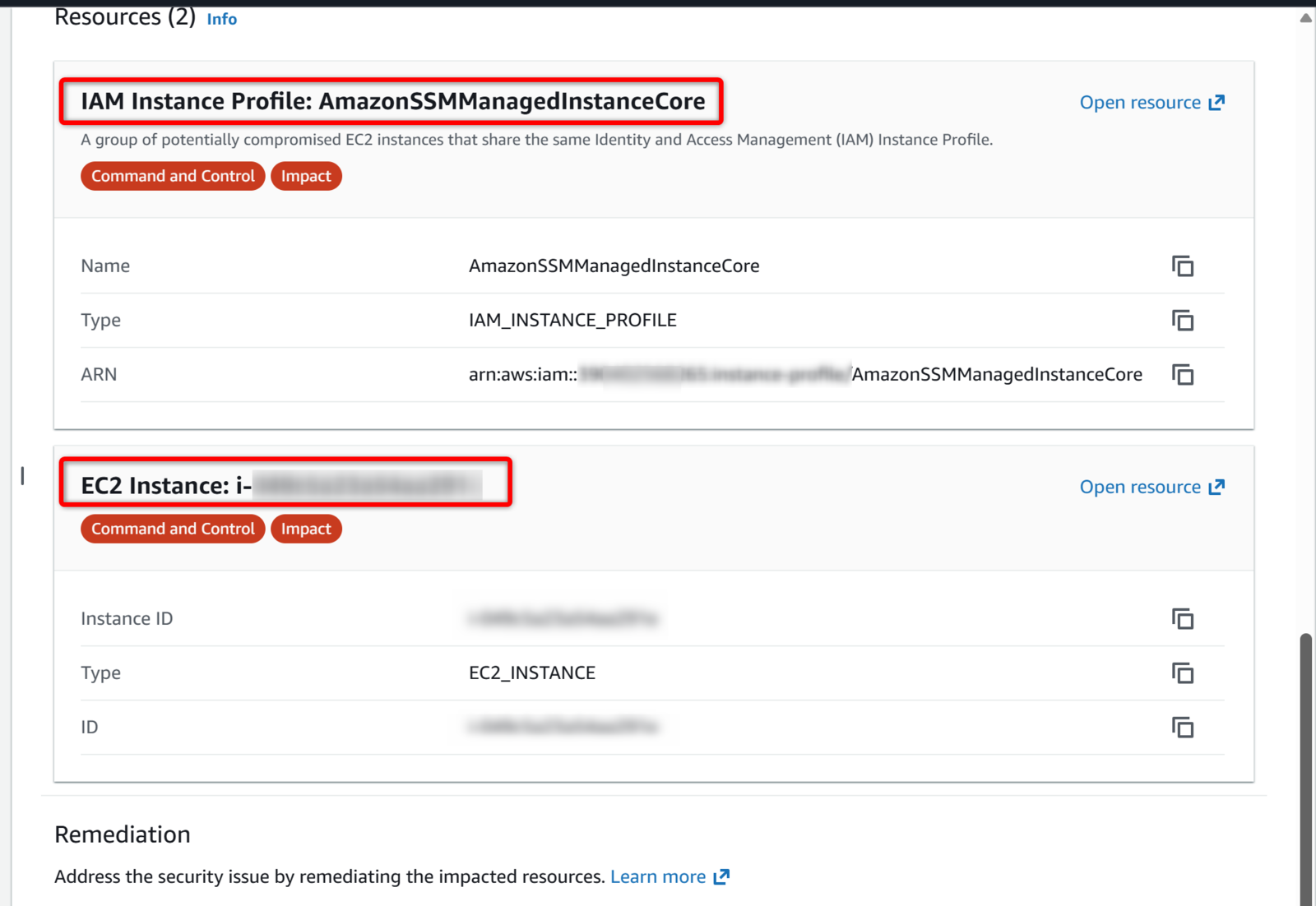

関連リソースも見て取れます。

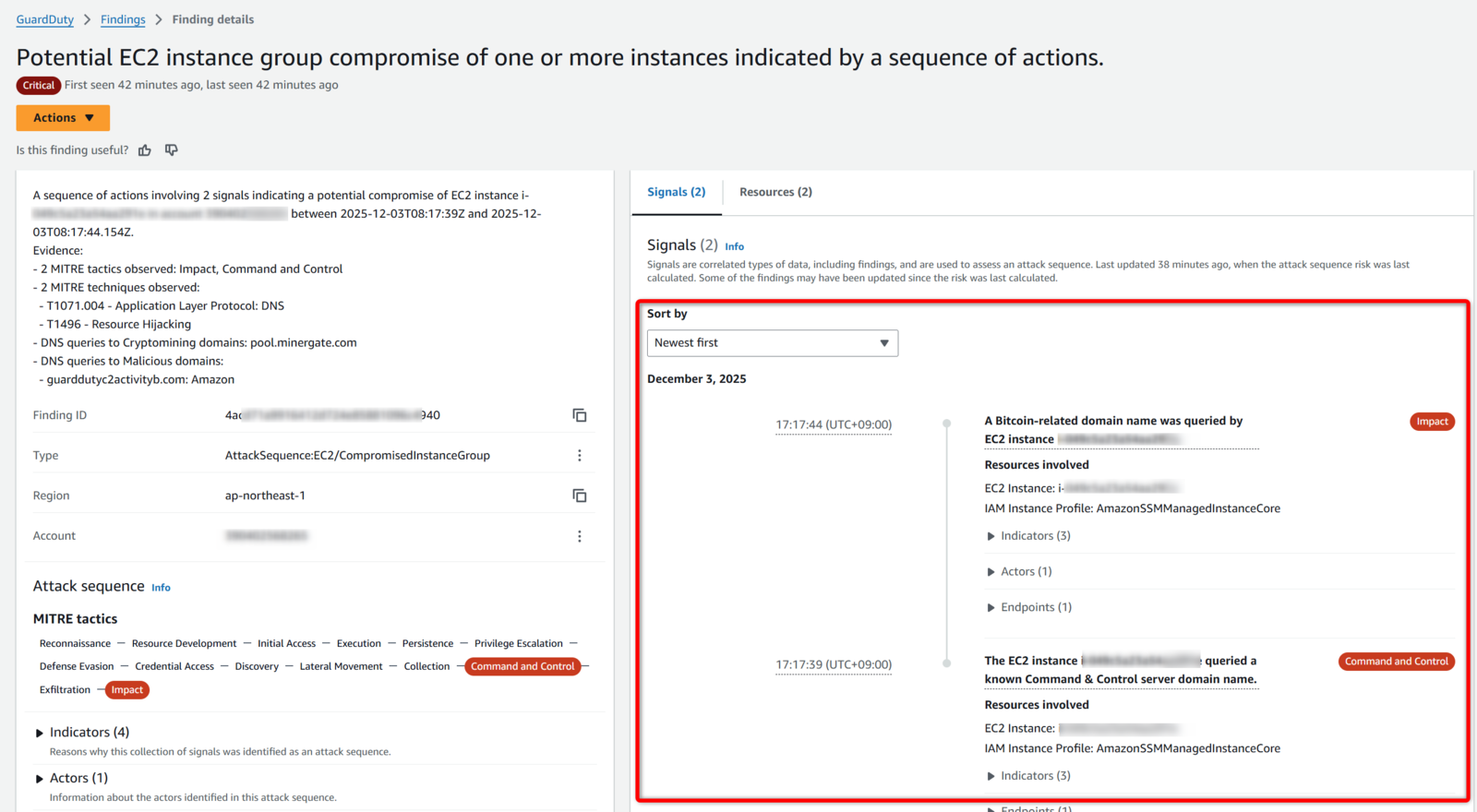

Finding details を見ると、シグナルを時間順にソートして閲覧できます。

アップデートの概要

では、アップデートを見ていきましょう。

Amazon GuardDuty Extended Threat Detection が、Amazon EC2 インスタンスおよび Amazon ECS クラスター(Fargate および EC2 起動タイプ)をサポートしました。

以下はその News と AWS 公式ブログです。

本機能アップデートにより、個別のインスタンスやコンテナで発生した複数のシグナル(不審なプロセス実行、ネットワーク通信、AWS API アクティビティなど)が相関分析され、単一の「攻撃シーケンス」として検出可能になります。

「有効化」方法と「コスト」について

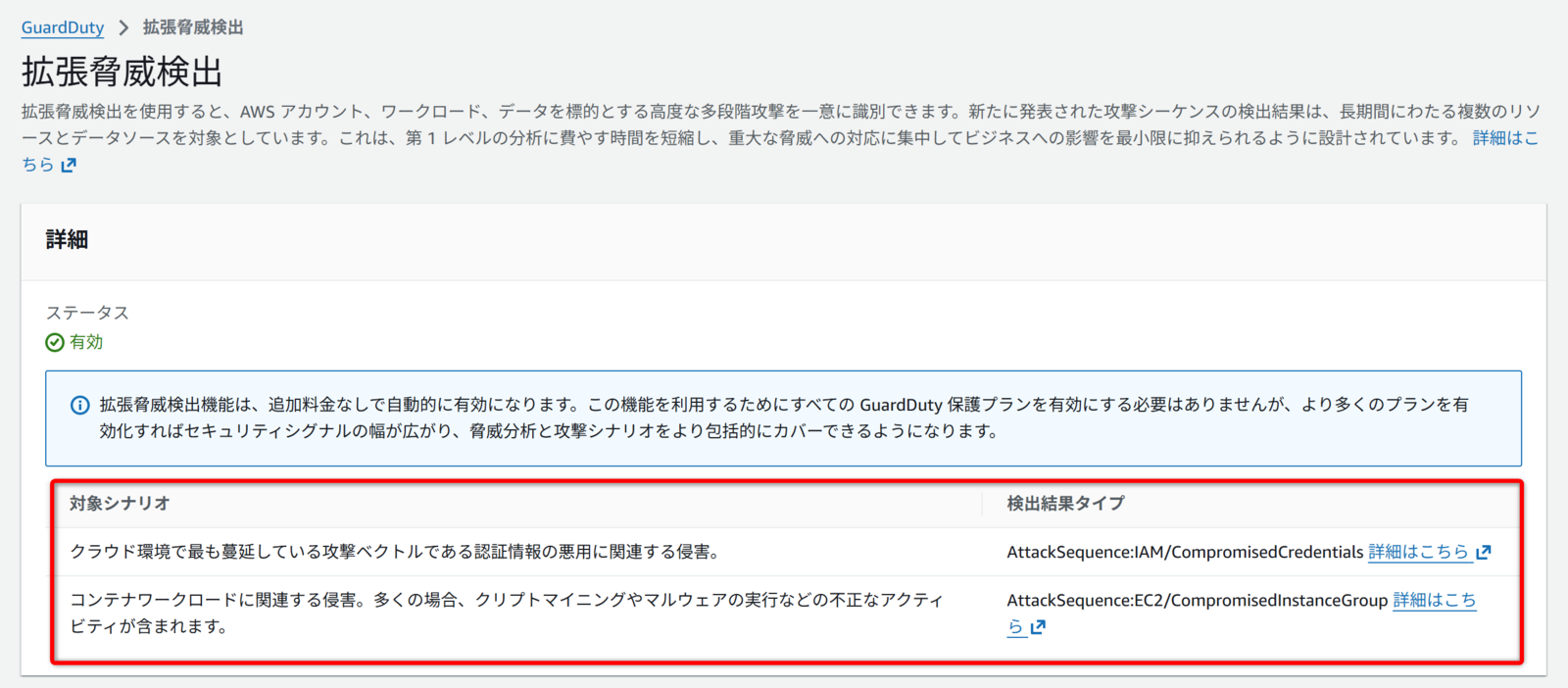

GuardDuty Extended Threat Detection は、Amazon GuardDuty をご利用されている場合自動的に有効となりますため、特に設定作業は不要です。また追加費用も発生しません。

The Extended Threat Detection capability is automatically enabled at no additional cost.

拡張脅威検出機能は、追加料金なしで自動的に有効になります。

よって、特に意識せずとも機能拡張の恩恵にあずかることができます。

新規に追加された Finding Type

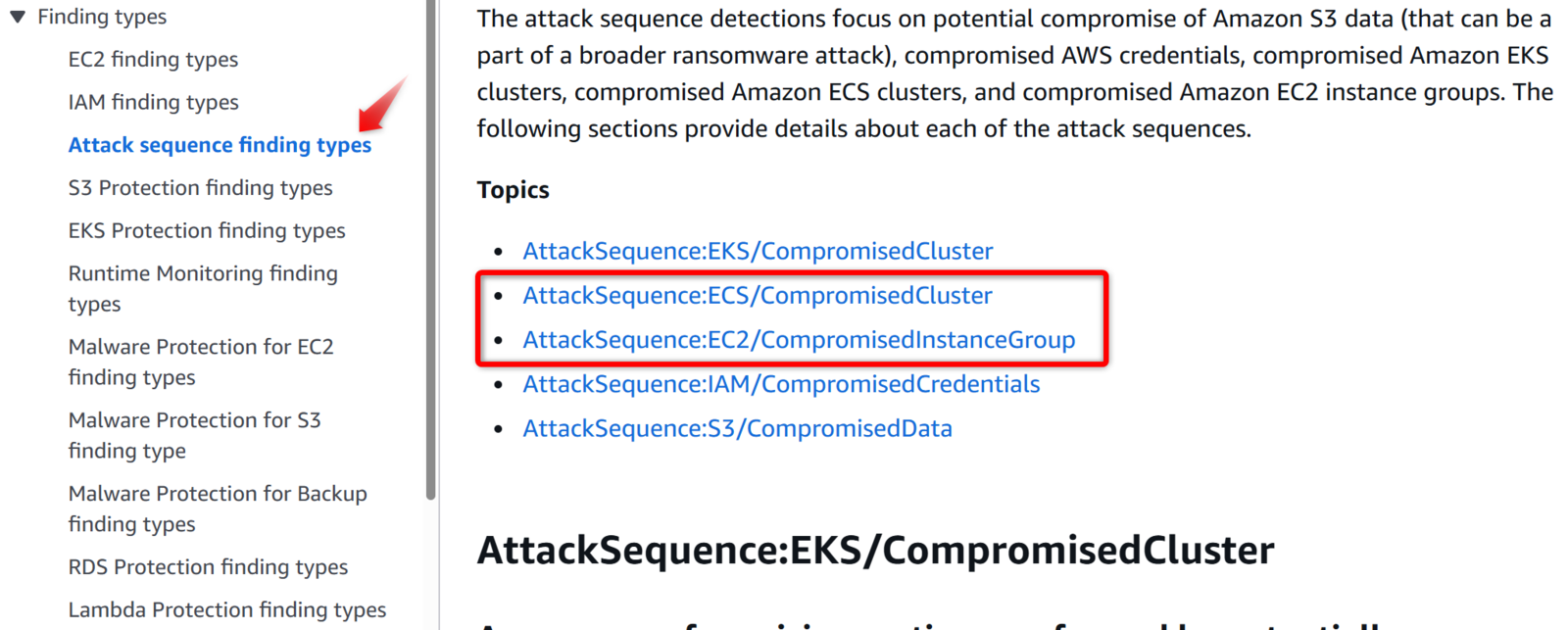

今回のアップデートにより、以下の2つの Finding Type が追加されています。いずれも重要度は Critical(クリティカル) です。

- AttackSequence:ECS/CompromisedCluster

- ECS クラスター内のタスクやコンテナにおける侵害を示唆するシーケンス

- AttackSequence:EC2/CompromisedInstanceGroup

- EC2 インスタンスグループ(Auto Scaling Group などで関連付けられたインスタンス群)の侵害を示唆するシーケンス

上画像は公式ドキュメントの画面キャプチャです。こちらにもそれぞれの Finding Type が追加されています。

マネジメントコンソールを確認する

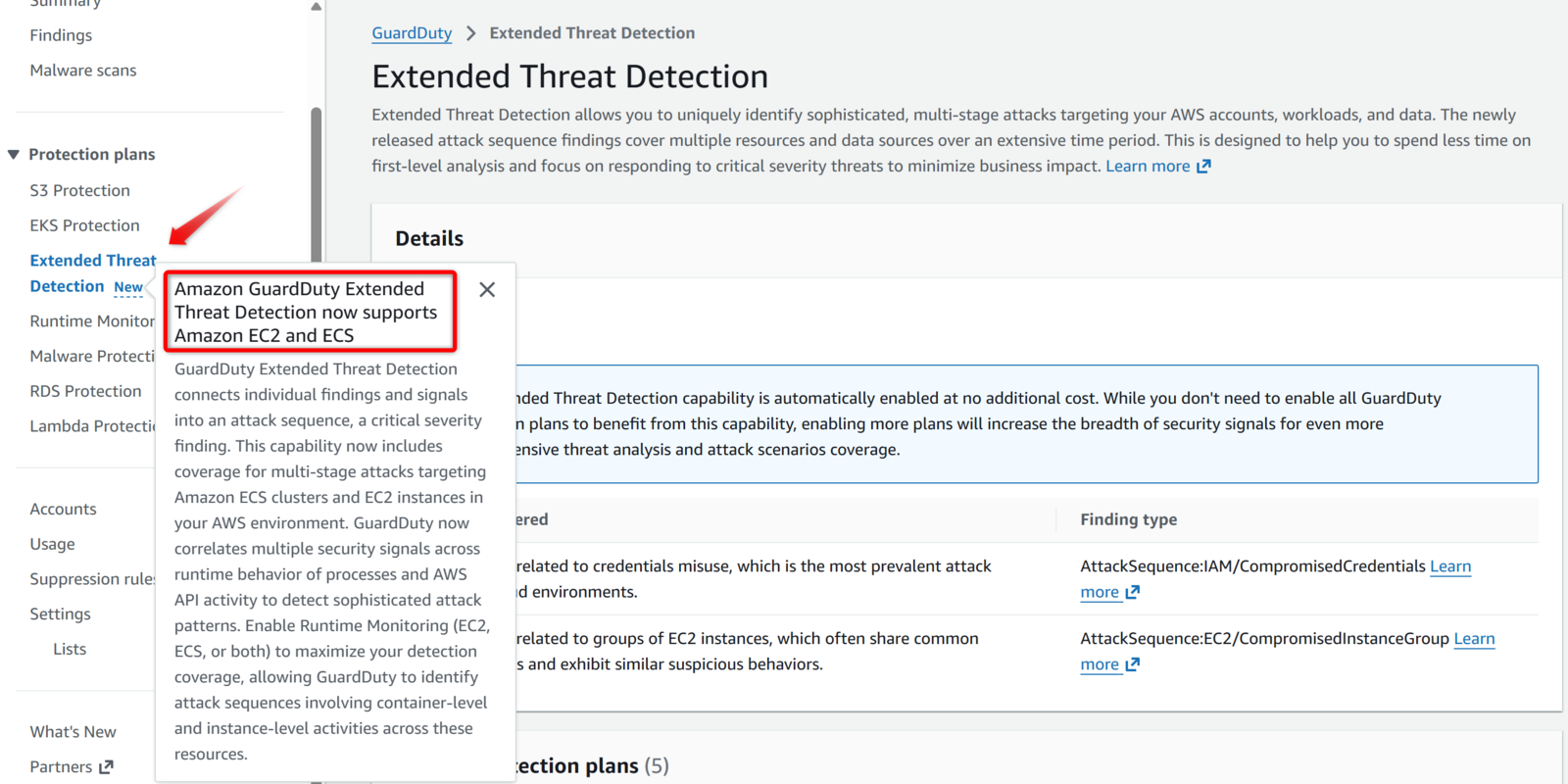

Extended Threat Detection に「New」と表示され、「Amazon GuardDuty Extended Threat Detection now supports Amazon EC2 and ECS」のポップアップが見て取れます。

対象シナリオ「コンテナワークロードに関連する侵害。多くの場合、クリプトマイニングやマルウェアの実行などの不正なアクティビティが含まれます。」として「AttackSequence:EC2/CompromisedInstanceGroup」が表示されていることがわかります。

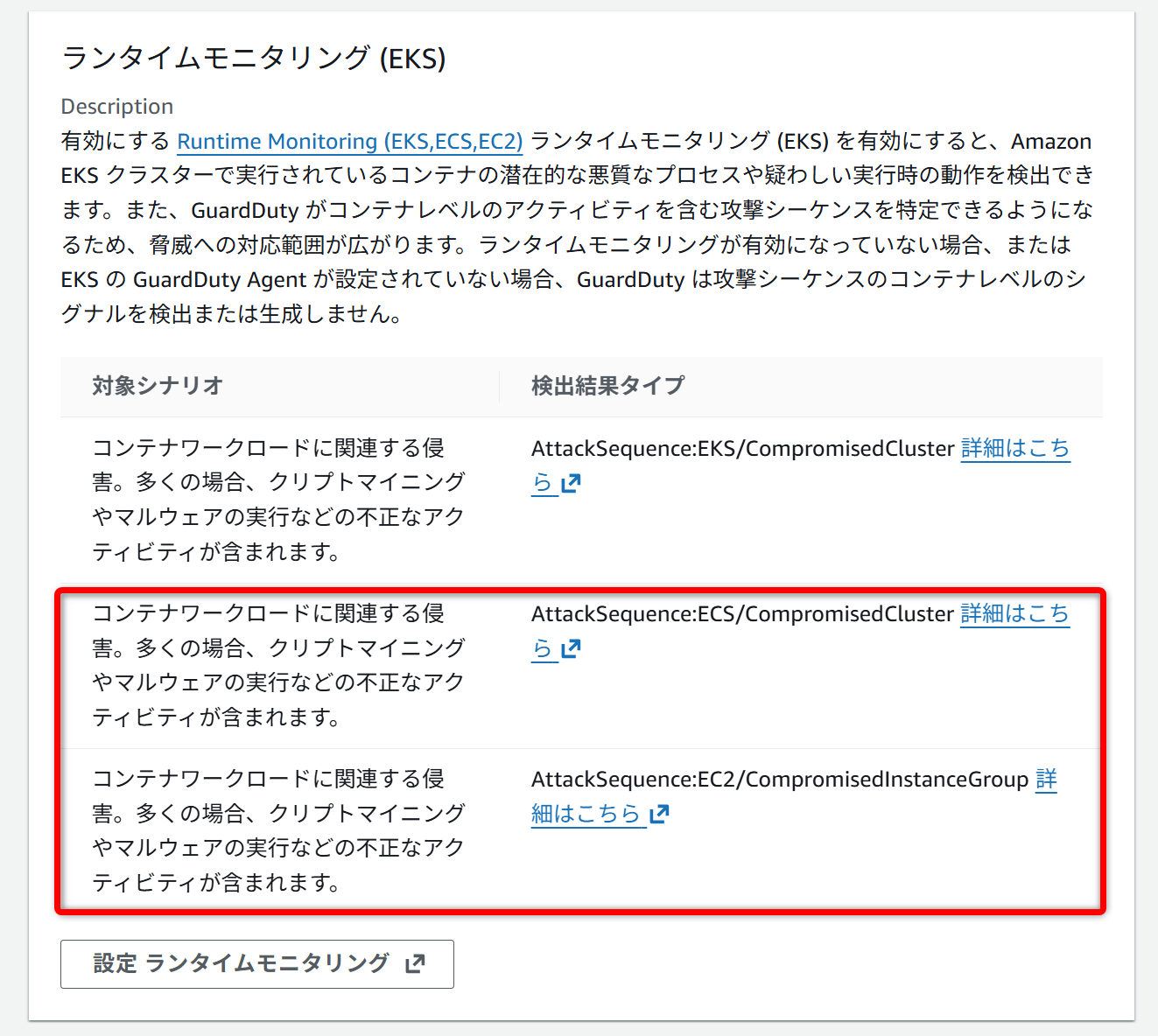

コンソールの下部に進むと以下の画面も表示されます。

ランタイムモニタリング (EKS) の内部に「AttackSequence:ECS/CompromisedCluster」と「AttackSequence:EC2/CompromisedInstanceGroup」が表示されています。

抑制ルールとの兼ね合いについて

まず先に注意事項です。AWS 公式ドキュメントには「Note」として以下の通りの記述があります。

When correlating events for attack sequences, Extended Threat Detection doesn't consider archived findings, including those findings that are automatically archived because of Suppression rules. This behavior ensures that only active, relevant signals contribute to attack sequence detection. To ensure that you're not impacted by this, review existing suppression rules in your account.

---日本語訳---

拡張脅威検出は、攻撃シーケンスのイベントを相関させる際に、アーカイブされた検出結果(抑制ルールによって自動的にアーカイブされた検出結果を含む)を考慮しません。この動作により、アクティブで関連性の高いシグナルのみが攻撃シーケンスの検出に寄与するようになります。この影響を受けないようにするには、アカウント内の既存の抑制ルールを確認してください。

アーカイブされた検出結果(抑制ルールによって自動的にアーカイブされた検出結果を含む)を考慮しないとのことなので、念のため、上記仕様をご理解の上ご利用ください。

検出の仕組みと Runtime Monitoring の重要性について

EC2 および ECS における攻撃シーケンスの検出において、Runtime Monitoring(ランタイムモニタリング) の位置付けはリソースによって異なるため、少し整理が必要です。

まず、AWS 公式ドキュメントには「Important」として以下の通りの記述があります。

Extended Threat Detection for ECS requires Runtime Monitoring for Fargate or EC2, depending on your ECS infrastructure type. Runtime Monitoring observes behaviors within ECS containers running on both Fargate and EC2 instances. ECS on Managed EC2 instances is not supported.

---日本語訳---

ECS 向け Extended Threat Detection には、ECS インフラストラクチャの種類に応じて、Fargate または EC2 のランタイムモニタリングが必要です。ランタイムモニタリングは、Fargate インスタンスと EC2 インスタンスの両方で実行されている ECS コンテナ内の動作を監視します。マネージド EC2 インスタンス上の ECS はサポートされていません。

https://docs.aws.amazon.com/guardduty/latest/ug/guardduty-extended-threat-detection.html

つまり、ECS についてはこのドキュメントの通り必須です。

そして、EC2 インスタンスに関するランタイムモニタリングの必要性については、ドキュメントで以下のように記載されています。

To enhance Extended Threat Detection for EC2 detection capabilities, enable Runtime Monitoring.

---日本語訳---

EC2 の拡張脅威検出機能を強化するためには、ランタイム モニタリングを有効にしてください。

この内容から、EC2 インスタンスにおいては必須ではないことがわかります。

つまり、まとめると以下のようになります。

- ECS (Fargate/EC2 起動タイプ): Runtime Monitoring は 「必須 (Required)」

- EC2 (インスタンス): Runtime Monitoring は 「強化のために推奨される (To enhance)」

なぜ Runtime Monitoring が必要なのか

Extended Threat Detection は以下のデータソースを相関分析します。

- ネットワークアクティビティ: VPC Flow Logs, DNS Logs など

- AWS API アクティビティ: CloudTrail

- ランタイム挙動: プロセスの実行、ファイルアクセスなど

前回のブログで紹介した IAM 関連のシーケンスであれば CloudTrail が主たるソースでしたが、EC2/ECS の侵害検知においては「OS (コンテナ) 内部でどのようなプロセスが動いたか」という情報による相関分析が必要となります。

補足ですが、EC2 インスタンスの場合は、Amazon SSM Agent によって管理された SSM Managed Instance である必要があります。本ブログの先ほどの検証でも、SSM Agent をインストールした Amazon Linux で Runtime Monitoring を有効化した状態で検証しています。

Runtime Monitoring が無効でありその情報がない場合でも、CloudTrail や VPC Flow Logs に基づく相関分析は行われますが、マルウェアの実行やリバースシェルの確立といった OS 内部の挙動を含む詳細なシーケンス検出には制限が生じます。

AWS公式ドキュメント(User Guide)を読む

「Detecting attack sequences in Amazon EC2 instance groups」についてもう少し掘り下げるために、AWS ドキュメントを和訳してご紹介します。

以下は公式ドキュメントからの抜粋です。

GuardDuty は、Auto Scaling グループ、IAM インスタンスプロファイル、Launch Template、CloudFormation スタック、AMI、VPC ID などの共通属性を持つ個々のインスタンスまたはインスタンスグループに影響を与える攻撃シーケンスを識別できます。これらのインスタンスは、悪意のあるプロセス、悪意のあるエンドポイントへの接続、暗号通貨マイニング、EC2 インスタンス認証情報の異常な使用など、疑わしい動作を示す可能性があります。

攻撃シーケンス検出は、以下の脅威シナリオを検出します:

- 脆弱なサービスを実行しているインスタンスの侵害

- 認証情報が発行された AWS アカウントの外部から IMDS 経由で取得された Amazon EC2 インスタンス認証情報の使用

- プロキシ、スキャン、サービス拒否などの攻撃のためのインフラストラクチャとしての使用

- 疑わしいツール、マルウェア、または暗号通貨マイニングプロセスの不正実行

- 疑わしいエンドポイントとの通信

拡張脅威検出は、これらの脅威の特定に役立ちます。GuardDuty は、これらの関連イベントを AttackSequence:EC2/CompromisedInstanceGroup という単一の重大度レベルの検出情報として表示します。

EC2 の拡張脅威検出機能を強化するには、ランタイムモニタリングを有効にしてください。CloudTrail とネットワークアクティビティを監視する基盤となる GuardDuty と、インスタンス内のプロセスの動作とシステムコールを観察するランタイムモニタリングを組み合わせることで、より包括的な脅威検出が可能になります。この統合モニタリングにより、GuardDuty は、設定ミスに起因する認証情報の不正アクセス、権限昇格の試み、機密データへの不正アクセスといった高度な攻撃シーケンスを検出できます。これらの多様なシグナルを相関させることで、GuardDuty は個々の検出では見逃される可能性のある複雑な攻撃パターンを特定し、攻撃ベクトル全体をマッピングできます。

まとめ

Amazon GuardDuty Extended Threat Detection の対象範囲が EC2 と ECS に拡大されました。それを受け、本ブログでは実際の検出画面もお見せし、検出の有効性についてお伝えしました。

- 機能: EC2/ECS における複数のセキュリティシグナルを「攻撃シーケンス」として統合

- Severity: 変わらず Critical として検出

- コスト: 機能自体は無料だが、検出能力を最大化するための Runtime Monitoring は有償のオプション

攻撃者が単一のアクションで目的を達成することは稀です。初期侵入から永続化、そして目的の実行へと至る「点」の活動を「線(アタックシーケンス)」として捉える本機能は、インシデント対応の初動において有用な情報源となります。

GuardDuty を既にご利用中の場合、この機会に Runtime Monitoring の設定状況についても確認されてみてはいかがでしょうか。

では、またお会いしましょう。

佐竹 陽一 (Yoichi Satake) エンジニアブログの記事一覧はコチラ

セキュリティサービス部所属。AWS資格全冠。2010年1月からAWSを業務利用してきています。主な表彰歴 2021-2022 AWS Ambassadors/2020-2025 Japan AWS Top Engineers/2020-2025 All Certifications Engineers。AWSのコスト削減やマルチアカウント管理と運用を得意としています。