はじめに

こんにちは!愛猫リンゴちゃんのローです。

AI駆動の開発環境として注目を集めはじめているKiroですが、はじめる前に最も重要なのはセキュリティとデータプライバシーの仕組みを理解することです。

この記事では、Kiroを安全に使用するために知っておくべきデータプライバシーとセキュリティの要点を、Kiro公式ドキュメントベースで紹介したいと思います。

Kiroのセキュリティ基盤

AWS責任共有モデル

KiroはAWSアプリケーションとして構築されており、AWSのセキュリティインフラストラクチャを基盤としています。 そのため、AWS責任共有モデルをベースにKiroにおけるセキュリティ&データプライバシーを担保されています。

ただし、ユーザー側にもAWS責任共有モデルが適用されているので、利用される際でも意識すべきポイントとなります。例えば、Kiroによって生成された成果物、または持ち込み情報の取り扱いがユーザーの責任にあたります。

データの取り扱いについて

データの保存場所

ユーザーの質問、Kiroの応答、コードなどのコンテンツは米国東部(バージニア北部)リージョンに保存されます。

Kiroの基盤がAmazon Bedrockであり、クロスリージョン推論されるリージョンとKiroの機能を利用する際はUSリージョンに限定されています。

日本でKiroを利用する上、データが国外に保存されることを了承する必要があります。

また、企業レベルで利用するには、データガバナンス要件との整合性を確認し、必要に応じて法務部門との相談を検討する必要があるでしょう。

※ 2025年11月18日追記:Kiro のプランがリリースされてから Enterprise User はプロファイルが作成される AWS リージョンにしぼれられるのは場合によっては安心ですね。

暗号化による保護

AWS責任共有モデルに従い、データ転送・保存時は暗号によって保護されていることが明示的に記載されております。

転送中の暗号化:

- すべての通信でTLS 1.2以上を使用

- クライアントとKiro間、Kiro内部の通信も保護

保存時の暗号化:

- AWS Key Management Service(KMS)のAWS所有キーを使用

- ユーザー側での追加設定は不要

サービス改善のためのデータ利用

何が使用されるか

Kiroは以下のデータをサービス改善に使用する場合があります:

- ユーザーの質問

- Kiroの応答内容

- テレメトリーデータ

Types of telemetry collected

Usage data

Information such as the Kiro version, operation system (Windows, Linux, or macOS), and the anonymous machine ID.

Performance metrics

The request count, errors, and latency for various features:

- Login

- Tab completion

- Code generation

- Steering

- Hooks

- Spec generation

- Tools

- MCP

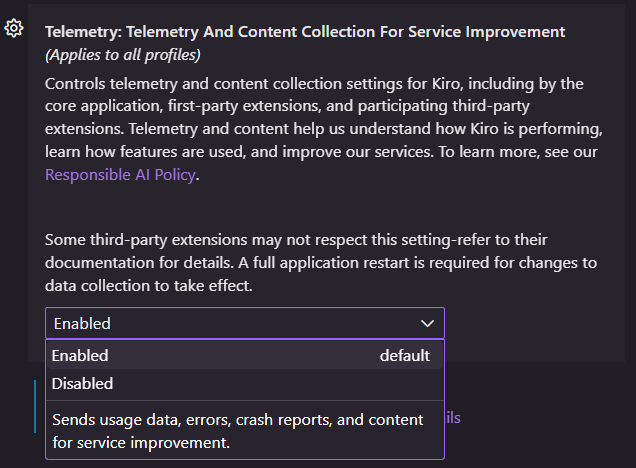

オプトアウトの方法

Amazon Q Developer Proライセンスでサインインした場合でも、デフォルトでは有効化になっています。

上記のデータが転送されたくない場合は、以下の手順でデータ共有を無効化できます:

- Kiroの設定を開く

- Userサブタブに切り替え

- Application → Telemetry and Contentを選択

- Disabledを選択してデータ収集を無効化

実用的なセキュリティ対策

AutopilotモードとSupervisedモード:セキュリティリスクの理解

Kiroの動作モードの選択は、開発効率とセキュリティリスクのトレードオフを決定する重要な判断です。

Autopilotモード(デフォルト)のセキュリティリスク:

Autopilotモードでは、KiroがAIの判断でファイルの作成・変更・削除を自動実行します。これにより開発は高速化されますが、同時にいくつかのセキュリティリスクが生じます。

最も注意すべきは、AIが意図しない操作を行う可能性です。例えば、重要な設定ファイルを誤って変更したり、認証情報を含むファイルを意図せず削除してしまうケースが考えられます。また、大量の自動変更が行われるため、後から問題のある変更を特定するのが困難になることもあります。

ファイルの削除を試してお願いしてみた結果、コマンド経由ではなかったのでAutopilotモードではユーザーの承認なくファイルを削除することが可能になっています。

万が一重要なファイルがKiroによって削除されても、Revert機能で取り戻せることもできます。ただし、ファイルの中身が元通りに戻る保証はないので、必要に応じてSupervisedモードも検討する必要があるでしょう。

# Autopilotモードで起こりうるリスク例 # AIが誤って重要な設定ファイルを変更 rm -rf .env # 環境変数ファイルの削除 git push --force # 強制プッシュによる履歴の破壊

Supervisedモードのセキュリティメリット:

Supervisedモードでは、Kiroがすべての操作を実行前にユーザーに確認を求めます。これにより、リスクの高い操作を個別に判断でき、意図しない変更を防ぐことができます。

また、AIの提案内容を理解してから実行するため、学習効果も高く、承認プロセスによって操作履歴も明確に残ります。開発効率は若干低下しますが、セキュリティを重視する環境では非常に有効なアプローチです。

推奨される使い分け:

| シナリオ | 推奨モード | 理由 |

|---|---|---|

| 新規プロジェクト・学習目的 | Supervised | AIの動作を理解し、安全に学習 |

| 機密プロジェクト・本番環境 | Supervised | 厳格な変更管理が必要 |

| プロトタイピング・実験 | Autopilot | 迅速な反復開発を優先 |

| チーム開発 | Supervised | 変更の透明性と説明責任を確保 |

セキュリティを強化する追加設定:

# 変更の確認とロールバック # Kiroの「View all changes」で変更内容を確認 # 問題がある場合は「Revert all changes」で即座に復元

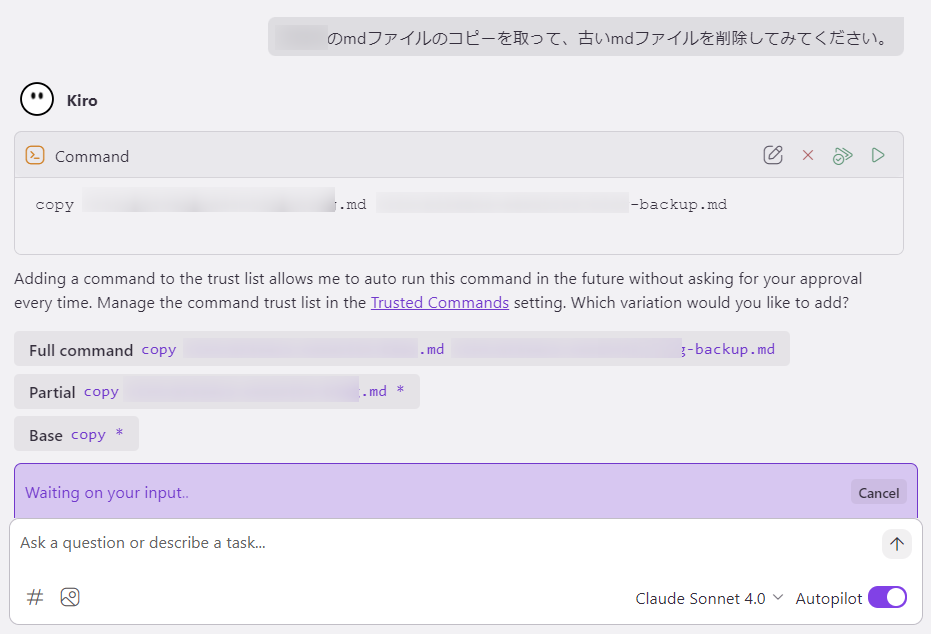

信頼できるコマンドの設定

デフォルトで自動実行が許可されるのは以下の読み取り専用コマンドのみ:

- ls

- cat

- echo

- pwd

- which

- head

- tail

- find

- grep

カスタム設定

「Kiro Agent: Trusted Commands」を検索し、自動承認するコマンドを追加設定可能となります。

また、Chatの中でKiroが実行しようとするコマンドに「Trust command and accept」ボタンを押せば、自動承認されるコマンドの範囲も制御できますのでうれしいですね。

URL取得機能の注意点

Kiroのチャット機能では外部URLからコンテンツを取得できますが、いくつか注意点もあります。

- 取得するコンテンツの責任はユーザーにある

- 取得されたものの利用は第三者の利用規約や法的要件への準拠が必要

- 機密情報を含むURLの共有は避ける

セキュリティベストプラクティス

Kiroを安全に使用するために、以下のベストプラクティスに従うことを強く推奨します。これらは一般的なガイドラインであり、完全なセキュリティソリューションを表すものではありませんが、セキュリティポリシーを検討する際の有用な指針となれれば幸いです。

リソースの保護

GitHub や Google 認証を使用してKiroにサインインする場合、Kiroエージェントがローカル環境内で動作し、以下にアクセスする可能性があることを理解しておく必要があります:

- ローカルファイルシステム内のファイルとディレクトリ

- 環境変数(AWS認証情報を含む)

- Git リポジトリとその履歴

- 機密情報を含めConfigファイル

推奨事項

1. ワークスペースの分離

機密プロジェクトは別のワークスペースで管理することで、Kiroからのアクセスを制限できます。.gitignoreファイルを活用すれば機密ファイルへのアクセスを防げ、IDEのワークスペース信頼機能も有効な対策となります。

# 専用ワークスペースの作成例 mkdir ~/kiro-workspace cd ~/kiro-workspace # 必要なプロジェクトのみをクローン git clone https://github.com/your-org/non-sensitive-project.git

2. クリーンな環境の使用

Kiro専用の独立したユーザーアカウントやコンテナ環境を作成することで、セキュリティリスクを最小化できます。現在のプロジェクトに必要なリポジトリとリソースのみにアクセスを制限することもおすすめです。

3. AWS認証情報の慎重な管理

適切な権限を持つ一時的な認証情報の使用や、AWSの名前付きプロファイルでKiroのアクセスを分離することが推奨されます。機密作業を行う際は、不要時にAWS認証情報を環境から削除することも有効な対策となります。

# 専用プロファイルの使用例 export AWS_PROFILE=kiro-development export AWS_REGION=us-east-1 # 一時的な認証情報の使用 aws sts get-session-token --profile kiro-development --duration-seconds 3600

4. リポジトリアクセス制御

GitHub認証を使用する際は、Kiroがアクセスできるリポジトリを確認することが大切です。可能な限りリポジトリ固有のアクセストークンを使用し、アクセス権限を定期的に監査することで、セキュリティを維持できます。

これらのプラクティスに従うことで、Kiroの強力な機能を活用しながら、開発環境に適切なセキュリティ境界を維持できます。

まとめ

Kiroは強力なAI開発ツールですが、適切なセキュリティ理解と設定が不可欠です。

利用前のチェックリスト(コピペーしてお使いください):

- [ ] データ保存場所(米国)への同意確認 - [ ] 適切なモード(AutopilotまたはSupervised)の選択 - [ ] データ共有設定の確認とオプトアウト検討 - [ ] 信頼できるコマンドの設定 - [ ] 専用開発環境の準備 - [ ](社内向け)組織のデータガバナンス要件との整合性確認

これらの点を理解し適切に設定することで、Kiroの強力な機能を安全に活用できます。セキュリティは一度設定すれば終わりではなく、継続的な見直しと改善が重要です。

この記事は2025年7月15日時点の情報に基づいています。最新の情報については公式ドキュメントをご確認ください。

ロータッヘイ(執筆記事の一覧)

24卒入社の香港人です。

2025 Japan All AWS Certifications Engineers

リンゴちゃん(デボンレックス)にいつも癒されています。