おばんです!イーゴリです。

以下のセッションはご覧になりましたか。このセッションの1つは「ポスト量子暗号」についてのものでしたので、これについて少し解説させていただきます。急にこのテーマに入るのは難しいかもしれませんので、私の説明やコメントを交えつつ進めさせていただきますが、正確な内容を確認したい方は、以下の動画 【14:32〜18:53】 をご覧ください。

内容を説明する前に、量子コンピュータについて簡単にご説明させていただきます。

量子コンピュータとは

量子コンピュータは、量子ビット(キュービット)と呼ばれる独特の情報単位を用いて、複数の状態を同時に重ね合わせることで、従来型コンピュータ(ビット)を超える高速演算を可能にする計算機です。従来は0か1のいずれかで情報を表していたところを、量子コンピュータは「0と1が同時に成り立つ」性質を利用するため、特定の問題領域で格段に優れた性能が期待されています。

量子コンピュータの詳しい説明は下記のページをご参照ください。

量子コンピュータの脅威の危険性

「量子コンピュータが実用化されたら、現在の暗号はどうなってしまうの?」

そんな疑問は近年ますます現実味を帯びています。量子コンピューティングは、これまで「不可能」もしくは「非常に困難」と考えられていた計算を高速化するポテンシャルを秘めており、従来の公開鍵暗号方式を破る可能性も指摘されています。

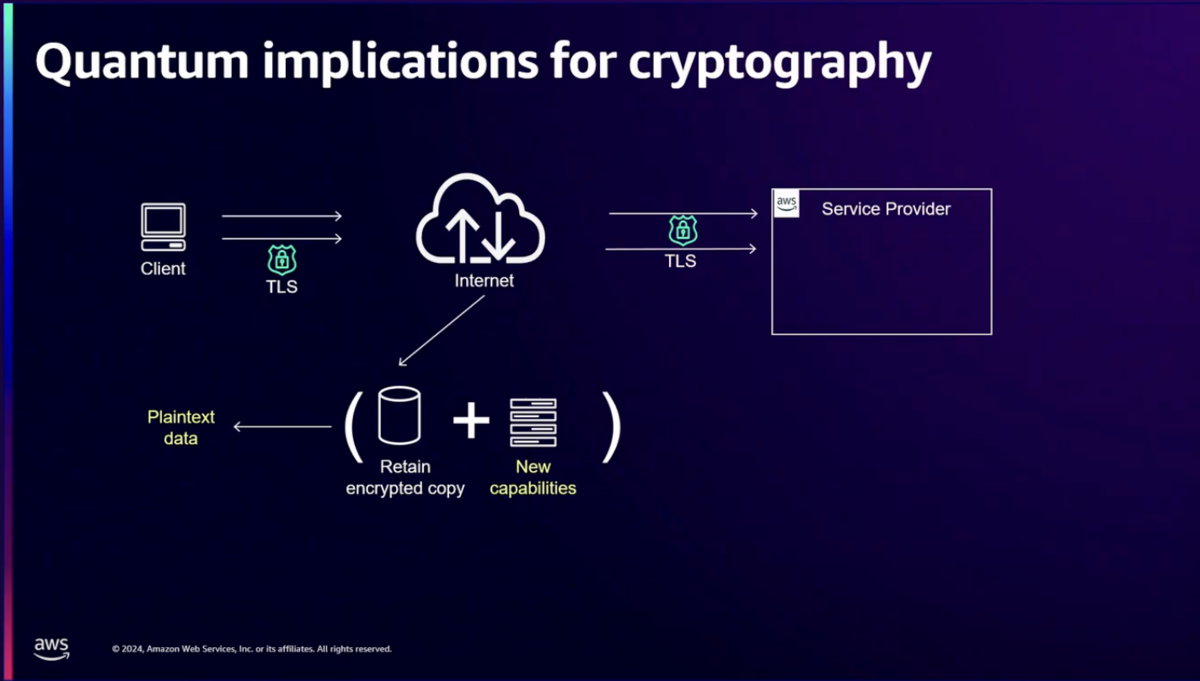

TLS暗号化を使用してデータを送信しても、攻撃者がそのデータを暗号化されたまま保存する可能性があります(以下のスライドの「Retain encrypted copy」)。将来的に量子コンピュータが強力かつ利用可能になった場合、攻撃者が保存したデータを復号し、悪用する可能性が十分に考えられます。

従来の暗号化アルゴリズム(RSAやECCなど)は、量子コンピュータによって基盤となる数学的な問題が容易に解かれてしまうため、量子攻撃に対して脆弱です。そのため、量子攻撃に耐え、安全な通信を実現する新しい暗号化アルゴリズム(ポスト量子暗号)の開発が求められています。

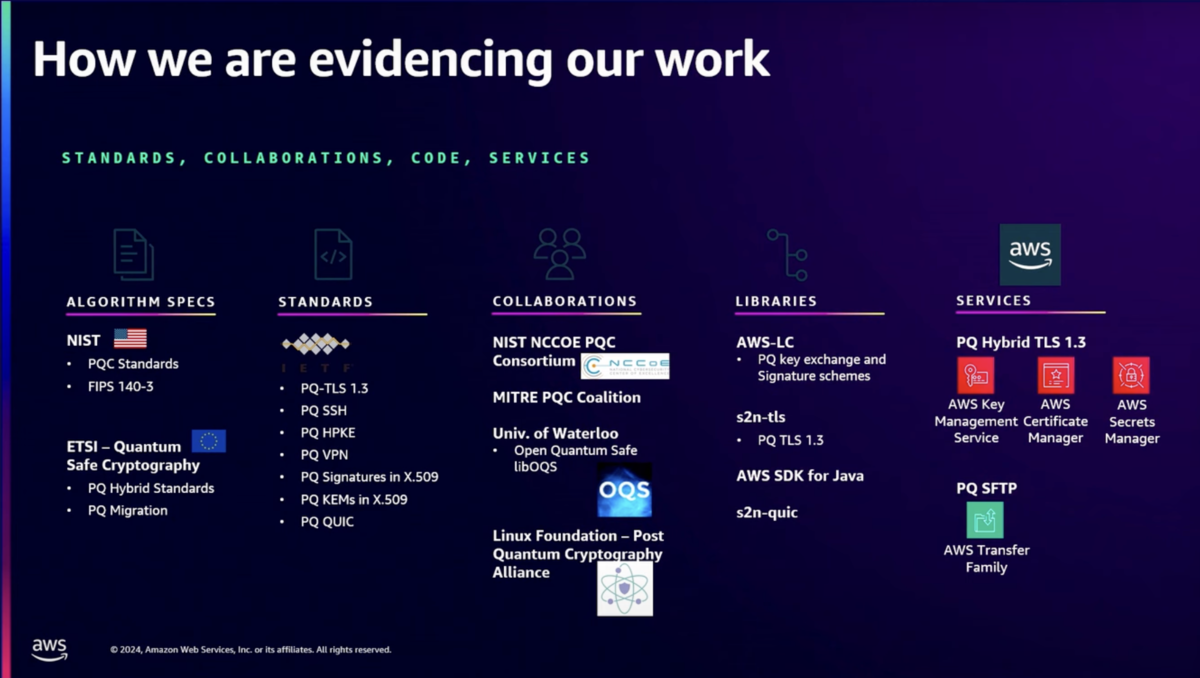

この未来がいつ到来するかはわかりません(10年後、50年後、あるいは100年後かもしれません)。しかし、AWS含む企業は既に「ポスト量子暗号(Post-Quantum Cryptography、以下PQC)」という新たなフレームワークを視野に入れ、データとビジネスを守るための準備を進めています。

AWSのポスト量子暗号(PQC)への取り組み

下記のブログでAWS ポスト量子暗号移行計画について詳しく説明してありますが、以下で簡単にまとめます。

AWS作業の流れ

既存システムの棚卸し、新標準の開発、テスト、移行計画

AWSは、現在の暗号化システムを評価し、PQCに基づく新しいアルゴリズム標準を開発しています。最初のアルゴリズム標準が公開された一方で、PQCを特定のアプリケーションやプロトコルに統合し、相互運用性を確保するための追加標準が今後発表される予定です。その中で、AWSが重要視した決定の一つは、データ保存時の暗号化よりも、転送中の暗号化に重点を置くことです。公開鍵(非対称)暗号は、通信中の暗号化の基盤です。なぜなら、信頼できないネットワークを通じて、2者間で共有の秘密鍵を交渉するために必要だからです。しかし、今日使われている従来の公開鍵アルゴリズムは、暗号学的に意味のある量子コンピュータにより、将来的に脅威にさらされる可能性があります。AWSパブリックエンドポイントへのPQCアルゴリズム統合

AWSは、PQCアルゴリズムをパブリックエンドポイントに統合し、AWSへ送信される顧客データの長期的な機密性を保証します。これにより、量子コンピュータが脅威となる未来でも安全なデータ転送が可能になります。さらに、AWSはTLSを使用したサーバーサイドのPQC対応サービス(Elastic Load Balancing(ELB)、Amazon API Gateway、Amazon CloudFrontを含む)を提供予定です。これにより、既存のデジタル証明書を引き続き使用し、ML-KEMを利用してサーバーサイドTLSセッションをネゴシエーション(交渉)できます。これにより、TLSセッションの長期的な機密性を確保しつつ、証明書をPQC標準にアップグレードする必要がなくなります。AWS暗号化サービスへのPQC署名アルゴリズム統合

AWSは、暗号化サービスにポスト量子時代に対応した署名アルゴリズム(ML-DSA)を統合します。これにより、顧客は、量子コンピュータの脅威にも耐えうる長期的な信頼の基盤(ルート・オブ・トラスト)を構築できるようになります。このアルゴリズムは、ファームウェアやオペレーティングシステム、文書署名など、長期間使用されるシステムにおけるセキュリティと認証を維持するために不可欠です。特に、10年以上ネットワーク接続なしで稼働するデバイスや、製造時にルート・オブ・トラストが固定されるハードウェアにも対応しています。

さらに、AWS KMSではFIPS-140-3レベル3に準拠したハードウェアセキュリティモジュール(HSM)を使用して、ML-DSA署名を生成および管理する機能を提供します。この統合は、PQCのロードマップにおける重要なステップであり、長期間にわたりセキュアな認証と署名を実現します。AWSサービスへのPQC署名アルゴリズム統合とプライベートCA対応

AWSでは、ポスト量子時代に向けた通信チャネルの認証を実現するため、PQC署名アルゴリズムを利用したサーバーおよびクライアント証明書の認証機能を検討中です。ただし、TLSなどの公開信頼型証明書の完全な標準化と相互運用性テストが必要なため、その実現には時間がかかる可能性があります。一方、AWS Private CAでは、ML-DSAを含むPQCアルゴリズムを使用してプライベート証明書を発行することが可能になる見込みです。この機能により、顧客が管理するソフトウェア環境内でのポスト量子署名の実装が容易になります。

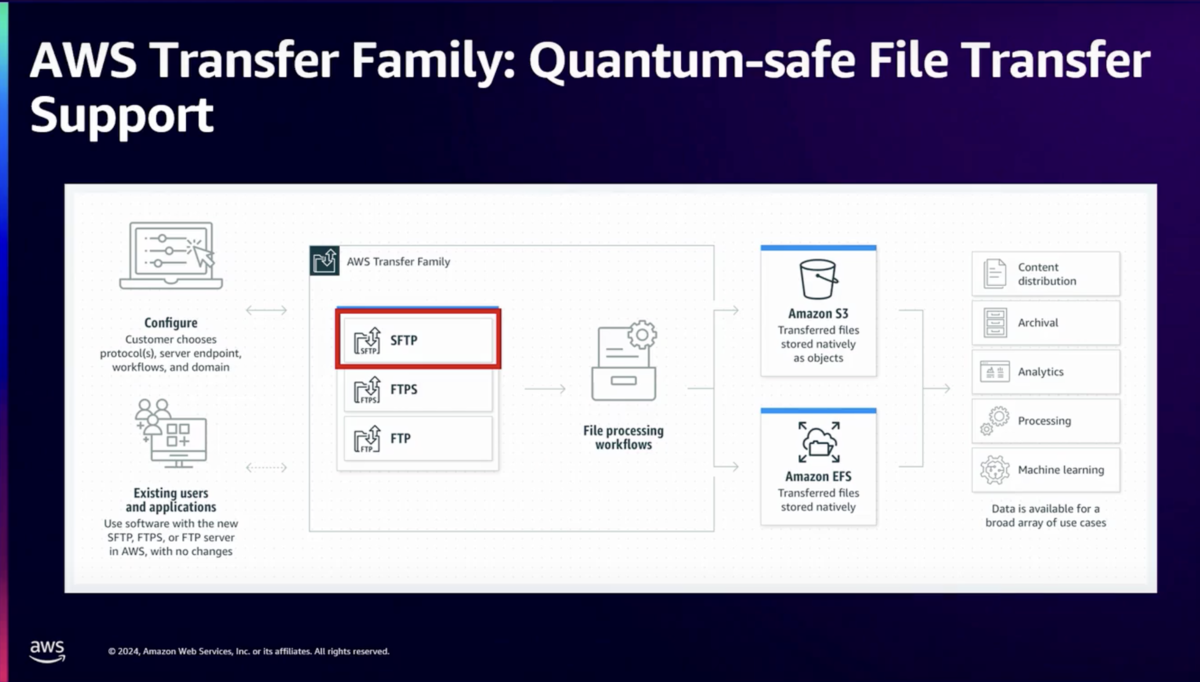

ちなみに、AWSはすでにQuantum-safeのサービスを提供しています。例えば、AWS Transfer Familyなどの一部のサービス(SFTP)では、ポスト量子暗号(PQC)がサポートされています。

AWS責任共有モデルの再確認

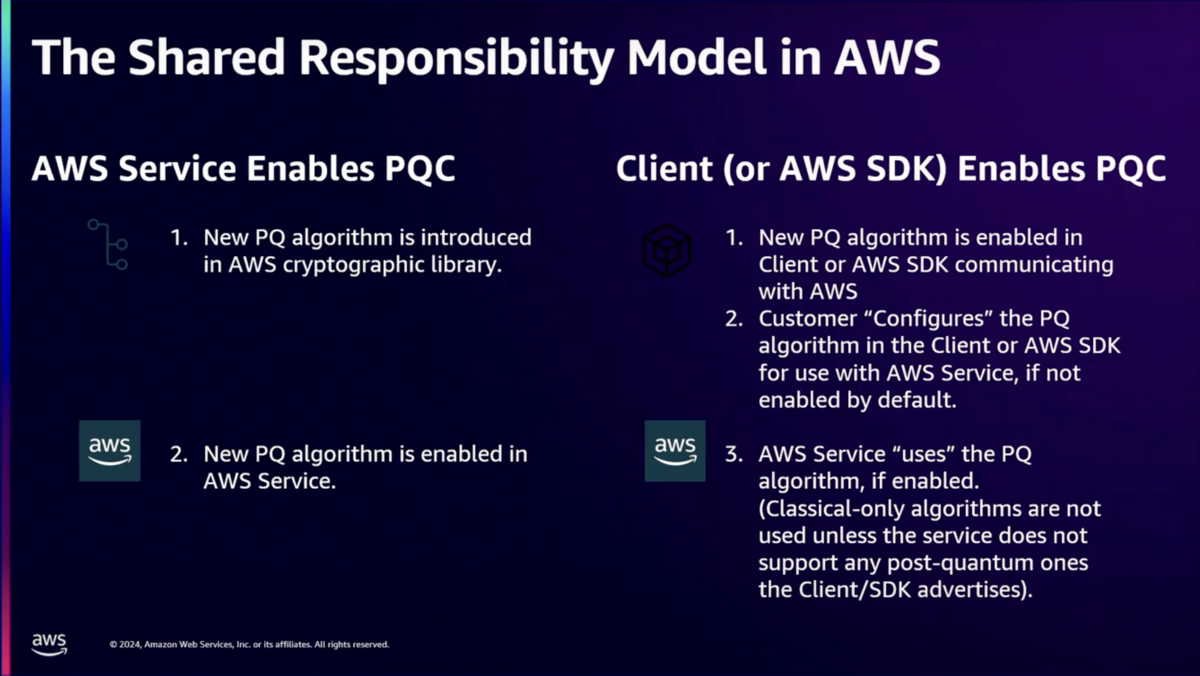

但し、AWS責任共有モデルに基づき、AWSがすべての対応を行うわけではありません。お客様側での対応も必要である点にご注意ください。

下記のスライドに示されている通り、AWSは新しいPQCアルゴリズムを暗号化ライブラリやAWSサービスに統合しますが、お客様側では以下の対応が必要です。

- クライアントまたはAWS SDKでPQCアルゴリズムを有効にすること。

- PQCアルゴリズムがデフォルトで有効になっていない場合は、必要に応じてPQCアルゴリズムを設定し、使用するサービスに適した形で構成すること。

- PQCをサポートするアルゴリズムを活用し、セキュリティポリシーを最新化すること(例:①AWS Transfer Familyのセキュリティポリシーを既存のポリシーからTransferSecurityPolicy-2024-01に変更する ②SFTPクライアント側で量子耐性のあるSSH鍵交換を有効化する設定を行う)。

これにより、ポスト量子時代における安全な通信基盤を構築することが可能になります。AWSのツールを最大限に活用し、クラウド環境のセキュリティを強化しましょう!

ポスト量子暗号移行中の顧客コンプライアンスとセキュリティに関する詳細は、下記の記事をご参照ください。

お客様側で今後やるべきこと

「それは◯年後の話だから、私には関係ない」と思われるお客様もいらっしゃるかもしれません。しかし、ポスト量子時代に備えるためには、今から事前準備を進めることが重要です。その第一歩として、TLS1.3への移行をおすすめします。

現在、TLS1.2以下のバージョンを使用している場合、ポスト量子暗号(PQC)はサポートされていません。そのため、セキュリティを強化し、将来の安全性を確保するために、TLS1.3への移行をご検討ください。

TLS 1.3は既に従来のTLS/SSLプロトコルと比較して多くの改善を実施し、通信の安全性と高速化を実現しています。しかしPQC時代には、TLSレベルでも量子耐性を考慮した鍵交換メカニズムが重要になります。AWSはこの点について、現行のTLS 1.3にポスト量子対応のハイブリッド鍵交換を適用する実験的アプローチを進めています。これにより、将来的に量子攻撃からも堅牢な通信経路を確保し、ビジネス継続性とデータ保護をより強化することが可能になるのです。

また、以下の点にもご注意ください。

- サーバー側の設定変更だけでなく、クライアント側の更新(例:最新ブラウザやTLS1.3に対応したソフトウェアの使用)も重要です。

- コード内のアップデートも必要になる可能性があります。

例えば、ELB側でポスト量子暗号(PQC)アルゴリズムがサポートされるようになったとしても、古いAWS SDKや古いブラウザを使用している場合、これらのアルゴリズムが利用できない可能性が非常に高いです。そのため、AWSが新しい機能を発表したとしても、お客様が自分の責任範囲内の対応を行わなければ、その効果を十分に活用することはできません。

まとめ (未来への投資)

ポスト量子暗号の対応について、「今すぐ対応する」必要はないかもしれませんが、「今から準備する」ことが肝心です。AWSはこの新時代の暗号基盤を支えるためのロードマップを提示し、顧客がスムーズかつ戦略的に移行できるよう環境を整えています。量子コンピューティングが現実の脅威となる前に、その時代を見据えたセキュリティ戦略を打ち立てることは、長期的な競争力と安心をもたらす投資といえるでしょう。

以上、御一読ありがとうございました。

本田 イーゴリ (記事一覧)

カスタマーサクセス部

・2024 Japan AWS Top Engineers (Security)

・AWS SAP, DOP, SCS, DBS, SAA, DVA, CLF

・Azure AZ-900

・EC-Council CCSE

趣味:日本国内旅行(47都道府県制覇)・ドライブ・音楽