Amazon Connectのセキュリティプロファイルはユーザーごとに複数割り当て可能です。

この仕組みを利用した運用例を検討してみます。

概要

利用者の多いコンタクトセンターの場合、ユーザーごとに細かく権限を割り当てたいケースがあります。

設定パターン例を挙げ、動作を確認します。

シナリオ

下記の権限パターンを作成します。

- 受発信オペレーションのみを行う

- メトリクス参照のみを行う

- 受発信オペレーションとメトリクス参照、両方を行う

設定

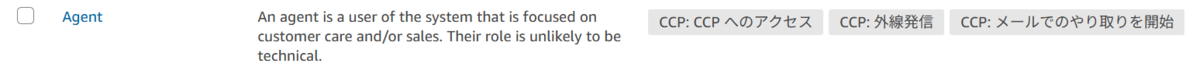

受発信オペレーションのみを行うセキュリティプロファイル

インスタンス作成時に作成されているセキュリティプロファイル「Agent」とします。

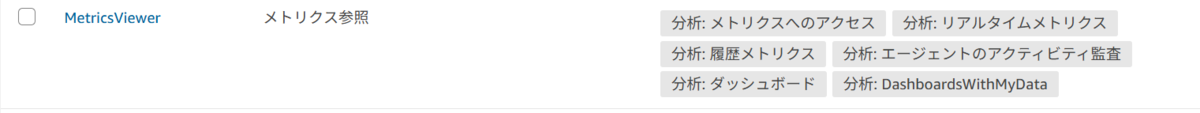

メトリクス参照のみを行うセキュリティプロファイル

セキュリティプロファイル「MetricsViewer」を新規作成します。

[分析と最適化] → [メトリクスのアクセス」をチェックします。

(リアルタイムメトリクス等、関連権限が自動的にチェックされます)

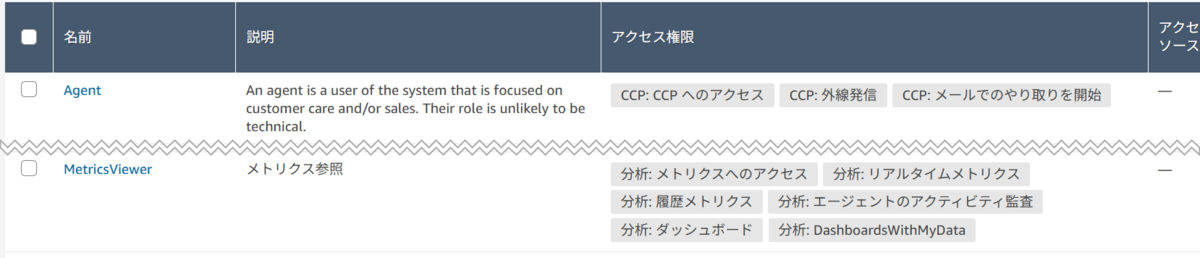

リスト画面では下記のように表示されます。

確認

それぞれのセキュリティプロファイルを割り当てて動作を確認します。

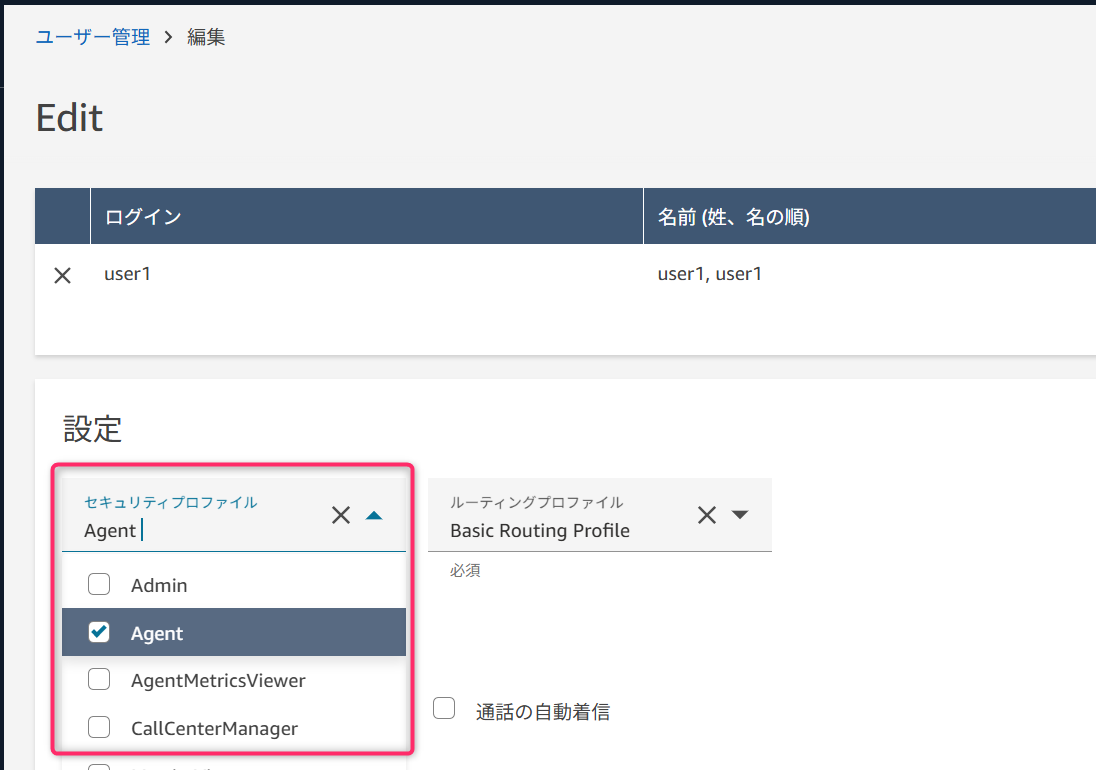

受発信オペレーションのみを行う「Agent」

セキュリティプロファイル「Agent」を割り当てます。

CCP操作は可能、管理メニューには操作可能なアイテムはありません。

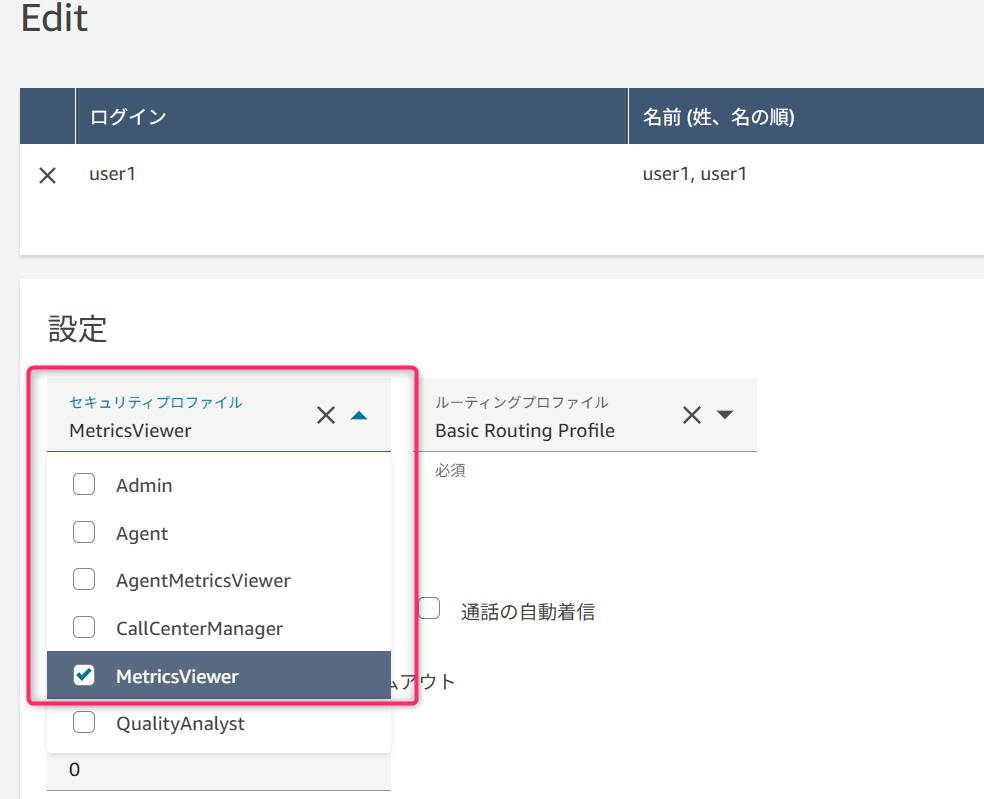

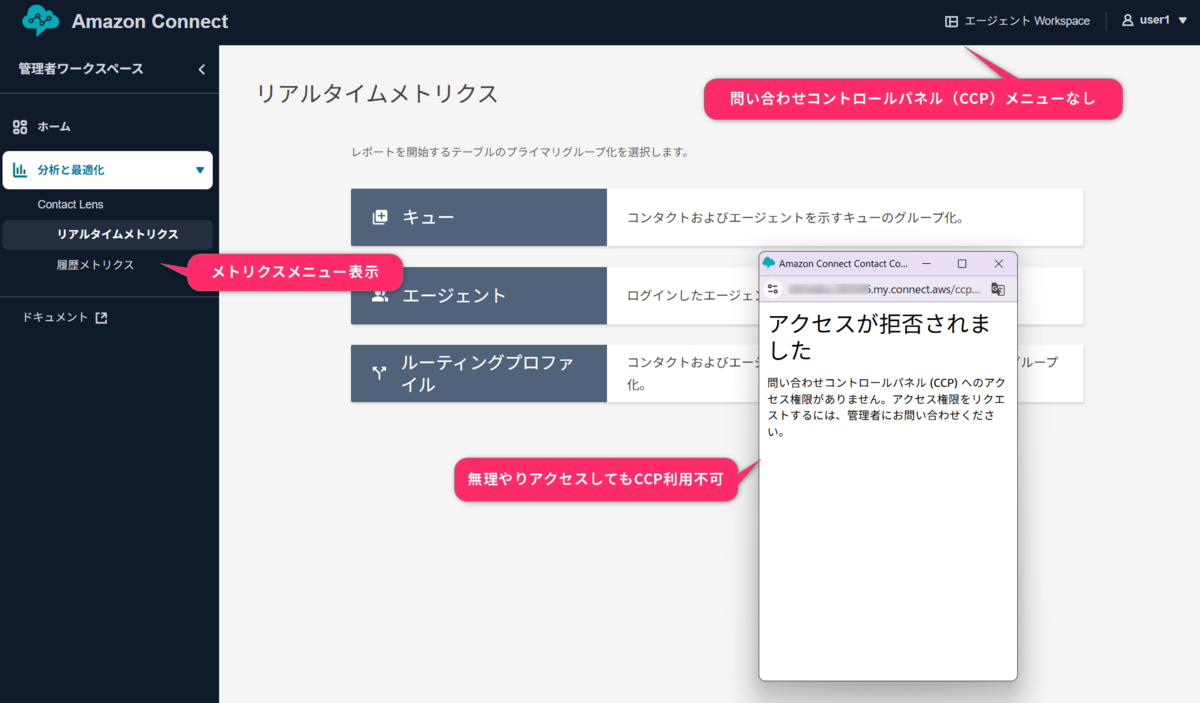

メトリクス参照のみを行う「MetricsViewer」

セキュリティプロファイル「MetricsViewer」を割り当てます。

CCP操作は不可、管理メニューへリアルタイムメトリクス、履歴メトリクスアイテムが表示され、操作可能になりました。

受発信オペレーションとメトリクス参照、両方を行う「Agent」+「MetricsViewer」

セキュリティプロファイル「Agent」と「MetricsViewer」両方を割り当てます。

CCP操作、管理メニューからメトリクス機能へアクセス、ともに可能となります。

仕組み

今回使用したセキュリティプロファイルの権限を並べてみました。

複数のセキュリティプロファイルを割り当てると、組み合わされた結果(論理和的な評価)の権限として判定されると理解して良さそうです。

使う場面

受発信のみを行うオペレーターさんが30名おり、同等の業務を行うコールセンターがあります。

ただし、10人ずつのチームになっていて、3名のチームリーダーはレポートを参照して状況を確認する必要があります。

このような場合、「Agent」と「ReportViewer」というセキュリティプロファイルを用意し、30人全員へ「Agent」、

チームリーダーの3名については追加で「ReportViewer」を適用することで対応できます。

まとめ

シンプルな例で紹介しましたが、「営業時間のメンテナンスだけこのメンバーに頼みたい」、「ルーティングプロファイルの変更を任せたい」等、

細かく権限移譲したい場合は、セキュリティプロファイルを細かく設定しておいて、特定メンバーへ割り当てる運用が考えられますね。

Amazon Connectの機能増加に伴って権限の量に圧倒されますが、うまくセキュリティプロファイル設定をうまく使って対応していきましょう。