マネージドサービス部 佐竹です。

AWS re:Inforce 2025 に現地参加してきましたので、そのログを順番に記述しています。

はじめに

2025年6月16日から18日にかけて、ペンシルベニア州フィラデルフィアで AWS のセキュリティに特化したカンファレンス「AWS re:Inforce 2025」が開催されました。

参加したセッションのまとめを「1日のまとめ」に書いていこうとしたらあまりにも文章量が増えすぎてしまったので小分けにしています。

本ブログは「【AWS re:Inforce 2025】現地参加レポート 1日目 6月16日(月) 佐竹版」より NIS321 How Meta enabled secure egress patterns using AWS Network Firewall の解説です。

私の感想やコメントは解説の邪魔になると感じたので「脚注」として記載しています。

NIS321 How Meta enabled secure egress patterns using AWS Network Firewall 解説

日本語訳は「Meta が AWS Network Firewall を使用して安全な外部接続パターンを実現した方法」となります。

概要

Meta 社は、2025年までに10億人以上のユーザーに高度なAIアシスタントを届けるという目標を掲げ、AWS 上に巨大なインフラを構築しています。この"野心的な"取り組みを支えるため、インフラのセキュリティも進化させる必要がありました。特にこのような大規模なインフラを保護するための、従来のセキュリティ手法では対応が困難な課題に直面していました。

本セッションでは、その解決策として「AWS Network Firewall」を導入し、AI 研究開発のスピードを落とすことなく、高度なセキュリティと柔軟性を両立させたという方法が解説されました。

解決したかった課題

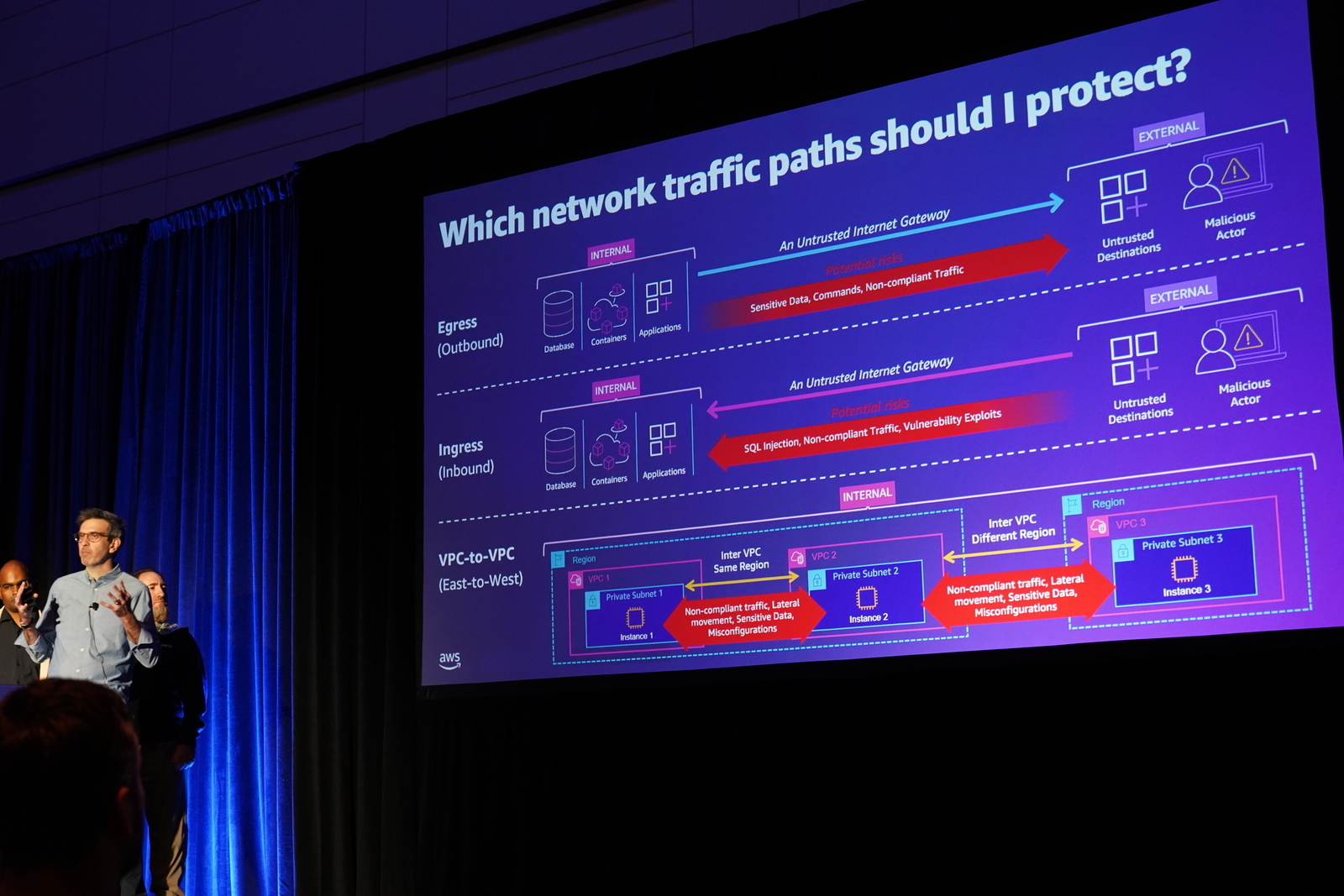

AI 研究開発では、外部の論文やデータセットへのアクセスが頻繁に発生します。このスライドで一番上に(最初に)示されているように、まずは特に「Egress(アウトバウンド)」、つまり内部のVPCから外部のインターネットへの通信を、いかに安全かつ柔軟に管理するかが課題でした。

従来の IP アドレスベースのセキュリティグループでは、動的に変わる数千単位の許可 IP(CIDR ブロック)を管理しきれず、アクセス先の要求に追従できません。許可範囲を広げすぎるとセキュリティが低下し、厳しくしすぎると研究の妨げになるというトレードオフがありました*1。

このため、セキュリティグループ(L4)や NACL(L3)に続く「第3のファイアウォール層」が求められたという経緯があります*2。

また、スライドにある「VPC-to-VPC(East-to-West)」、特にリージョンを跨いだ通信も課題です。AI 学習用の HPC クラスターは GPU の都合で特定リージョンに集約されがちなため、このリージョン間通信をセキュアに管理する必要がありました。

その解決策

Metaは解決策として「AWS Network Firewall」を導入しました。

このスライドでは、AWS Network Firewall の主な特徴として以下の点が挙げられています*3。

- 高い可用性とスケーリング性能: AWS によるフルマネージドサービスのためインフラ管理が不要で、トラフィックに応じて自動でスケールする点

- 柔軟なルールエンジン: 自分でルールを作るカスタムルールと、AWS やパートナーが提供するマネージドルールを組み合わせて利用できる点

- ポリシーの一元管理: Amazon CloudWatch と連携し、アクティビティを監視しながらポリシーを一元的に管理できる点

- クラウドネイティブな手軽さ: 数分でセットアップが完了し、初期費用なく使った分だけ支払う料金体系

これにより、IPアドレスだけでなく、より具体的なドメイン名(FQDN)でのアクセス制御が柔軟に可能になります*4。Meta社のトラフィック規模に応えられる、数100 Gbps までスケールする性能も採用の決め手となりました。

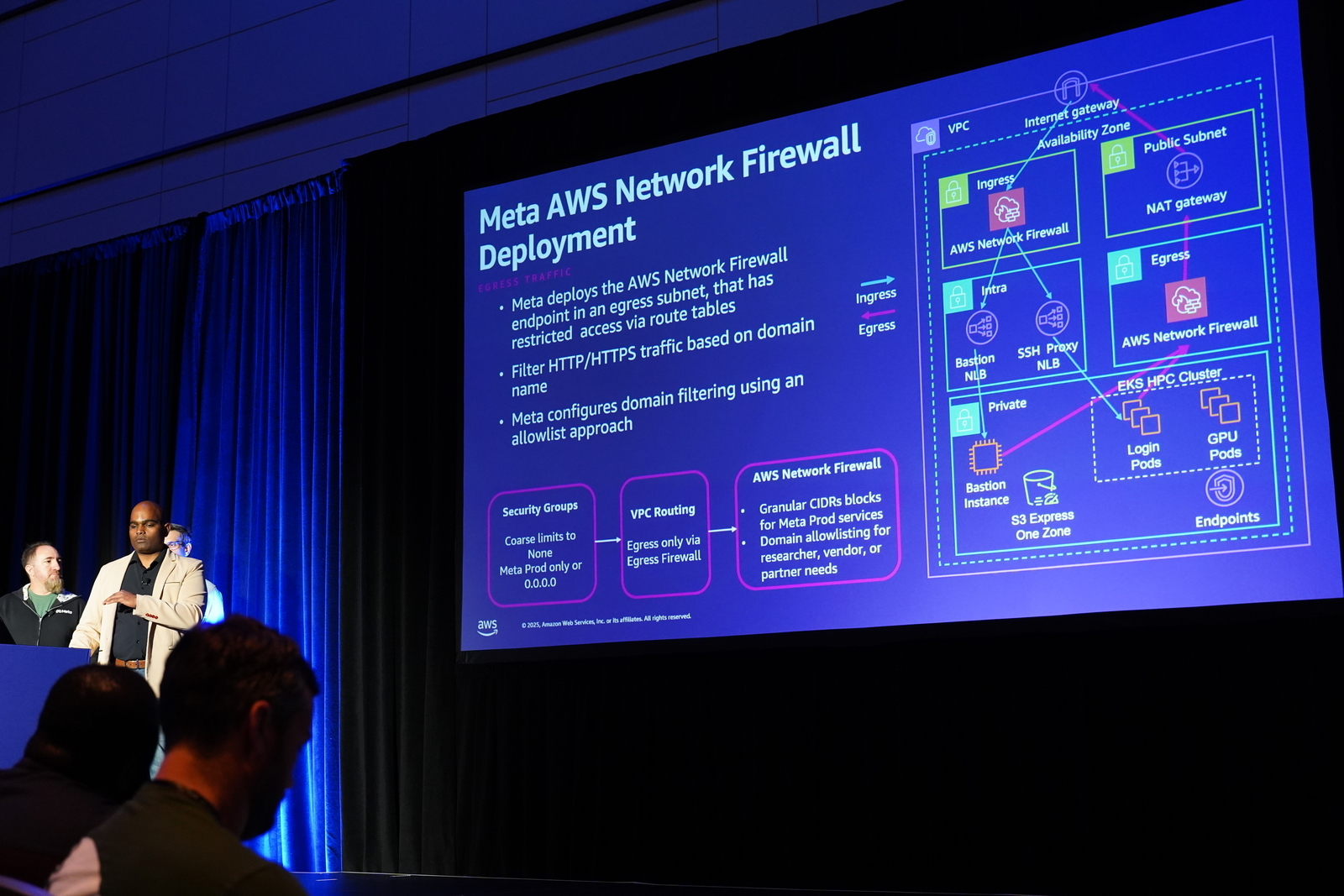

スライド画像にある赤矢印の Egress について少し言及してみます。

構成図にあるように、プライベートサブネットにある「EKS HPC Cluster」からの Egress 通信は、まず「Egress サブネット」に配置された AWS Network Firewall に集約されます。ここで、許可リスト(Allowlist)に基づいたドメイン単位のフィルタリングが行われ、許可された通信のみがインターネットへ出ていきます。

これが先ほど記載した、ドメイン名(FQDN)でのアクセス制御の線になっていることがわかります。これにより、Egress 通信におけるゼロトラスト的なアプローチが実現できています。

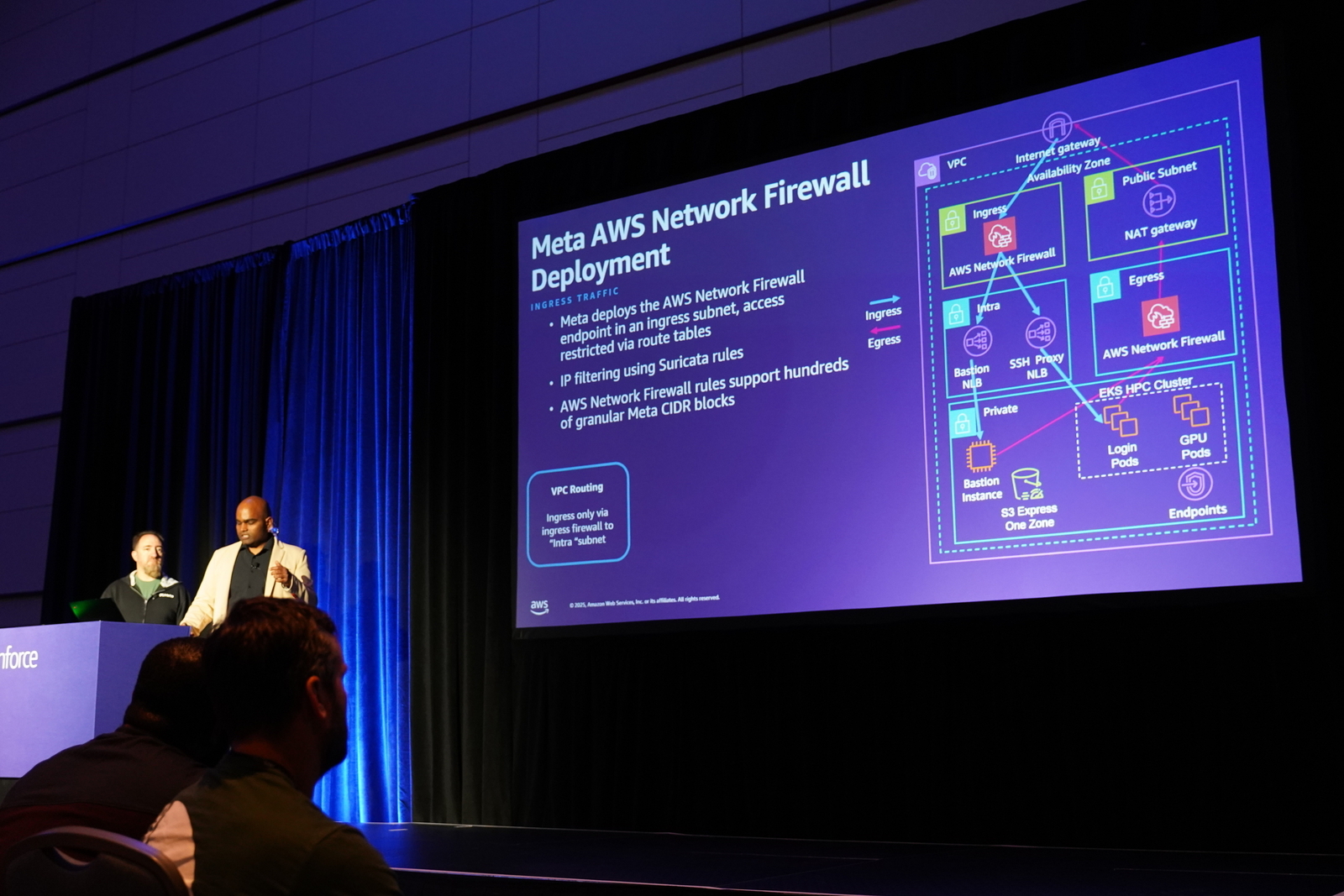

また合わせて、Ingress のトラフィック制御にも AWS Network Firewall を活用しています。具体的には、Ingressサブネットに配置した AWS Network Firewall でIPベースのフィルタリング(Suricata を利用)を行い、不正なトラフィックをブロックした上で内部ネットワークに通信を許可しています*5。

VPC のルーティングと AWS Network Firewall を組み合わせることで、研究者は必要な通信を迅速に確保でき、管理者はセキュリティポリシーを一元的に適用できます。この「迅速な更新」こそが、研究速度を落とさないために最も重要視された点でした。

なお、セッションでは、今後の展望として「TLS インスペクション(HTTPS 通信内容の可視化)」や「Route 53 DNS Firewall との連携」も言及されていました。特に DNS Firewall を組み合わせることで、脅威となる通信が AWS Network Firewall に到達する前に DNS クエリレベルでブロックでき、コスト削減とセキュリティ強化の両面で大きなメリットが期待されています。

同様に、今後の展望で触れられていたのが「VPC Block Public Access (BPA)」です。この機能は、ルートテーブルの設定ミス等を意図せずに起こしてしまった場合においても、意図しない外部への通信をブロックしてくれるセーフティネットになります。

AWS Network Firewall で出口の通信経路を厳密に制御しつつ、BPA で「万が一の事故」を防ぐという多層防御は、非常に強力な組み合わせになるでしょう。

関連記事

セッションの動画

この概要を読んで興味が出た方は YouTube に既に動画がアップロードされているので是非ご覧ください。

AWS re:Inforce 2025: ネットワークおよびインフラストラクチャのセキュアな基盤構築ガイド

Best practices for writing Suricata compatible rules for AWS Network Firewall

まとめ

AWS Network Firewall を URL フィルタリングに使いたいというのはエンタープライズ企業においては「あるある」の理由です。

AWS Network Firewall は数 100 Gbps までスケールすることができると記載されているものの、実際にそれが Meta 社の AI 学習という、具体的なユースケースでカバーできるレベルだということがわかったのが一番の有益な情報だったと感じました。

逆に、Route 53 DNS Firewall はまだ採用前なのか、というのは少し気になりました。Route 53 DNS Firewall で全体のコストが下がるなら、AWS Network Firewall に加えてペアで Route 53 DNS Firewall を採用するのはユースケースにハマれば良い提案になりそうです。

VPC の BPA は2024年11月19日に出たばかりの比較的新しい機能であり、我々も検証を進める必要があります。特に既存のネットワークに導入するには BPA は影響範囲が大きく、少々心理的にもハードルが高い感覚が私にはあります。どちらかというと現段階では、VPC の設計を「新規に実施する際」に検討したい機能だと思うところがあるのですが、その検討を行う価値は大いにあるでしょう。

では、またお会いしましょう。

*1:これは大変によくわかりますね。正直セキュリティグループの特にアウトバウンド通信の運用は正直言って"地獄"です。実際にやってみて運用が破綻したことがあるので身に染みてよくわかります

*2:昨今は SaaS の活用も当たり前になりましたし、その URL のみを提供しており IP レンジを公表していないサービスもあります。IP がレンジじゃなくて散らばっている場合も IP ベースの記載がかなり大変です

*3:なおスライドの順番は先のスライドより前なのですが、私のブログでは解説の都合スライドの順番が前後してしまっています

*4:これは AWS Network Firewall が採用されるよくある導入理由の1つでもあります

*5:なおこのスライドも、私のブログでは解説の都合順番が前後しています。最初は Egress が最上段に来ていたので、都合先に Egress のことを書きたかったため

佐竹 陽一 (Yoichi Satake) エンジニアブログの記事一覧はコチラ

セキュリティサービス部所属。AWS資格全冠。2010年1月からAWSを業務利用してきています。主な表彰歴 2021-2022 AWS Ambassadors/2020-2025 Japan AWS Top Engineers/2020-2025 All Certifications Engineers。AWSのコスト削減やマルチアカウント管理と運用を得意としています。