マネージドサービス部 佐竹です。

AWS re:Inforce 2025 に現地参加してきましたので、そのログを日別に記載していきたいと思います。

なお、日記に近い内容なので気楽な気持ちでお読みください。3日目は最終日であり、本ブログが最終回です。

- はじめに(1日目と同じ文章)

- 朝食

- TDR309-NEW AWS Security Hub: Detect and respond to critical security issues

- NIS372 Winning the DDoS battle

- NIS203-NEW Simplify AWS WAF and Amazon CloudFront Security for Faster Deployment

- TDR352-R1 SSE-C-ure S3! Detecting ransomware events using GuardDuty [REPEAT]

- IAM307-NEW Understand who in your organization can access your AWS resources

- GRC301 Best practices for managing governance, risk, and compliance globally

- NIS305 (Advanced network defense) セッションについて

- アプリの会場案内が面白い

- Closing reception

- Iron Hill Brewery & Restaurant (2回目)

- 写真撮影

- まとめ

はじめに(1日目と同じ文章)

2025年6月16日から18日にかけて、ペンシルベニア州フィラデルフィアで AWS のセキュリティに特化したカンファレンス「AWS re:Inforce 2025」が開催されました。

このイベントは、AWSの専門家による実践的なセッションやワークショップを通じて、クラウドセキュリティの最新動向や実装スキルを深く学べる貴重な機会となっています。対象者としては、セキュリティエンジニアや開発者、CISOといった、組織のセキュリティ強化に関わるすべての方を対象としています。

AWS re:Inforce に合わせて複数のリリースも行われ、2日目の基調講演(キーノート)では最新の特筆すべきセキュリティサービスやアップデートが発表・紹介されました。

現地参加レポート 1日目と2日目の記事ご紹介

本ブログは3日目のブログとなっております。1日目と2日目のブログは以下となります。

よろしければ先に1日目と2日目の各ブログを読んで頂ければ嬉しく存じます。

朝食

2日目にご紹介しました「会場の朝食」はお気に召さない上司が「近くでモーニングが食べたい」ということで、7:00 頃にホテルの入り口で集合して3人でお店に向かいました*1。

チョイスしたのは「Foods On First Diner」というお店でした。こちらのお店はモーニングとランチだけ営業しているお店です。

店員さんに聞いたところ、朝食のおすすめは「オムレツ(Omelettes)」ということで、この中から選ぶことに。

All Omelettes are Served with Toast, Home Fries, or Grits. とメニューにある通り、トーストは必ずついてきます。そして、「Home Fries」か「Grits」を選択します。

私はほうれん草が好きなので「SPINACH AND FETA CHEESE OMELETTE」にして、サイドは「Home Fries」にしました。

到着して驚き。「Home Fries」の量が多すぎるんですが・・・。

こんなに、朝から食べられないんデスケド?

結局無理やり全部食べまして、代わりにランチは食べませんでした。

なお「Grits」は画像の真ん中にある白い「おかゆ」みたいなものです。ここでは「Grits」にスライスチーズとバターがのってます*2。

TDR309-NEW AWS Security Hub: Detect and respond to critical security issues

3日目も変わらず、セッションレポートは別の記事としてまとめています。

是非私が記載した以下のブログをご覧ください。各ブログのまとめだけでも読んで頂けると幸いです。

【AWS re:Inforce 2025】生まれ変わった新 Security Hub による検出と対応 (TDR309-NEW)

- 学び:統合セキュリティプラットフォームへと生まれ変わった新 Security Hub は、セキュリティ運用を「簡素化」し、次のレベルへと引き上げてくれるだろうか(プレビュー中)

なお、3日目となると「明らかに」人が減っていることを体感します。これは海外イベントあるあるだと思うのですが、段々と参加者が減っていきます。皆どこにいったのでしょうか。

NIS372 Winning the DDoS battle

次に、時刻は午前 9:00 です。

私は re:Inforce でもちょっと楽しみにしていたのがこの「Winning the DDoS battle」です。

以前、AWS GameDay ~Winning the DDoS Game~ を体験し、かなり勉強になった記憶があるので、こっちはどうだろう?と思って参加を決めました。

AWS GameDay ~Winning the DDoS Game~ はチーム戦かつ4時間の体験だったのに対して、「Winning the DDoS battle」はソロ戦で、時間も2時間しかありませんでした。

最初に簡単に講義がありました。AWS WAF を利用した、DDoS 攻撃に強いアーキテクチャに関するものです。

ここでは、AWS re:Inforce 2025 よりも少し前に先出しされたアップデートである「AWS WAF AntiDDoS AMR」についての資料もありました。

以下は AntiDDoS AMR リリース時の AWS 公式ブログです。

Introducing new application layer (L7) DDoS protections for AWS WAF and AWS Shield Advanced customers

こちらの機能を念のため、以下に簡単にまとめてみます。

- L7 攻撃への特化: 近年の DDoS 攻撃は、従来のネットワーク層からアプリケーション層 (L7) の HTTP リクエストフラッド攻撃へと主流が変化しており、AntiDDoS AMR はこの L7 攻撃に特化して設計されています。

- 迅速な攻撃対処: 新規または変化する攻撃を数秒以内に検知し、緩和します。有効化後 15 分で正常時のトラフィックパターンをベースラインとして学習し、異常な攻撃を識別します。

- シンプルな設定: 他の AWS WAF のマネージドルールと同様に、クリック一つでルールの有効化・無効化ができます。

- 柔軟な導入: AWS Shield Advanced の一部として、または AWS WAF 内の独立した機能として利用可能です。

- 組み込みの可視化: AWS WAF コンソールに統合されたダッシュボードを通じて、DDoS の活動状況をリアルタイムで把握できます。

- 新しい制御と緩和アクション:

ChallengeやBlockといった新しい緩和アクションが導入され、特定の URI パスを緩和対象から除外することも可能です。 - コスト最適化: AntiDDoS AMR が検知・緩和した攻撃トラフィックについては、ユーザーへのコスト(請求)は発生しません。

また、本 AntiDDoS AMR は「まさにいま DDoS 攻撃を受けている最中」に「緊急パッチ」のように利用できるものではない点に注意が必要です。予め「ベースラインの確立」が必要になるためです*3。

さて、話を「Winning the DDoS battle」に戻します。

結論としては「Winning the DDoS battle」は私が過去受講したものとは異なっていました。

部分的にご紹介すると、画像のような E コマースのジュースショップに対して、「疑似的な DoS 攻撃」を自ら仕掛け(CloudShell を利用)、それをブロックするというような流れでした*4。

私は1つずつ丁寧に理解しながらやっていたためか、全くもって時間内に全ての課題が終わらなかったのですが、疑似的な攻撃方法などのコマンドが勉強になりました。また、実際に開発者に(英語で話す必要はありますが)期待している機能やフィードバックなどを伝えられたのが良かったです*5。

- 学び:実際に Web サイトを運用していないと得られない、WAF によるブロックのシナリオに対する理解がまた少し深まった。ただ、個人的には3時間は欲しかった

NIS203-NEW Simplify AWS WAF and Amazon CloudFront Security for Faster Deployment

11:30 からは基調講演で発表されたニューリリースを補足する 60 分のセッションへ参加しました。

こちらも別でブログを記載しているので、以下のブログをご覧ください。

【AWS re:Inforce 2025】WAF と CloudFront セキュリティ設定 の簡素化とその効果 (NIS203-NEW)

- 学び:「簡素化」を推し進めるための方向性が現れたアップデート。ただ、AWS WAF の新 UI は、以前のコンソールに慣れ親しんだ人ほど、現状使い辛い点を感じてしまう

TDR352-R1 SSE-C-ure S3! Detecting ransomware events using GuardDuty [REPEAT]

ランチを食べる必要がなくなっていた私は、13:00 からこちらに参加しました。

初日に行きそびれた「Builders' Session」ですが、3日は人が減ったこともあり、かなり余裕を持って参加できました*6。

こちらも「Winning the DDoS battle」に近い形で、ソロで課題をクリアしていく体験型のものでした。

Amazon GuardDuty を使用しての Amazon S3 ランサムウェア検出の実装を試みるものなのですが、実際に GuardDuty で検出するところまでたどり着くことができず、60 分という短い時間ではタイムオーバーでした。こちらももう少し時間があったら良かったです。学習系は、自分が納得できるまでトコトンやりたいなと思ったりします。

- 学び:Builders' Session は最終日になると人が減って簡単に参加できるようになるので、余裕があるなら最終日に行くのが良いと思われる

IAM307-NEW Understand who in your organization can access your AWS resources

時刻は14:30 です。

上司と相談し、役割分担の都合、私は IAM Access Analyzer - Internal Access(内部アクセス)のセッションへ参加することとしました。これも 60 分間のセッションです。

こちらも別でブログを記載しているので、以下のブログをご覧ください。

【AWS re:Inforce 2025】Internal Access: 組織の誰がリソースにアクセスできるか (IAM307-NEW)

- 学び:AWS のポリシー評価は複雑で、IAM ポリシーや SCP 等の様々な制御があるが、AWS がこれを誤って判断するようなことは体験したことがないため、本セッションを通じてその「判定ロジックの精度と判定速度」に感銘を受けた

GRC301 Best practices for managing governance, risk, and compliance globally

16:00 からは、ラストのセッション参加です。

私は AWS Organizations 関係のセッションには出ておきたいと思っていたので参加しました。

なのですが、会場の人の少なさといったら・・・3日目も終了間近。1日目には入れない人がいたとは思えないガラガラさです。

それはそれとして、こちらも別でブログを記載しているので、以下のブログをご覧ください。

【AWS re:Inforce 2025】ガバナンス, リスク, コンプライアンスのベストプラクティス (GRC301)

- 学び:「2週間で削除される」検証アカウントの発行や、通信を即座に遮断した後にセキュリティ調査を可能とする

Incident Response OUなど、その独自性の高いユースケースが非常に参考になった

NIS305 (Advanced network defense) セッションについて

ちなみに、GRC301 のすぐ隣で行われていた「Advanced network defense: From basics to global scale with AWS Cloud WAN(NIS305)」というセッションも凄まじい内容の濃さだったので、ネットワークがお好きな方は是非一度ご覧ください。

特に多種多様なネットワーク製品を網羅しながら AWS 環境構成図に落とし込んで行われるそのプレゼンの情報量はすさまじいものがあります。

以下は YouTube からの画面キャプチャですが、

こういう構成図を見ているとワクワクする人もいらっしゃるでしょう。

アプリの会場案内が面白い

最後の最後での紹介になってしまいますが、AWS re:Inforce 2025 でも「AWS Events ※App Store へのリンク」というアプリを用いてセッションを確認するのが基本になっています。

ここでは、新しく追加されたセッションなどをすぐに確認できます。

その「AWS Events」の会場案内が良くできているなと思わされました。以下がアプリの「行先案内」の画面です。

しっかりと施設の何階に今いるのかを判断してくれ、エスカレーター含めて案内してくれます。会場はそこそこ広いので、このアプリには何度か助けられました*7。

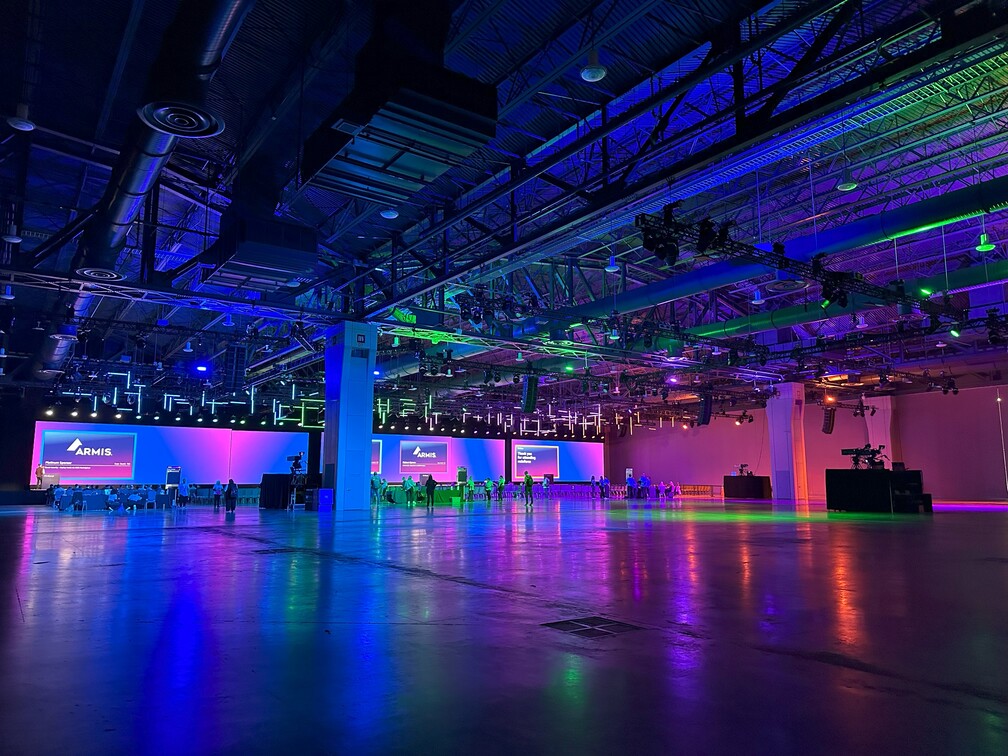

Closing reception

17:00 からはクロージングレセプションです。

小さいパーティがエントランスで行われるので、待ち合わせをするために移動しました。私は前のセッションに単独ギリギリまで参加していたので、遅れての合流です。

移動通路はまるで「蛍の光」が流れていそうな雰囲気でした。

3日目は先に多くの人が離脱したためか、思ったよりも人はまばらです。

DJブースと生演奏もあったり。

フィラデルフィアのローカルワインがあったり。

Dock Street Brewery というこれまた老舗のローカルビールなどが振舞われていました。

「Prince Myshkins Russian Imperial Stout」という黒ビールが 9.5% も度数があり、濃くて美味しかったです。

Iron Hill Brewery & Restaurant (2回目)

Iron Hill Brewery & Restaurant にはじまり、Iron Hill Brewery & Restaurant で終わる。

そう、弊社取締役が待ち合わせをしたお店がまさかの「Iron Hill Brewery & Restaurant」で、2回目の訪問です。

平日 18:00 までは「ハッピーアワー」だったこともあり、とてもお安い1杯目になりました*8。しかもフルサイズです。

多分気のせいだとは思いますが、私が記載している AWS re:Inforce 2025 現地参加レポートには、数多くのビールの写真が登場しているようです。

ですので、少しくらいは気持ち多めに、料理の写真も載せておこうと思います。

最終日は6名でしたので、前回頼めなかった少し重たいメニューも頼めました。ピザは正直大人数じゃないと厳しいです。

ポテトフライは、さつまいも(スイートポテト)で作られていました。

弊社取締役はイカに対して並々ならぬ情熱を持ち続けているため、「カラマリ」について何かやたらと会話したことを、この画像を見て思い出しました。

なおこのお店で私は「ビールを2杯しか飲まなかった(2杯目は PIG IRON PORTER にしました)」と付け加えておきます。

写真撮影

話は少し戻ります。

Closing reception ではプロがカメラで撮影してくれるブースがあり、行列ができていました。

ポラロイドカメラではないですが、すぐにできあがった写真を人数分印刷してくれます。私はどうしても撮影したかったので4人で並びました。

4人・・・。そう「1人いない」のです。取締役がいません。何らかの用事があって、ホテルに戻っていたようです。

「写真を全員で撮りたいから会場へ戻ってきてください」と言っていたのですが、彼は最後まで戻ってこなかったのです。

なので記念写真は4人になりました。

Fin.

まとめ

これで終わっても良かったのですが、最後に3日目の振り返りを記載します。

まず、AWS re:Inforce 2025 の1日目はブログを7本投稿、2日目は5本、3日目は本ブログを含めて5本。合計17本でお送りしました。

エンジニアブログ、書きすぎです。ですが、とても楽しく書くことができました。

これは AWS のセキュリティ製品を今一度「その存在理由・物語・設計の意図」などを含めて理解したくなったためです。

新しいサービスや機能は、この後にまた動作検証をしっかりと試していきたい状況ですが、カスタマーサクセスという視点ではやはり「何故それが必要とされているのか?」という、サービスの前後関係を理解することも重要です。

お客様が必要としているのは、「ドリルではなく穴」のような話です。それを正しく理解できているかで、説得力が増すからです。我々が正しくお客様を導けない限り、クラウドジャーニーは失敗するかもしれません。

特に3日目で私が参加して良かったなと感じたのは「ガバナンス, リスク, コンプライアンスのベストプラクティス (GRC301)」です。私は AWS Organizations との付き合いもかなり長いため、「何か得るものがあるのだろうか?」と少々傲慢な気持ちで参加してしまったのですが。このようにセッションを振り返ってみると、具体的な設定例として得るものがありました。

この反省も踏まえ、「ガバナンス, リスク, コンプライアンスのベストプラクティス (GRC301)」のブログは最も長いブログとなっています。

というわけで、長らく続いた AWS re:Inforce 2025 のブログも3日目の本ブログにて終了です。無事に怪我もなく戻って来られて、しっかりとここまで記事を書き切れたことに感謝しつつ。

本レポートが、皆様のクラウドセキュリティ強化のヒントになれば、そして来年の AWS re:Inforce に参加を検討されている方々の参考になれば、これほど嬉しいことはありません。

では、またお会いしましょう。

*1:朝早くに行かないと、1コマ目のセッションに間に合わないため。

*2:写真は同僚が注文したもの。グリッツは、乾燥させたトウモロコシを粗挽きにして煮た、アメリカ南部発祥の伝統的な粥料理。そのままバターや塩胡椒で食べたり、またチーズを加えてクリーミーにして食べるのも人気の食べ方だそうです。

*3:この点については念のため AWS サポートに問い合わせして確認済みです

*4:while :;do curl ... のようなコマンドを利用。

*5:生成 AI を AWS WAF でも利用できるようにしてほしい、というような話をしました。

*6:というか、ガラガラでした。半分も埋まってなかったかもです

*7:といってもイベントでは案内の Help の方がいっぱい会場ないに立っているので、迷っていそうな雰囲気を出していたらすぐに声をかけて貰えます

*8:取締役同席のため、例によって私は1セントも払ってませんが気持ち的に安いと気が楽です。

佐竹 陽一 (Yoichi Satake) エンジニアブログの記事一覧はコチラ

セキュリティサービス部所属。AWS資格全冠。2010年1月からAWSを業務利用してきています。主な表彰歴 2021-2022 AWS Ambassadors/2020-2025 Japan AWS Top Engineers/2020-2025 All Certifications Engineers。AWSのコスト削減やマルチアカウント管理と運用を得意としています。