マネージドサービス部 佐竹です。

AWS re:Inforce 2025 に現地参加してきましたので、そのログを日別に記載していきたいと思います。

なお、日記に近い内容なので気楽な気持ちでお読みください。

- はじめに

- オープンに向けて

- Philly Cheese Steak

- NIS321 How Meta enabled secure egress patterns using AWS Network Firewall

- IAM221 Secure and scalable customer IAM with Cognito: Wiz's success story

- SEC222 Upskill your team with the AWS Security Champion Learning Plan

- COM222 Serverless threat response for Amazon S3 malware detection

- TDR322 How AWS uses generative AI to advance native security services

- AWS SimuLearn

- Expo へ

- Iron Hill Brewery & Restaurant

- まとめ

はじめに

2025年6月16日から18日にかけて、ペンシルベニア州フィラデルフィアで AWS のセキュリティに特化したカンファレンス「AWS re:Inforce 2025」が開催されました。

このイベントは、AWSの専門家による実践的なセッションやワークショップを通じて、クラウドセキュリティの最新動向や実装スキルを深く学べる貴重な機会となっています。対象者としては、セキュリティエンジニアや開発者、CISOといった、組織のセキュリティ強化に関わるすべての方を対象としています。

AWS re:Inforce に合わせて複数のリリースも行われ、2日目の基調講演(キーノート)では最新の特筆すべきセキュリティサービスやアップデートが発表・紹介されました。

私の参加方針について

私の AWS re:Inforce への参加は今回が初めてなのですが、サーバーワークス入社後に行く海外出張も4回目になってますので、今回個人的に以下の点を重視していました。

- 日本でできることは日本でやる、現地でしかできないことを体験する

- 周囲に流されることなく、主体性を持って行動する

- できるだけ写真を撮る

- 普段やっている仕事は基本的に必須なもの以外対応しない

というような形です。ようは選択と集中ですね。

そのため私は基本的には単独行動で、ミラーレス一眼をブラ下げながら会場内をずっと動き回っていました*1。

加えて今回、「PCは持っていくけど出来る限り使わない」という方針でもあったので、セッション中もほとんどスマホだけ使っていたのですが、参加者の方も多くは PC を開いたりはあまりされていなかったような気がしました。もちろん、PC が必須のワークショップもあったので常に持ち歩いてはおりましたが、最近は昔のように全員ラップトップを足の上に置いてるというような感じでもないのかなと思った次第です(参加したセッションによるのでしょうけども、そんな感想を得ました)。

オープンに向けて

何はともあれ Conference pass(参加証)を取りに行く必要があります。10:00 AM からオープンのため、少し早めに行った方がよいと思い、9時頃に会場に着きました。

会場は「Pennsylvania Convention Center」でした。入口で持ち物検査をしてから入ります。

入口には犬が常に配置されているのですが、恐らく爆発物探知犬(Explosive Detection Canine, EDC)だと思います。午後からは犬も結構暇そうで、眠そうな犬は見ててかわいい感じでした。

画像ですが、なんとなく撮影するのが憚られて上から撮影してます。

で、パスの引き換えなんですが・・・長蛇の列。人気のラーメン屋どころじゃない人数でした。

この凄まじい列に50-60分くらい並んでやっとパスをゲットしました。

Philly Cheese Steak

本当は TDR371-R Hands-on threat detection & response using AWS security が10:00 からあり、それに参加したかったのですが時間が過ぎていたのもあって諦め。

折角なのでと、サーバーワークスの参加メンバー5名全員+1名で朝食兼昼食を食べに「Reading Terminal Market」に行きました*2。このマーケットの中にはフードコートになっているところがあります。

「Reading Terminal Market」には豚の銅像「Philbert the Pig」があります。

この銅像は大きな「ブタの貯金箱」になっており、口から入れた寄付金が、市内で食の安全や栄養教育に取り組む非営利団体「The Food Trust」などに寄付される仕組みになっているようです。

さて、どうやら上司のお目当ては去年食べ忘れた「Philly Cheese Steak」とのことで、「Uncle Gus' Steaks」にお邪魔しました。

全員でフードコートに移動して買った「Philly Cheese Steak」を食べるのですが・・・

でかい。私は順番的に最後に購入したのですが、上司が買っているフルサイズが見た感じあまりにも大きすぎて「これは食べきれない」と思って2人で1本にしてもらいました。

これはカットされた後のサイズなのですが、カットが雑すぎて真ん中でされておらず、私が大きい方を引き取ったため、これは全体の3/5くらいのサイズです。

カット前の1本で $18 です。ちょっと高い気も、しないでもないですね*3。

なおこの「Philly Cheese Steak」・・・正直美味しいとは思うんですが「絶対に途中で飽きる」ので味変でケチャップを使った方が良いです。あと量が多すぎます。このサイズでギリでした。タバスコが欲しかったです。

たらふく食べた後は会場に戻ろうと思ったんですが、ちょいと CVS に必要のあった薬を買いに行ってみました。

CVS にはリップバームも売っていたのでついでにお土産も簡単に買っておきました。

そしてこのとき、CVS の近くに「Iron Hill Brewery & Restaurant」があることを発見し、絶対にここに行こうと決意しました。私はクラフトビールが好きなのです。

NIS321 How Meta enabled secure egress patterns using AWS Network Firewall

さて時刻は 13:00 です。

本当は NIS252 Mastering Amazon VPC Block Public Access for secure cloud networks というビルダーズセッションに参加予定だったのですが、10分前くらいに着くと席が埋まっていて受けられませんでした。どうやら40席しかないようです。

この時はまだ気づいていなかったのですが、「初日」と「二日目の基調講演まで」はめちゃくちゃ人が多いです。なので、30分前にきて並んでおかないと人数制限がある参加型のものには参加できないことが多いです。

しょうがない。とりあえず、同じホールでやっている Lightning Talk (LT) に参加することにしました。というか、溢れた人が多すぎて LT に大量に人が押しよせており、立ち見がいっぱい出ている状態でした。私はここから5連続で LT を見ることにしました。30分×5回です。

LT の長さは発表者によって色々です。枠としては20分ですが LT らしくすぐに終わる人もいれば、時間をがっつり使う人もいました。

というわけで、LT 「Meta が AWS Network Firewall を使用して安全な外部接続パターンを実現した方法」の中身をざっと紹介・・・しようとしたのですが、あまりにも長いので本セッションは別のブログ記事となりました。

是非私が記載した以下のブログをご覧ください。各ブログのまとめだけでも読んで貰えると嬉しいです。

【AWS re:Inforce 2025】Meta 社が AWS Network Firewall を採用した理由 (NIS321)

- 学び:AWS Network Firewall は Meta レベルの企業も採用しているという裏付け

なお LT 会場では私は地べたに座ってました。

この LT はさくっと終わったので、飲み物を貰いにいきました。

わたしはダイエットコークが好きです。

IAM221 Secure and scalable customer IAM with Cognito: Wiz's success story

時刻は 13:30 となり、次の LT へ参加です。

こちらも別でブログを記載しているので、以下のブログをご覧ください。

【AWS re:Inforce 2025】Wiz に学ぶ Cognito を活用した大規模な顧客 ID 基盤移行戦略 (IAM221)

- 学び:CIAM のベストプラクティスとしては現状やはり Amazon Cognito になることを再認識

SEC222 Upskill your team with the AWS Security Champion Learning Plan

時刻は 14:00 となり、次の LT へ参加です。

やはり別でブログを記載しているので、以下のブログをご覧ください。

【AWS re:Inforce 2025】セキュリティ人材育成のための AWS Security Champion コース (SEC222)

- 学び:AWS がセキュリティの人材育成のためのコースを新設。クリアすると Security Champion バッジを獲得。受けてみたい

COM222 Serverless threat response for Amazon S3 malware detection

次の LT まで少し時間があったので、「三時のおやつ」的なものを見に行きました。

クッキーが通路に整列しています。

クッキーとコーヒーに群がる人たちを眺めていました。

さて、時刻は 14:30 となり、4本目となる LT へ参加です。

またも別でブログを記載しているので、以下のブログをご覧ください。

【AWS re:Inforce 2025】GuardDuty と Step Functions で作るマルウェア自動隔離 (COM222)

- 学び:Step Functions の管理が結局それでも大変になりそうなので、マネージドサービスで自動隔離もやってくれる未来を期待

TDR322 How AWS uses generative AI to advance native security services

時刻は 15:00 となり、次の LT へ参加です。

言わずもがな、別でブログを記載しているので、以下のブログをご覧ください。

【AWS re:Inforce 2025】生成 AI が AWS のセキュリティサービスをどう進化させているか (TDR322)

- 学び:気付いたら色々な AWS サービスに生成 AI が実装されていたことに改めて気付く。生成 AI がセキュリティの運用負荷を段々と下げていることを実感

なお、このブログがこの中では最も書くのに苦労しました。ですため、この記事には少々気合いが入っており他と比べて少し長いです。

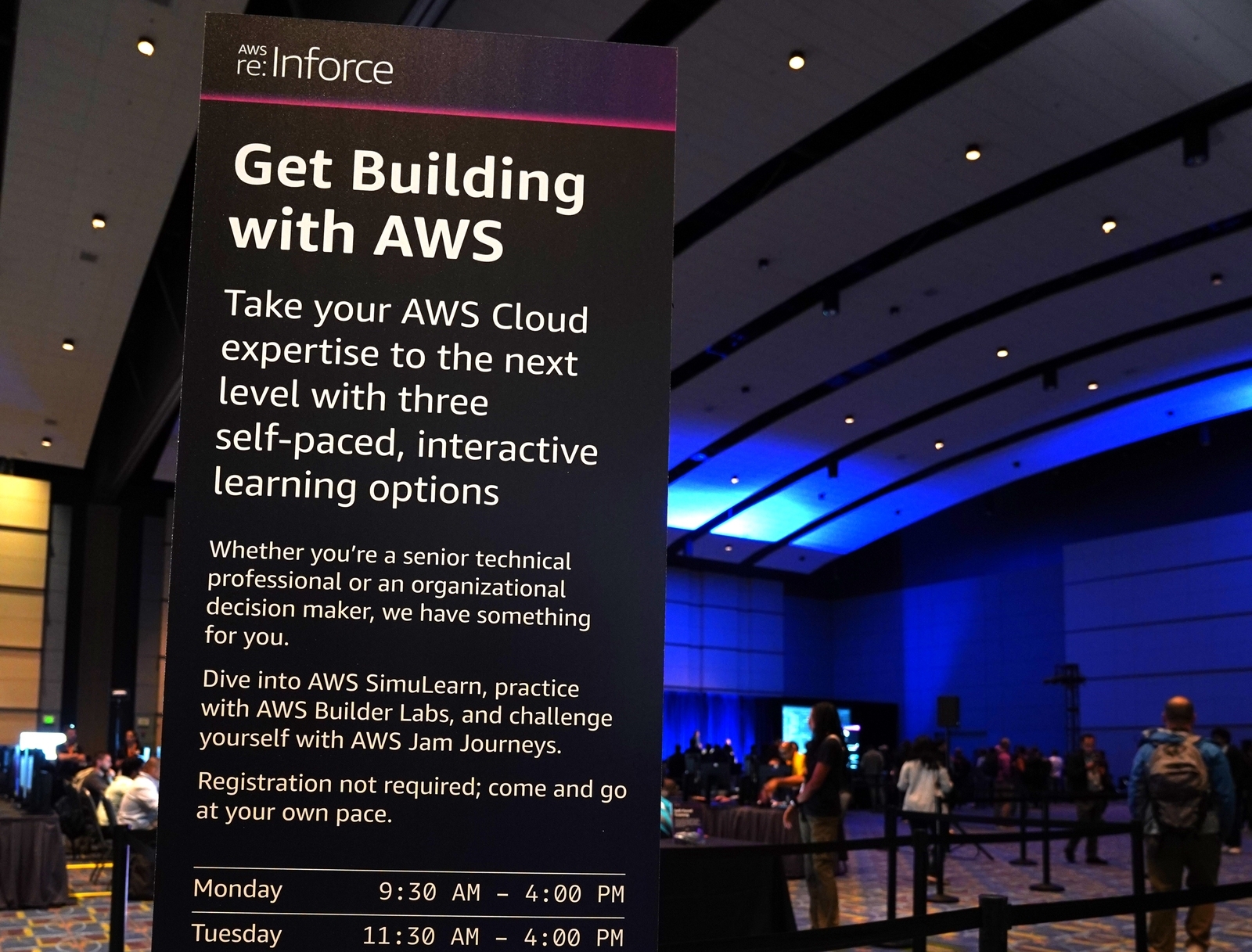

AWS SimuLearn

15:30 頃、私は LT 会場のすぐ隣にあった「self-paced」での学習が可能なブースに移動しました。

ここでは、以下の3つを試すことができました。

- SimuLearn: シミュレーションの世界に没入する

- Builder Labs: 実際に手を動かして練習する

- Jam Journeys: クイズや課題に挑戦する、ゲーム感覚のコンテンツ

私は「SimuLearn」(シミュレーションラーニング)を選択したのですが、これがかなり面白かったです。

こちらも例によって別でブログを記載しているので、以下のブログをご覧ください。

- 学び:日本語に対応したらかなりよさそう。トレーナーの負荷軽減に役立ちそうな気配を感じる

Expo へ

16:30 になりました。Expo へ移動します。

Expo は出店ブース兼、LT 会場です。雑にいうと、大勢の人でにぎわっています。

会場の作りとしては今いる場所から「端から端」への移動です。

入り口にはイカしてる「EXPO」ライトがあります*4。

入口からみた Expo の全体です。広いです。奥には LT をやっている場所も点在しています。

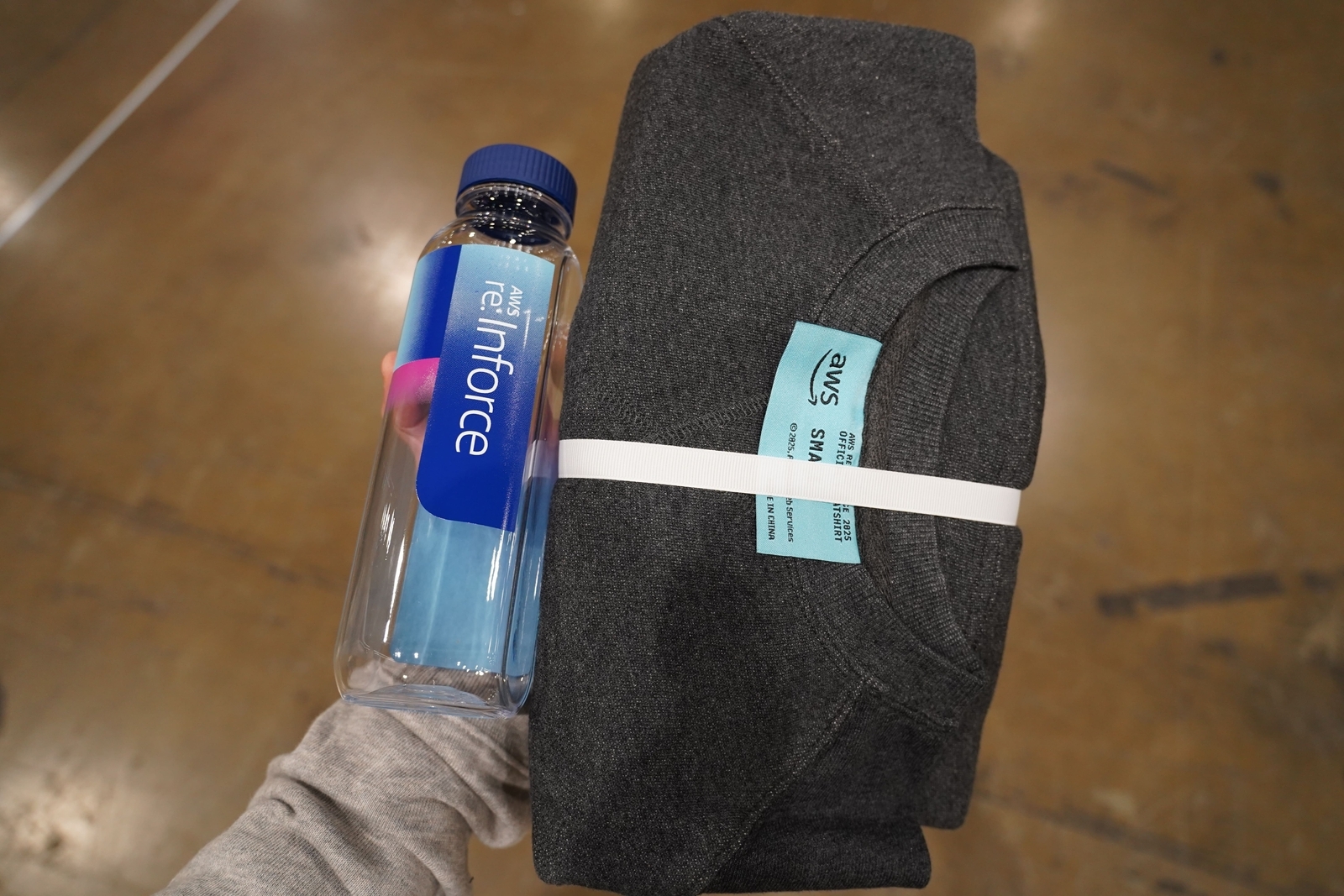

まずは、今回の参加の「SWAG(記念品)」を貰う必要があるので列に並びに行きます。

今回の SWAG はトレーナーと、ウォーターボトル(プラスチック)です。会場が寒かったのでトレーナーは実際に翌日着ました。

Expo 会場の入り口には AWS のブースがあります。

各ブースごとに SWAG が配られており、参加者は我先にと SWAG の争奪戦が発生していました。

SWAG が多いと持って帰るのが大変なのですが、お土産ということで少々頑張りました。

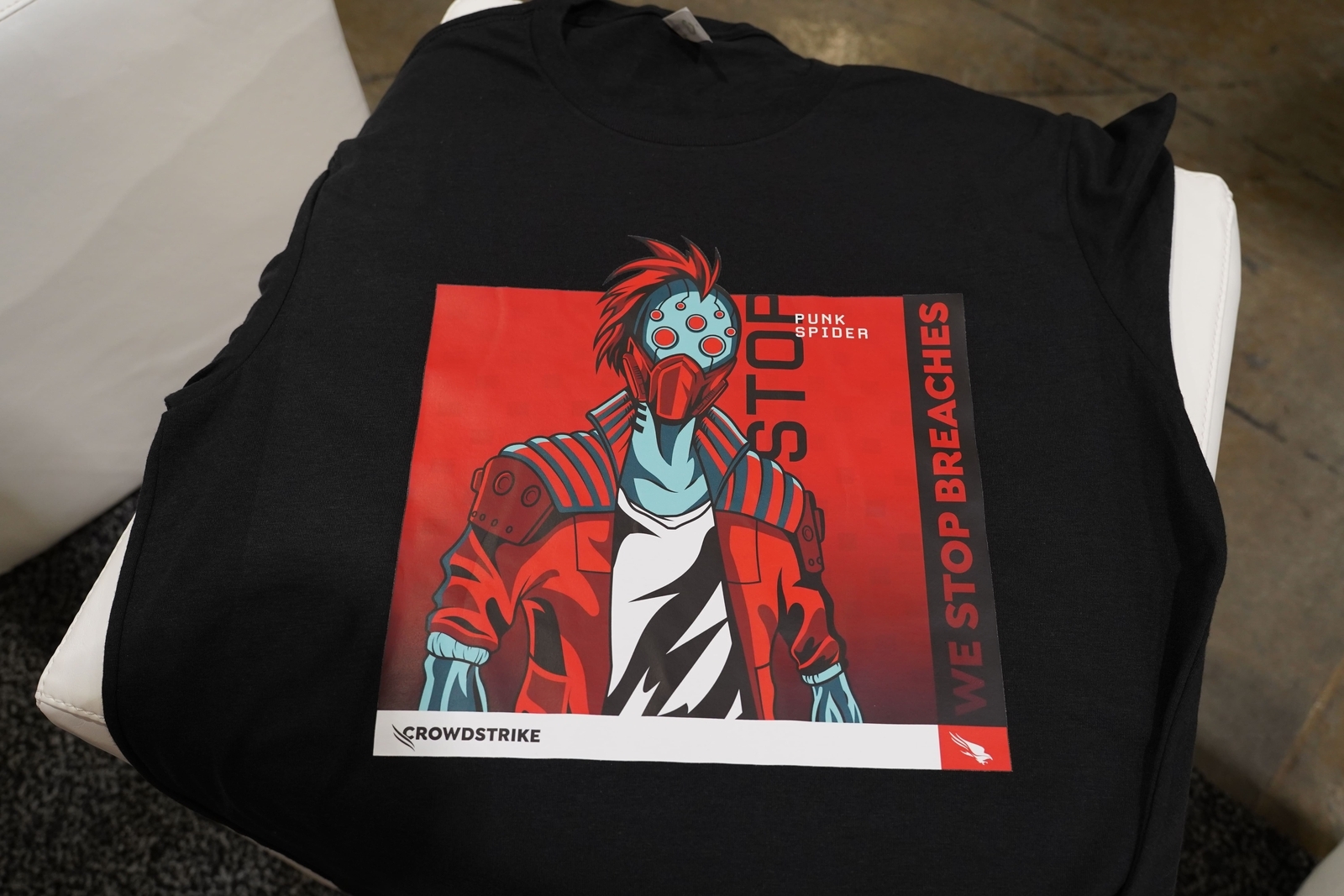

CrowdStrike のブースはこの巨大な人形が目を引きます。

さすがの CrowdStrike というか、SWAGが「デザインが選べる T シャツ」でした。もちろん、長蛇の列ができていました。1人1枚だけです*5。

この T シャツは誰かへのお土産になります。ちなみにこのキャラ(というかヴィラン)は「Punk Spider」です。

余談:「PUNK SPIDER」とは?

CrowdStrike 社は、世界中のサイバー攻撃者グループをその出自や目的によって分類し、ユニークなコードネームを付けています。こうすることで犯罪者グループをキャラ付けしてるわけです。

PUNK SPIDERは、金銭目的で活動するサイバー犯罪(eCrime)グループです。CrowdStrike社 は、このように金銭を目的とする独立した犯罪者グループを「SPIDER」というコードネームで分類しているそうです。PUNK SPIDER の主な特徴は以下の通りです。

- 主な活動: 「Akira(アキラ)」と呼ばれるランサムウェアを開発・使用して攻撃を行います。

- 標的: 主に大企業を標的とし、データを人質に取って高額な身代金を要求します(これは「ビッグゲームハンティング(BGH)」と呼ばれます)。

- 手口: データを暗号化するだけでなく、事前にデータを盗み出し、「身代金を支払わなければデータを公開する」と脅迫する「二重恐喝」という悪質な手口を用います。

AWS の SWAG

写真は帰宅後に撮影したものです。

AWS のブースではスタンプラリーをコンプリートした人のみに「リュック(バックパック)」か「水筒」の SWAG が貰えました。

私がブースに SWAG を貰いに行った時には「バックパックはもうないよ」と言われてました*6。「"明日また来たら在庫が補充されている"かどうかも確実ではない」ようです。

ということで「水筒」をゲットです。「もしかしたら明日また来たらバックパックがあるかも知れない。カードは持っておいて」と言われました。

まさかの「在庫切れ」により、明日リュックも貰える可能性があります。

他にも Palo Alto Networks の SWAG も貰ったのですが、いつ貰ったのか失念しました。

Expo 会場で行われていたレセプション

Expo 会場は同時に Welcome reception の会場でもあったため、アルコール類やフードも提供されています。

とりあえず小腹が減っていたので、このパン1切れだけ頂きました。

Iron Hill Brewery & Restaurant

夕飯は3名で「Iron Hill Brewery & Restaurant」行くことになりました。

看板を眺めていると一番下に「4 BEERS FOR A FLIGHT!」記載があります*7。

これを試してみたかったのですが、全部選ぶのが手間だったので店員さんがおすすめしたメニューに載っている飲み比べセットにしました。

基本的に好きだったのですが、この中に1つかなり謎な味のするビール「Dad's Got Jokes*8」がありました。本当に、謎な味なので、これは日本じゃなかなか・・・うん。逆にここで飲んで良かったかもしれないです。

少しだけ調べてみたところ、Iron Hill Brewery では、父の日(Father's Day)を祝うための特別なビールとしてこれをリリースしているのだとか。

というわけで、このお店を最後に1日目は終了しました。

余談ですが、「Philly Cheese Steak がいまだにお腹に残っている」と、とあるメンバーが夕飯時に口にしていたように、Philly Cheese Steak の「重さ」は並大抵ではありません*9。

まとめ

朝一の入場では、我々は超長蛇の列を甘く見ており、部長が1人だけ散歩がてら数時間前に Conference pass(参加証)を受け取っていたというのは、さすが先見の明があるなと思わされました。

また座席が今回40名程度と限られていたセッションは、早期に入場不可になることも予想外でした。

これらの反省はありつつも、結果的に1日目としては十分に楽しめたと感じています。

特に LT をいろいろと聞いたおかげで段々と耳が英語に慣れてきました。LT の内容もセキュリティではあるものの多岐に渡っており、改めてセキュリティフィールドの広さを感じました。

さて、結果的に re:Inforce 2025 の1日目だけでこのブログを含めて7本の投稿となりました。以上になります。

では、またお会いしましょう。

2日目の記事はこちら

*1:ちなみに持って行ったカメラは SONY α7c でレンズは FE 20-70mm F4 G ※SEL2070G 一本勝負です

*2:結果的にそうなっただけで、この時はまだ朝食を食べに来たと思っていました

*3:奢ってもらったので、自分で支払ってないですが

*4:これ作るのにいくらかかったんでしょうね?

*5:One per a person かどうか確認しました

*6:あまりにもバックパックが人気すぎてブースの SWAG 担当の人が「皆"バックパック"としか言わない」と大きな声で言ってました

*7:私もその日に初めて知ったのですが、Flight は少量の飲み比べができるセットです

*8:親父ギャグってことらしいです

*9:胃が弱い人は胃薬を持って行った方が良いと思います

佐竹 陽一 (Yoichi Satake) エンジニアブログの記事一覧はコチラ

セキュリティサービス部所属。AWS資格全冠。2010年1月からAWSを業務利用してきています。主な表彰歴 2021-2022 AWS Ambassadors/2020-2025 Japan AWS Top Engineers/2020-2025 All Certifications Engineers。AWSのコスト削減やマルチアカウント管理と運用を得意としています。