はじめに

Security Hubになりたい山本です。

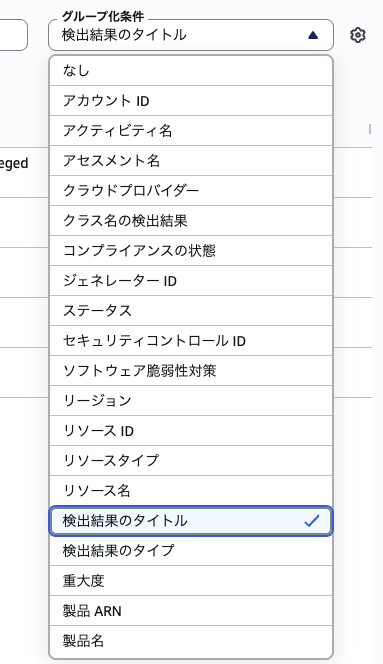

先日、強化されたSecurity Hubのプレビューが開始されました。本ブログでは、新機能について案内されているAWS blogの内容や追加された新機能の紹介と実際に触った感想をレポートします。

元記事:

前提

強化されたSecurity Hubが2025年6月17日からプレビュー期間となっております。

それに伴い既存のSecurity HubはSecurity Hub CSPMという名称になるようです。英語のSecurity Hub 紹介ページはすでにSecurity Hub CSPMという名称となっています。

これまでのSecurity HubはSecurity Hub CSPMとして、CSPMの機能に特化したサービスになり、新しいSecurity Hubは環境で発生する脅威や複数のリスクを統合して分析できるCNAPPになっています。

強化されたSecurity Hubが提供する3つの機能

元記事では強化されたSecurity Hubは3つのセキュリティ機能を提供すると紹介しています。

- ① 集中管理と継続的な監視を用いたOrganizations全体の可視性

- ② Security Hub CSPMやInspectorとの連携強化による環境固有のアクティブなリスクの顕在化

- それによって合理的な優先順位付けの判断ができるようになる

- ③ Amazon Inspector、AWS Security Hub CSPM、Amazon Macie、その他の AWS サービスからの検出結果の相関による統合リスク分析

- それによって攻撃パスの特定、悪用可能な脆弱性や誤った構成の発見ができ、修復ガイダンスを提供する

実際に触って感じた大きく強化された部分は、個別のリスクをかけ合わせた重大度のわかりやすさと、分析結果の可視性だと思いました。

エクスポージャー検出機能でのセキュリティリスクの優先順位付け

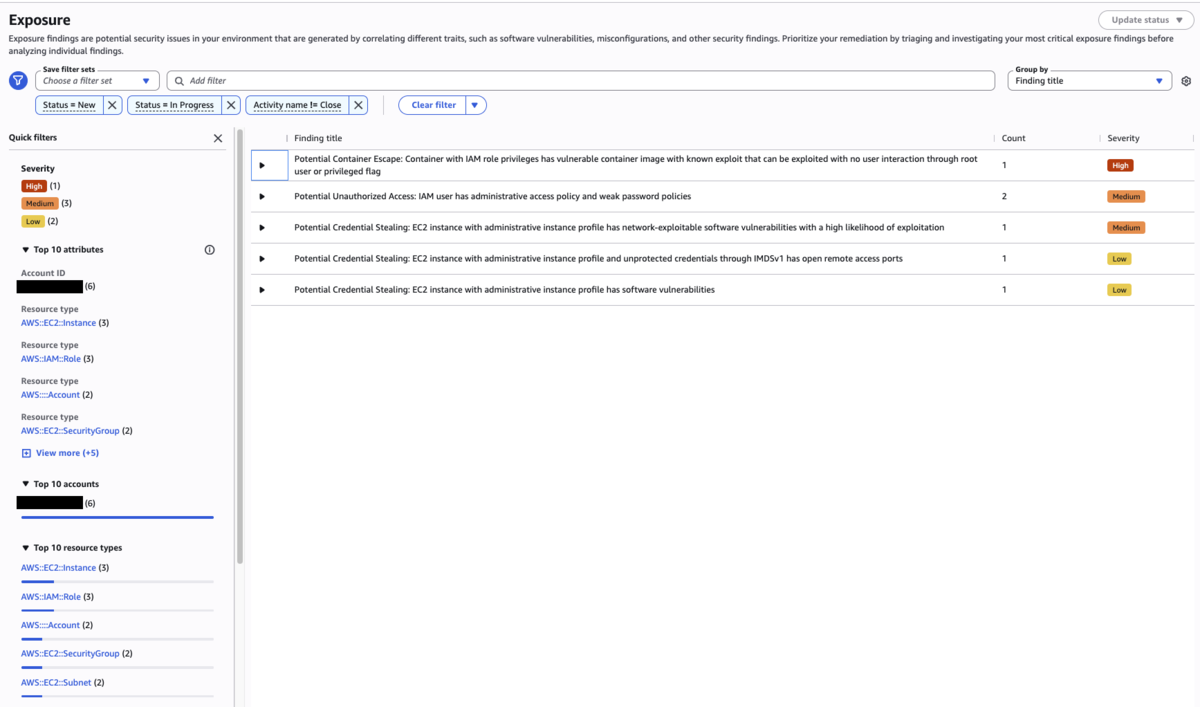

記事ではエクスポージャー検出結果に焦点を当てて紹介しています。エクスポージャー検出とその裏付けになるリスク分析により、どの問題を優先的に対処すべきか情報に基づいた意思決定が可能になります。

各エクスポージャーのタイトルは新しいフォーマットのタイトルとなっています。これまでのSecurity Hubのように、AWSサービスごとに採番されたコントロールをタイトルとするようなフォーマットではありません。今後このタイトルごとの解説や修復方法がドキュメントに記載されるかアップデートに期待です。

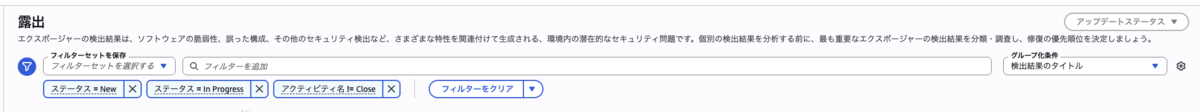

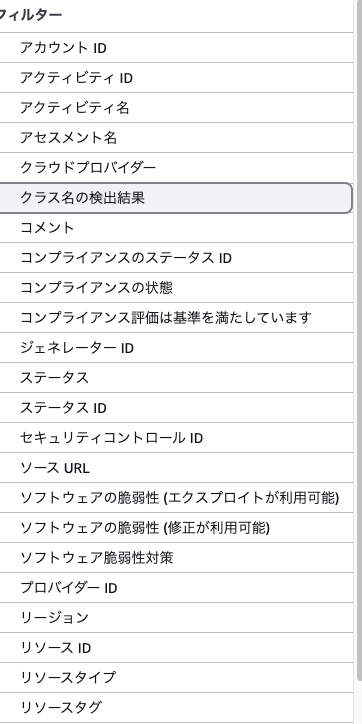

エクスポージャー検出のタブ内では、Security Hub CSPMのように検出結果のフィルタリングやグルーピングが可能です。

フィルターの一例です。Security Hub CSPMには存在しないフィルターもあります。

グループ化条件です。同じようにSecurity Hub CSPMには存在しない条件があります。

検出結果一覧のプルダウンを開くとサマリが見れます。

真ん中右の特性はアイコンになっており、左から「到達可能性(Inspector)」「機密データ(Macie)」「脆弱性(Inspector)」「不適切な設定(Security Hub CSPM 他)」「想定可能性」となっています。

「想定可能性(Assumability)」が何を指すかは確認できていません。

概要タブ

各検出結果の詳細画面についても紹介されています。

詳細画面ではSecurity Hub CSPMと同じように検出結果の概要のタブがあります。

大きく異なる点は複数のリソースに存在するリスクが記載されていること。これにより、複数のリスクのかけ合わせで重大度が構成されていることが把握できます。例えば「脆弱性があるのは把握してたけど、インターネットに面しているインスタンスにあるとは思っていなかった」のような想像してなかったリスクも可視化でき、手を付けやすい修復もわかりやすくなってます。それによって、記載されている脆弱性や誤設定のうち素早くできるものから対処が可能です。

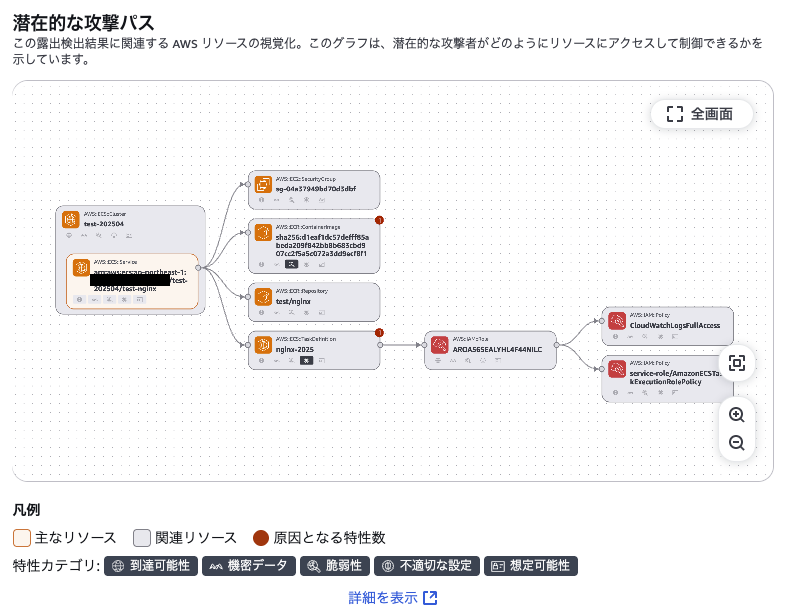

さらに、潜在的な攻撃パスは今回の機能追加の大きなポイントです。関連するリソースが可視化されたことによりエクスポージャーに対して複数の手段で効果的な予防策ができるようになりました。個人的にはこの機能追加により、似たようなケースのエクスポージャーで何をケアすることが効果的か学習できる = ケアの重要ポイントを認識できること、つまり普段「セキュリティって何を気にしたらいいかわからない」「なんでこれが重要かわからない」という方にも実例で案内できることはポイントだと思いました。

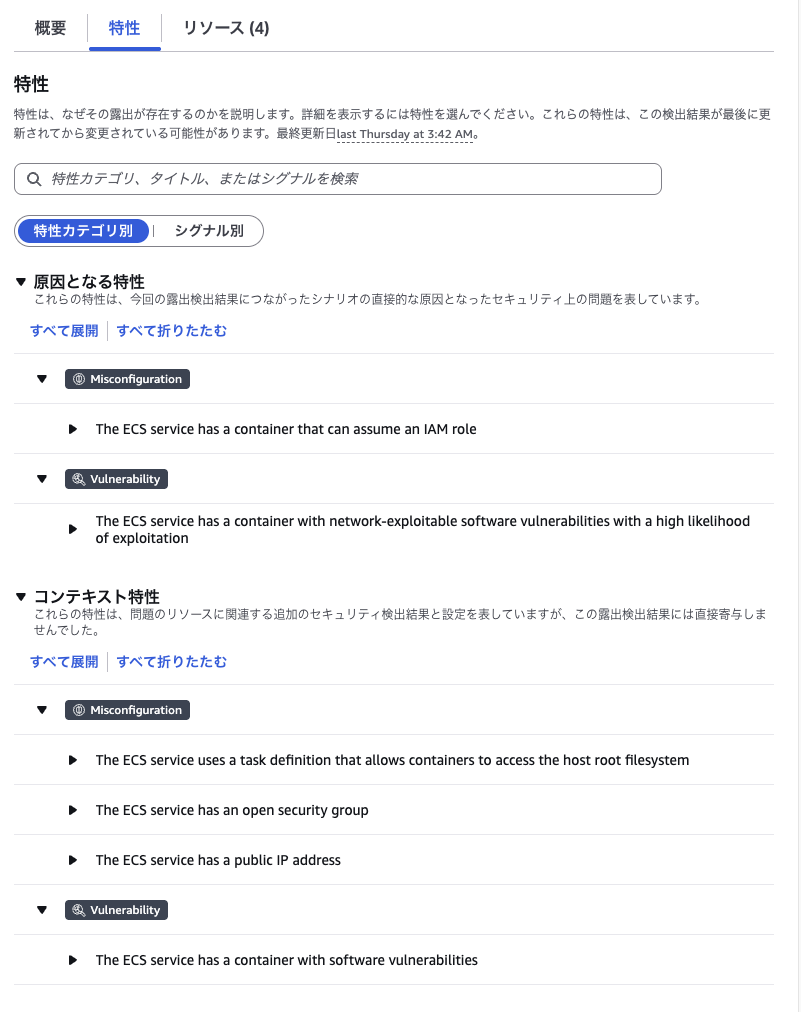

特性タブ

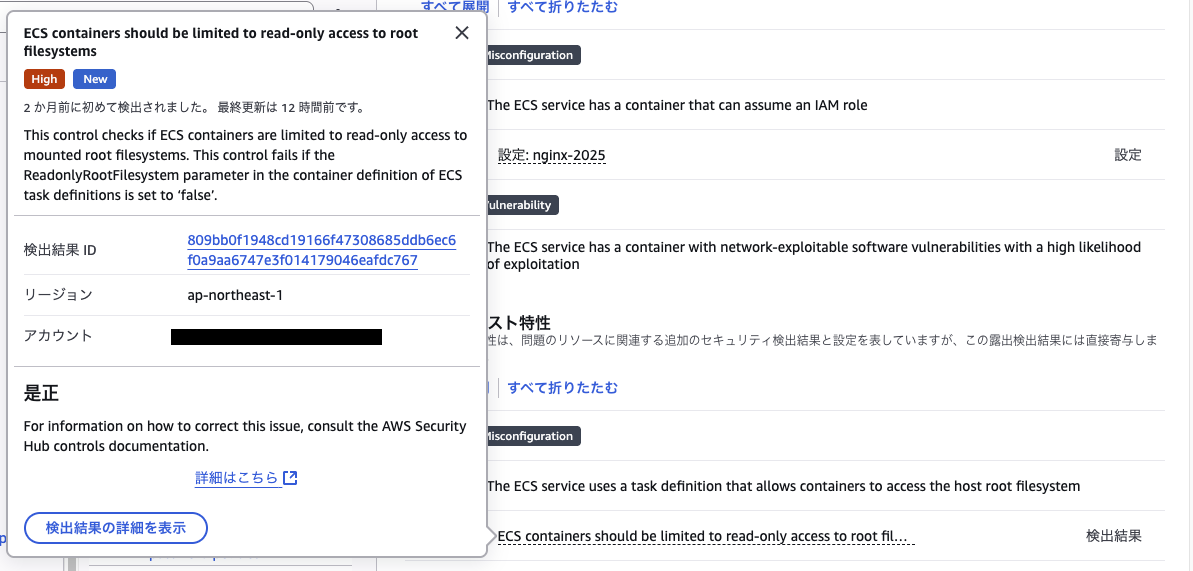

原因となる誤設定・脆弱性、さらに原因とならない誤設定や脆弱性も把握可能です。ここで誤設定とされているリスクにはSecurity Hub CSPMで検出されたリスクもありますががそうではない誤設定もあります。Security Hub CSPMで検出されていないリスクはGAされた際にドキュメントに記載されるようになるかもしれません。ここもアップデートに期待です。

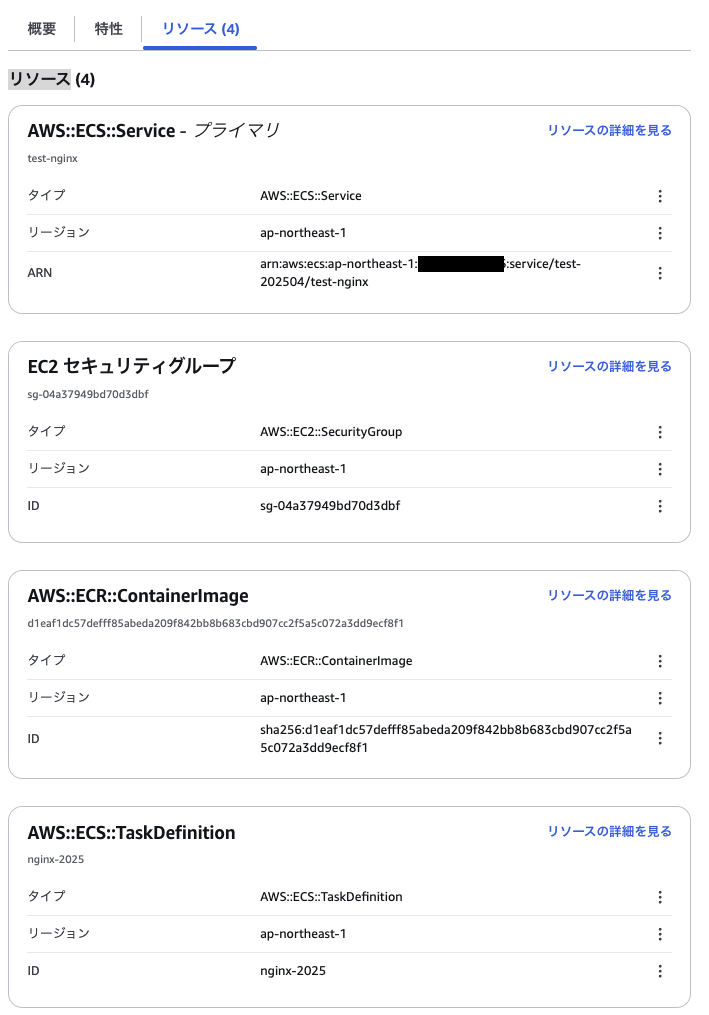

リソースタブ

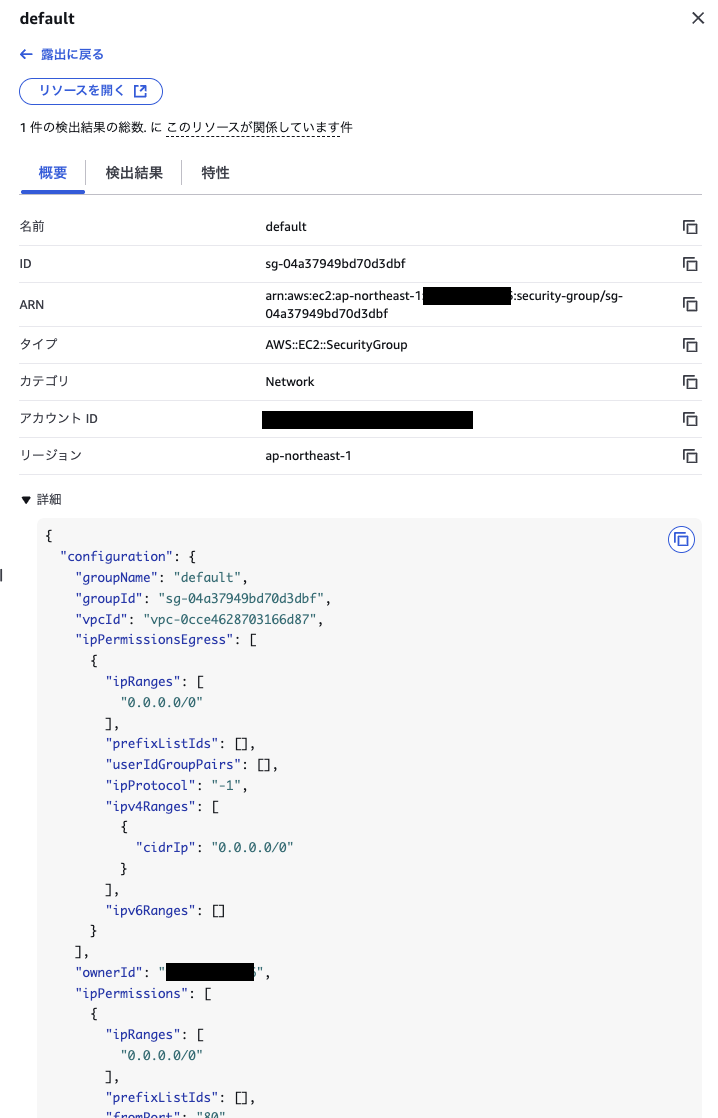

リソースタブには関連するリソースが一覧となっています。

「リソースの詳細を見る」をたどると、リソースの詳細を見れます。セキュリティグループの例ですと実際のルールの内容まで把握できるので便利そうです。ただ現在のところ、タグのkeyとvalueは取得できてなさそうなので、ここもアップデートに期待です。

最後に

元記事で案内されているJiraとの統合については、現段階では利用できなさそうでした。このあたりの機能がリリースされたら改めて追記したいと思います。 この記事が参考になれば幸いです。

山本 拓海(執筆記事の一覧)

エンタープライズクラウド部 クラウドリライアビリティ課

Security Hubになりたい

写真は黒猫のくま。

記事に関するお問い合わせや修正依頼⇒ takumi.yamamoto@serverworks.co.jp