こんにちわ!サーバーワークス日本最南端社員の久保玉井(くぼたまい)です。最近の沖縄は梅雨時期で湿度がすごい事になってます。

さて今回はYubikeyなる多要素認証のハードウェアを購入しましたので、AWS IAMユーザーでのログインやOneLoginで利用できるか検証し設定してみました。

結論から言うと簡単に設定できて日常利用が楽になりました。

ただ注意点もあると思いますので、以下詳細を記載します。

Yubikeyって何?

まずYubikeyなるモノが何なのかご説明が必要ですね。

Yubikeyとは、コンピュータ、ネットワーク、オンラインサービスへのアクセスを保護するため、Yubico社により製造されたハードウェア認証デバイスである。(Wikipedia)

通常、何らかのシステムで認証する際にはユーザーIDやパスワードの入力が必要になりますよね?

その後多要素認証で仮想MFAデバイスアプリなどを用いてワンタイムパスワードを入力し、システム利用をスタートするのが最近多いのでは無いでしょうか?

Yubikeyはその仮想MFAデバイスアプリ等と同様に多要素認証する際に利用するハードウェアデバイスです。

今回は小さいサイズを選択したので、USBスロットに指したら目立ちません

パスワード入力後に、このYubikeyをタッチすると多要素認証が完了するという便利なデバイスです。

なぜ購入したのか?

実は私。

PCにログインする際に、指紋認証で利用しているのですが中々簡単に指紋を読み取ってくれなくて毎回苦戦していたんです。

指紋リーダーを別途購入する方法もあったのですが、どうせなら使ったこと無いデバイスを買ってみたいと思い今回導入した次第です。

(なんで指紋認証しないんだろう。。指紋ちゃんとあるのに。。。)

さっそく設定してみた。

購入後、実際に設定をしてみたのでご紹介します。 今回は・・

- AWS IAMユーザーで設定してみた!

- OneLoginで設定してみた!

以上2つでそれぞれ試してみました。

AWS IAMユーザーで設定してみた!

AWSではサービスを利用する際に、IAMユーザーの登録利用が可能です。

そのIAMユーザーでログインする際に、Yubikeyを多要素認証のデバイスとして登録してみました。

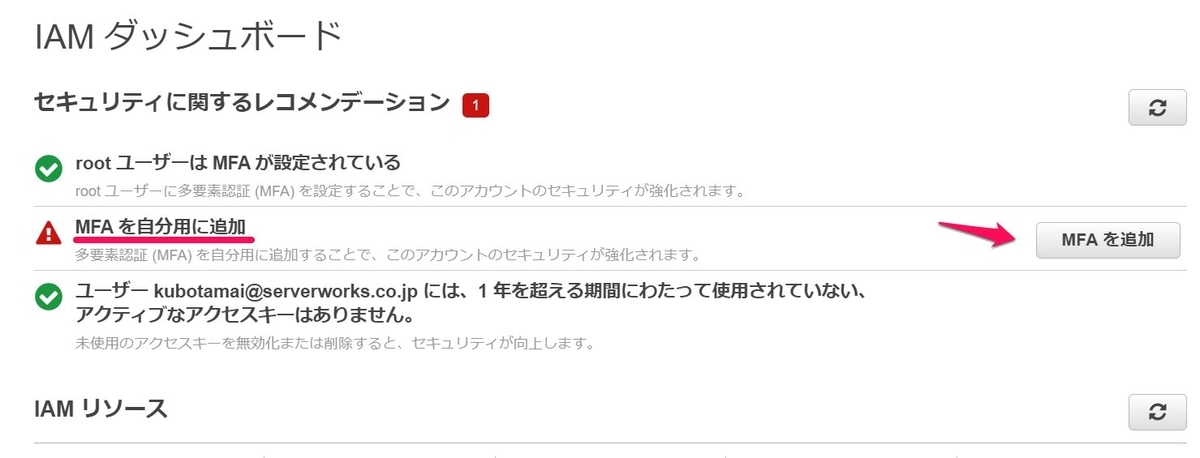

IAMユーザーでログイン直後、MFA設定されていません。MFAを追加します。

セキュリティ認証情報ページにてMFAデバイスを割り当てします。

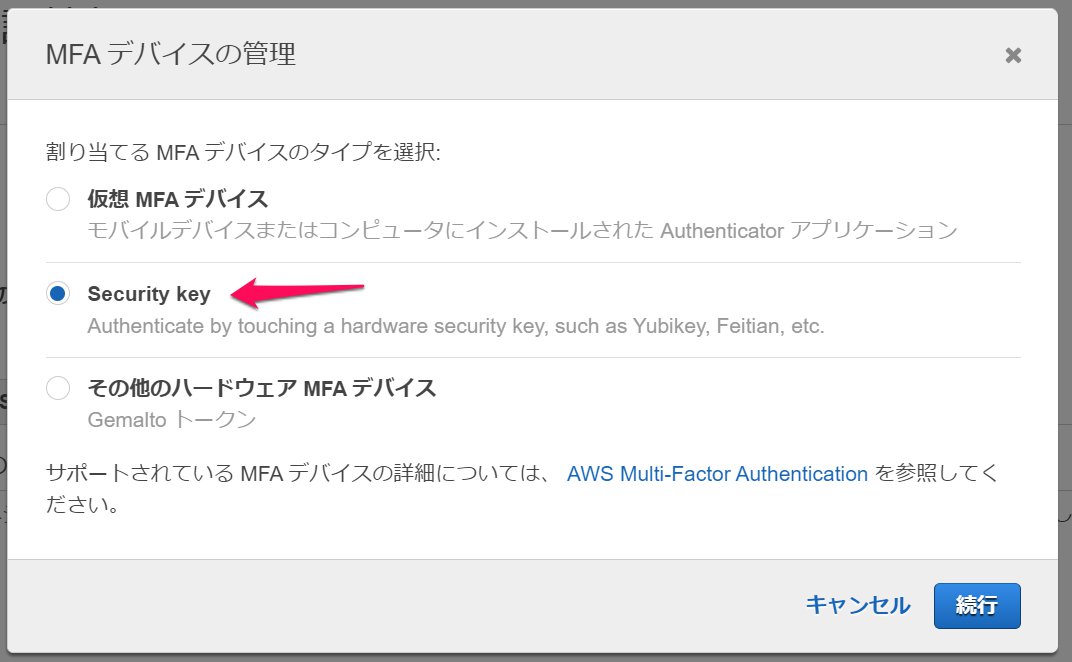

どのMFAデバイスを使うのか選択します。今回はSecurityKeyですね。

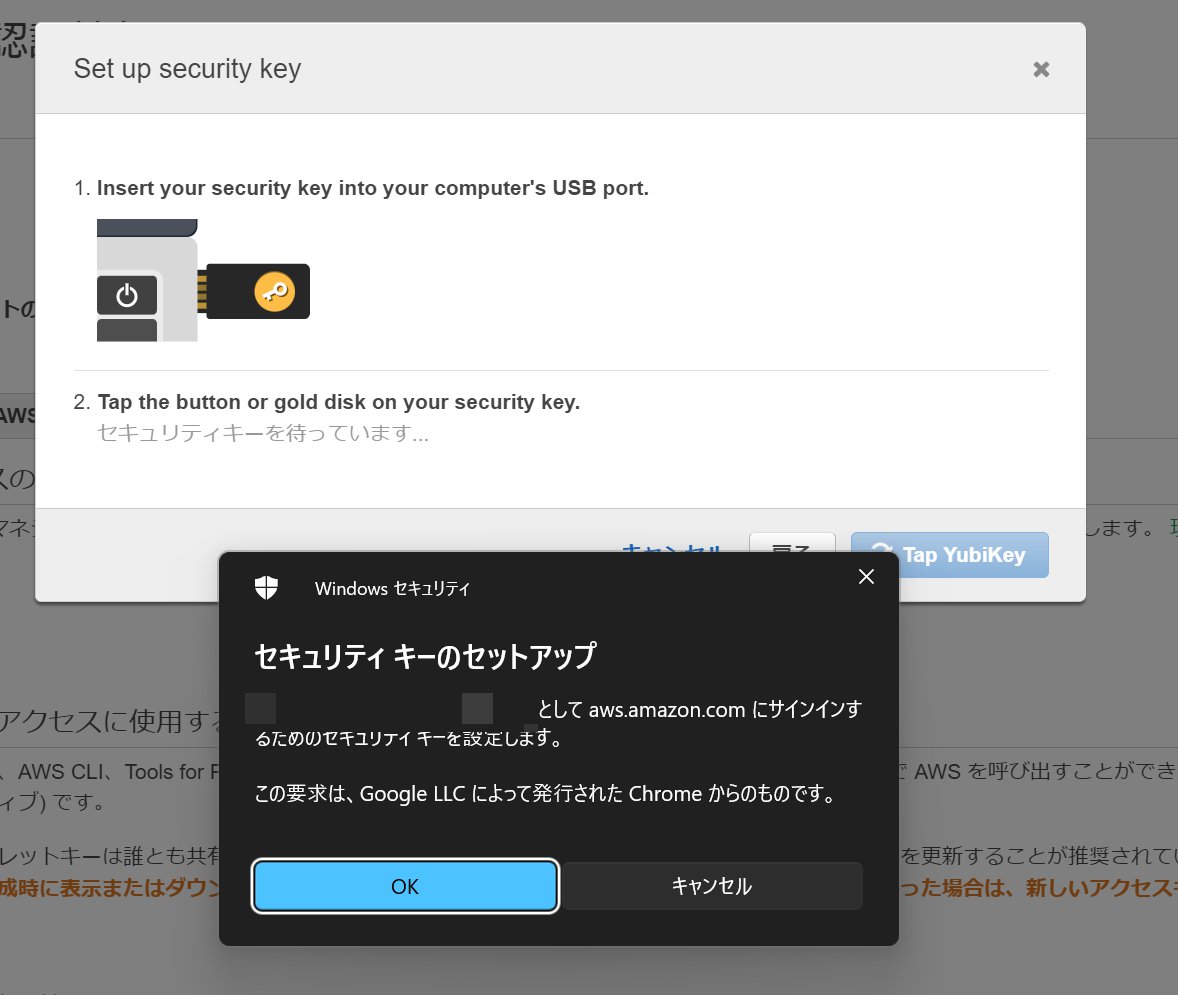

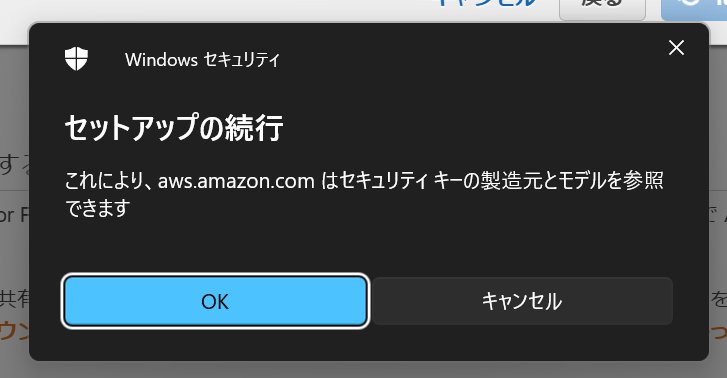

するとOSからセキュリティキーのセットアップ確認画面が出てきます。もちろんOKを押し。

セットアップの続行をします。

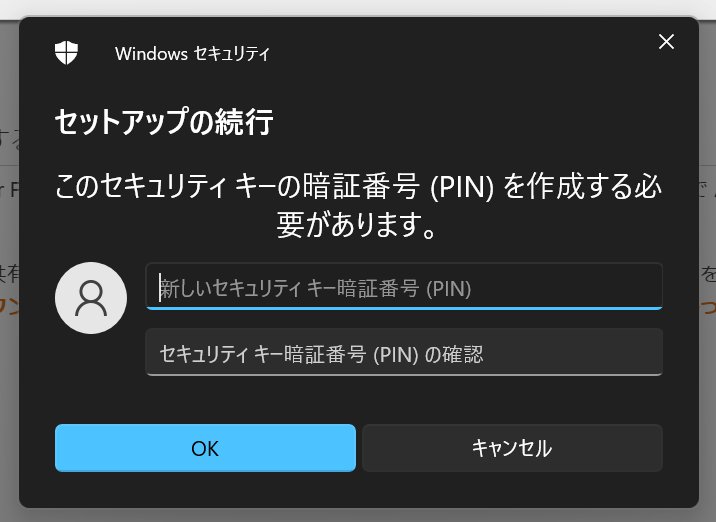

セキュリティキーの暗証番号を作成します。

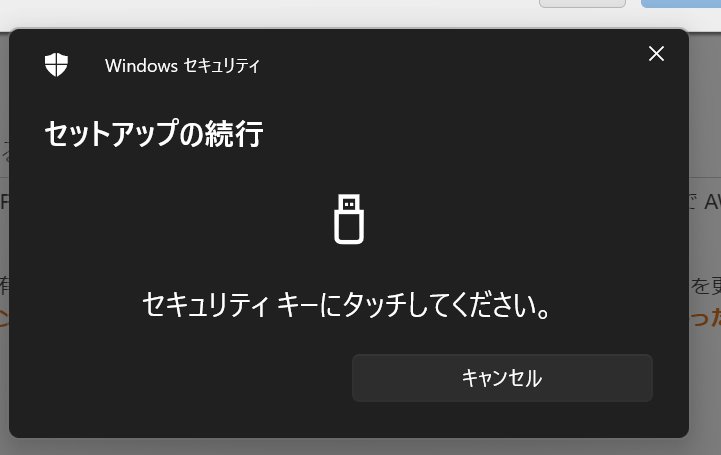

暗証番号作成後、USBポートに指したセキュリティーキーをタッチします。

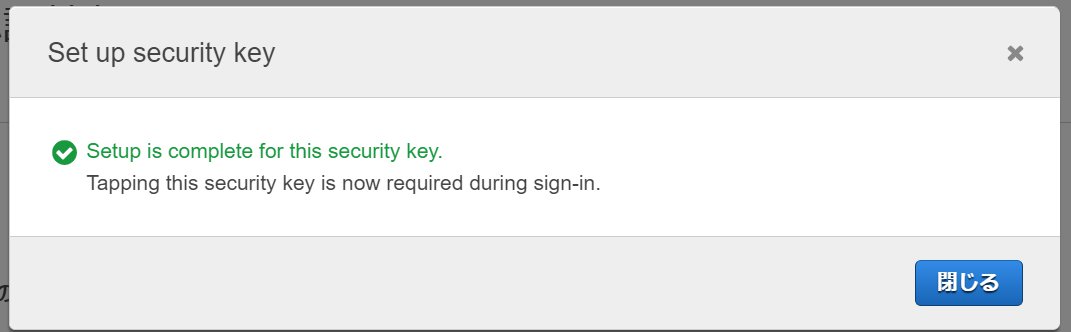

これでMFAの追加完了です。

無事に登録もできました!

では動作確認してみましょう!いったんマネジメントコンソールからログアウトします。

その後、再度ログインをしてみるとセキュリティキーのタッチを求められます。

ワンタイムパスワードの入力しなくて済みました!

OneLoginで設定してみた!

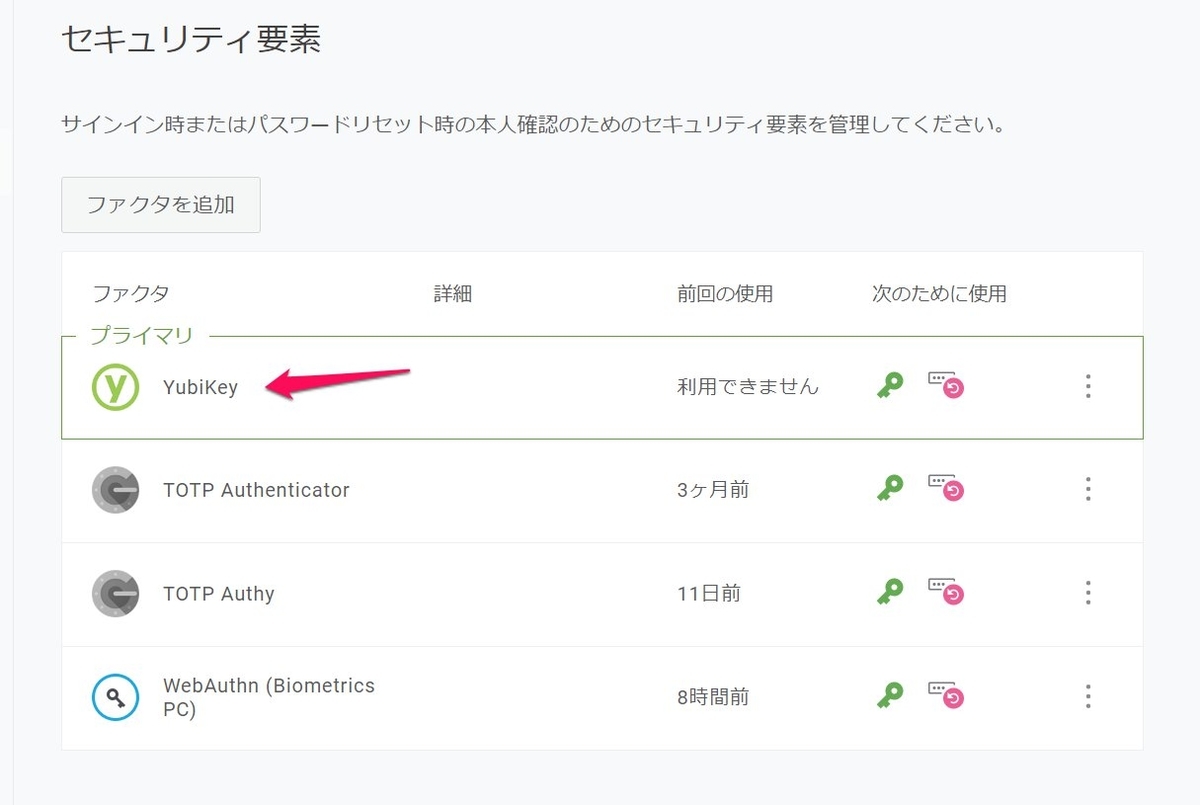

AWSのIAMユーザーのログイン以外に推しアプリのOneLoginもYubikeyに対応してます。

実際にOneLoginにも登録してみました。

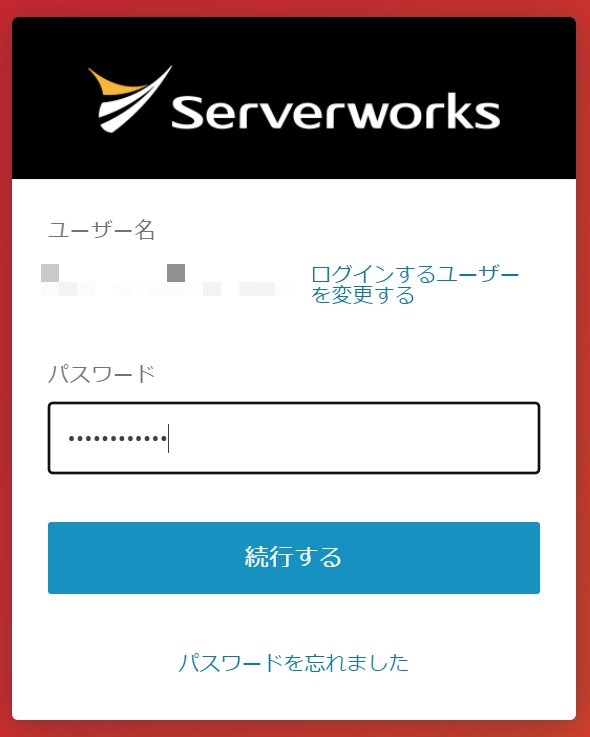

実際にOneLoginにログインしてみます。

するとYubikeyのボタンを求められるのでタッチするだけです!

か・な・り楽になりました!

注意が必要な点

物理デバイスのYubikey。

触るだけで多要素認証として使えるので非常に便利ですが、使ってみて注意すべき点もあると感じました。

- 利用時のみマシンに装着する。

- 保管はしっかり行なう。

- 紛失時に代替えログインの方法も準備する。

パスワード入力後の二段階目の物理認証装置となりますので、指紋認証とは異なり本人に紐づかないんですよね。誰でも触れちゃうという危険性があります。

ですので保管など管理はしっかり行なう必要があります。

まとめ

とりあえずこれにて今まで指紋認証がうまく出来ない問題も改善できることになりました。

YubikeyはAmazonでも販売していましたので、気になる方はぜひ探してトライしてみてください。

きっと利便性を感じると思います、

参考情報

久保玉井純(執筆記事の一覧)

アプリケーションサービス部

サーバーワークス日本最南端社員。

最近、AWS Authorized Instructor Award 2022で表彰いただきました。引き続きわかりやすいトレーニング提供できるように頑張ります!