こんにちは、エンタープライズクラウド部の大浪です。

CloudShellで嬉しいアップデートがあったため紹介させてもらいます。

アップデート前の課題

アップデート以前、CloudShellはインターネットを経由してアクセスするため、セキュリティポリシーが厳しい企業やネットワーク制限のある環境では使用が困難でした。

特に専用のIPアドレス範囲を要求するネットワーク環境では、CloudShellの利用が事実上不可能でした。

アップデートによるメリット

このアップデートにより、VPC内でCloudShellを使用できるようになりました。

これはインターネットを経由せずにCloudShellを利用できる事を意味するため、厳しいセキュリティポリシーが求められる環境や特定のIPアドレス範囲での利用が求められる環境でもCloudShellの利用が選択肢になり得ます。

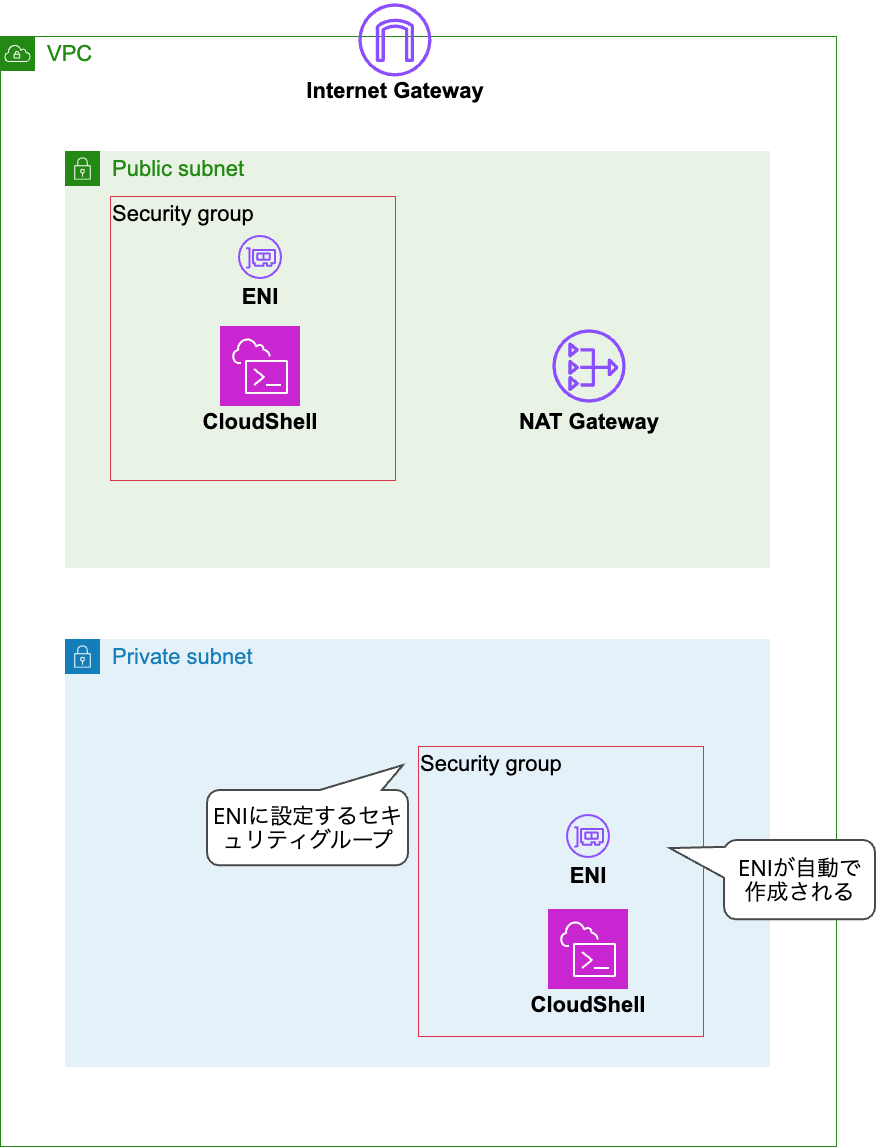

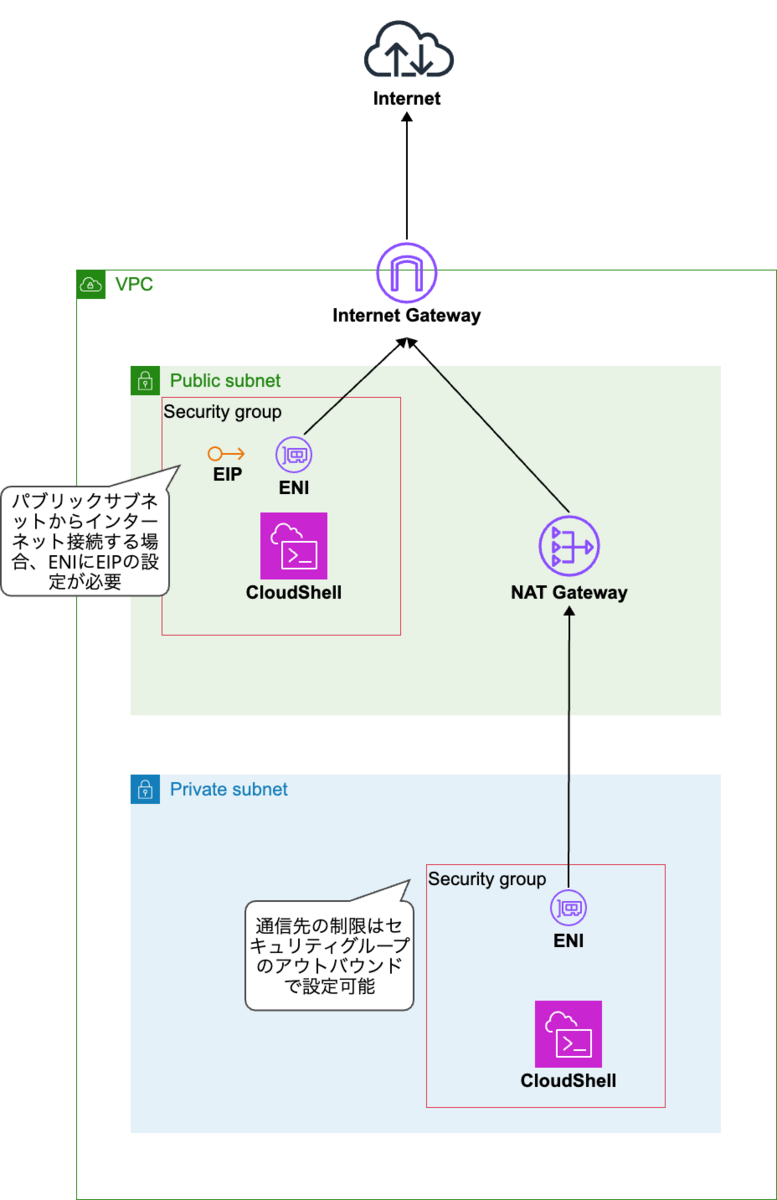

構成イメージ

サブネット内にCloudShellが使用するENIが作成されます。

ENIを使ってCloudShellの通信が行われるため、VPC内からCloudShellを使用している状態になります。

ENIにはセキュリティグループも設定します。

使い方

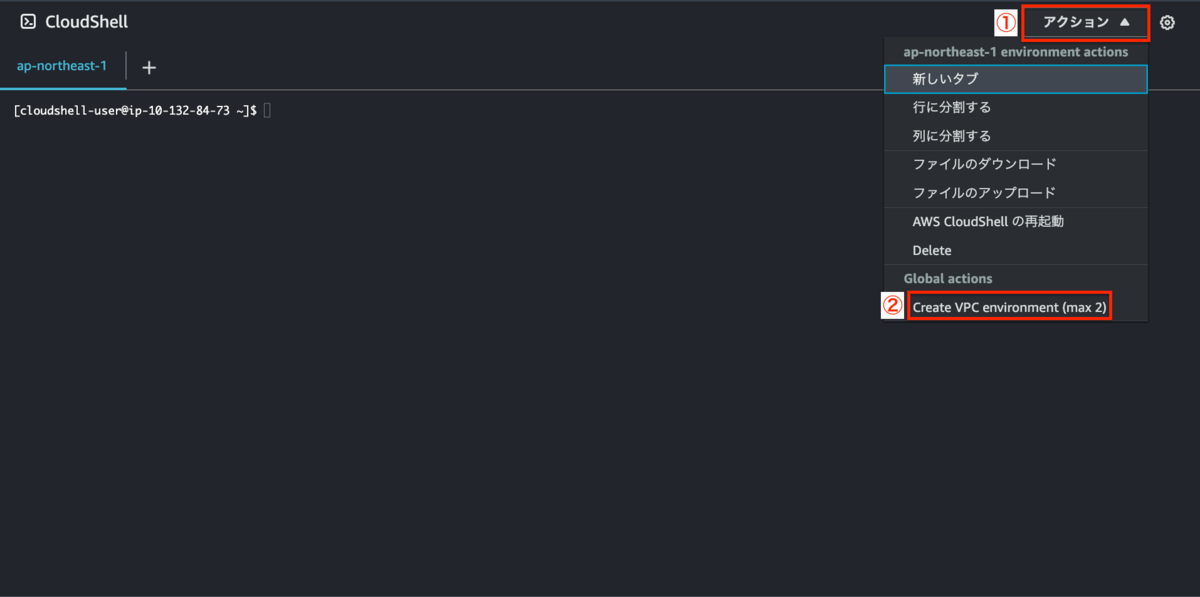

CloudShellの「アクション」メニューから「Create VPC environment (max 2)」を選択

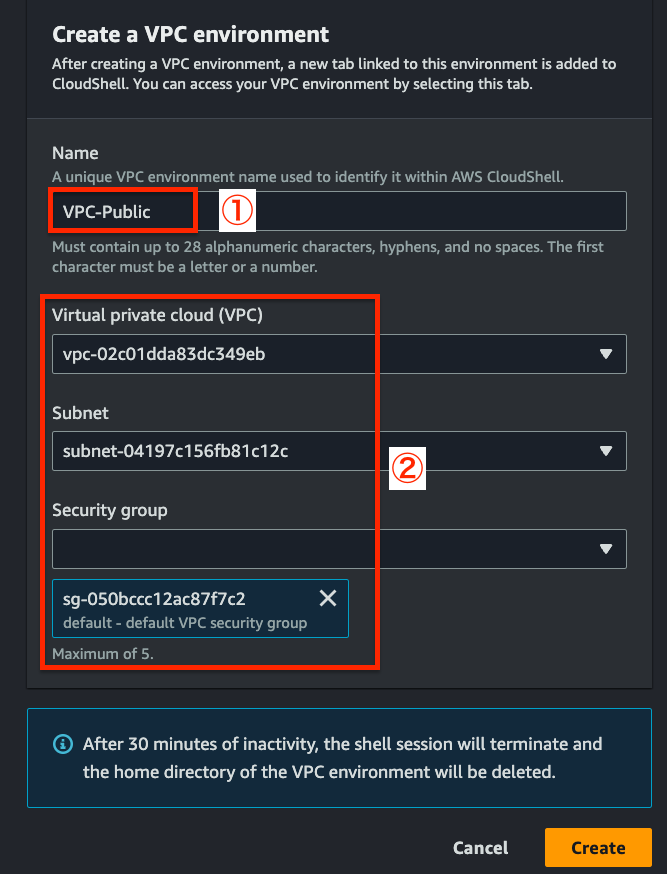

①にCloudshellのタブの名前を入力、②にVPC・サブネット・セキュリティグループを設定

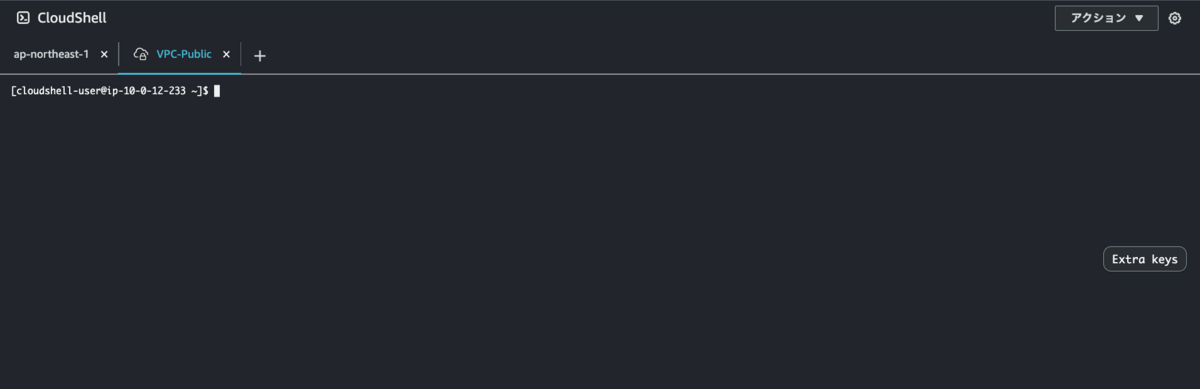

①の名前の新しいタブが開けば成功

不要になったら削除操作をする

VPC内で使用するCloudShellは同時に2つまでしか作れません。

また、CloudShellの画面を消したり、CloudShell内のタブを消しただけでは設定は残っていますので、明示的に削除の操作が必要になります。

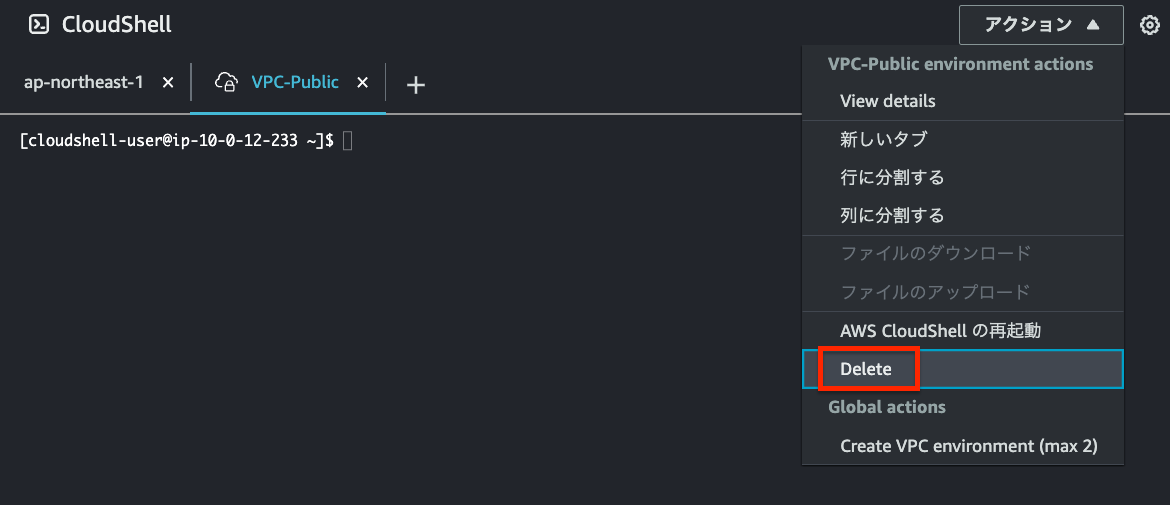

具体的にはCloudShell内のタブを選択した状態で「アクション」メニューから「delete」を選択します。

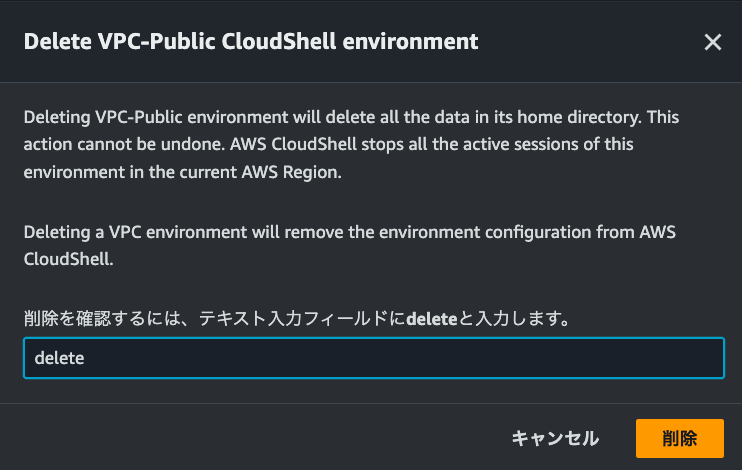

確認のポップアップが表示されますので「delete」を入力して「削除」ボタンを選択します。

考慮点

CloudShellの通信先の制限はセキュリティグループのアウトバウンドで設定

CloudShellからの通信先を制限したい場合は、ENIに設定しているセキュリティグループのアウトバウンドルールを制限したい内容に設定します。

パブリックサブネットからインターネット通信をする場合はENIにEIPの設定が必要

パブリックサブネットにCloudShellを作った場合、ENIがグローバルIPが持っておらずそのままではインターネット通知ができませんでした。

ENIにEIPを設定することでインターネット通信が出来るようになります。

EIPは常時課金に変わっていますのでご注意ください。

以上、嬉しいアップデートの紹介でした。