マネージドサービス部 佐竹です。

AWS Config に関する AWS からの通知 [アクション推奨] AWS Config Recorder のカスタム IAM ポリシーを確認してください を受信された方々に向けたブログとなります。

はじめに

2025年7月頃から、一部の AWS 利用者の元に AWS Config の IAM ポリシーに関する対応依頼の通知が届いています。私が把握している限りでは、7月3日と、7月22日にそれぞれ通知がされているようです。

件名は「[アクション推奨] AWS Config Recorder のカスタム IAM ポリシーを確認してください | [Action Recommended] Review your custom IAM policy for AWS Config Recorder [AWS Account: xxxxxxxxxxxx] [AP-NORTHEAST-1]」となっていました。

本記事は、この通知がなぜ届いたのかと、何をすべきかを解説するものです。

特に今回は、2014年から利用している私の個人検証環境でも通知が来ていましたため、私のアカウントを例としてご説明します。

まず結論

この通知は AWS Config の IAM ロールとして、サービスリンクロールではなく、カスタムで作成した独自の IAM ロールを利用されている利用者に主に関係するものです。

加えて、そのカスタムロールに古い AWS 管理ポリシーをアタッチしている場合に、今回の対応が必要となります。

本ブログをお読みいただくことで、過去の経緯から今回の通知内容の意図までを理解し、必要な対応が取れるようになります。

何故この通知がきているのか?

先の結論の通り「AWS Config の IAM ロールが適切ではない」ためです。

ではなぜそうなっているのか?今回の通知が来た直接の原因を以下に記します(これはメール本文の要約です)。

AWS Config のマネージドルールの一つである「ec2-instance-managed-by-systems-manager」に、これまで見逃されていた評価ロジックの不具合がありました。具体的には、SSM Agent が「アンインストール」された EC2 インスタンスを、本来は「非準拠 (NON_COMPLIANT)」とすべきところを、誤って「準拠 (COMPLIANT)」と評価していたというものです。

この不具合が AWS によって修正され、ルールがより正確に動作するようになりました。そして、この修正に伴い、AWS Config が EC2 インスタンスの状態を正しく評価するためには、IAM ロールに対して新たに「ssm:DescribeInstanceInformation」の権限が必要になりました。

そして、 AWS Config の IAM ロールに対して、この権限が含まれていない場合に、対応を促す通知が送信されているという状況です。

2022年7月から AWSConfigRole は非推奨となっている

関連して知っておきたい情報があります。

以下の AWS のブログ記事が2022年に投稿されています。

本ブログ(日本語版)より引用します。

2022 年 7 月 5 日に、AWS 管理ポリシー AWSConfigRole は非推奨となります。このポリシーは、よりスコープダウンされたポリシー AWS_ConfigRole に置き換えられます。AWSConfigRole 管理ポリシーは、現在アタッチされているすべての Identity and Access Management (IAM) ユーザー、IAM グループ、および IAM ロールに対して引き続き機能します。ただし、2022 年 7 月 5 日以降、AWSConfigRole 管理ポリシーを新しい IAM ユーザー、IAM グループ、または IAM ロールにアタッチすることはできません。

2025年7月現在、既に「AWSConfigRole」は非推奨となっています。

- 旧ポリシー:

arn:aws:iam::aws:policy/service-role/AWSConfigRole - 新ポリシー:

arn:aws:iam::aws:policy/service-role/AWS_ConfigRole

ですが、古くから AWS Config を設定されているユーザーにおいては、いまだにこの「AWSConfigRole」を利用されている場合もあるでしょう。

今回この「AWSConfigRole」も本通知の原因として関わっています。

対応方法

では具体的な対応方法に移ります。

対応としては、AWS Config の IAM ロールが適切ではないことを、どのように修正するかが課題です。

取りうる対応方法は以下の通りです。

- ① AWS Config Service-linked Role (AWSServiceRoleForConfig) を利用する

- ② カスタムロールを引き続き利用する場合

- ②-A:

AWSConfigRoleを利用している場合はAWS_ConfigRoleへと置き換える - ②-B:

ssm:DescribeInstanceInformationを IAM ポリシーに追加する

- ②-A:

恐らく、今回の通知を受けている利用者の多くは、「AWSConfigRole」を使い続けている方が多いのではないかと推測します。

よって、②-Aの対応方法「AWSConfigRole を利用している場合は AWS_ConfigRole へと置き換える」が多くの場合、対応として取りうる選択肢になると思われます。

もし、AWS Config Service-linked Role に切り替えても良いという場合は、Service-linked Role (AWSServiceRoleForConfig) を利用されるほうが、運用上のメンテナンスの点で優位性があります*1。

具体的な設定の変更方法

Step 1: AWS Config で利用中の IAM ロールを確認する

まず、ご自身の環境で AWS Config が現在どの IAM ロールを利用しているのかを確認します。

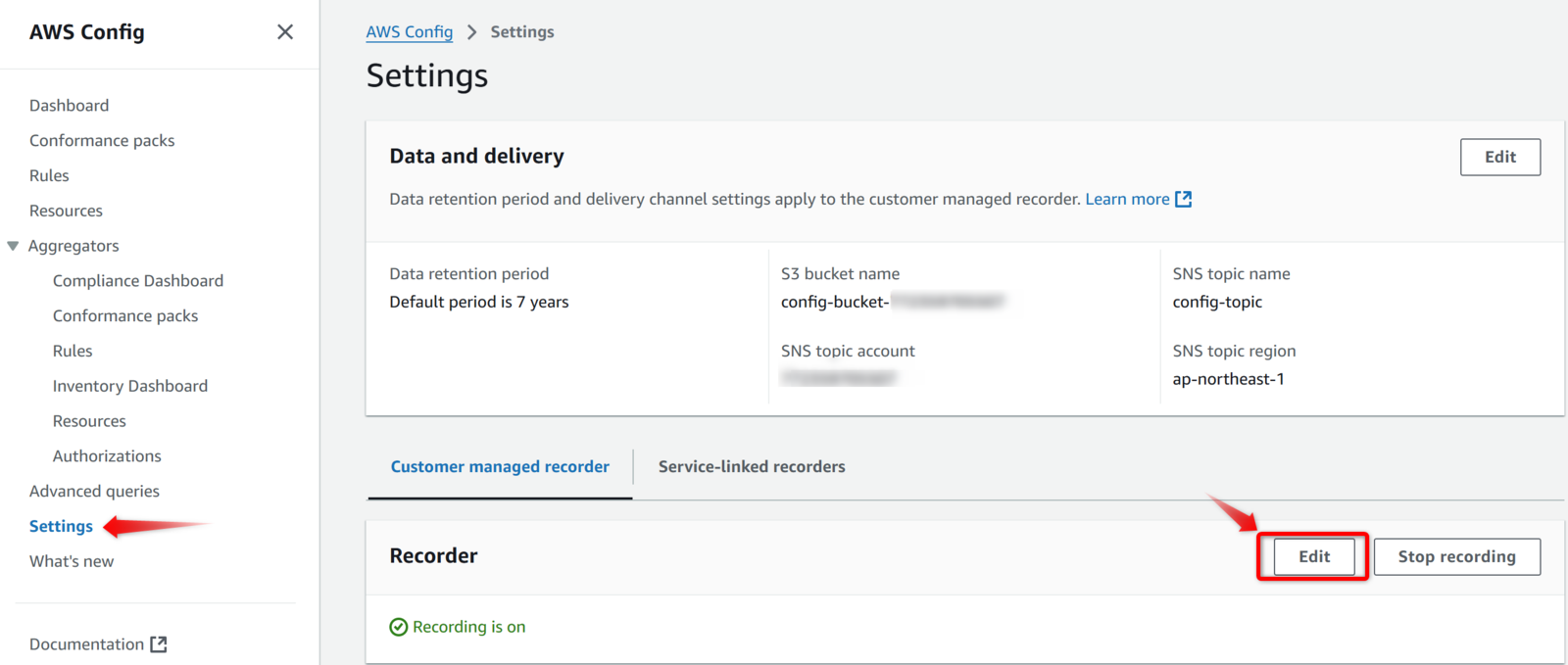

- AWS マネジメントコンソールで AWS Config のサービス画面を開きます。

- 左側のナビゲーションペインから [設定] を押下します。

- 「レコーダー」のセクションにある [編集] ボタンを押下します。

- 「IAM role for AWS Config」の項目で、現在設定されているIAMロールの ARN (名前) を確認し、控えておきます。

さて、私の個人検証環境の場合は「arn:aws:iam::xxxxxxxxxxxx:role/service-role/config-role-ap-northeast-1」となっていました。

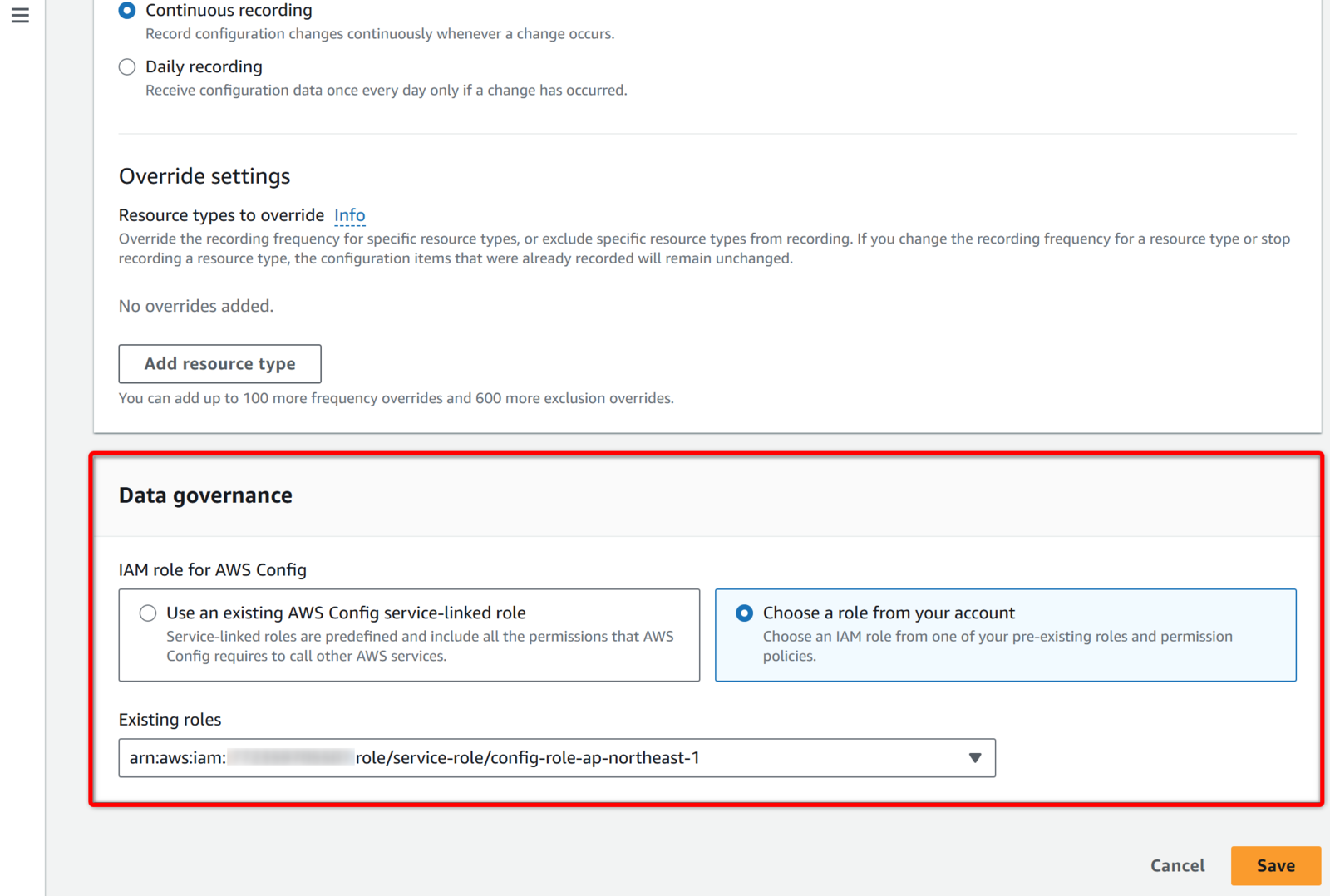

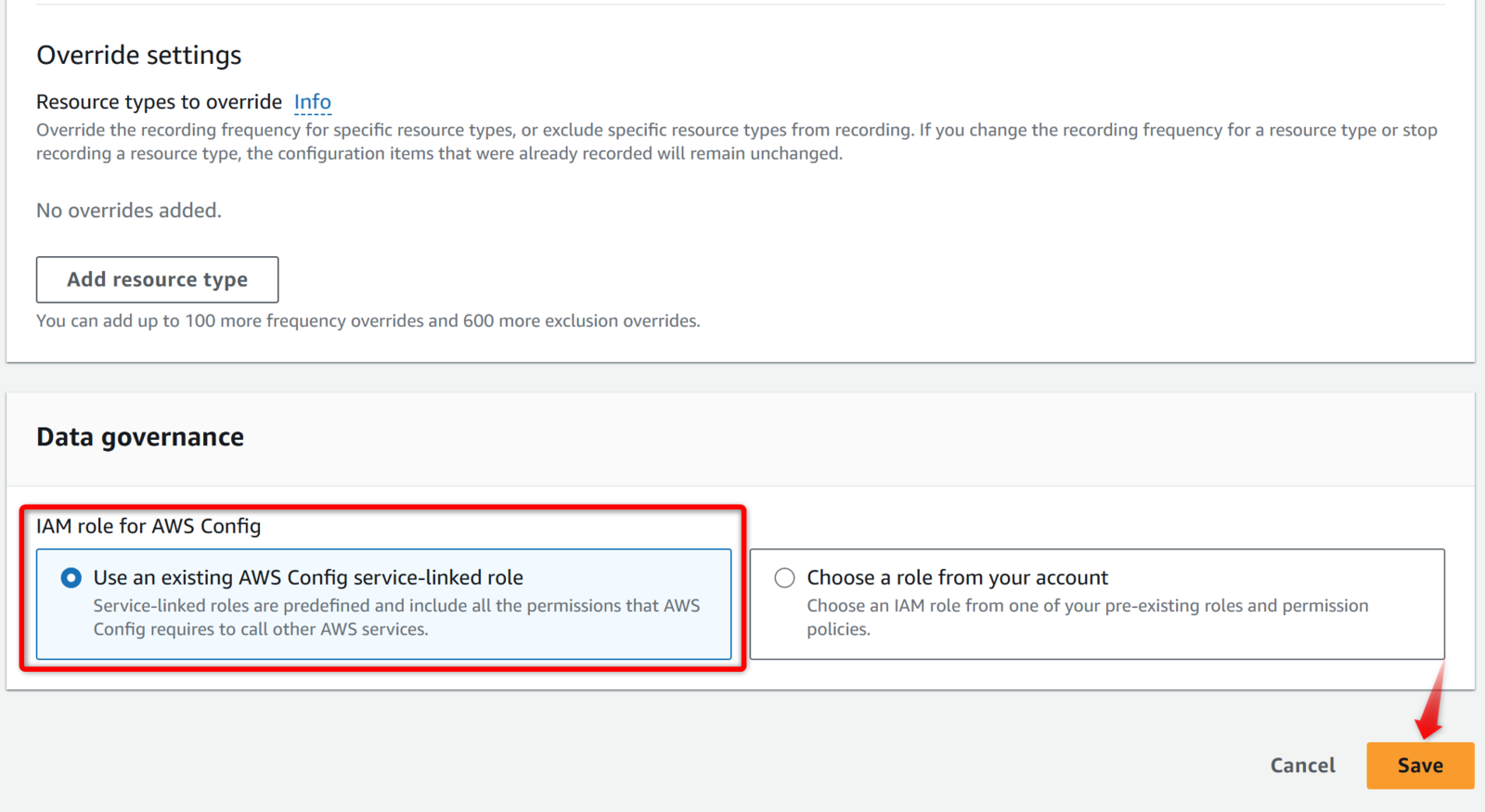

AWS Config Service-linked Role に切り替える場合

もし、この時点で「AWS Config Service-linked Role」へと切り替えたい(対応方法①を選択)ということであれば、「Use an existing AWS Config service-linked role」を選択し、保存してください。

これだけで対応は完了します。

Step 2: IAM ロールにアタッチされているポリシーを更新する

次に、確認した IAM ロールの設定画面で、ポリシーの付け替え作業を行います。

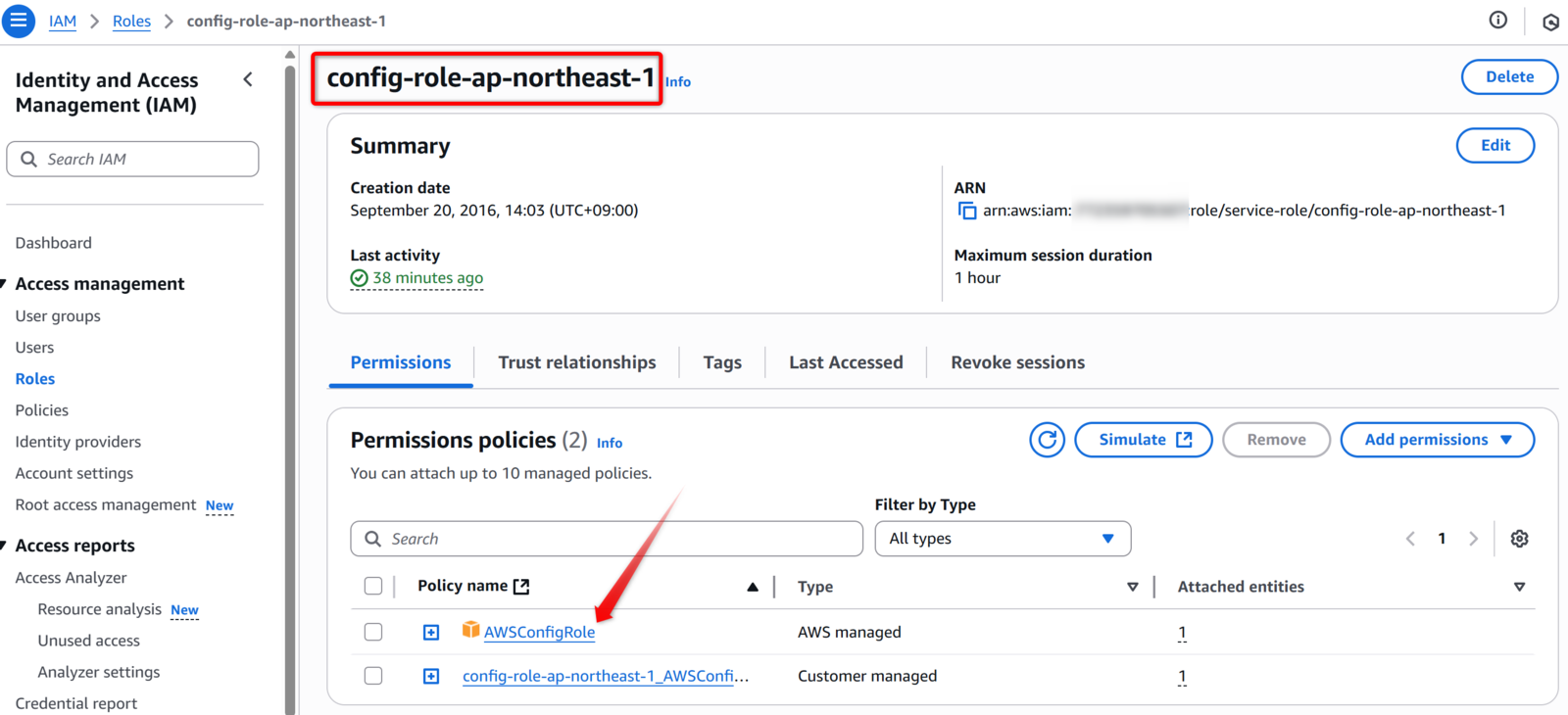

- AWS マネジメントコンソールで IAM のサービス画面を開きます。

- 左側のナビゲーションペインから [ロール] を押下し、Step 1 で確認したロールを検索して開きます。「

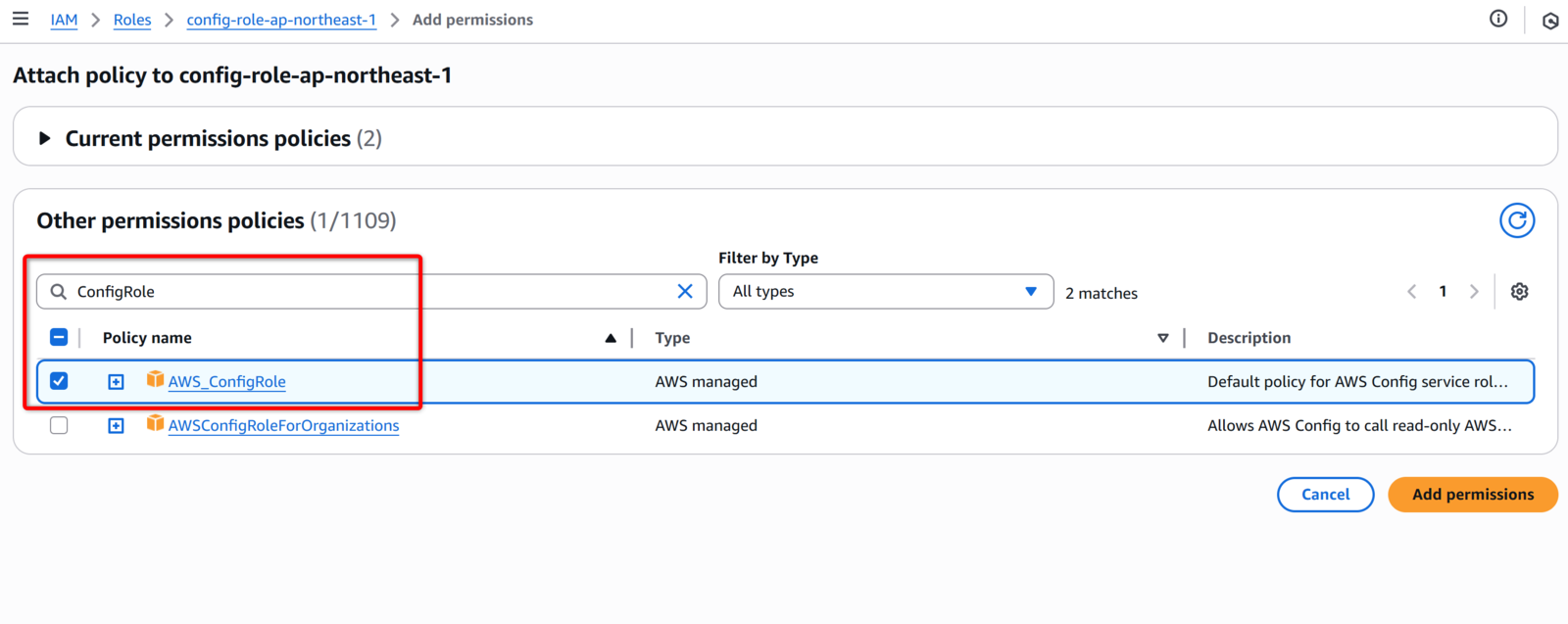

AWSConfigRole」がアタッチされていることを確認します。*2 - 「許可」タブの画面で、まず新しいポリシーを追加します。[許可を追加] ボタンから [ポリシーをアタッチ] を選択してください。

- 検索窓で、新しいポリシーである「

AWS_ConfigRole」(アンダースコア付き)を検索します。 - 表示された「

AWS_ConfigRole」にチェックを入れ、[許可を追加] ボタンを押下します。この時点で、ロールには新旧両方のポリシーが一時的にアタッチされた状態になります。 - 最後に、許可ポリシーの一覧画面に戻り、古いポリシーを削除します。旧ポリシーである「

AWSConfigRole」(アンダースコアなし)を見つけ、[削除(Remove)]を押下し、古いポリシーをロールから取り外します*3。

以上の作業で対応は完了です。

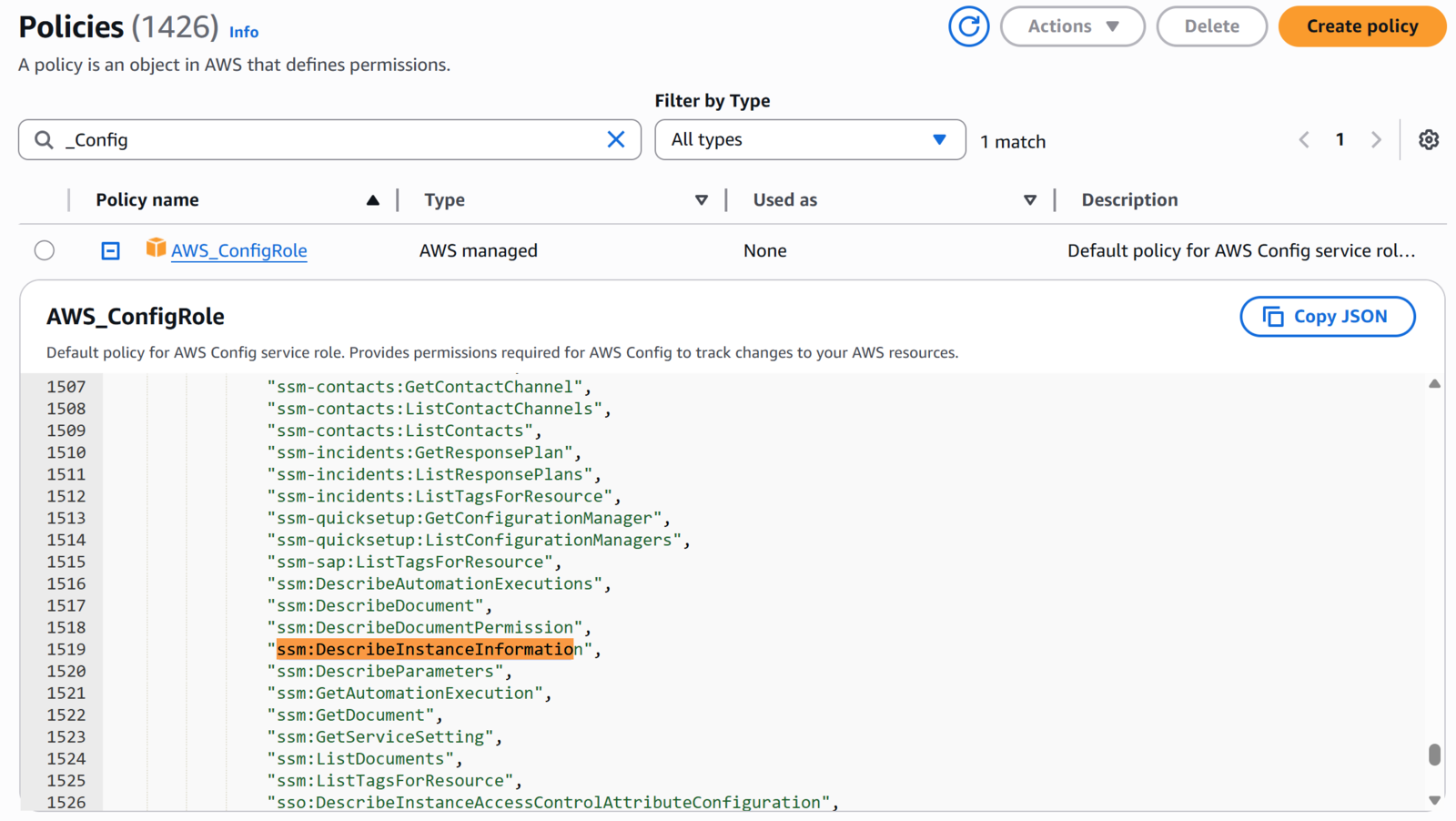

補足 AWS_ConfigRole に必要な権限はあるのか?

今現在、調査時点では arn:aws:iam::aws:policy/service-role/AWS_ConfigRole の1519行目に "ssm:DescribeInstanceInformation" があることがわかります。

②-Bの対応方法の場合は?

カスタムロールを引き続き利用する場合で、できる限り影響範囲を狭めたいというシーンでは ssm:DescribeInstanceInformation を IAM ポリシーに追加するだけで対応は完了します。

ただし、もし旧ポリシーである「AWSConfigRole」を利用されている場合は、ssm:DescribeInstanceInformation を IAM ポリシーとして追加するのではなく、「AWS_ConfigRole」への切り替えが推奨されます。

対応期限について

AWS からの通知には、2025年8月20日という対応期限が設けられています。

この日までに対応しなかった場合、権限不足により当該ルールの評価が失敗し、対象の EC2 インスタンスが「非準拠」とマークされる可能性がありますためご注意ください。

まとめ

本ブログでは、AWS Config から届いた IAM ポリシーの更新依頼に関する通知について、2022年のポリシー非推奨化という背景から解説しました。

ポイントは以下の通りです。

- 対象者: 主に、AWS Config でサービスリンクロールではなく、旧ポリシー

AWSConfigRoleがアタッチされたカスタムロールを利用しているユーザー - 通知の原因:

ec2-instance-managed-by-systems-managerルールの修正で新たにssm:DescribeInstanceInformation権限が必要になった - 歴史的背景: 2022年7月に、古い管理ポリシー

AWSConfigRoleが非推奨となり、それ以降は権限が更新されなくなったため、AWSConfigRoleには本権限が追加されていない - 対応策: IAM ロールにアタッチされているポリシーを、安全な手順で新しい推奨ポリシー

AWS_ConfigRoleに付け替えるか、Service-linked Role (AWSServiceRoleForConfig)へ切り替える*4 - 対応期限: 2025年8月20日

長らく AWS を利用していると、時折こうした管理ポリシーのメンテナンスが必要になることもあります。これもまた、継続的なセキュリティの改善に追従していくための運用の一部です。

通知を受け取られた方は、本ブログを参考に期限までのご対応をお願いいたします。

AWS Security Hub CSPM に関する余談

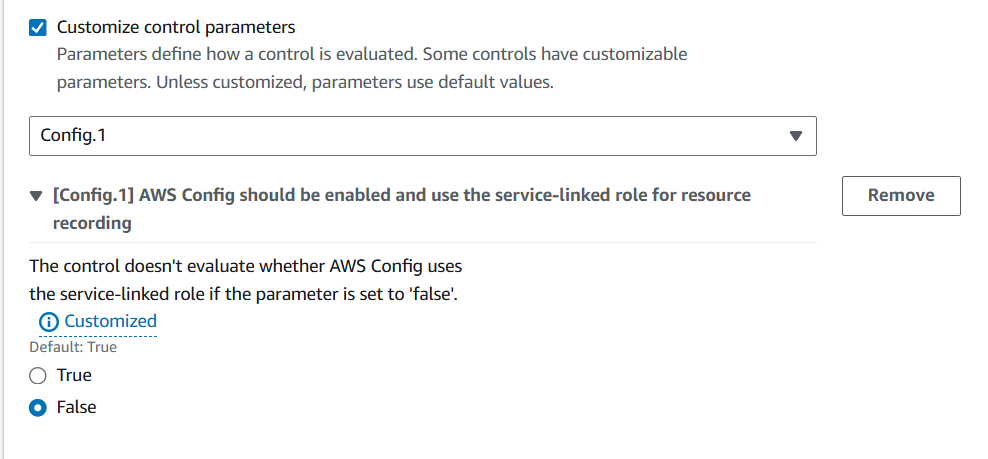

- [Config.1] AWS Config を有効にし、サービスにリンクされたロールをリソース記録に使用する必要があります (Critical)

上記のコントロールは2024年8月15日に仕様変更があり、「AWS Config のサービスリンクロール (AWSServiceRoleForConfig) で設定・作成されているか」をチェックするようになっています。この時、「AWS Config のサービスリンクロール」が使われていない場合、このコントロールが失敗します。

ですが注釈に記載した通り、CloudFormation StackSets で AWS Config の構築対応を行っている場合には、サービスリンクロールでの構築が難しいということがわかっていますので、その場合は合わせてカスタムパラメータでオフにすることでクリアされると良いでしょう。

では、またお会いしましょう。

*1:最後に補足しますが、Security Hub CSPM のコントロールの観点からも、サービスリンクロールが推奨される状況です

*2:「AWSConfigRole」が利用されていない場合は、この後に記述している「②-B」の対応方法を確認してください

*3:権限的には取り外しをしなくても問題がないのですが、古いポリシーがアタッチされることによる影響を鑑みて削除されたほうが良いです

*4:AWS Config の設定を CloudFormation StackSets で対応している場合は、サービスリンクロールでの構築が難しいと存じますため、「AWS_ConfigRole」への切り替えがベターと考えています

佐竹 陽一 (Yoichi Satake) エンジニアブログの記事一覧はコチラ

セキュリティサービス部所属。AWS資格全冠。2010年1月からAWSを業務利用してきています。主な表彰歴 2021-2022 AWS Ambassadors/2020-2025 Japan AWS Top Engineers/2020-2025 All Certifications Engineers。AWSのコスト削減やマルチアカウント管理と運用を得意としています。