みなさまこんにちは!

クラウドコンサルティング課の滝澤です!

いきなりですが、MFA(2要素認証)ちゃんと適用してますか?

IDとパスワードだけでは足りていない今日この頃のセキュリティ事情です。

そこで本日は「Microsoft Authenticator」を使ったMFA仮想デバイスについて触れてみたいと思います!

- 検証環境

- Microsoft Authenticatorのインストール

- MFA仮想デバイスの追加

- Microsoft Authenticatorを使ったサインイン

- MFA仮想デバイスの削除

- MFA仮想デバイスの再同期

- まとめ

検証環境

- スマートフォン:iPhone 12 Pro

- スマートフォンOS:iOS 18.2

- Microsoft Authenticatorバージョン:6.8.20

Microsoft Authenticatorのインストール

まずは、Microsoft Authenticatorをインストールします。

公式サイトのQRコードから、またはApp Store、Google Playからダウンロード可能です。

今回、iPhoneを使用しているのでApp Storeから検索してダウンロードします。

ダウンロードしたアプリを起動すると初回起動時に診断データ収集の承諾画面が表示されるので、「承諾する」を選択し、次に進みます。

次の画面では品質向上のためのアプリ使用状況データの共有可否画面が表示されるので

許可する場合は「このアプリの品質向上に協力するためにアプリ使用状況データを共有する」のトグルボタンをオンにして「続行」を選択します。

共有しない場合は、何もせず「続行」を選択してください。

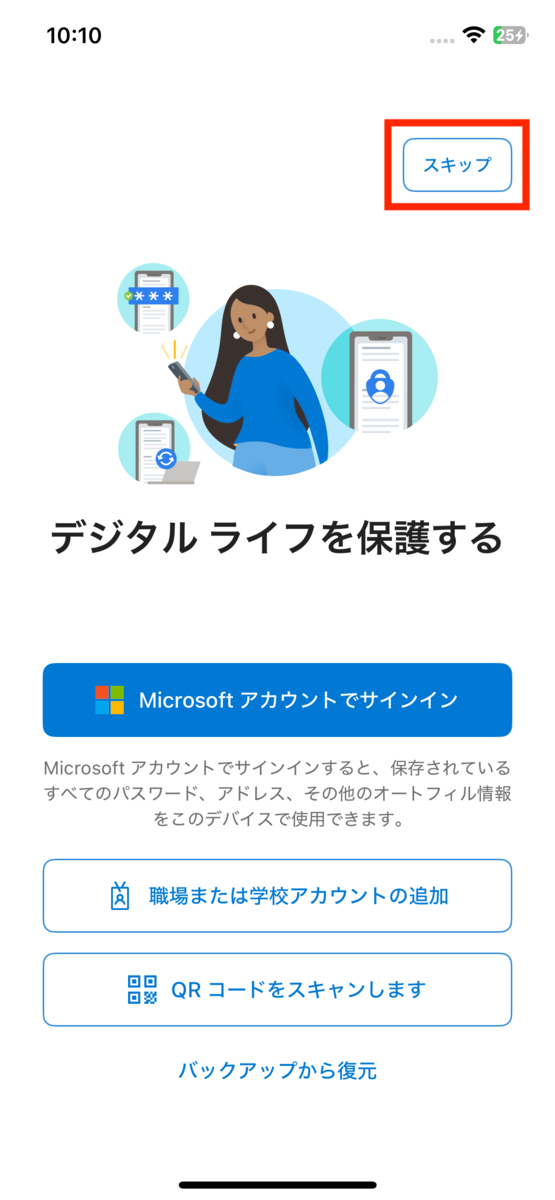

次の画面では、Microsoft アカウントでのサインインが表示されます。

アカウントを所持している場合は、紐付けを行うことで情報のバックアップなどが可能になります。

今回は紐付けを行わないので、右上の「スキップ」から次に進みます。

MFA仮想デバイスの追加

ここからは、実際にIAMユーザーにMFA仮想デバイスの割り当てを行います。

AWSマネジメントコンソールにログインし、「IAM」-「ユーザー」の順に移動し、多要素認証(MFA)の「MFAデバイスの割り当て」を押下します。

※この際、MFA操作に関する許可権限が付与されていない場合、「MFAデバイスの割り当て」はできません。

実行できない場合、ご自身で権限を付与するか、AWS管理者に問い合わせを行ってください。

MFAデバイスを選択画面で、デバイス名とデバイスオプションを選択します。

今回Microsoft Authenticatorを使うので、デバイスオプションは「認証アプリケーション」を選択し、「次へ」を押下します。

デバイス名は今回は適当ですが、<IAMユーザー名>-<環境>-mfaなどの命名規則がいいかと思います。

※MFAデバイス名はAWSアカウント内で一意出なければならないという制約があるのでご注意ください。

デバイスの設定画面で、QRコードまたはシークレットキーを使ってMicrosoft Authenticatorに登録します。

「QRコードを表示」をクリックすると、QRコードが表示されます。

使用されているデバイスでカメラ機能が制限されている場合は、「シークレットキーを表示」からシークレットキーが確認できます。

Microsoft Authenticatorに戻り、ホーム画面から「アカウントを追加」を選択します。

遷移先の画面で、「その他(Google、Facebook など)」を選択します。

iPhoneの場合この際に、Microsoft Authenticatorのカメラへのアクセスが求められるので、可能であれば「許可」を選択します。

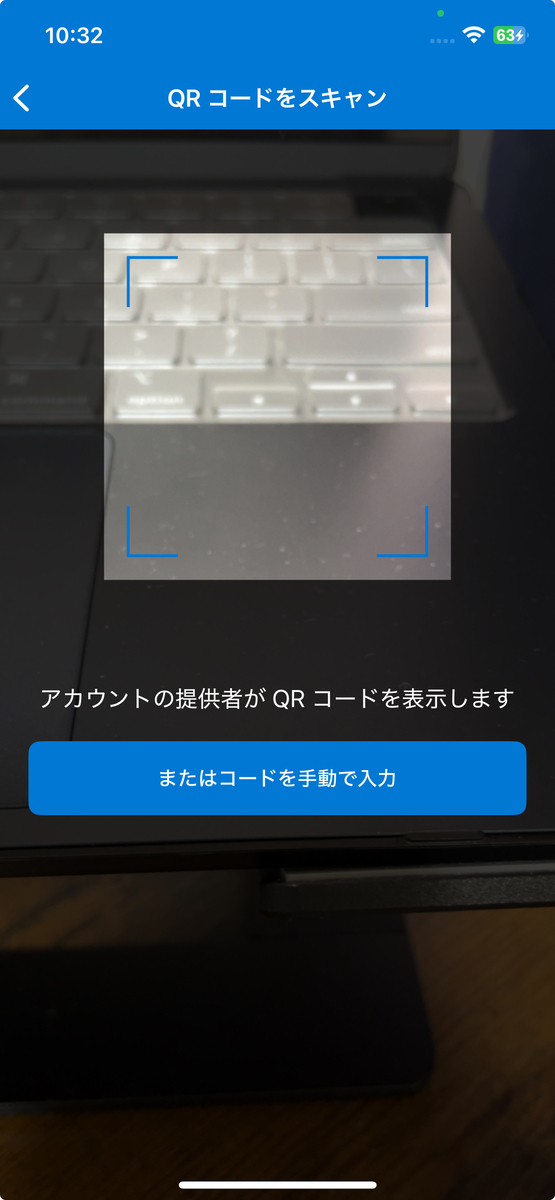

「QRコードをスキャン」画面に遷移するので、先ほどAWSマネジメントコンソールで表示されたQRコードを読み取ります。

カメラを許可していない場合は、「またはコードを手動で入力」から、シークレットキーを入力してください。

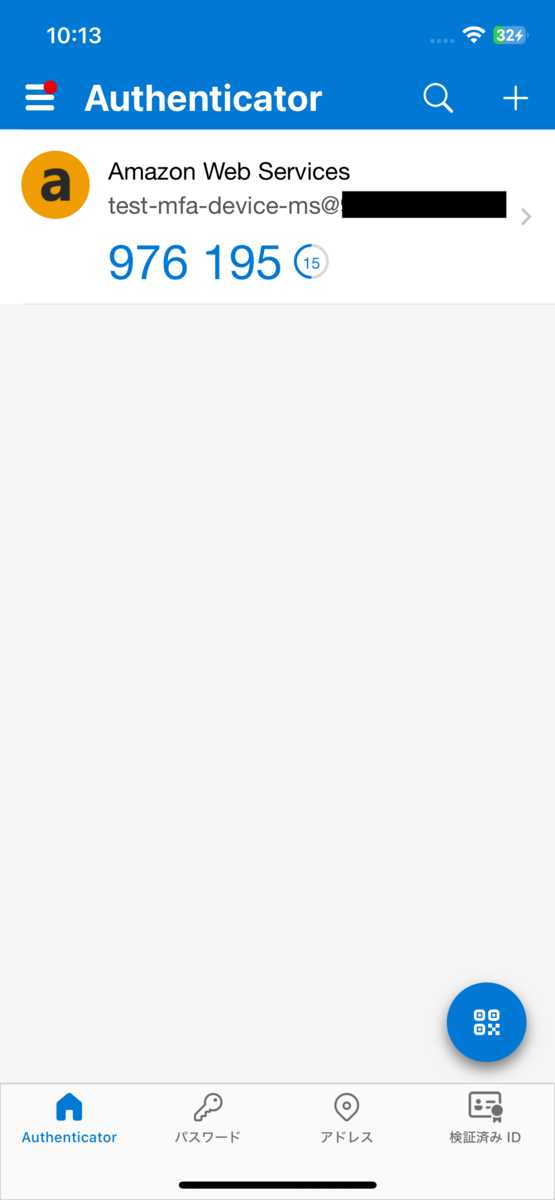

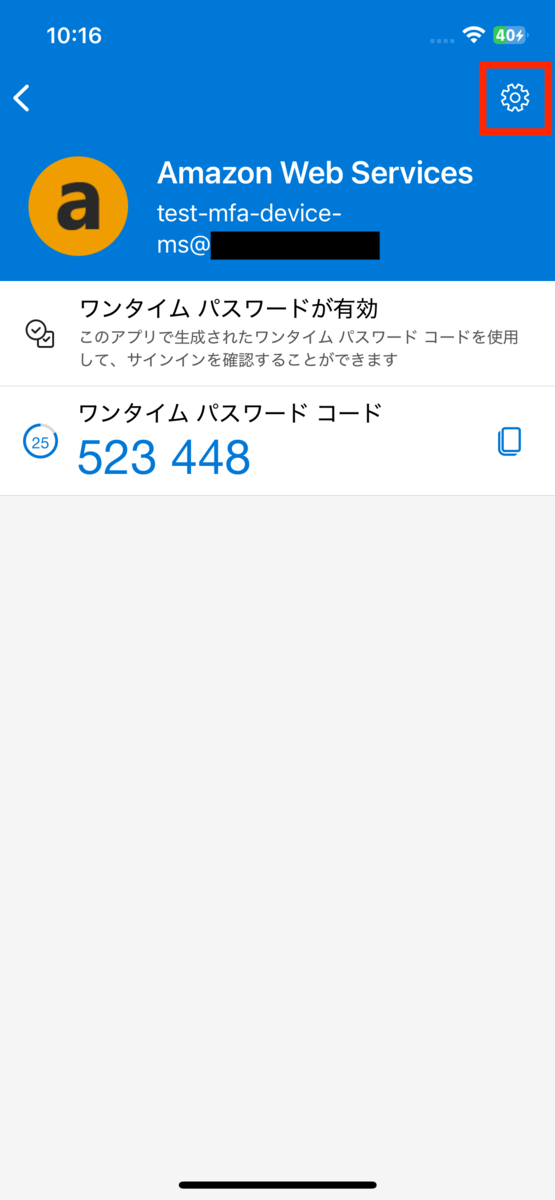

QRコードの読み取りが完了すると、Microsoft Authenticatorに「Amazon Web Service」の名前で登録されます。

AWSマネジメントコンソールに戻り、Microsoft Authenticatorに生成されたワンタイムパスワードを2回入力し、「MFAを追加」を押下します。

この際、連続してワンタイムパスワードを入力しないと、認証が完了しないので注意してください。

(1つ目を入力し、2つ目のワンタイムパスワードを入力せず、3つ目に表示されたワンタイムパスワードを入力するなど)

正常に登録が完了すると、「割り当て済みのMFAデバイス」の文言が表示されます。

多要素認証(MFA)に追加したMFA仮想デバイスが表示されることを確認してください。

Microsoft Authenticatorを使ったサインイン

Microsoft Authenticatorを使ったMFA仮想デバイスの登録ができたので、実際にログイン可能か試してみましょう!

通常通りAWSマネジメントコンソールにサインインを行います。

「サインイン」を押下すると、MFAコードの入力が求められるので、Microsoft Authenticatorに表示されているワンタイムパスワードを入力して、「サインイン」を押下します。

問題なくログインできたことが確認できましたね!

MFA仮想デバイスの登録については以上となります。

MFA仮想デバイスの削除

続いてMFA仮想デバイスの削除についてみてみましょう!

AWS側の削除

まずは、AWS側に登録されているMFA仮想デバイスを削除しましょう。

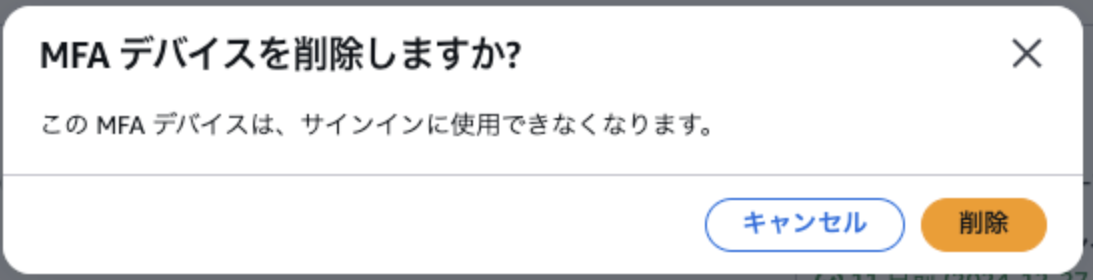

対象のMFA仮想デバイスのラジオボタンを選択後、右上の「削除」を押下します。

削除確認が表示されたら、「削除」を押下します。

削除が完了すると、「MFAデバイスが削除されました。」と文言が表示され

多要素認証(MFA)から選択したデバイスが存在しないことを確認します。

Microsoft Authenticator側の削除

続いて、Microsoft Authenticator側の削除をしましょう。

まずは、対象のアカウントを選択し、右上の歯車マークをタップします。

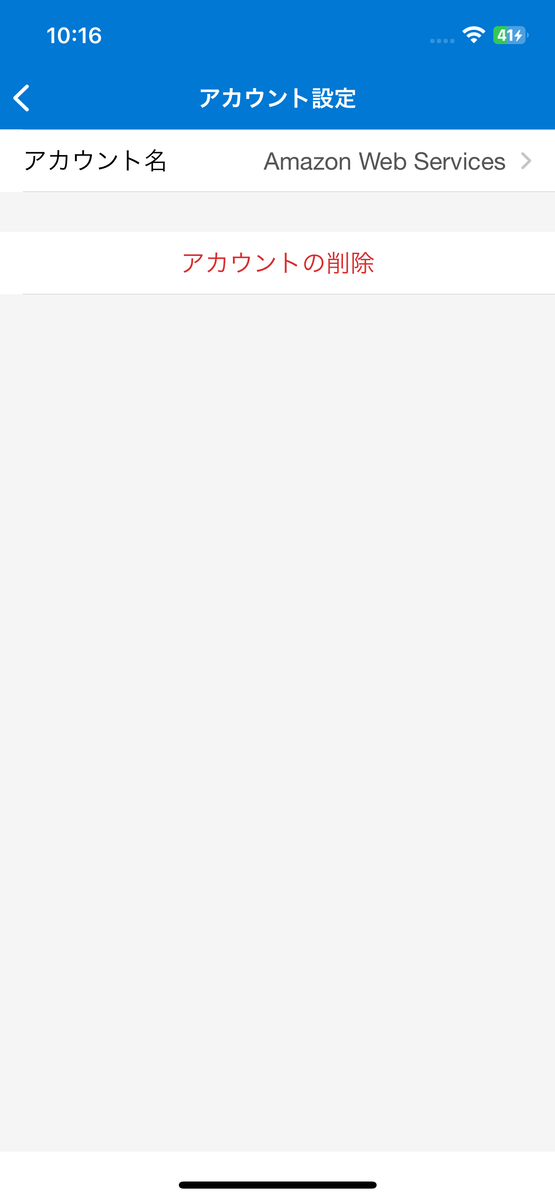

続いて、「アカウント削除」をタップします。

アカウント削除の確認が表示されるので、「続行」をタップします。

削除が完了すると、ホーム画面に戻るので、対象のアカウントが削除されていることを確認します。

削除は以上となります。

MFA仮想デバイスの再同期

最後にMFA仮想デバイスの再同期についてみてみましょう!

そもそも再同期とはどういった場合に使うのでしょうか?

ユーザーのデバイスが使用しようとしたときに同期されていない場合、ユーザーのサインインは失敗し、IAM はユーザーにデバイスの再同期を促します。 AWS 管理者は、IAM ユーザーの仮想およびハードウェア MFA デバイスがシステムと同期されていない場合、それらのデバイスを再同期できます。

上記の通り、何かしらの原因でMFAデバイスとシステムが同期していない場合、

ワンタイムパスワードを入力してもサインインができなくなるため、その際に再同期を実行します。

それでは具体的な手順を見てみましょう!

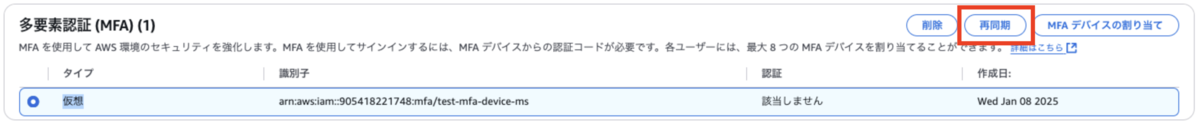

右上の「再同期」を押下します。

コードの入力が2回求められますので、入力後に「再同期」を押下します。

再同期が完了すると、「MFAデバイスが再同期されました。」の文言が表示されることを確認します。

再同期完了後、再度ワンタイムパスワードを使用してサインインできるようになれば完了です!

公式の情報は以下を参照してください。

まとめ

さて今回はMicrosoft Authenticatorを使ったMFA仮想デバイスについて見ていきました。

この他にも有名どころではGoogle Authenticatorなどもあるので、使いやすいMFAアプリを見つけて下さい。

余談ですが、この記事を作るにあたり色々あってWinAuthでのMFA仮想デバイスに関するブログも執筆しております。

「MFAデバイスの割り当て」時のMFA操作の許可についても、こちらのブログで触れておりますので、興味がある方はこちらもご覧ください。

本ブログが誰かの役に立つと幸いです。

kento.takizawa(記事一覧)

妻と娘をこよなく愛すエンジニア