こんにちは。AWS CLIが好きな福島です。

今回は、AWS SSOでのアクセス権の設定方法をブログに記載いたします。

前回は、AWS SSOのアクセス権の仕組みについて、

ブログを記載したため、そちらも合わせてご確認いただけますと幸いです。

前提

AWS SSOにユーザーもしくはグループが存在していること

やること

①アクセス権限セットの作成

②以下、3要素の割り当て

- AWSアカウント

- アクセス権限セット

- ユーザーもしくはグループ

手順

アクセス権限セットの作成

「アクセス権限セットを作成」を押下します。

「カスタムアクセス権限セットを作成」を押下します。

以下を設定します。

- 名前

- 説明

- セッション時間

- 「AWS管理ポリシーをアタッチ」にチェック

- 「カスタムアクセス権限ポリシーを作成」チェック

「AWS管理ポリシーをアタッチ」をチェックすると以下の画面が表示されますので、必要な権限をアタッチします。(10個までアタッチ可能)

今回は、Administratorを付与します。

「カスタムアクセス権限ポリシーを作成」にチェックすると以下の画面が表示されます。

今回は、特定のS3バケットへのアクセスできるよう設定してみました。

(今回は、Administratorが付与されているので、意味ありませんが。)

設定が完了したら、「次:タグ」を押下します。

タグも付けることが可能ですが、今回は何も設定しません。

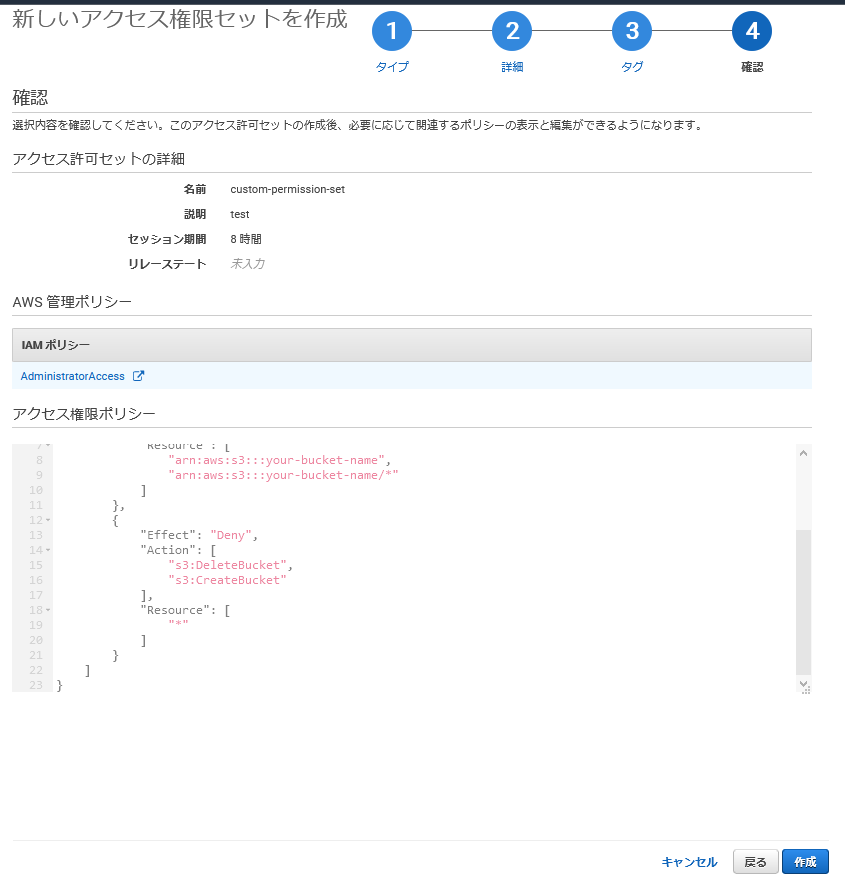

最後にサマリを確認し、問題なければ「作成」を押下します。

アクセス権限セットが作成されたことを確認します。

3要素の割り当て

まず、アクセスしたいAWSアカウントを選択し、「ユーザーの割り当て」を押下します。

※同一のユーザーもしくグループおよびアクセス権限セットを割り当てる場合、複数のAWSアカウントを選択可能です。

指定したAWSへアクセスしたいユーザーもしくグループを選択します。 選択したら、「次:アクセス権限セット」を押下します。 ※今回は、ユーザーに権限を割り当てますが、運用を考えるとグループを指定した方が良いかと存じます。

最後に指定したユーザーもしくグループに割り当てるアクセス権限セットを選択します。 選択したら、「完了」を押下します。

設定が完了すると以下の画面が表示されます。

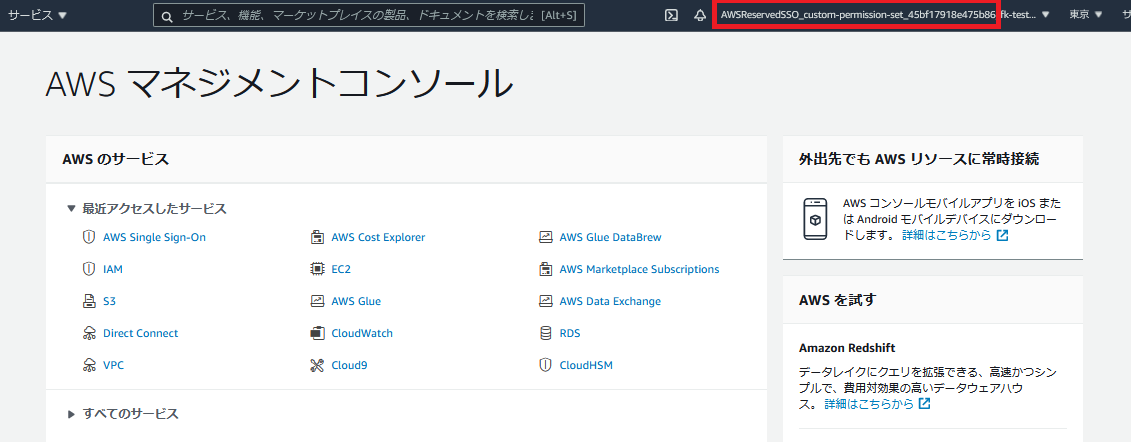

上記設定が完了すると指定したAWSアカウントにSingle Sign-On用のIAMロールが自動で作成されます。 名前は、「AWSReservedSSO[アクセス権限セット名][任意の文字列]になるようです。

IAMロールの設定を確認するとアクセス権限セットに指定した権限が割り当てられていることが分かります。

信頼関係は、以下の通りとなっていました。

動作確認

AWS SSOにはユーザーポータルが存在しますので、そのURLにアクセスします。

アクセスできたら、「Management console」をクリックします。

すると先ほど、AWS SSOにより自動で作成されたIAMロールを使い、ログインすることができることが分かります。

おわりに

今回は、AWS SSOのアクセス権の設定方法をご紹介いたしました。

どなたかのお役に立てれば幸いです。