みなさん、こんにちは。AWS CLI が好きな AWS サポート課の市野です。

現地時間 2025年11月10日 のアップデートで Control Tower での自動登録機能がリリースされました。

そろそろ re:Invent 2025 が近づいてきているので、時期的に落選組、ということでしょうか。

大きな機能アップデートではありませんが、事前に必要な項目や挙動について確認してみました。

先に結論

- 機能の利用には事前に以下が必要

- マネジメントコンソールでの操作の場合

- ランディングゾーン更新時

Automatic account enrollmentの項目でTurn on automatic account enrollmentにチェックし更新する必要がある - API での実行の場合、

UpdateLandingZoneAPI の実行時にRemediationTypesパラメータをInheritance_Driftとして実行する必要がある

- ランディングゾーン更新時

- マネジメントコンソールでの操作の場合

- (オプション)RemediationType を Inheritance_Drift とする際に IAM Identity Center 統合が有効になっている場合のみ

- 管理アカウントの AWSControlTowerAdmin ロールに AWS 管理ポリシー AWSControlTowerIdentityCenterManagementPolicy ポリシーが付与されるようになった

- また、機能の利用にはランディングゾーンのバージョンが 3.1 以上であることが必要

- 自動登録の発動には MoveAccount の実行が必要となっている

- 得られるメリットとしては以下が考えられる

- 従来 AWS Organizations 側の操作で発行されたアカウントを所定の OU へ移動をした場合

- 他の組織から AWS Control Tower 利用の組織へ流入(移管)させた場合

公式発表

Automatic account enrollment の有効化

GUI(マネジメントコンソール)での例

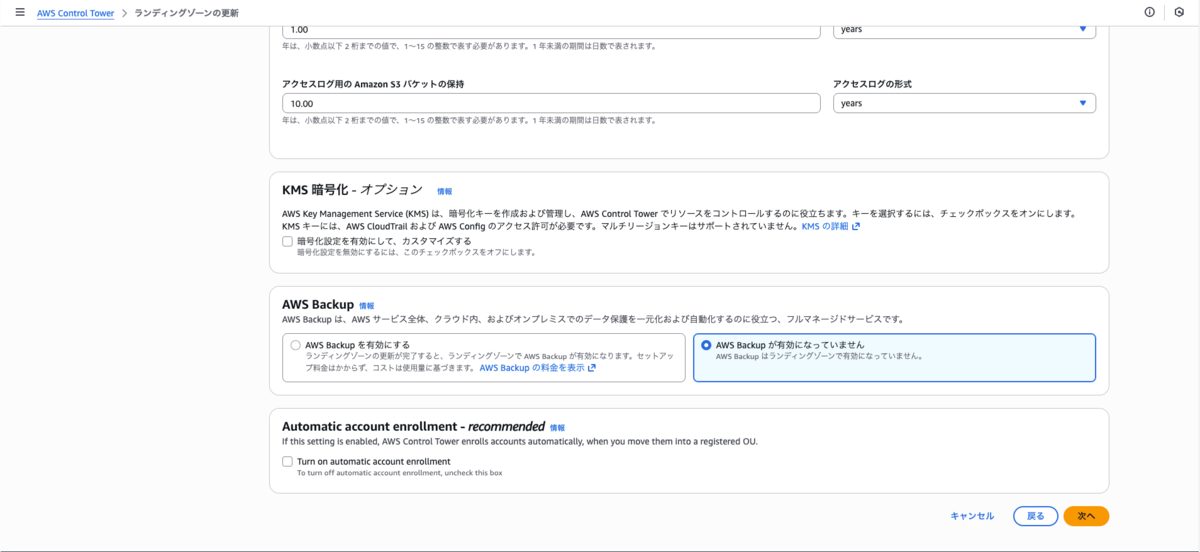

マネジメントコンソールでの有効化の場合、ランディングゾーンの更新画面の「ステップ 3」部分の最下部に「Automatic account enrollment」セクションが追加されています。

また、執筆時点では日本語化されておらず、以下のように記載されています。

Automatic account enrollment - recommended

If this setting is enabled, AWS Control Tower enrolls accounts automatically, when you move them into a registered OU.Turn on automatic account enrollment

To turn off automatic account enrollment, uncheck this box(当方での和訳)

アカウントの自動登録 - 推奨

この設定を有効にすると、AWS Control Tower は、登録済みの組織単位 (OU) にアカウントを移動したときに、アカウントを自動的に登録します。アカウントの自動登録を有効にする

アカウントの自動登録を無効にするには、このチェックボックスをオフにしてください。

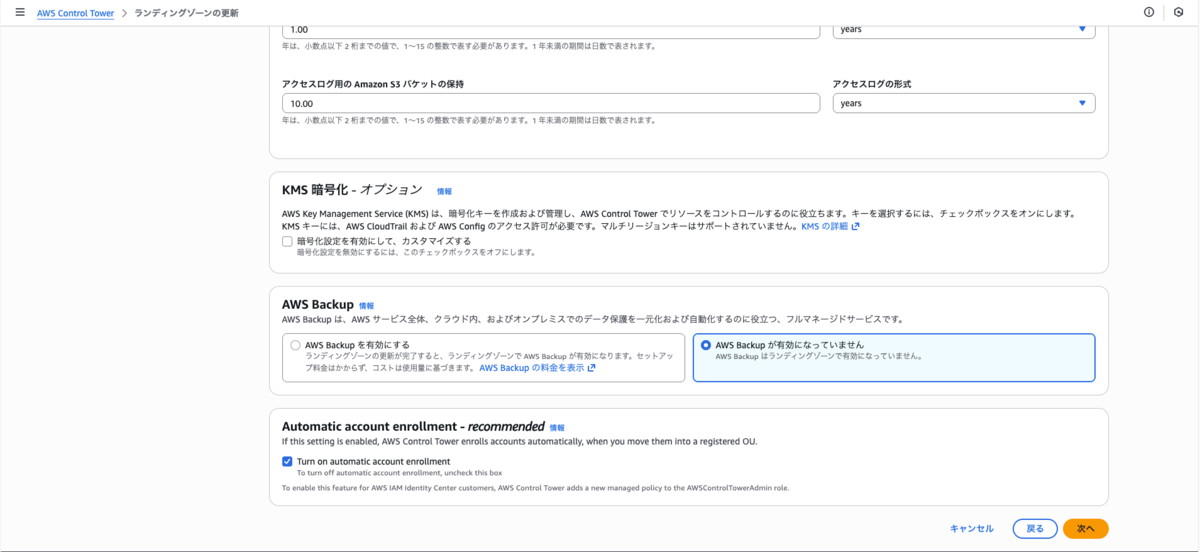

また、「AWS アカウントアクセス設定」を IAM Identity Center と統合するようにしている場合、有効化するようにチェックを入れると注釈が表示されます。

- 注釈文面

- To enable this feature for AWS IAM Identity Center customers, AWS Control Tower adds a new managed policy to the AWSControlTowerAdmin role.

- 当方による機械翻訳

- AWS IAM Identity Centerのお客様向けにこの機能を有効にするため、AWS Control TowerはAWSControlTowerAdmin ロールに新しいマネージドポリシーを追加する

検証した結果、以下のロールにポリシーが付与されることを確認しています。

| アカウント種別 | ロール名 | ポリシー名 | ポリシー種別 |

|---|---|---|---|

| 管理アカウント | AWSControlTowerAdmin | AWSControlTowerIdentityCenterManagementPolicy | AWS 管理ポリシー |

AWS API での例

例として、AWS CLI での実行で見てみます。

なお、挙動を確認したところ、ランディングゾーン設定を示す manifest file の内容に変化はありませんでした。

AWS 公式ドキュメント Step 2: Launch your landing zone - AWS Control Tower で例示されている通りです。

結論としては自動登録の有効化としては remediationTypes として定義することとなります。AWS CLI では --remediation-types オプションとして追加され、INHERITANCE_DRIFT の値を登録することとなります。

該当のオプションについては、v1 では 1.42.69、v2 では 2.31.32 で実装されています。

# ランディングゾーンの identifier 部分の取得

landingzone_id=$( \

aws controltower list-landing-zones \

--query "landingZones[].arn" \

--output text | cut -d'/' -f2)

# ランディングゾーンで --remediation-types に INHERITANCE_DRIFT を設定

aws controltower update-landing-zone \

--manifest file://manifest.json \

--landing-zone-version 3.3 \

--landing-zone-identifier ${landingzone_id} \

--remediation-types INHERITANCE_DRIFT

挙動の確認

AWS Organizations からのアカウントの発行

aws organizations create-account \

--account-name test20251111 \

--email ichino+xxx@example.com

{

"CreateAccountStatus": {

"Id": "car-21087e4fdcca42f8a0639c09a216ba05",

"AccountName": "test20251111",

"State": "IN_PROGRESS",

"RequestedTimestamp": "2025-11-11T12:42:10.423000+09:00"

}

}

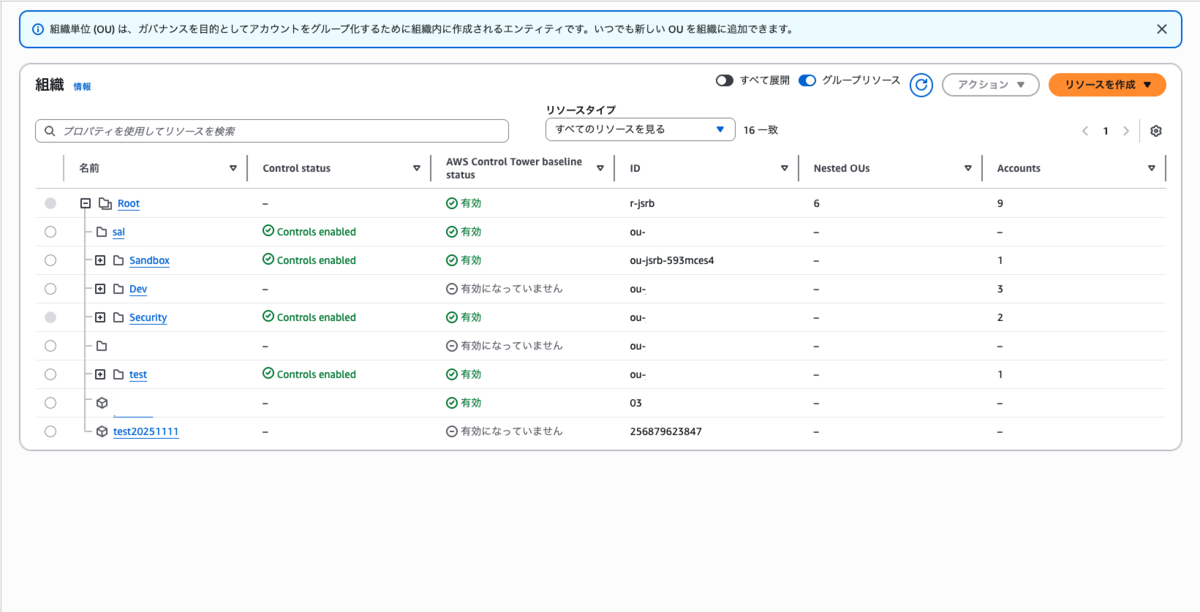

アカウント発行直後

アカウント発行直後は Root に配置され、登録されていない状態です。

OU の移動を実施

初期配置されている Root から任意の OU へ AWS Organizations の機能で移動してみます。

aws organizations move-account \ --account-id 256879623847 \ --source-parent-id r-jsrb \ --destination-parent-id ou-jsrb-593mces4

OU の移動後の状態

直後に登録が開始されます。

しばらく待つと登録が完了しました。

まとめ

AWS Control Tower からアカウントを発行した場合、OU を指定して発行し、そのプロセスの中で Control Tower への登録されるためあまり意識する場面がないと考えられます。

ただ以下のようなケースで Control Tower への登録がシームレスでなかったため、運用管理が容易になりそうです。

- Account Facotry を利用せず AWS Organizations からメンバーアカウントを発行した場合

- 組織変更などで Control Tower 利用組織に他の組織からアカウントが流入(移管)してくるような場合

弊社請求代行サービスをお使いのお客様向けのご留意事項

提供仕様上、ランディングゾーン変更の際にご留意いただきたい点があります。

詳細は、マイスターズポータルへログインいただいたのちに、以下の URL をご確認いただけますと幸いです。

本エントリがどなたかの参考になれば幸いです。

ではまた。

市野 和明 (記事一覧)

マネージドサービス部・AWS サポート課

お客様から寄せられたご質問や技術検証を通じて得られた気づきを投稿していきます。

情シスだった前職までの経験で、UI がコロコロ変わる AWS においては GUI で手順を残していると画面構成が変わってしまって後々まごつくことが多かった経験から、極力変わりにくい AWS CLI での記事が多めです。

X(Twitter):@kazzpapa3(AWS Community Builder)