こんにちは、技術2課の加藤ゆです

DXGWでオンプレとAWS環境を繋いでみよう!第3弾です!!!

今回は、仮想インターフェイス(VIF)の承認作業手順についてまとめていこうと思います。

第1弾はこちら

Direct Connect Gateway (DXGW) の構築手順

第2弾はこちら

仮想プライベートゲートウェイ(VGW)の構築手順

仮想インターフェイス(VIF)とは

AWS側の接続先のことを、Direct Connectでは仮想インターフェイス(VIF)と呼びます。

VLANのIDを持つインターフェースの事です。 このVIFによってユーザ環境とAWS環境(VPC)を接続(BGPピアを確立)しています。

3種類あります。

※接続先AWSリソースによって、利用する仮想インターフェイスのタイプが変わります、申請する仮想インターフェイスの種類にご注意ください。

1.プライベート仮想インターフェイス (プライベートVIF)

2.パブリック仮想インターフェイス (パブリックVIF)

3.トランジット仮想インターフェイス (トランジットVIF)

1. プライベートVIF

VPCにプライベートIPを使って接続します。 最大10個のVPCと接続が可能。

2. パブリックVIF

パブリックIPを使って接続。リージョン(中国を除く)を超えた接続が可能で、VPC外のAWSサービス(S3等)にオンプレから直接接続できます。

現在はPrivateLinkを利用して、S3に接続可能ですので、あまり利用はなさそうな気がします。

3. トランジットVIF

Trangit Gateway用のDirect Connect Gatewayに接続 TrangitGatewayに接続されたVPCを相互に接続が可能。

※Trangit Gatewayを利用する場合はトランジット仮想インターフェイスでなければいけません。

前提条件

本記事での前提条件を以下とします。

Direct Connectを利用して通信する方法は、他にもありますが以下の条件について記します。

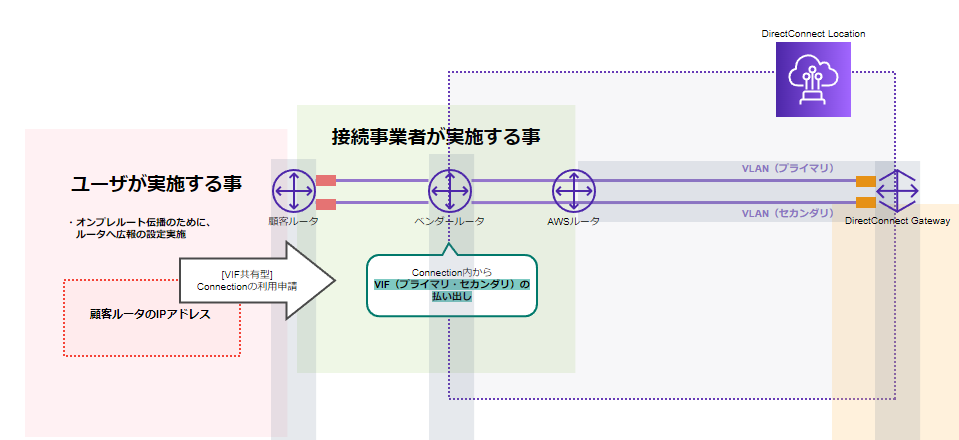

- Direct ConnectのConnectionは共有型

- プライベートVIFの利用

インターネット事業者へ仮想インターフェイスの開設依頼

この条件の場合、共有型のConnectionを利用しますので、ユーザーはインターネット事業者へ、仮想インターフェイスの開設依頼をする必要があります。

本記事では、インターネット事業者による仮想インターフェイスの開設がされた後のAWS環境での作業について記載します。

インターネット事業者への仮想インターフェイスの開設依頼事項については触れません。

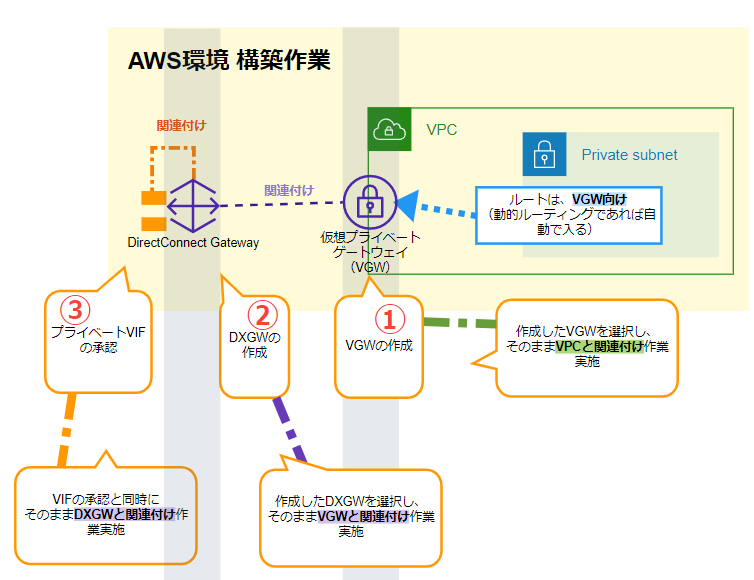

AWS環境での作業

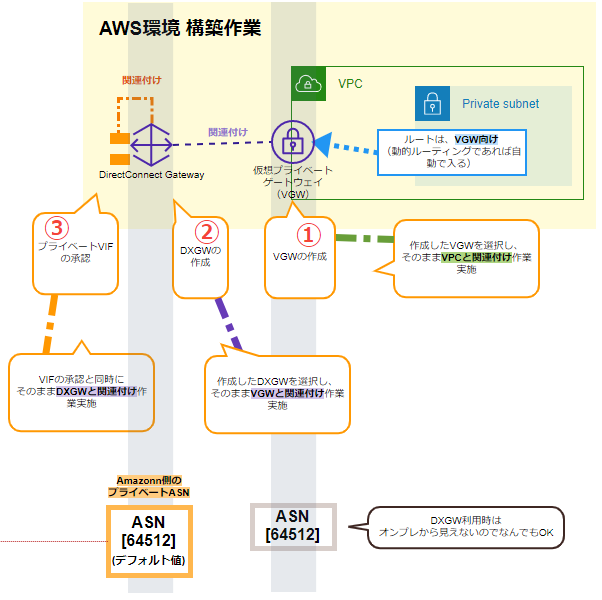

上記前提で、Direct Connectを利用して通信を可能とするには、大きく3つのサービスの構築が必要です。

仮想プライベートゲートウェイ(VGW)の作成

+ VPCに関連付けるDirect Connect Gateway(DXGW)の作成

+ VGWに関連付ける仮想インターフェイス(VIF)の承認

+ DXGWに関連付ける

1、2については第1弾、第2弾記事にて案内していますのでご覧ください。

今回は、3. 仮想インターフェイス(VIF)の承認 + DXGWに関連付けの作業についてまとめます。

仮想インターフェイス(VIF)の承認 手順

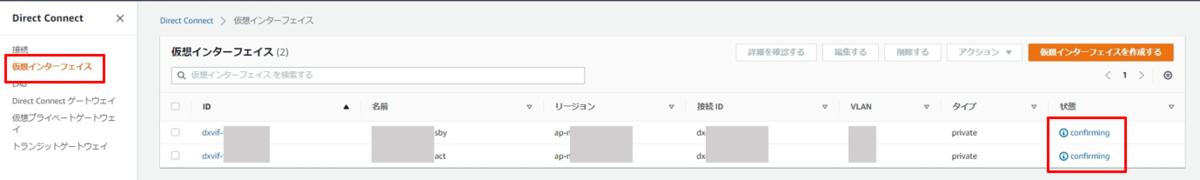

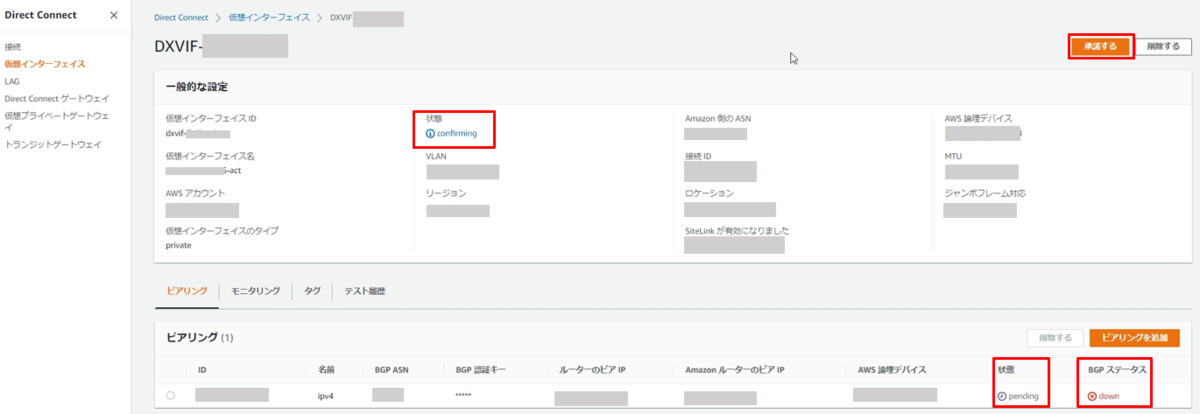

インターネット事業者によって仮想インターフェイスの開設がされると、AWSマネジメントコンソールに仮想インターフェイスが出現します。

act(Active)と stb(Standby)の仮想インターフェイスが出来ており、「confirming」(確認)状態であることが分かります。

作業前

- 状態

- confirming

- BGPステータス

- down

- 接続先のDirect Connect ゲートウェイの記載無し

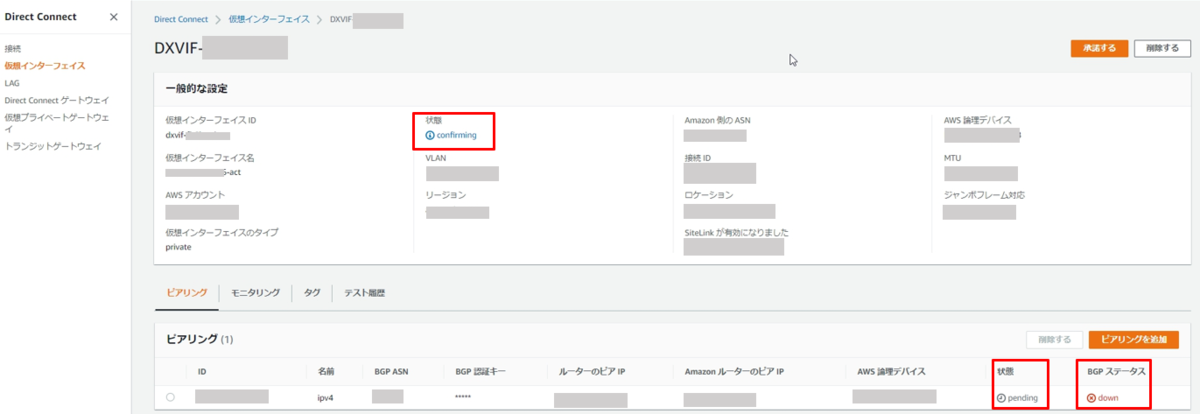

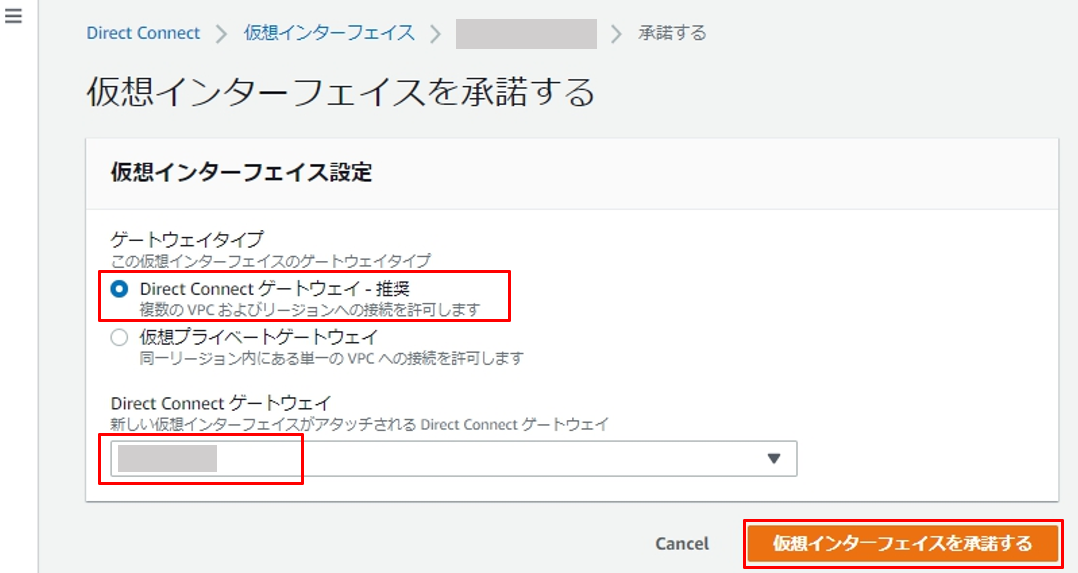

承諾作業

マネジメントコンソールよりDirect Connect画面へ遷移

マネジメントコンソールよりDirect Connect画面へ遷移

> 左ペインより「仮想インターフェイス」を選択

> 対象の仮想インターフェイスを選択

> 右上の「承諾する」を押下

- ゲートウェイタイプ

- Direct Connect Gateway

- Direct Connect Gateway

- アタッチ対象のDirect Connect Gatewayを選択

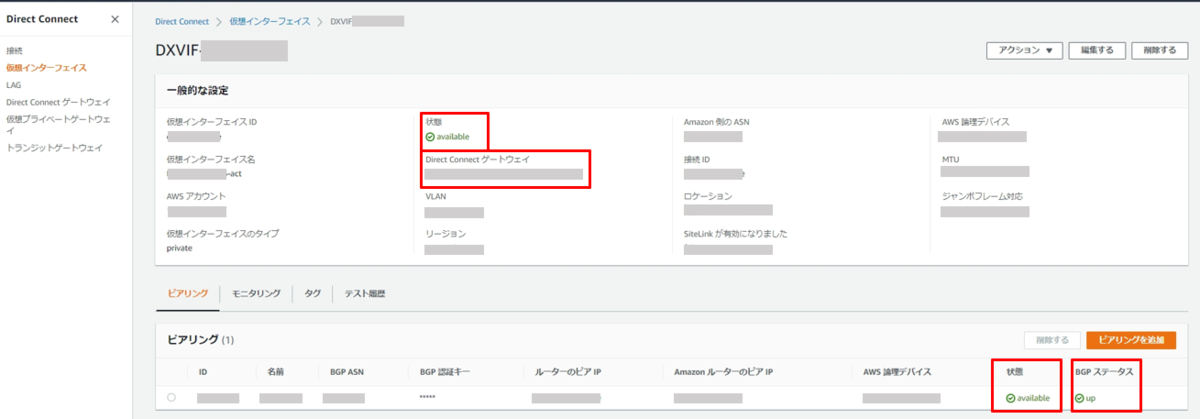

Direct Connect Gatewayへの接続に時間がかかるのでしばらく待ちます。

ゲートウェイタイプの選択

仮想インターフェイスをどこに付けますか?という選択箇所です。

今回は、Direct Connect Gatewayを利用した接続ですので「Direct Connect Gateway」を選択します。

VPCにアタッチされている、仮想プライベートゲートウェイに直接アタッチする事も可能です。

作業後

Direct Connect ゲートウェイに接続されていることが分かります。

- 状態

- available

- BGPステータス

- up

- 接続先のDirect Connect ゲートウェイの記載有り

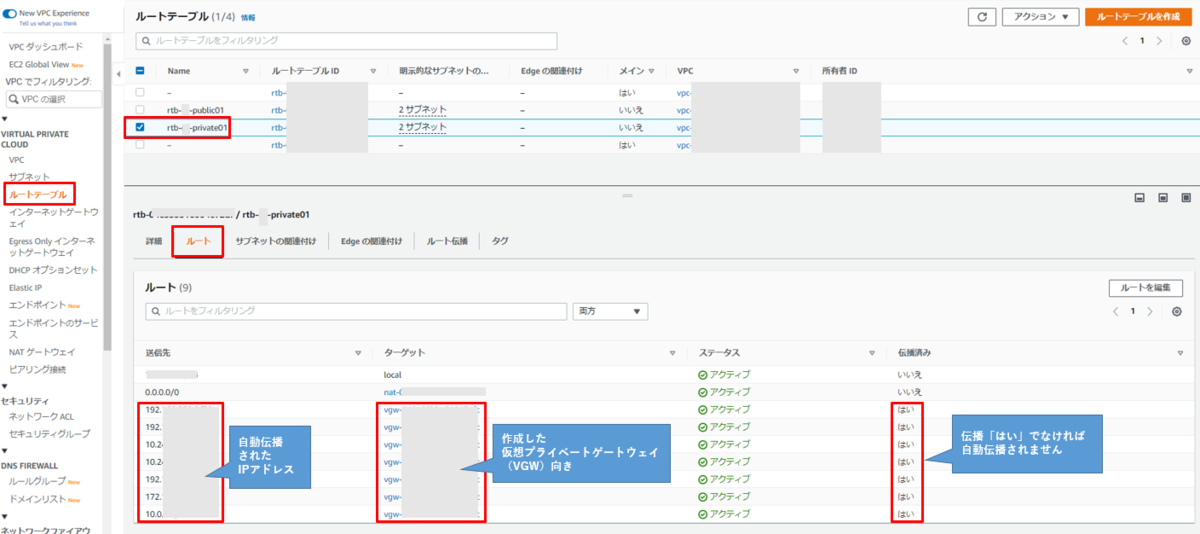

確認

最後に、DirectConnectを経由して伝播されてきているIPアドレスが意図したものであるか確認ができればOKです。接続先のルートテーブルを確認してみましょう。

マネジメントコンソールよりVPC画面へ遷移

> ルートテーブルを選択

> 仮想プライベートゲートウェイ向けのルートがあるルートテーブルをチェック

> 「ルート」タブを押下

「ターゲット:vgw-XXXXXXXXXXX」宛に意図したCIDRが伝播されてきているか確認

注意事項

1.プライベートVIFのBGPセッションあたりのルートは100までの制限があります。

まとめられるCIDRはまとめて広報しましょう

2.ルートテーブルの伝播「はい」でなければ、自動伝播されません。

おわり

以上、3. 仮想インターフェイス(VIF)の承認 + DXGWに関連付け作業をご紹介しました。

これにて、①②③全て完了です!Direct ConnectでオンプレとAWS環境を繋げました~

ご覧いただきありがとうございました。

仮想プライベートゲートウェイ(VGW)の作成

+ VPCに関連付けるDirect Connect Gateway(DXGW)の作成

+ VGWに関連付ける仮想インターフェイス(VIF)の承認

+ DXGWに関連付ける