みなさんこんにちは。マネージドサービス部MS2課の塩野です。

Cloud Automatorのやってみたシリーズ第2弾。今回はインスタンスのセキュリティグループ設定を変更してみました。

CloudAutomaterってなに?

前回も記載しましたが、早い話がAWS運用のめんどくさい作業をらくちん自動化できるツールです。

今回のやってみた

EC2のセキュリティグループにインバウンドルールを追加したり削除したりを試してみたいと思います。

特定のセキュリティグループにスケジュールで自動的にルール変更ができるということは、あんな運用やこんな運用が・・・ という妄想は一旦横において、例えば営業時間内だけ特定の通信を許可するようなことができたり、実際の通信に必要なときだけポートを空けておいて普段はポートを閉めるような運用をすることもできます。

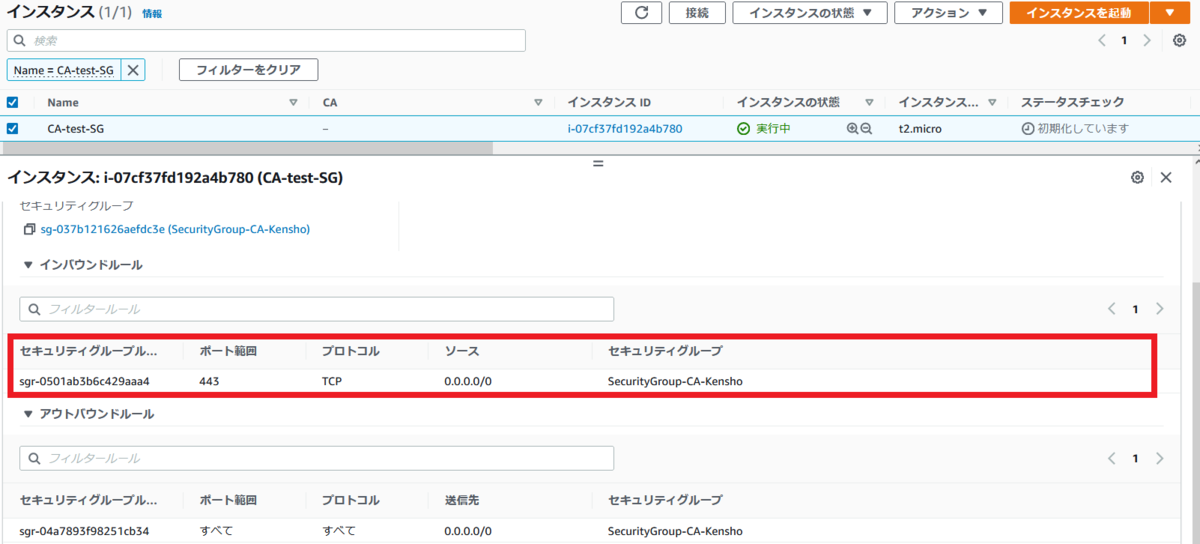

変更対象インスタンス情報

今回のモルモット設定対象インスタンスとセキュリティグループです。新規AMIからデプロイした状態のため、ポート443のルールはダミールールです。今回はここにSSHのルールを追加します。

Cloud Automatorの設定

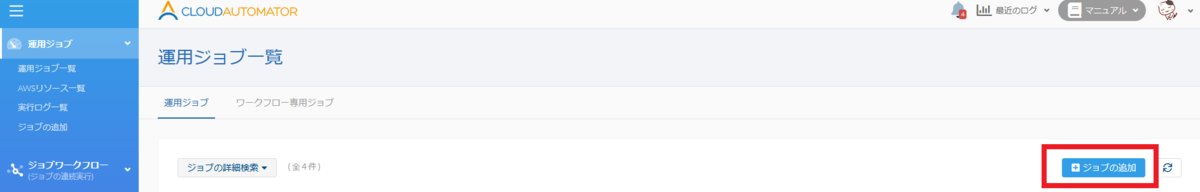

1.管理画面にログインして、運用ジョブ一覧の画面からジョブの追加をクリックします。

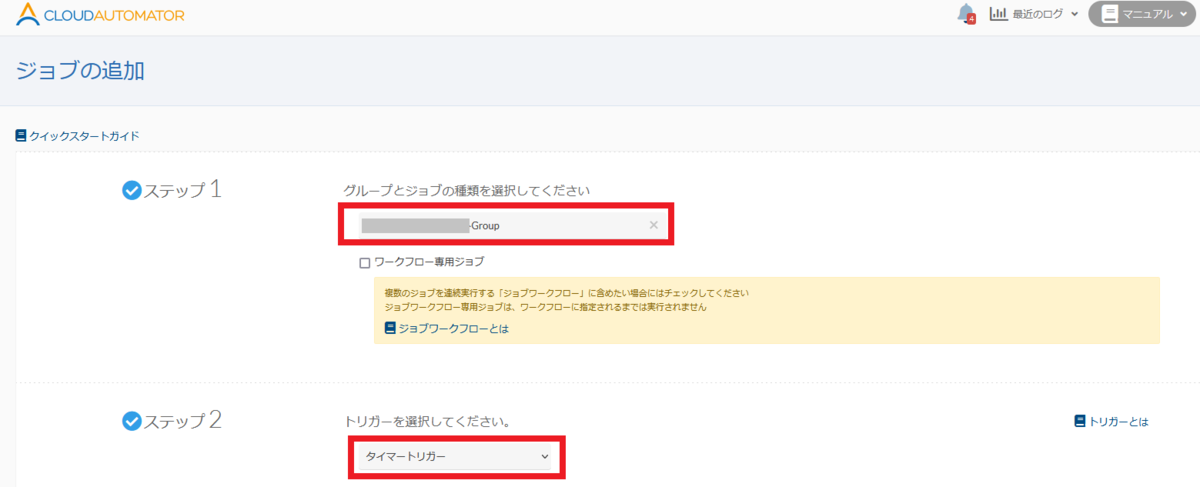

2.ステップ1で一覧の中からグループを選択し、ステップ2でタイマートリガーを選択します。

3.ステップ3でジョブの動作時間を設定します。今回は設定変更になりますので実行は特定の日時に1度だけ実施するような設定になります。

4.ステップ4で「EC2:セキュリティグループにインバウンドルールを追加」を選択します。ルールを削除するときは「EC2:セキュリティグループにインバウンドルールを削除」を選択します。

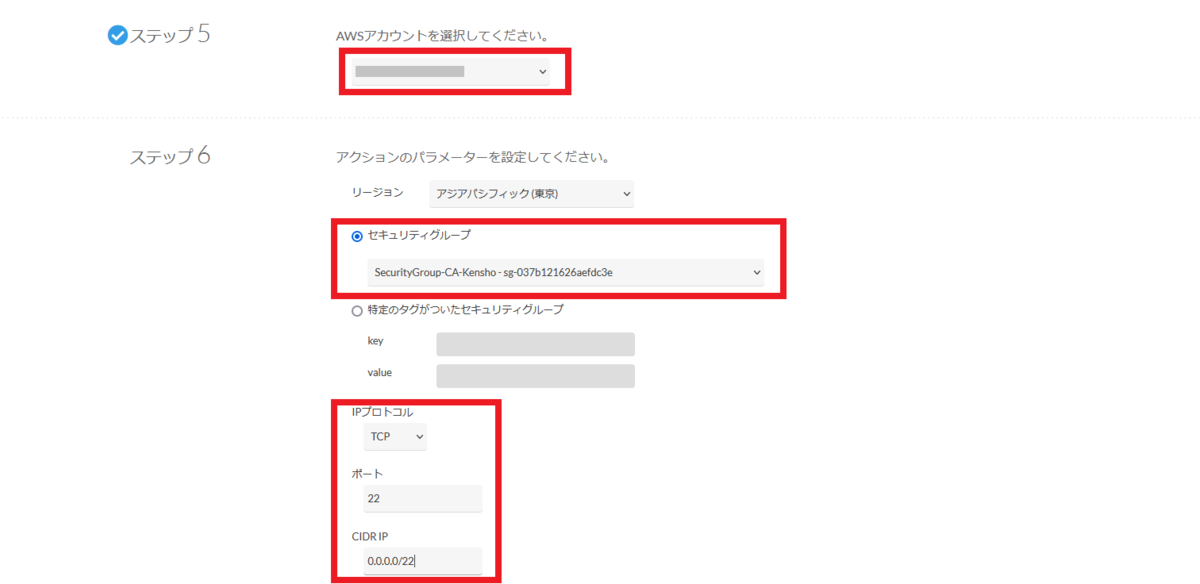

5.ステップ5でリストにあるAWSアカウントを選択します。ステップ6で対象セキュリティグループを選択し、追加したいルールの詳細を設定します。

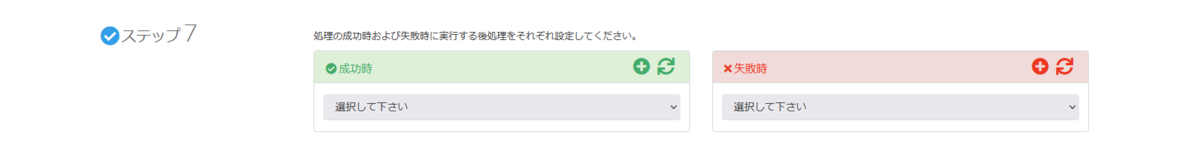

6.ステップ7でジョブの成功/失敗時の通知設定を実施しますが、今回も通知なしの設定にします。

7.ステップ8でジョブ名を入力し、作成するボタンをクリックすることでジョブが作成できます。

トリガーがキックされた際の挙動

ルールを追加するトリガー実行後にルールが追加され、ルールを削除するトリガー実行後にはルールが削除されました。これで特定の時間だけセキュリティグループに特定の通信(ポートやIP)を許可したり削除したりするような運用ができますね。

ルールを追加した後のセキュリティグループの状態

ルールを削除した後のセキュリティグループの状態

総括

Cloud Automatorの設定をうまく使うことで、業務時間外はシステムにアクセスできないようにポートを閉めてしまえという荒業的な運用ができてしまうので、時間外はなるべく働かせないようにしたい労務担当者の方にはうれしい機能かもしれません。とはいえ使い方次第で面白い使い方ができるのもこのCloud Automatorの魅力ではないかと思います。

Cloud Automatorも魅力的ですが、弊社はAWSパートナーネットワーク(APN)の最上位の「プレミアコンサルティングパートナー」に継続して認定されております。社内にAWSに知見がなく運用まで手が回らないなどでお困りの場合は、弊社サービスの中にAWSの運用代行サービスもありますのでお気軽にご相談ください。