どうも、仙台オフィス勤務、技術5課の芳賀です。オフィスには勤務せず、かれこれ5ヵ月くらい在宅勤務をしています。 この在宅期間中、自宅の仕事部屋を快適にすべくレイアウト変更、ディスプレイの購入などなど、オフィス並みに仕事がしやすくなりました。 1点、エアコンが無いという点を除けばとても快適です。

さて、今回はAWS Managed Microsoft ADを使う機会がありましたので、その際に操作した手順などをまとめておきたいと思います。

AWS Managed Microsoft AD(以降、Microsoft AD)とはAWSが提供するマネージドなディレクトリサービスです。 docs.aws.amazon.com

現時点では「Windows Server 2012 R2」で動いており、マネージドサービスな故OSに直接ログインしてADに関する操作をすることができません。 ではどうやって操作するのかというと、ADを操作するためのAD管理用のサーバをEC2などで別途用意し、そこから操作する必要があります。 今回はこのAD管理サーバからMicrosoft ADを操作するまでの流れを紹介します。

前提条件

尚、Microsoft ADの構築手順は割愛させて頂きます。以下の情報で構築したということだけ載せておきます。

【Microsoft AD】

- エディション:Standard

- ディレクトリの DNS 名:haga.test

- DNS アドレス:10.0.3.87、10.0.4.57

- Privateサブネットに構築

ADを操作するためのAD管理用のEC2(以降、AD管理サーバ)についても詳細は割愛します。OSは「Windows Server 2019」、Publicサブネットにローンチまでしました。

※Microsoft AD、AD管理サーバは共に同じVPC内に構築しました

AD管理ツールのインストール

以下の手順をもとにAD管理ツールをAD管理サーバにインストールします。 docs.aws.amazon.com

AD管理サーバにログインします。Windowsのスタートメニューより「サーバーマネージャー」を選択します。

サーバーマネージャーのダッシュボード画面が表示されます。 クイックスタート内の「役割と機能の追加」を選択します。

役割と機能の追加ウィザードが表示されます。 「次へ」を選択します。

「役割ベースまたは機能ベースのインストール」を選んだまま「次へ」を選択します。

「サーバープールからサーバーを選択」を選んだまま「次へ」を選択します。

左ペインの「機能」を選択します。 リモートサーバー管理ツール→役割管理ツールと進み、以下を選択します。

- AD DS及びAD LDSツール

- DNSサーバーツール

先ほどの手順にはないのですが、AD関連の機能としてグループポリシーも設定するかと思いますので以下も選択しておきます。

- グループポリシーの管理

「次へ」を選択します。

内容に問題ないことを確認し、問題なければ「インストール」を選択します。

念のため自動的に再起動するチェックボックスを選択して再起動するようにします。

ツールのインストールが開始されます。 暫く経っても再起動されなかったので、ここではスタートメニューから手動で再起動しました。

再起動が完了して再度、AD管理サーバにログインするとWindows管理ツールより AD管理用のツールが確認できます。

ただ、この状態でツールを操作しようとすると以下のような警告ダイアログが表示されます。 AD関連のツールを操作するための権限を持つユーザでログインしないといけないようです。

AD管理サーバをMicrosoft ADのドメインに参加させる

AD管理サーバをMicrosoft ADのドメインに参加させます。 参加させることでMicrosoft ADの管理ユーザでAD管理サーバにログインし、先ほど警告ダイアログが表示されたツールが使用できるようになり、ADの各種設定を変更することができるようになります。

以下、AWSマネージメントコンソールから確認したMicrosoft ADの設定になります。 ここで必要になってくる情報は「ディレクトリのDNS名」と「DNSアドレス」になります。これらの情報をメモしておきましょう。 ちなみにMicrosoft ADを構築する際に入力した「Adminパスワード」も使用することになるので準備しておきます。

AD管理サーバに戻ります。 設定→ネットワークとインターネット→アダプターのオプションを変更する→イーサネットを選択。 右クリックでプロパティを開きます。

インターネットプロトコルバージョン4(TCP/IPv4)のプロパティを開きます。 「次のDNSサーバーのアドレスを使う」を選択して「優先DNSサーバー」、「大体DNSサーバー」に先ほどメモしたMicrosoft ADのDNSアドレスを入力します。

もう一点、所属するグループを変更する必要があります。 設定→バージョン情報→システムの詳細設定からシステムのプロパティを開きます。 コンピューター名タブの変更より所属するグループを変更します。 「ドメイン」を選択し、先ほどメモしたMicrosoft ADの「ディレクトリのDNS名」を入力、「OK」を選択します。

ユーザ名とパスワードの入力を求められます。 Microsoft ADを構築する際に入力したAdminパスワードを入力します。 ユーザ名はデフォルトで「admin」として作成されるので「admin」を入力します。 「OK」を選択します。

「~ドメインへようこそ。」のダイアログが表示されればドメインへの参加は完了です。

再起動を求められるので再起動を行います。

管理権限を持つユーザでログイン

RDP接続します。 今回ログインするユーザは、AD管理サーバのAdministratorユーザではなく、 Microsoft ADの管理ユーザ「admin」でログインします。 「admin」でログインするためには先頭に「ドメイン名¥」を付与します。

また、パスワードもMicrosoft ADを構築する際に入力したadminユーザのパスワードを入力します。

ログインできました。これでMicrosoft ADのAD情報をAD管理用サーバから操作することができます。

Active Directoryユーザーとコンピューターのツールを起動して確認すると、今回のMicrosoft ADの場合、「haga.test/haga」配下の「Computres」、「Users」にてドメインに紐づくコンピュータやユーザを確認することができ、必要に応じて変更することができます。以下のイメージに表示されている「Admin」は現在ログインしているユーザで、前項でも登場したMicrosoft ADでデフォルトで作成されたユーザになります。

おまけ

グループポリシーの設定

ちなみに最初の「役割と機能の追加」でグループポリシーの管理ツールもインストールしたのでグループポリシーも設定することができます。

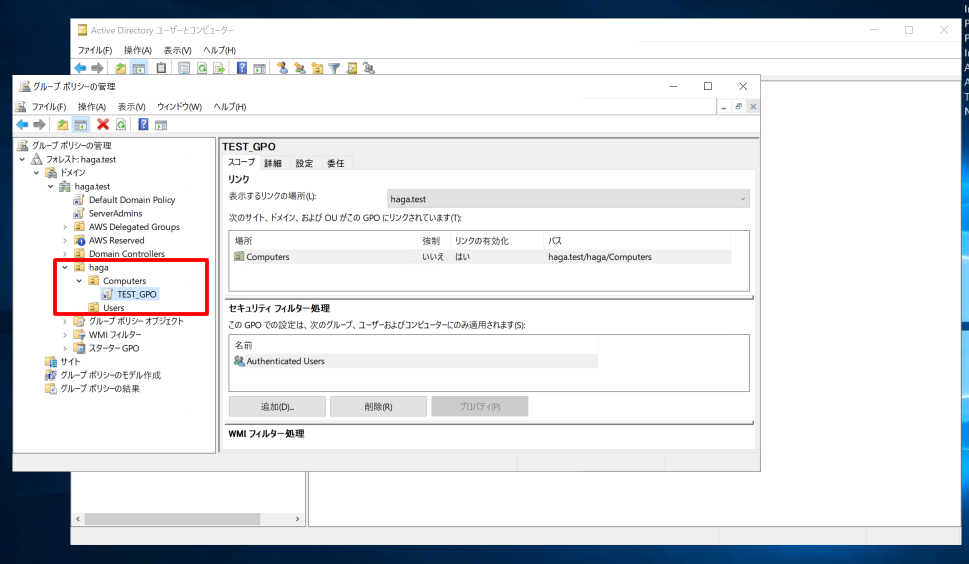

こちらもActive Directoryユーザーとコンピューターのツールと同様に「haga.test/haga」配下の直下や「Computres」、「Users」単位などでグループポリシーを設定することができ、設定したポリシーによってコンピュータやユーザを制御することができます。

パスワードのポリシーはGPO(Group Policy Object)ではなくPSO(Password Setting Object)にて設定

通常、グループポリシーの設定でパスワード関連の制御(最低文字数、何回間違えたらアカウントロックされるなど)ができるかと思いますが、 Microsoft ADの場合、パスワードポリシーはActive Directory管理センターのPassword Setting Containerの画面で設定する必要があるようです。

上記のドキュメントを参考にすることでパスワードポリシーを設定することができました。 ユーザかグループ単位でポリシーを適用できます。今回はユーザ全員に同じポリシーを適用させたかったため、事前に「PSOGroup」というグループを作成して該当のユーザを紐づけておきました。

最後に

今回初めてAWS Managed Microsoft ADを触ってみて、操作するためには別途サーバが必要だったりということがわかりました。ドキュメントはあるものの、私はマネージドではない一般的なADについてもそこまで詳しくはないため、今回の流れは実際に一度は操作してみないと設定イメージが湧かない部分もありました。この内容が私と同じように設定イメージが湧かない方の助けになればと思います。また、構築を進めていた当初、パスワードポリシーの設定をGPOで行っていたため、ポリシーが適用されずに何度も試行錯誤して設定を行っていました。こちらもなかなかドキュメントから気が付きにくい部分ではあると思いますので、設定する際のヒントになれば幸いです。

芳賀 祐介(記事一覧)