こんにちは、Enterprise Cloud部 技術1課 宮形 です。

はやいもので Serverworks にジョインして1年以上たちました。この間おおくの仲間達との出会いがあり、皆それぞれすばらしい特徴や強味をもっており、刺激を多くうける1年でした。共通して感じたのは皆とても向上心や成長意欲が高いということです。 私が入社した後にも新メンバーがジョインしてきておりますので、私も良い刺激を与える側になって恩返ししないとなぁ、と日々考えるこの頃です。

今回BLOGですが、AWS Managed Microsoft Active Directory をご利用のお客様より「作ったADユーザーが Domain Admins グループに参加できない」というお困り毎を何度かお聞きしたので、原因と対応についてご紹介いたします。

- AWS Managed Microsoft Active Directory では Domain Admins グループに参加できない

- 原因について

- 対応として AWS Delegated Administrators グループに参加する

- その他の AWS独自のグループ

- まとめ

AWS Managed Microsoft Active Directory では Domain Admins グループに参加できない

結論としてはBLOGタイトル通りでして、AWS Managed Active Directory では ユーザーは Domain Admins グループに参加することができません。

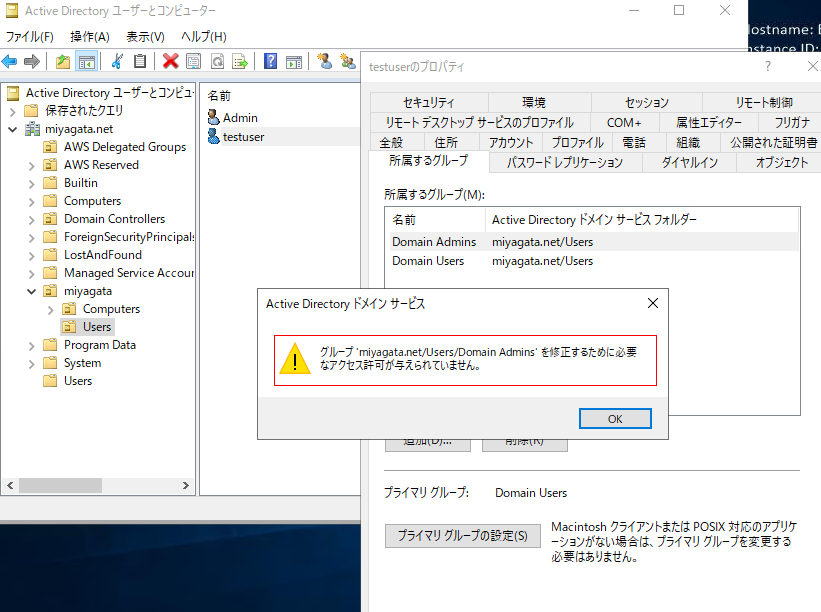

Domain Admins グループに参加しようとすると、下記エラーとなり失敗します。

グループ '(OU名)/Users/Domain Admins" を修正するために必要なアクセス許可が与えられていません。

対応として、従来 Active Directory (以下ADと記) での Domain Admins グループ に相当するグループとして「AWS Delegated Administrators」が用意されているので、そちらのグループに参加することで同等の権限をADユーザーに付与することができます。

「Active Directory ユーザーとコンピューター」を開くと、AWS Delegated Administrators は AWS Delegated Groups というOU配下に存在していることがわかります。これらは Managed Microsoft Active Directory (以下 Managed AD と記) をローンチする際、自動的にAWS側で用意されます。

AWS側が用意するOUやグループについては、下記AWS公式ドキュメントに一覧が記載されております。(日本語翻訳だと名称が実際と一致しないので、英語表記と比べながら読む必要あります)

作成される対象 - AWS Directory Service

原因について

Managed AD の仕様となります。AWSのマネージドサービスとして提供される性質上、利用者はローンチ時に自動生成されるOU名 (NetBIOS名で自動命名) 配下のみ利用する権限が許可されます。このOUより上位のOU(ルート)や特定OU以外については権限がありません。この件は下記公式ドキュメントに記載されています。Domain Admins には変更する権限が与えられないため、メンバー参加することが出来ないということになります。

管理者アカウント - AWS Directory Service

対応として AWS Delegated Administrators グループに参加する

では実際に AWS Delegated Administrators グループにADユーザーを参加させてみます。従来 AD の運用で Domain Admins グループに参加する理由一例として、Administrator ユーザーは使わせたくはないが、メンバーサーバーやPCを管理者権限で操作できるユーザーを用意したいといケースがあると思います。その通り操作できるのか試してみます。

Windows Server のEC2をドメイン参加させてメンバーサーバーとし、AWS Delegated Administrators グループに属するADユーザーでリモートデスクトップ接続します。結果、問題なく接続でき、管理者権限の操作が出来ていることがわかりました。

メンバーサーバー上のローカル Administrators グループを見てみると、AWS Delegated Server Administrators グループ、Domain Admins グループが自動的に所属メンバーになっています。

Managed AD 上では AWS Delegated Server Administrators グループは、AWS Delegated Administrators グループに属しているので権限継承されていることがわかります。

この結果より、AWS Delegated Administrators グループが 従来 Domain Admins グループに相当する役割であることが確認できました。

その他の AWS独自のグループ

AWS Delegated Administrators だと権限が強すぎる場合は、他にAWSが用意しているグループから利用できるものを探します。一例として下記があります。

- AWS Delegated Domain Name System Administrators:このセキュリティグループのメンバーは、Active Directory に統合された DNS を管理できます。

- AWS Delegated Group Policy Administrators:このセキュリティグループのメンバーは、グループポリシー管理タスク (作成、編集、削除、リンク) を実行できます。

公式ドキュメント上には表記が無かったのですが、管理者と似たような名前のグループも存在しておりましたのでご紹介します。

Admins

下記のような説明となっております。ADユーザーがグループ参加することも出来ますが、下位互換用のようなので利用しない方がよさそうです。

Legacy Administrators Group: Still used for WorkDocs GorillaBoyAdministrator group, please use AWS Delegated Administrators

AWSAdministrators

権限や説明をみる限りではこちらも管理者権限を割り当てるグループのようですが、AWSの内部管理用ということでADユーザーがグループ参加することはできませんでした。

AWS Provided Group: Members of this highly privileged security group are provided the ability to manage AWS Managed Active Directory. Members of this group have FULL CONTROL of all sub-objects in the miyagata OU and group management rights to groups in AWS Delegated Groups OU

まとめ

Managed AD は従来ADとほぼ同等の機能を利用することが出来ますが、今回BLOGで紹介したような微妙な差異があったりしますのでご注意ください。

特徴を正しく理解すれば、AWSがインフラや冗長性の維持管理をしてくれて、従来オンプレミスだとビックイベントであったADサーバーの入替が無くなるという大きな恩恵を受けることができます。

先日私がBLOGに紹介した SPLA でのMicrosoft製品利用制限の対応として、Office や Remote Desktop Service がライセンスインクルードされたAMI利用前提として Managed AD をご検討されるお客様も多くなると予想されます。

Managed AD の特徴や制約事項など、引き続きBLOGという形で情報発信して皆様にお役立ちできれば幸いです。