おばんです!イーゴリです。以下のセッションはご覧になりましたか。この記事では、下記の動画の説明をしますが、私の説明やコメントも交えつつ進めさせていただきますので、正確な内容を確認したい方は以下の動画をご覧ください。

- ネットワークセキュリティ運用の課題

- インターネットへのアクセス経路とリスク

- DNSがもたらす脆弱性と挑戦

- Amazon Route 53 Resolver DNS Firewall

- AWS Network Firewall

- なぜアウトバウンドトラフィックを制限することが重要?

- サプライチェーンセキュリティのリスク

- リスクを低減するための 明確な許可 (explicit allow) / 暗黙の拒否 (implicit deny) 戦略

- AWSの参考記事

ネットワークセキュリティ運用の課題

現代のネットワークセキュリティには多くの課題が存在しています。以下は、特に重要な3つの課題です。

- 進化する脅威の状況 (Evolving threat landscape)

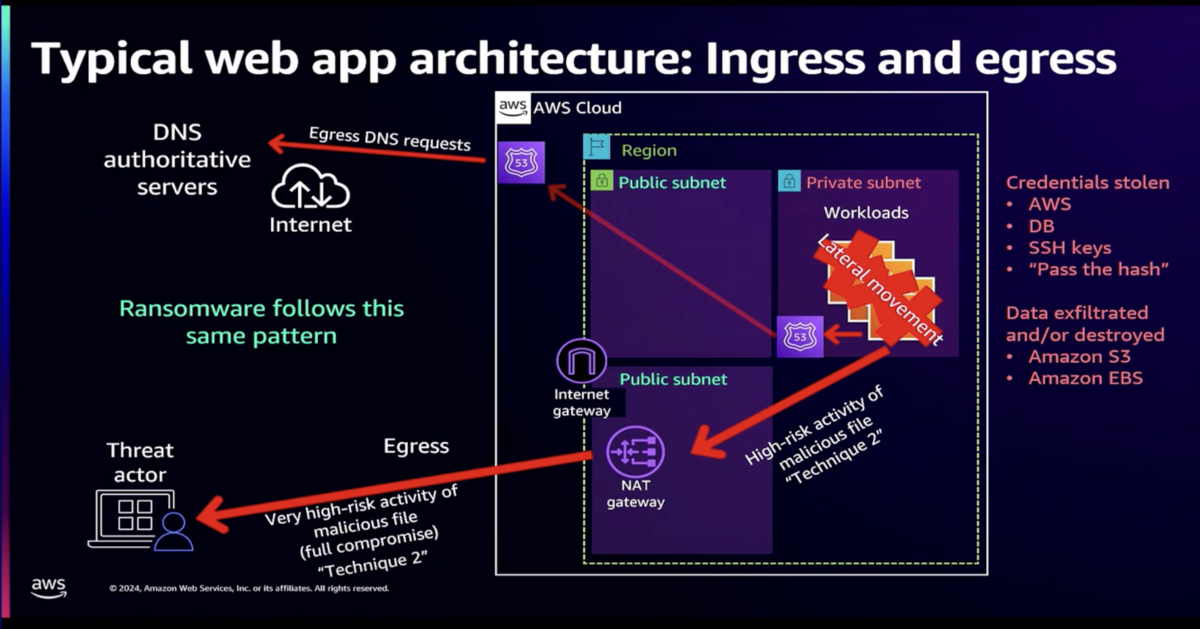

ランサムウェアなどの脅威から組織の機密データを守る必要があります。これには、ネットワーク層を始めとする全ての攻撃面を保護することが求められます。

データの流出 (data exfiltration) のリスク - コンプライアンス規制 (Compliance regulations)

GDPRやデータ主権、コンプライアンス、監査規制など、進化し続けるルールに対応する必要があります。ログ記録、報告、地理的制限の設定が重要です。

監査やコンプライアンス違反による罰則のリスク - 内製またはサードパーティの保護 (Homegrown or third-party protections)

内部ソリューションや複数ベンダーのアプローチを管理することで、運用負荷が増加します。

スケールの欠如、時間の消費、コストの増加という課題

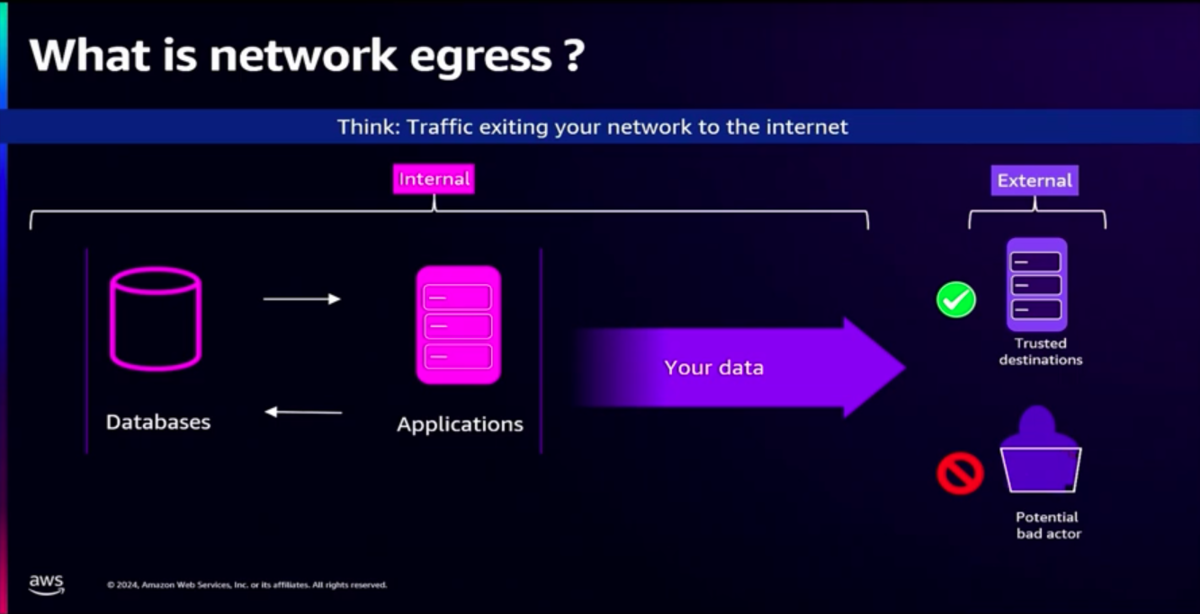

インターネットへのアクセス経路とリスク

ネットワークを通じたインターネットへのアクセスには、主に2つの経路が存在します。

- ネットワークIPベースの経路

これは、直接的なIPアドレスを使用して目的のリソースにアクセスする方法を指します。この経路ではDNSを介さないため、ホスト名の名前解決を行わずに通信が行われます。

例: 192.168.1.1のような形式。 - DNSを使用した経路

これは、ドメイン名(例: www.example.com)をIPアドレスに変換するためにDNS(Domain Name System)を利用する経路です。この方法は一般的に利用され、名前解決プロセスが間に挟まります。 リスクとしては、DNSのキャッシュポイズニングや中間者攻撃(MITM)などが挙げられます。DNS攻撃について以下の記事にて説明しましたので、ご参照ください。

それぞれに特有のリスクと課題が存在するため、これらを正確に理解し対策を講じることが重要です。

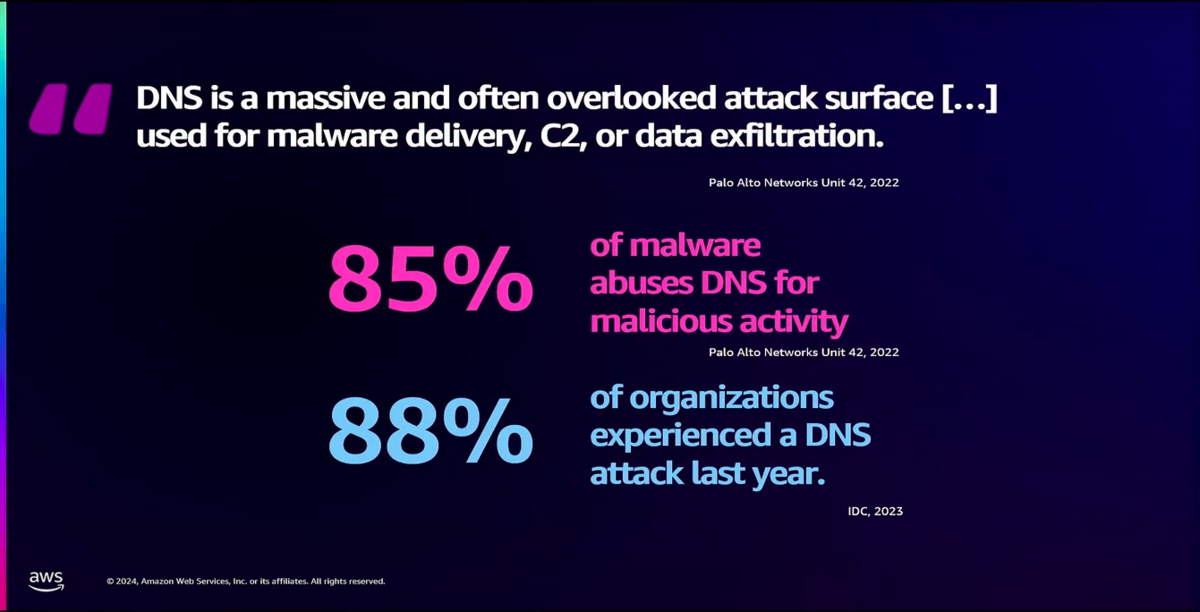

DNSがもたらす脆弱性と挑戦

Palo Alto Networks Unit 42の2022年の調査によると、DNSはさらに注意が必要な攻撃ベクトルであり、その脆弱性は低く見られることが多いという結論が出されました。マルウェアの85%がDNSを悪用し、悪意のある活動を行っています。これにはマルウェア配信、コマンドサーバーの管理(C2)、データ流出が含まれます。

さらに、IDCの2023年の報告によると、経験値の88%の経済協力者がDNS攻撃を受けたことがあると報告されています。

これらの情報は、DNSトラフィックの緊密な監視が必要であることを明確に示しています。

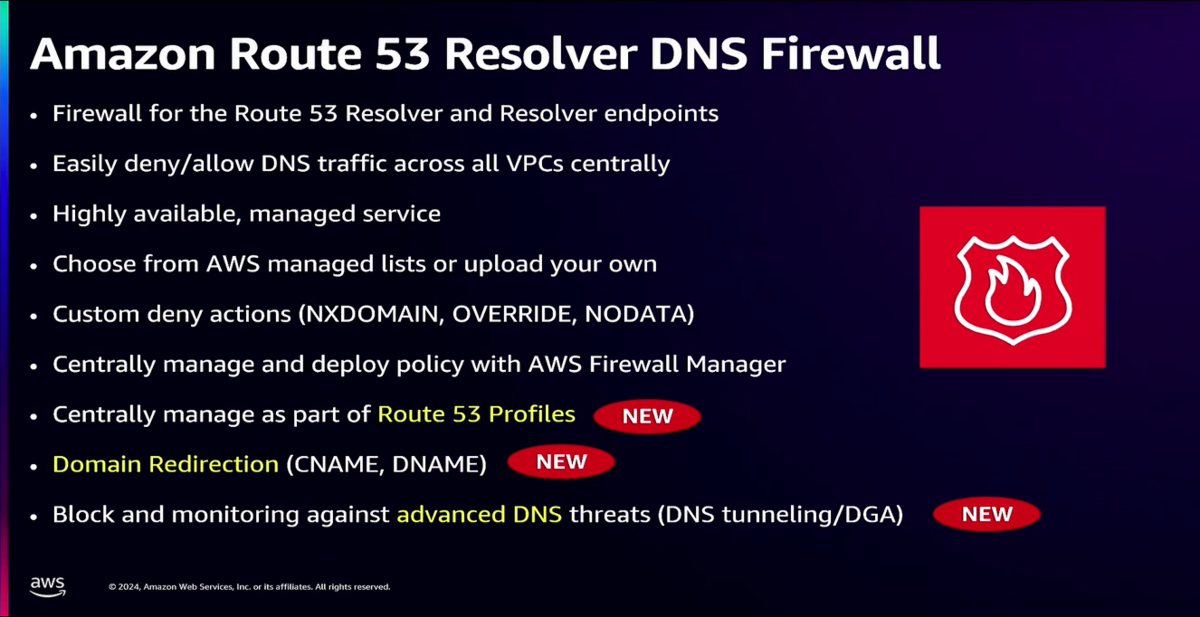

Amazon Route 53 Resolver DNS Firewall

Amazon Route 53 Resolver DNS Firewallは、DNSセキュリティの強化に特化したAWSのマネージドサービスです。このソリューションは、以下の特徴を持っています。

- Route 53 ResolverおよびResolverエンドポイント向けの専用ファイアウォール。

- 全てのVPCにわたるDNSトラフィックの許可/拒否を容易に管理可能。

- 高可用性を備えたマネージドサービス。

- AWSが提供するリストから選択するか、独自のリストをアップロード可能。

- カスタム拒否アクション(NXDOMAIN、OVERRIDE、NODATA)を設定可能。

- AWS Firewall Managerを使用したポリシーの集中管理と展開。

- Route 53 Profilesの一部として統合的に管理可能(新機能)。

- ドメインリダイレクション(CNAME、DNAME)をサポート(新機能)。

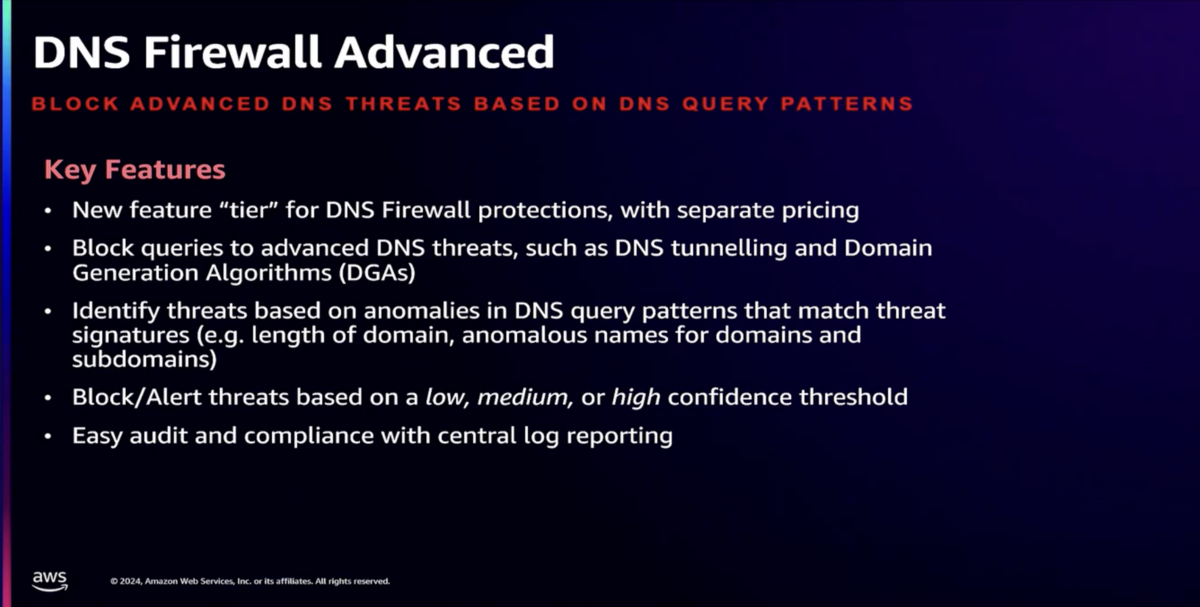

- DNSトンネリングやDGAなどの高度なDNS脅威に対するブロックと監視を提供(新機能)。

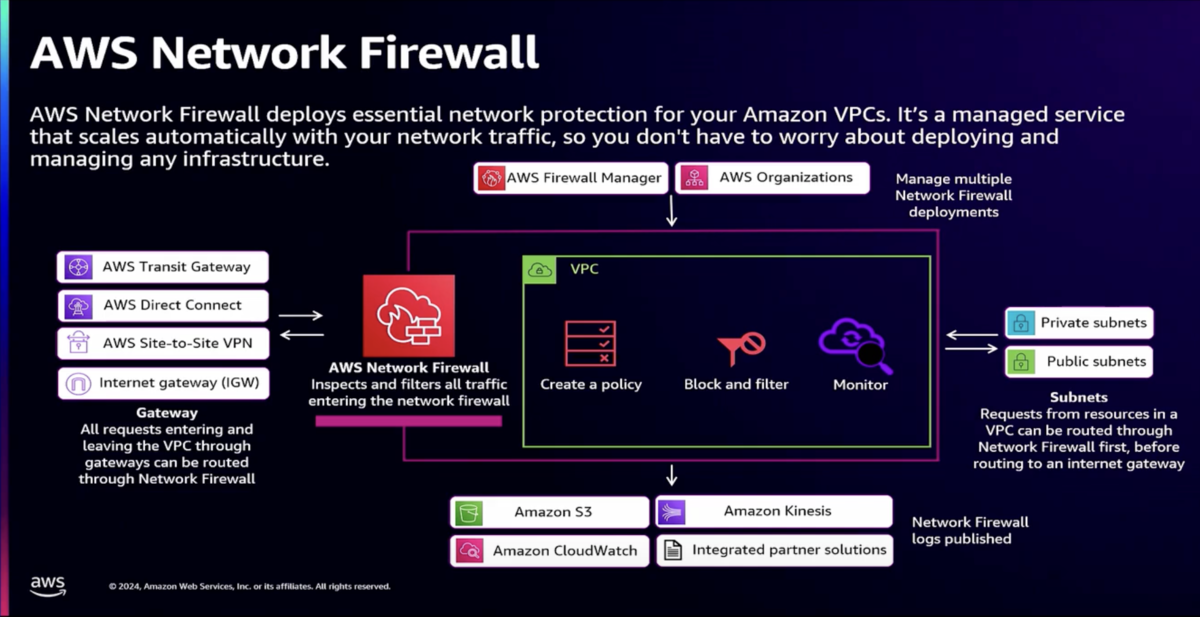

AWS Network Firewall

AWS Network Firewallは、Amazon VPC向けに重要なネットワーク保護を展開するマネージドサービスです。このサービスはネットワークトラフィックと共に自動的にスケールするため、インフラストラクチャの管理を心配する必要がありません。

- VPCを通じて入出する全てのトラフィックを検査し、フィルタリングする。

- AWS Firewall ManagerやAWS Organizationsを通じて複数のNetwork Firewallデプロイメントを管理可能。

- トランジットゲートウェイ、Direct Connect、Site-to-Site VPN、Internet Gateway (IGW) 経由のトラフィックを保護。

- パブリックサブネットおよびプライベートサブネット間のトラフィックを監視。

- ポリシーの作成、トラフィックのブロックとフィルタリング、監視を一元的に管理。

- Amazon S3、Amazon Kinesis、Amazon CloudWatch、およびパートナーソリューションとの統合。

なぜアウトバウンドトラフィックを制限することが重要?

Log4jの脆弱性(Log4Shell)は、近年のセキュリティ問題の中でも特に注目されたものの1つです。この脆弱性は、リモートコード実行(RCE)を可能にし、多くのシステムに影響を与えました。この問題が強調するのは、アウトバウンドトラフィックを制御することの重要性です。

- データ流出(data exfiltration)を防ぐ。

- 悪意ある通信(C2通信)を遮断。

- 未知の攻撃ベクトルからシステムを保護。

Log4jはApacheの一部として広く利用されており、特に脆弱性が存在するバージョンを環境内で使用していた場合、環境のペリメータ(外部からのトラフィック)が保護されていたとしてもリスクにさらされる可能性がありました。

さらに驚くべきことに、Log4jの脆弱性を含むソフトウェア(Apache)は、問題発見から3年が経過した現在でも約30%のシステムで使用され続けています。このため、アウトバウンドトラフィックの管理と制限は今後も継続的に重要な課題となります。

上記のような制御を実現するためには、DNS/NetworkファイアウォールやセキュリティグループやネットワークACLを活用し、不要なアウトバウンド通信をブロックすることが不可欠です。

ちなみに、NetworkファイアウォールやセキュリティグループやネットワークACLの比較表は下記の記事にあるので、ご参照ください(NACLを検索)。

サプライチェーンセキュリティのリスク

開発者を100%信頼することはできません!

ソフトウェアサプライチェーンのリスクに対処するためには、アウトバウンドトラフィックの制御が不可欠です。たとえば、XZ Utils Backdoorのような事例では、開発者やそのコードが信頼できるとは限らないことが示されています。このようなケースでは、セキュリティの多層防御と継続的な監視が求められます。

サプライチェーン攻撃への対策として、通信の最小化、コードレビューの強化、およびソフトウェア依存関係の管理が重要です。

リスクを低減するための 明確な許可 (explicit allow) / 暗黙の拒否 (implicit deny) 戦略

AWSは、セキュリティリスクを低減するために、明確な許可(explicit allow)/ 暗黙の拒否(implicit deny)を活用する戦略を推奨しています。この戦略により、不要なアクセスを防ぎ、システムをより安全に保つことが可能です。

さらに、優先的に入力トラフィックの管理に重点を置く一方で、出力トラフィックも同様に重要であると強調しています。出力トラフィックの監視と制御を怠ることは、データ流出や不正な通信のリスクを高めるため、バランスの取れたセキュリティ対策が必要です。

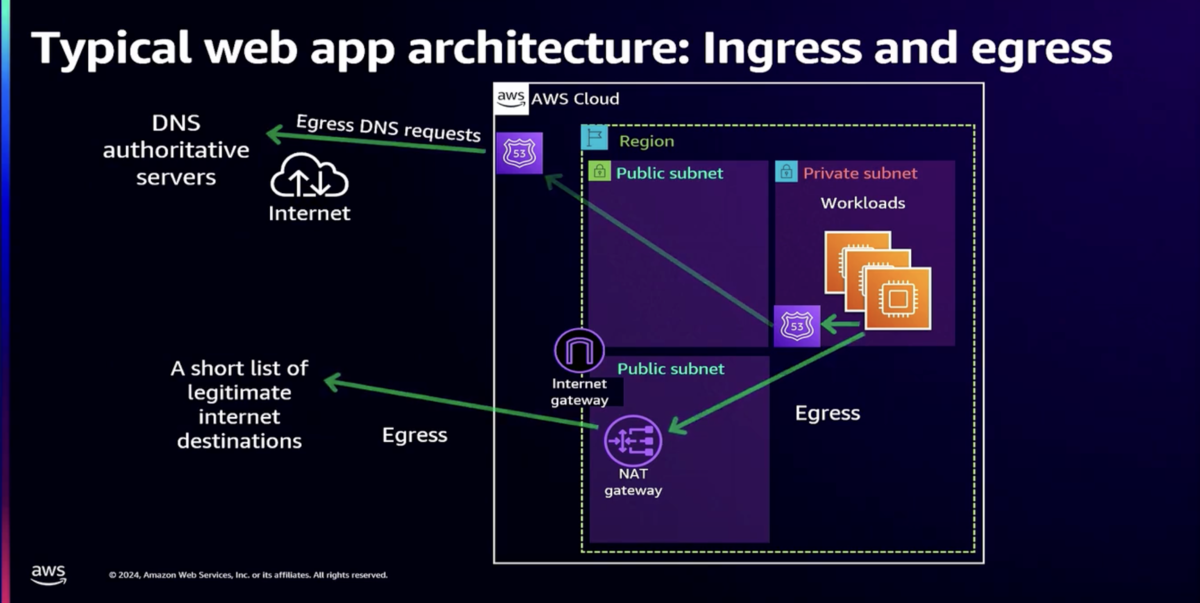

例:Webアプリの一般的なアーキテクチャ

上記のスライドの通り、ネットワークを通じたインターネットへのアクセスには、主に2つの経路が存在します。

- ネットワークIPベース(例:NAT GW)の経路

- DNSを使用した経路(例:Route 53 Resolver)

DNS通信は単なる名前解決に留まらず、双方向のやり取りが発生します。クライアントからのリクエストと、それに対するDNSサーバーの応答が含まれるため、この通信自体が潜在的なセキュリティリスクを内包しています。攻撃者はDNSトンネリングやデータ流出の経路としてこの双方向通信を悪用することがあり、従ってDNSトラフィックの監視と制御は極めて重要です。

最小特権の原則を実現するために、AWSでは次のアプローチを推奨しています。

1) AWS管理の脅威シグネチャを活用して、既知の悪意あるトラフィックをブロックする

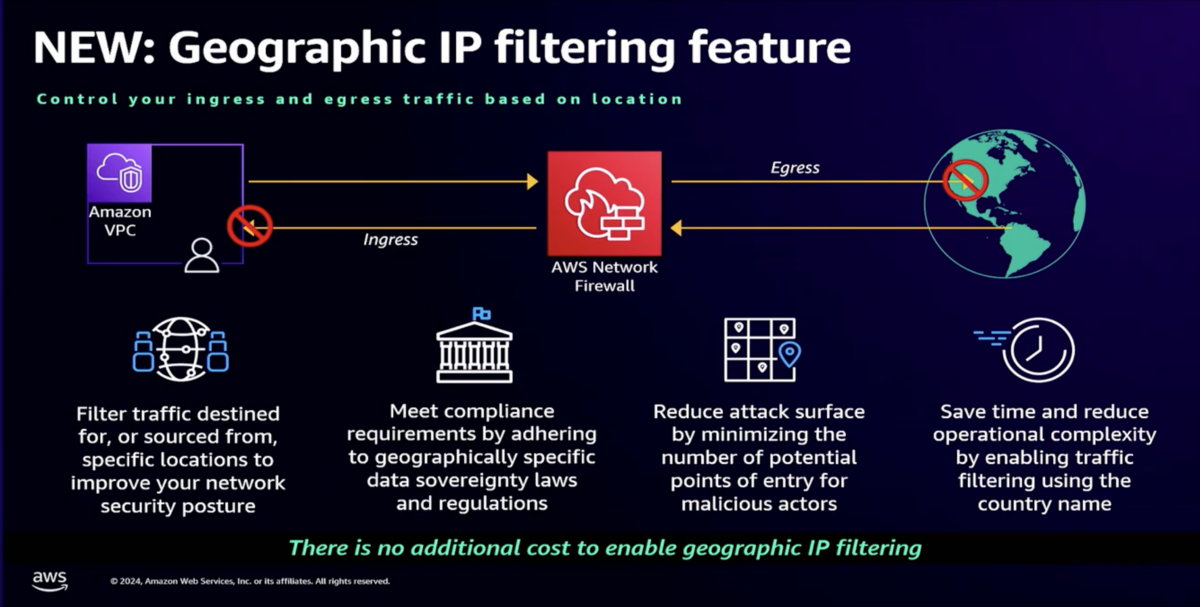

2) リスクの高いロケーションへのトラフィックをブロックする

2.1) 怪しいTLD(下記の記事を参照)

2.2) 関係ない国(旧ソビエト連邦、カメルーンなど)

3) プロトコルでブロックする

4) 信頼できるドメインへの出力のみを許可することで、不正アクセスのリスクを最小化する。

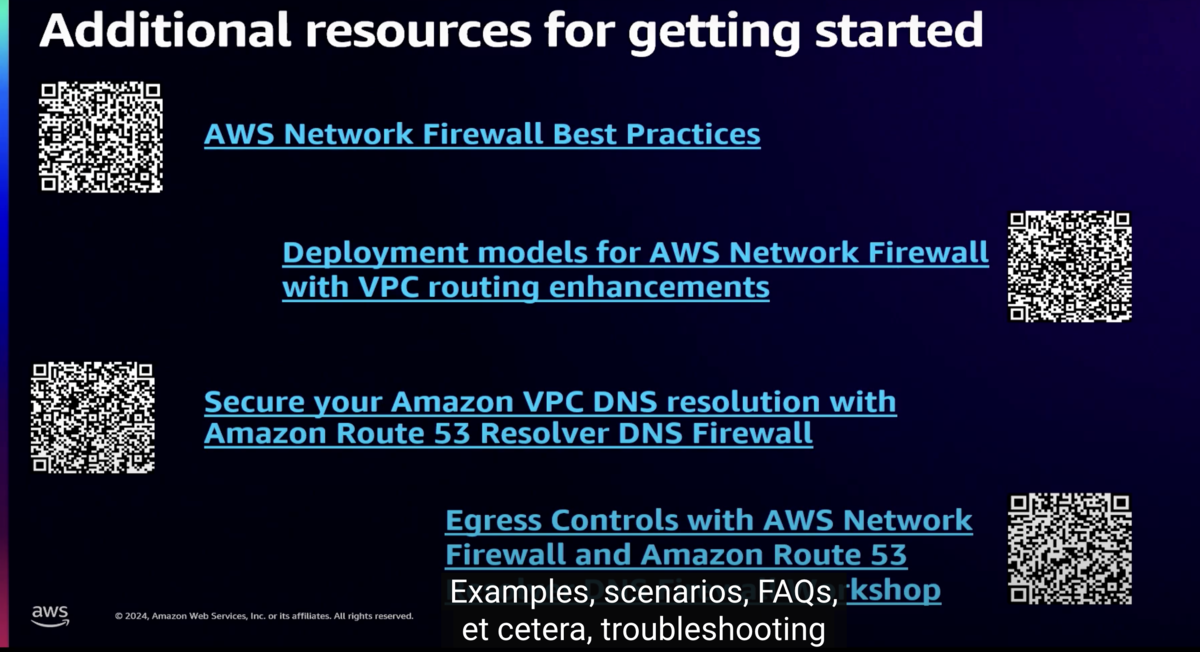

AWSの参考記事

以上、御一読ありがとうございました。

本田 イーゴリ (記事一覧)

カスタマーサクセス部

・2024 Japan AWS Top Engineers (Security)

・AWS SAP, DOP, SCS, DBS, SAA, DVA, CLF

・Azure AZ-900

・EC-Council CCSE

趣味:日本国内旅行(47都道府県制覇)・ドライブ・音楽