こんにちは。AWS CLIが好きな福島です。

今回は、Trend Micro Cloud One - Workload Secuirty(以下C1WS)を触る機会があり、 C1WSのドキュメントの確認や動画を視聴したため、C1WSの概要と7つの機能を備忘録として、ブログに記載いたします。

補足:C1WSとは、旧 Trend Micro Deep Security as a Serviceのことになります。

参考:Trend Micro Cloud One Workload Security (JP)

C1WSとは

まず、C1WSとは、一言で言うとクラウド型のセキュリティサービスになります。

以下は、公式サイトに記載の内容です。

C1WSとは、サーバ保護に必要な複数ののセキュリティ機能を提供する、 クラウド型総合サーバセキュリティサービスです。トレンドマイクロが管理サーバをクラウド上で提供するため、 導入にあたり、管理サーバを構築する必要がありません。

Trend Micro Cloud One Workload Security | トレンドマイクロ

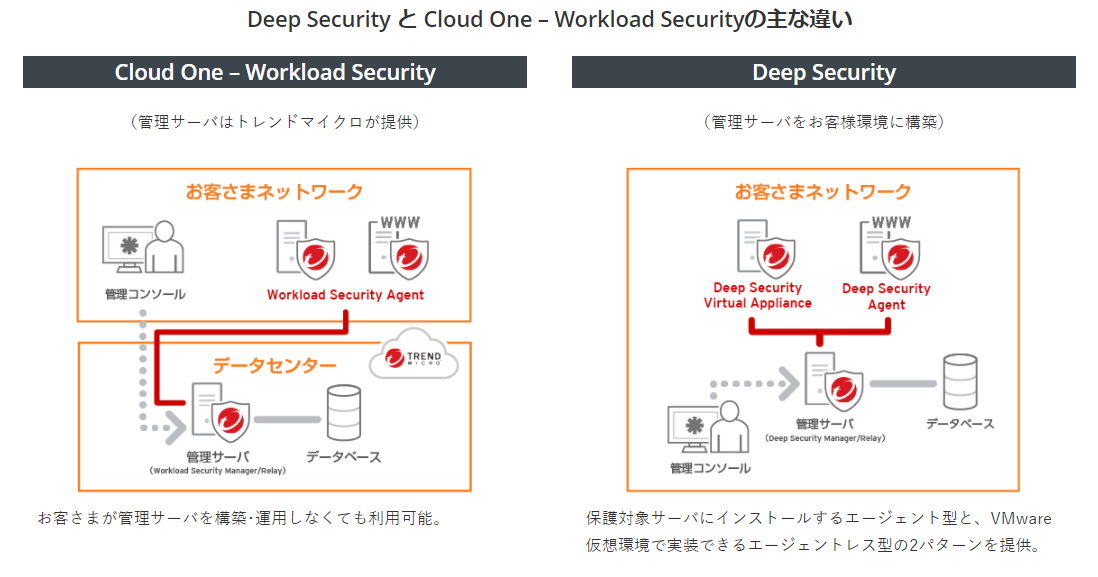

コンポーネント概要

用語

Deep Security Manager(DSM) ※Trend Microが管理。

Trend Microがクラウド上でホストしているAgent管理サーバ

Deep Security Relay(DSR) ※Trend Microが管理。

Trend Microのアップデートサーバからコンポーネントをダウンロードする役割

※概要図を見る限り、上記DSMのサーバにこの役割を持たせている。

C1WSコンソール ※ユーザーが管理。

PCからWebブラウザ経由でログインし利用する、C1WSの各種設定を行うコンソール

Deep Security Agent(DSA) ※ユーザーが管理。

保護対象のサーバOSにインストールするエージェント

概要図

引用:Trend Micro Cloud One Workload Security (JP)

補足

Deep Security と Cloud One – Workload Securityの主な違いは、 管理サーバの管理がユーザーか、Trend Microかの違いになります。

引用:Hybrid Cloud Security 簡素なクラウドコンピューティング:ハイブリッドクラウドセキュリティ | トレンドマイクロ

機能説明の前置き

サーバ攻撃によるシステムへの影響

サーバ攻撃によるシステムへの影響は、以下のものがあります。

①データの改ざんや持ち出し、破壊

コンピュータ上に保存してあるデータの持ち出しや破壊が行われます。

②OSやプログラムの改ざん、破壊

他のサーバへの攻撃の踏み台となる、データの盗聴をされたりします。

③コンピュータリソースの無断使用

コンピュータ上のリソースを無断使用して利益を生みだそうとします。(ビットコインの製造など)

④運営の妨害

DDos攻撃などによる業務妨害を受け、正規の顧客へのサービス提供ができなくなります。

こういったことからサーバを守るため、セキュリティサービスが必要になります。

サーバ攻撃のステップ

サーバ攻撃のステップは、主に、以下の通りと考えられているようです。

①事前調査

何のOS/アプリケーション/ミドルウェアが動作しているか、待ち受けているポートを調査

②初期潜入

①の結果を基に攻撃の穴(脆弱性)を探し、それを利用して、外部からコマンド操作などを行う

③サーバ制御

外部からリモートコントロールするためにバックドアを設置

④⑤情報探索・集約

感染した端末からLAN内の情報を探索および情報を送出できるよう、集約

※この際、別の端末やサーバを乗っ取るためのパスワードクラッキングや機密データ収集の痕跡が見られる。

⑥情報送出

攻撃者が使用するサーバへ情報送出を行う

外部公開サーバの場合は、サーバのコンテンツを改ざんされることもあり、改ざんによりECサイトの停止や、不正プロラムの設置(ユーザーへの被害)などが行われます。

サーバ攻撃の図

引用:Trend Micro Deep Security 20.0搭載機能説明 - YouTube

前置きが長くなってしまいましたが、上記各ステップに対して、対策をひとつのアプリケーションで実現するのが、C1WSとなります。

C1WSの7つの機能

C1WSには、7つの機能が搭載されています。

①ファイアウォール

IPアドレスやポート等を設定したルールにて、不正な通信を遮断/検知します。

②侵入防御

ルール(仮想パッチ)を適用し、脆弱性をついた攻撃を遮断/検知します。

③不正プログラム対策

マルウェア/ウイルスを検知/防御します。

④アプリケーションコントロール

ソフトウェアを監視し、承認されていないソフトウェアを検知し、当該ソフトウェアの実行を許可/ブロックします。

⑤変更監視

フォルダ/ファイルをモニタリングし、ルールに合致した変更を検知します。

⑥セキュリティログ監視

ログをモニタリングし、ルールに合致したロギングを検知します。

⑦Webレピュテーション

HTTPアクセスを監視し、不正なサイトへの接続をブロックします。

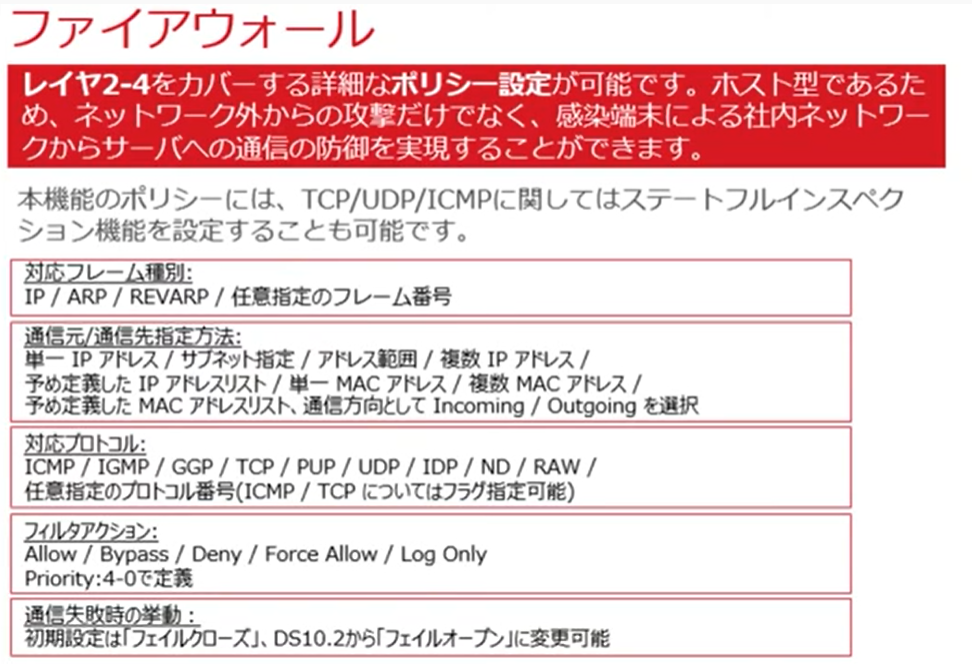

①ファイアウォール

概要

レイヤ2-4をカバーする詳細なポリシー設定が可能でホスト型であるため、

ネットワーク外からの攻撃だけでなく、感染端末による社内ネットワークからサーバへの通信を制御可能です。

詳細

引用:Trend Micro Deep Security 20.0搭載機能説明 - YouTube

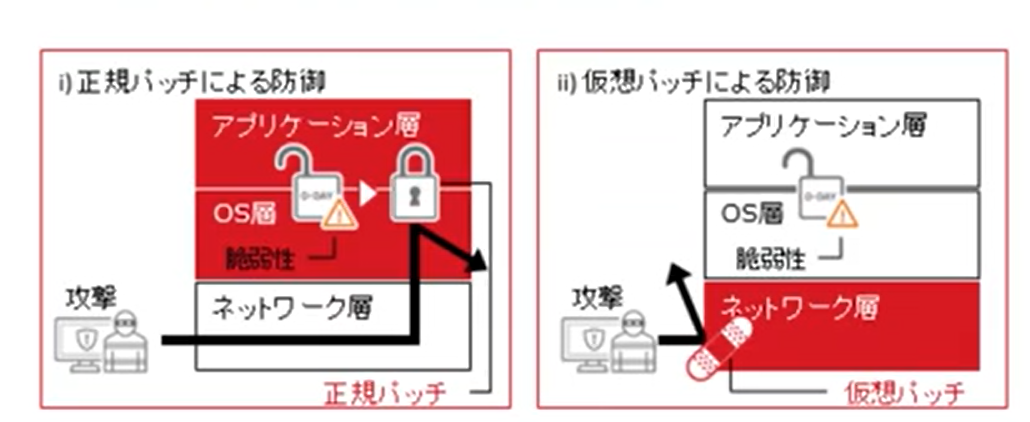

②侵入防御

概要

脆弱性が発覚してから正規パッチがリリースされるまでの間、 仮想パッチ(※1)により、本脆弱性をつくゼロデイ攻撃のリスクを軽減することが可能です。 ※1 トレンドマイクロでは、脆弱性発見から最短24時間でこのような攻撃に対する対処を仮想パッチという形で提供されます。 ※2 一般的にソフトウェアの脆弱性が公開されてから公式のパッチプログラムが提供されるまで数週間かかるといわれます。

仮想パッチ

仮想パッチとは脆弱性そのものを修正する正規パッチとは異なり、脆弱性を突く攻撃をネットワークレイヤで検知およびブロックします。

OSやアプリケーションの脆弱性を突いた攻撃コードをネットワーク上を流れるパケットレベルで照合し、ルールにマッチする攻撃パケットをブロックする技術です。

正規パッチとは異なりソフトウェアのコードレベルでの修正は行わないので、動作中のシステムへの影響が少ないのが特徴です。

引用:Trend Micro Deep Security 20.0搭載機能説明 - YouTube

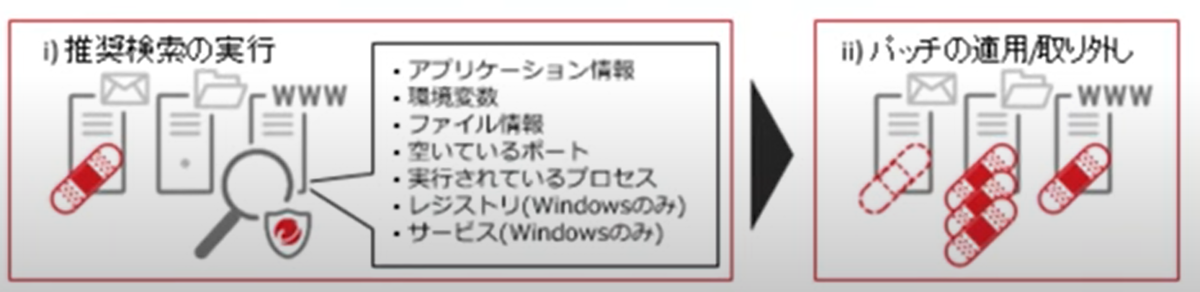

推奨設定

対象サーバに「どの仮想パッチが必要か/不要か」を自動で判断し、適用と取り外しを行うことができます。

DSAのインストールされている対象サーバに推奨設定をかけることで書き処理を自動で実行することができる。

1.内在する脆弱性を検知し、対応する仮想パッチを適用する。

2.正規パッチの適用後、不要な仮想パッチを検知し、取り外す。

引用:Trend Micro Deep Security 20.0搭載機能説明 - YouTube

この機能により、正規パッチの適用作業スケジュールを計画的に行うことができます。

③不正プログラム対策

概要

トレンドマイクロのSPNを活用することで最新の脅威情報を用いて不正プログラムを検知/制御することが可能です。

SPN(Smart Protection Network)

世界各地から検知された脅威情報が蓄積されるトレンドマイクロのデータベース

- 世界各地の2.5億の脅威検知デバイス

- 年間で3兆件以上の情報を処理

- 年間650億件以上の脅威をブロック

DeepSecurityはSPNから最新の脅威情報を取得し、その情報に一致する不正プログラムを検知、駆除します。

ランサムウェア対策

ランサムウェアがファイルの暗号化を始めた際に、そのふるまいを検知してプロセスを停止することが可能です。 また、暗号化されてしまったファイルの復元も可能です。

DeepSecurityはパターンマッチングだけではなく、ふるまい監視による不正プロセスの検知も可能です。 ※本機能はDSVAでは未対応で、Windowsにのみ対応しています。

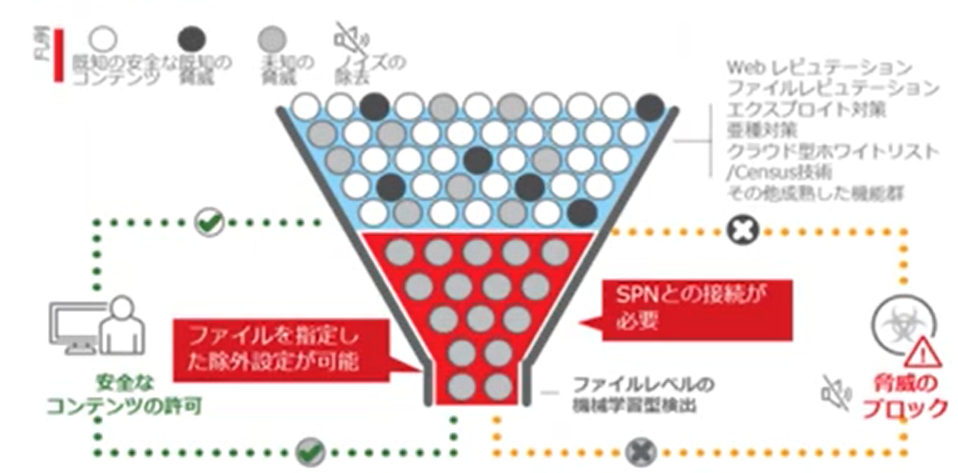

機械学習型検知機能

標的型攻撃など高度な不正プログラムに対して未知の脅威を検出する次世代型の脅威対策、機械学習型検索機能を提供します。 ※本機能は、Windows版のみかつDS10.2から有効、SPS経由ではなくSPNと直接接続が必要となります。

引用:Trend Micro Deep Security 20.0搭載機能説明 - YouTube

SPS(Smart Protection Server)

企業内に構築できるSPNデータベースのレプリカとなります。 企業内ネットワークにいる端末等が個々にインターネットに出る必要がなくかつ、早いレスポンスと高パフォーマンスを提供できます。

④アプリケーションコントロール

概要

ソフトウェアを監視し、承認されていないソフトウェアを検知し、当該ソフトウェアの実行を許可/ブロックできます。

本機能を有効化した時点で対象サーバ内に存在する実行ファイルをすべて一覧化し、ホワイトリストとして登録します。

ホワイトリストにない実行ファイルを検知した場合、管理者は当該ファイルの実行を許可するかブロックするか選択することができます。

⑤変更監視

概要

ファイルやディレクトリ、レジストリなどを監視し、不正な変更が加わった場合にいち早く検知できます。

「どこ(監視対象)の何を(監視属性)監視するか」が定義されているルールを選択し、

それに基づいて、ベースラインと呼ばれるその時点での監視対象のリストを作成します。

ベースラインから変更がかかった場合にそれを検知し、管理者はログから詳細を確認することが可能です。

推奨設定

対象サーバに適切なルールを自動で割り当てる推奨設定の検索があります。 推奨設定の検索を使用することで、対象サーバに適切な監視ルールを自動で検出/割り当てることが可能です。

パフォーマンス低下の防止機能

変更監視は、比較的負荷の高い処理のため、スキャンによるCPU負荷を設定し、パフォーマンス低下を防止できます。

◆CPU設定

高:ウエイトを挟まない。

中:定期的にウエイト処理を挟み、CPU負荷をさげる。

低:頻繁にウエイト処理を挟み、CPU負荷をさげる。

⑥セキュリティログ監視

概要

重要なセキュリティインシデントを効率的に発見することが可能です。

特定ログのエントリを監視するルールを作成します。

※トレンドマイクロが事前に用意したルールもあります。

また、ルールに合致したログエントリを発見した場合に、どの重要度のアラートをあげるか設定することも可能です。 ※監視対象はテキスト形式のログファイルとなります。

なお、サーバ別に適したルールを推奨検索により自動で適用することも可能です。

⑦Webレピュテーション

概要

サーバからWebアクセスを行った場合、該当URLの安全性を確認し、それが不正であった場合は、接続をブロックすることができます。

※本機能は、httpのみに対応でhttpsは非対応となります。

トレンドマイクロが用意しているブロックリストを照合し、通信をブロックします。

終わりに

今回は、C1WSの概要と7つの機能をまとめてみました。 次回は、DSAの導入について、ブログにまとめたいと思います。