こんにちは、新人の下山です。

検証用のAWSアカウントをもらったので色々試してみています。ですがその前に、まずはセキュリティの強化を。

ということで、AWSのハードウェアMFAを試してみました。

今回はその結果をレポートします。

ハードウェアMFAとは

AWS Multi-Factor Authentication (MFA) は、AWSが提供している多要素認証です。

MFAを有効にすると、ユーザがAWSマネージメントコンソールにサインインするときに、ユーザ名とパスワードの他に、AWS MFAデバイスからの認証コードを入力することが必要になります。このように複数の要素を組み合わせることによって、AWSアカウントの設定とリソースのセキュリティが強化されます。

AWSでは次の3種類のデバイスを用いたMFAが利用可能です。

- 仮想MFAデバイス

- キーホルダータイプのMFAデバイス

- カード型のMFAデバイス

デバイスを提供しているのは、サードパーティプロバイダのGemalto社です。

購入はAmazon.com(海外)からです。

今回は、カード型のMFAデバイスを使ってみます。

値段は、本体($19.99)+送料($10.36)です。

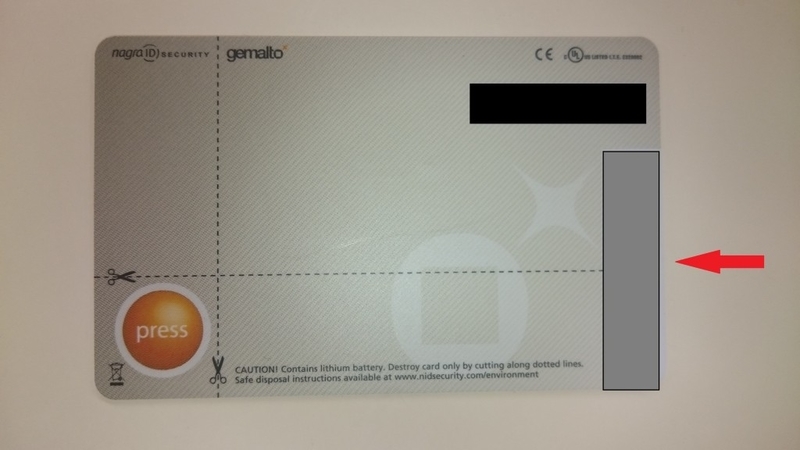

このカード型のMFAデバイスは、右下のpressと書いてあるところがボタンになっています。それを押すと右上にMFAデバイスのコードが表示されます。

実際に使ってみました。

今回行ったのは、AWSのIAMユーザに対しての認証です。

全体の流れは次の通りです。

1)IAMダッシュボード

2)IAMのユーザ名を選択。

3)サインイン認証情報のMFAデバイスの管理を選択。

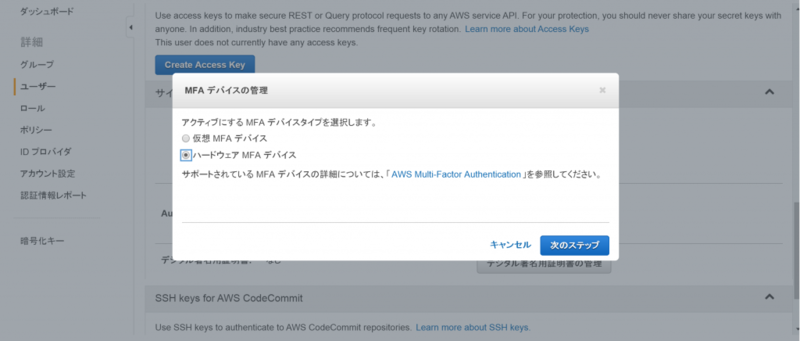

4) ハードウェアMFAデバイスを選択して次のステップへ。

5) シリアル番号、認証コード1、認証コード2を入力。最後に次のステップを。

6) 完了

画像付きで説明していきます。

1) IAMダッシュボードに行きます。

2) ユーザーからIAMのユーザ名を選択。

3)サインイン認証情報のMFAデバイスの管理を選択。

4) ハードウェアMFAデバイスを選択して次のステップへ。

5) シリアル番号、認証コード1、認証コード2を入力。最後に次のステップを。

ここで、シリアル番号には、カード裏面に記載されている番号を入力します。

認証番号1には、カード右下のpressボタンを押すことで表示されるMFAデバイスのコードを入力します。

30秒ほど経つとデバイスがリフレッシュされます。リフレッシュ後に表示されたMFAデバイスのコードを認証番号2に入力します。

6) 完了

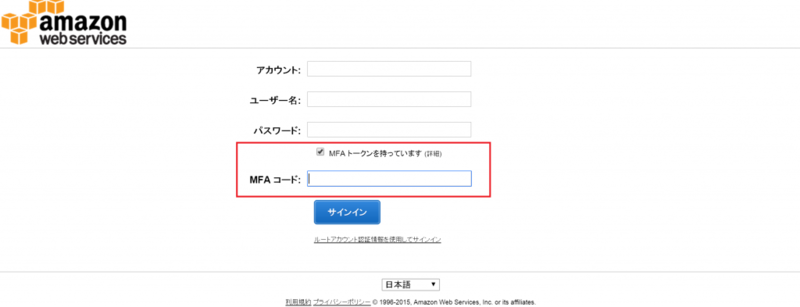

次回サインインするときにはMFAデバイスのコードを入力するよう求められます。

MFAデバイスを複数のアカウントで共有することはできません。MFAデバイスは個々のAWSアカウントまたはIAMユーザに関連付けられます。MFAデバイスの関連付けを解除すれば利用できます。

MFAデバイス紛失、損傷、被盗難時の対処法

IAMアカウントに対してのMFA認証は、ルートアカウントから解除できます。 解除してしまえば、MFA認証を求められることなくIAMアカウントにサインインできます。

ルートアカウントに紐づけたMFAのデバイスが故障や紛失してしまった時は、、、

サポートページからMFAデバイスの無効化を依頼することで、一時的にユーザー名とパスワードだけでアクセスできるようにしてもらいます。その後再設定を行います。(詳細はこちら)

MFAデバイスの寿命について

先ほどのカード型MFAデバイスの寿命ですが、Gemalto社によると、約3年 or 約15000クリックとのことです。 <br/ >基本的には、紛失時などと同じで、MFAデバイスの無効を依頼して再設定のようです。

以上、ハードウェアMFAについてのブログでした。

最後まで読んでいただきありがとうございます。

今後ともよろしくお願いいたします!