皆さん、こんにちは。サポート窓口のminomです。 今朝の通勤電車にて@itさんの「不要になったユーザープロファイルを削除する」という記事を見ました。 そこからサーバーに入られたりしますからね、リスクですね、きちんと管理して不要なプロファイルは削除しないとですね、、、ハッ!

不要になったIAMユーザーはありませんか?

サーバーワークス サポート窓口は、お客様のAWSアカウントにログインする機会はたくさんあります。そのときに、同じ想いに駆られることが少なくありません。「test」とユーザー名についていたり、きっと開発を担った別会社用と思われる某社名のついたユーザー名のアカウントが散見されます。そのアカウントがもう半年や、1年以上ログインされた履歴がないような場合に、このIAMユーザーは本当に必要なんだろうかという想いに駆られます。

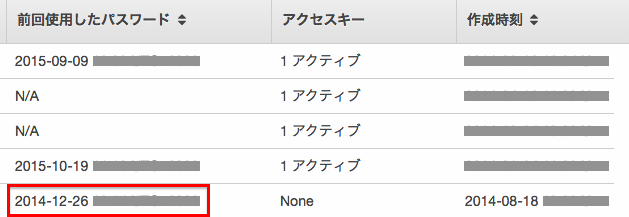

例えば、こちらのIAMダッシュボードをご覧ください。「前回使用したパスワード」の項から、普段使いと特定の用途が類推されるIAMユーザーがいます。同様にAPI用でも、きっと用途分けしてのIAMユーザーがされてるのかもしれません。ただ、一つ気になるIAMユーザーがいますね!「前回使用したパスワード」をトリガーに一度、IAMユーザーを見直してみてはいかがでしょうか?

今できることをコツコツと。

IAMユーザーで管理する以上の認証方法もあります。IAMロールとSAML認証を組み合わせて使うことでより効率的に安全性を高めることができます。しかし、その時点での、最善、最良、最強ばかりを追いかけるといつまで経っても変わることができません。それを検討、検証している間にまた、新しい方法が紹介されると、いつまで経っても実践投入されることなく、次の検証を繰り返すが悪いスパイラルに陥りかねません。

今できることを、小さな単位で進めることで、しっかりと安全性を高めていくことも大切なことです。大きなセキュリティ改善を考えて、なかなか進まないことはありませんか?不要なIAMユーザーがいないか、今一度、確認してみましょう!