こんにちは。SRE2課の榊原です。

本記事はAWSの経験が無い方向けに、簡単なAWSシステム構成の練習をしましょう!という内容になっています。AWSのアカウントを持っていることが前提なので、お持ちでない方はこちらの記事を参考にアカウント開設を行ってください。

また、最後にEC2インスタンスにSSH接続する際にTera Termを使用します。まだインストールされていない方は公式ページからどうぞ。

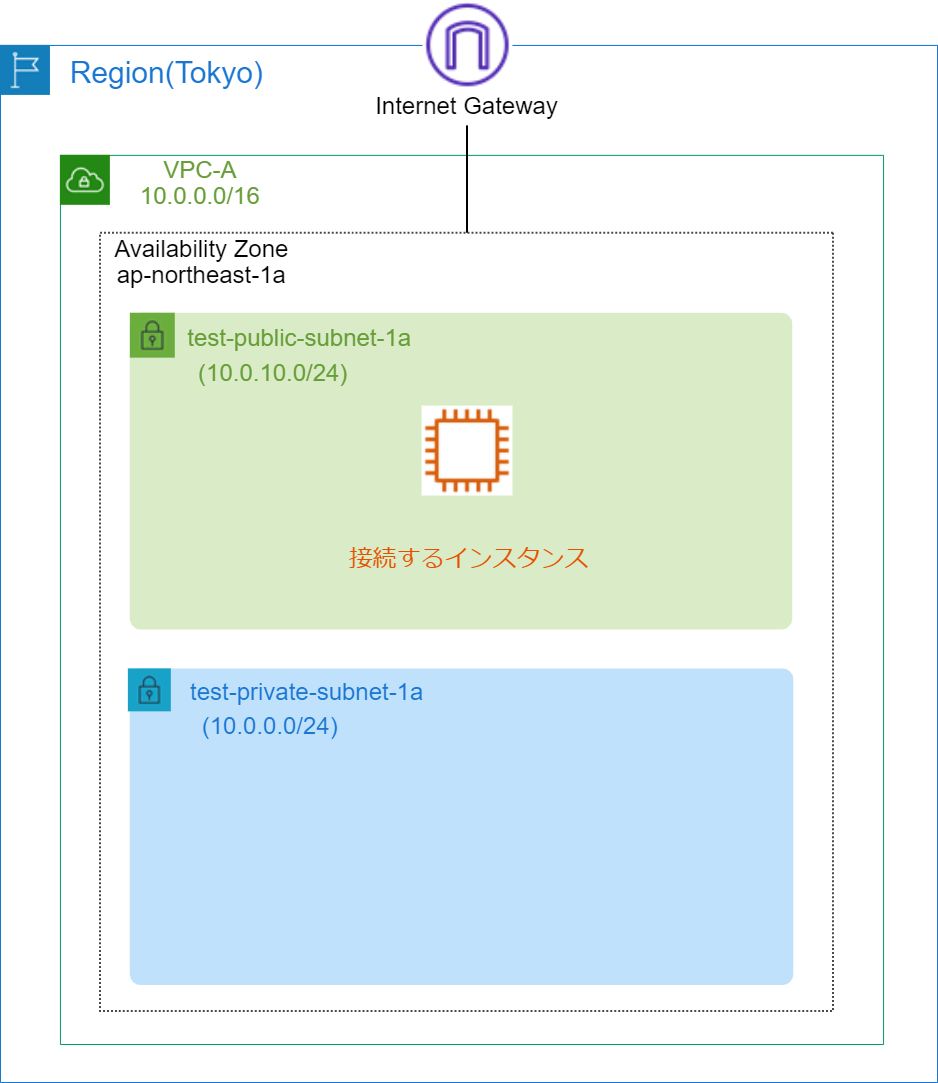

構成するシステム

構築手順

①VPCと2つのサブネットを作成

VPC、パブリックサブネット、プライベートサブネットを作成します。こちらの記事を参考に組み立ててください。使用するパラメータは以下の通りです。

※プライベートサブネットは練習のために作成しますが、本記事ではこの中にリソースは配置しないのでとばしていただいても大丈夫です。

【VPC】

| 項目名 | パラメータ |

|---|---|

| 名前タグ | VPC-A |

| IPv4 CIDR ブロック | 10.0.0.0/16 |

| IPv6 CIDR ブロック | IPv6 CIDR ブロックなし |

| テナンシー | デフォルト |

【パブリックサブネット】

| 項目名 | パラメータ |

|---|---|

| VPC ID | VPC-AのID |

| サブネット名 | test-public-subnet-1a |

| アベイラビリティゾーン | ap-northeast-1a |

| IPv4 CIDR ブロック | 10.0.10.0/24 |

【プライベートサブネット】

| 項目名 | パラメータ |

|---|---|

| VPC ID | VPC-AのID |

| サブネット名 | test-private-subnet-1a |

| アベイラビリティゾーン | ap-northeast-1a |

| IPv4 CIDR ブロック | 10.0.0.0/24 |

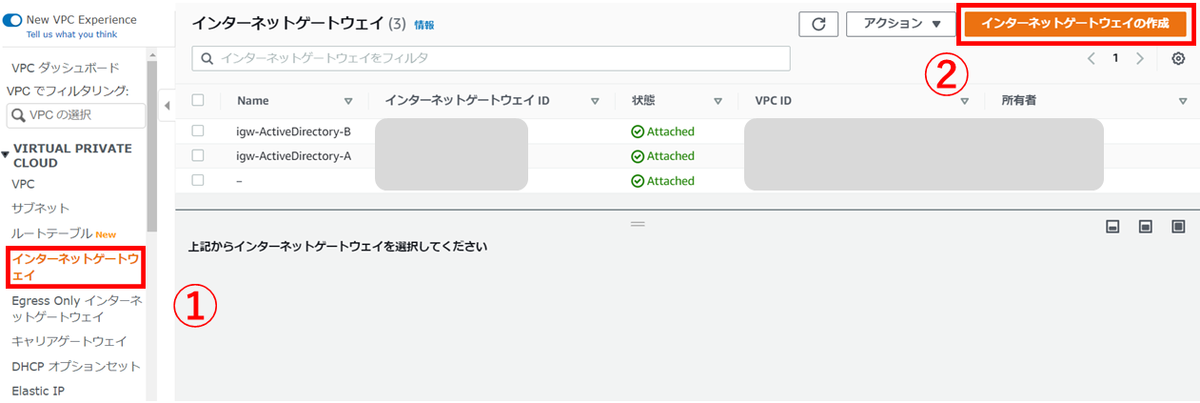

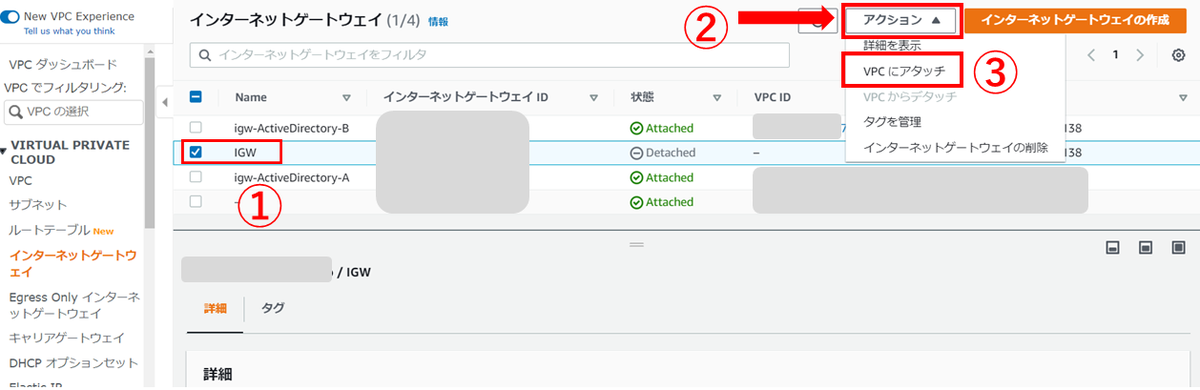

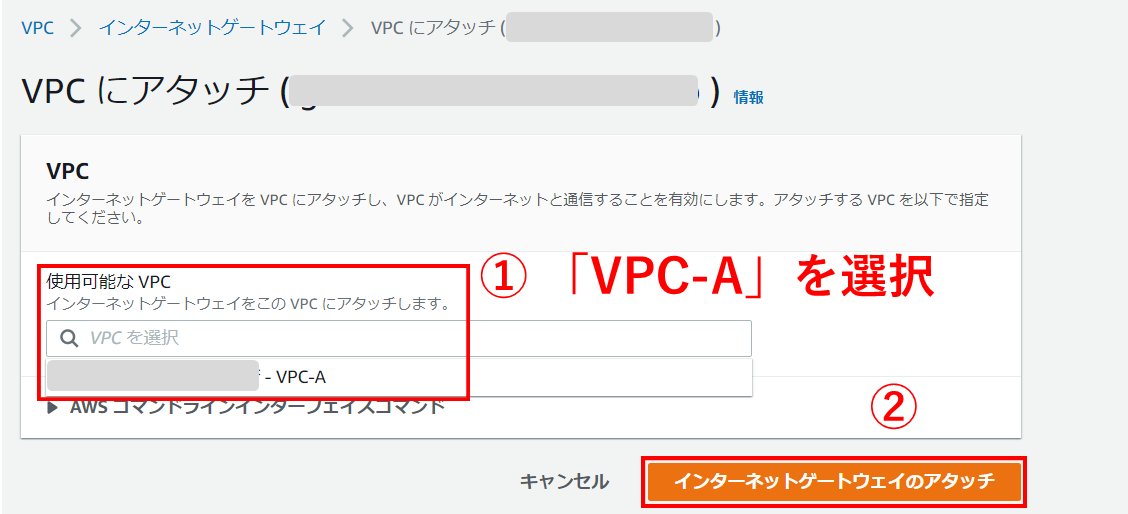

②IGWを作成&アタッチ

作成したVPCがインターネット接続できるように、IGW(インターネットゲートウェイ)をVPCにアタッチします。VPCのコンソール画面から以下の手順を参考に作成してください。

↓

↓

↓

↓

↓

↓

↓

↓

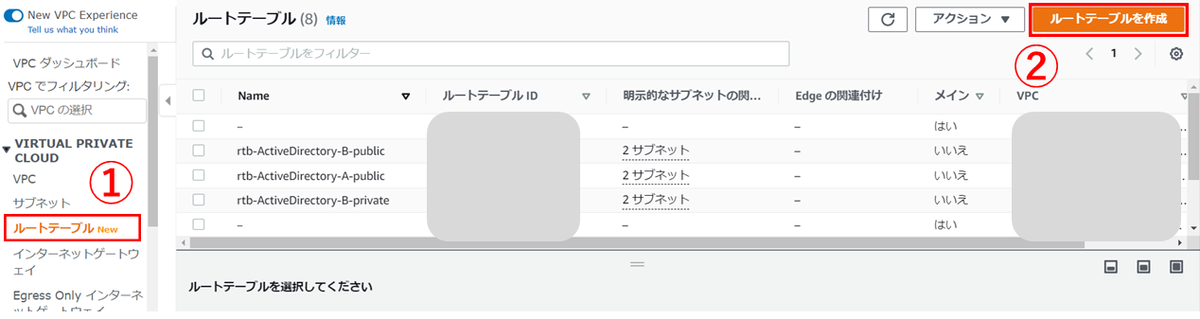

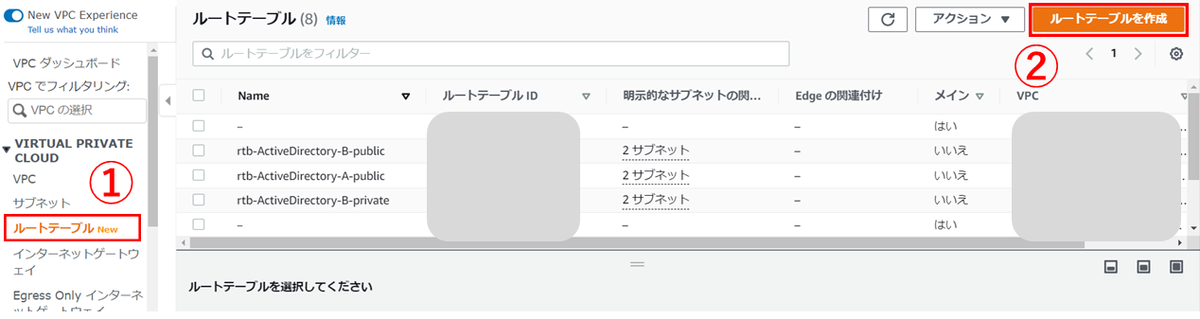

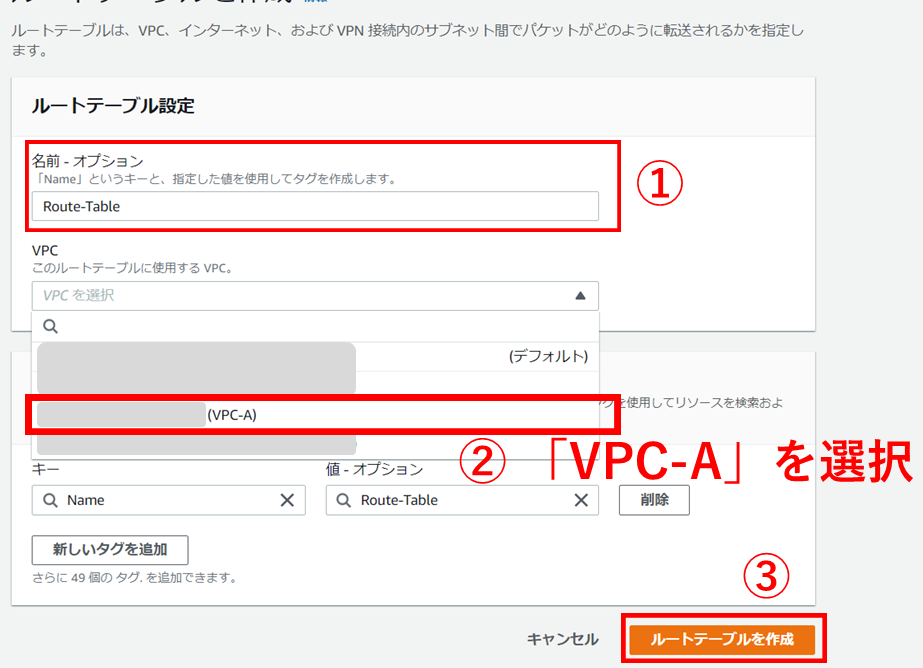

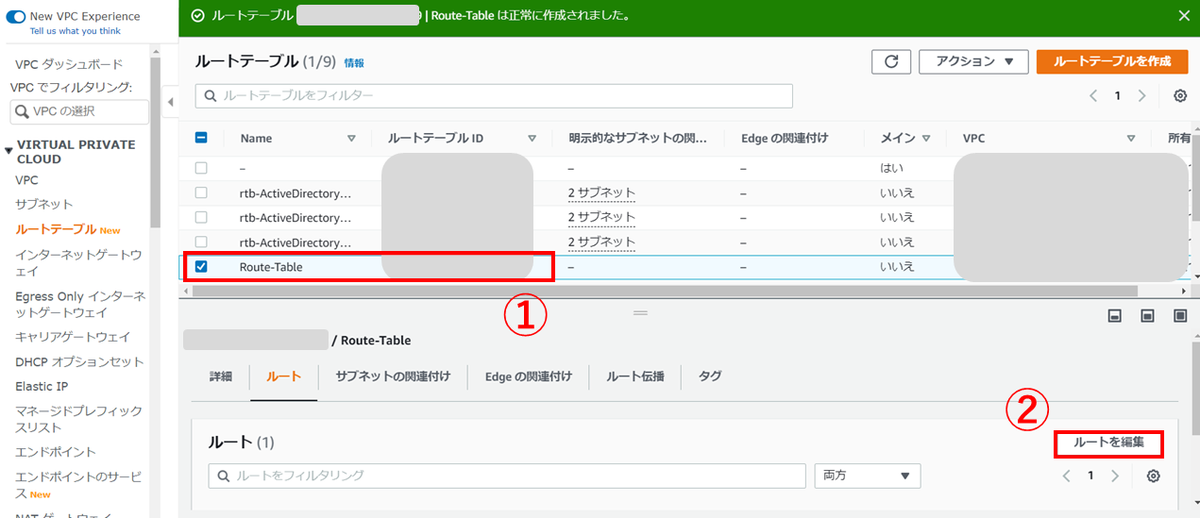

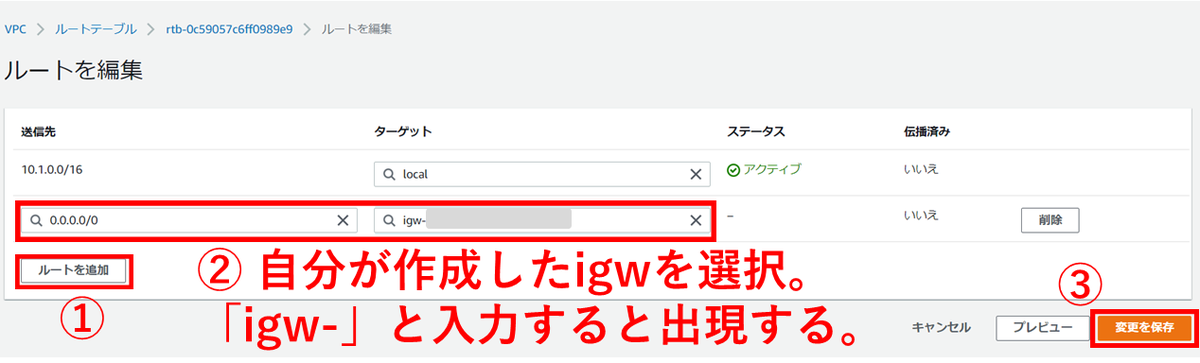

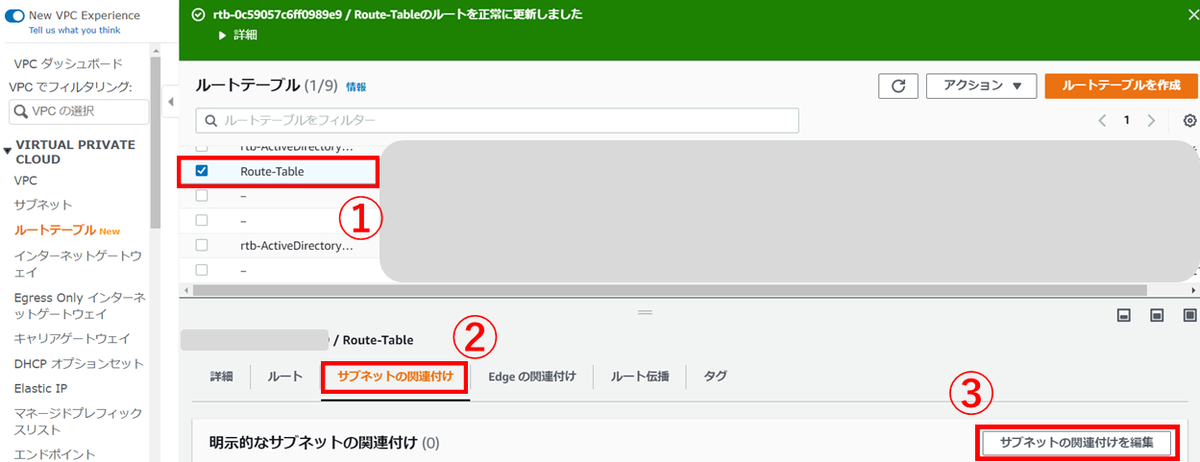

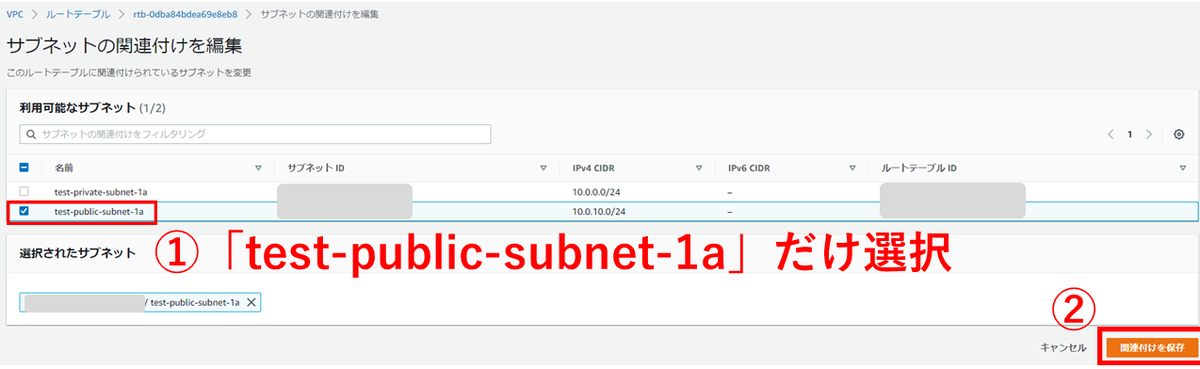

③ルートテーブルの設定

ルートテーブルを作成してサブネットを関連付けることで、通信経路が確保されます。VPCのコンソール画面から以下の手順を参考に作成してください。

↓

↓

↓

↓

↓

↓

↓

↓

↓

↓

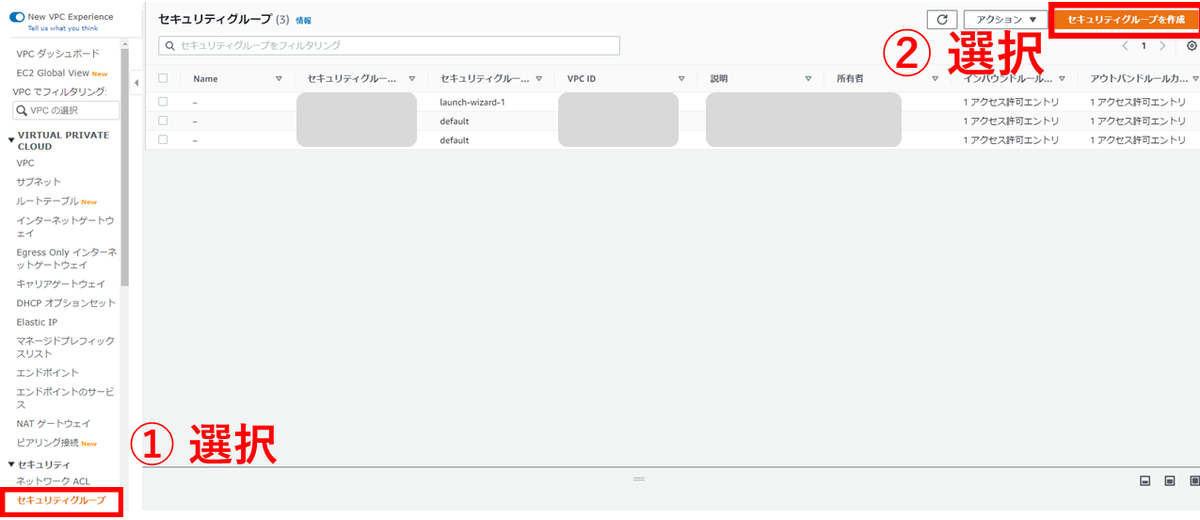

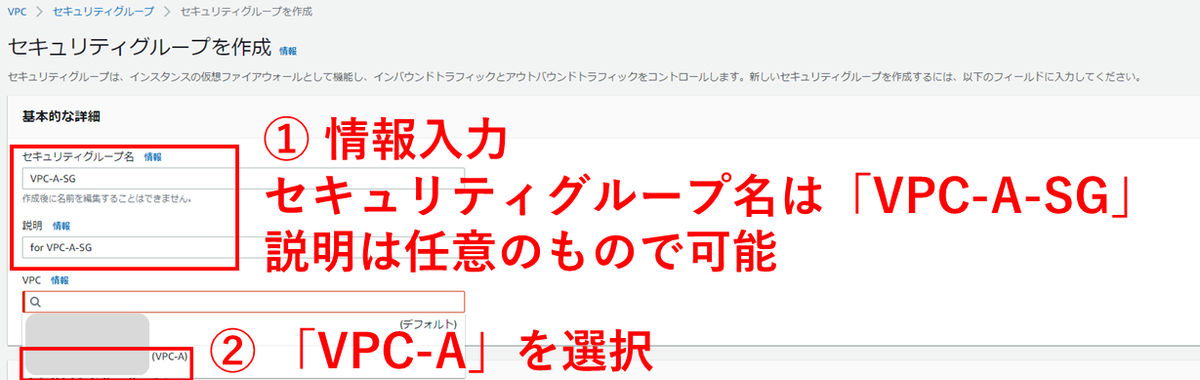

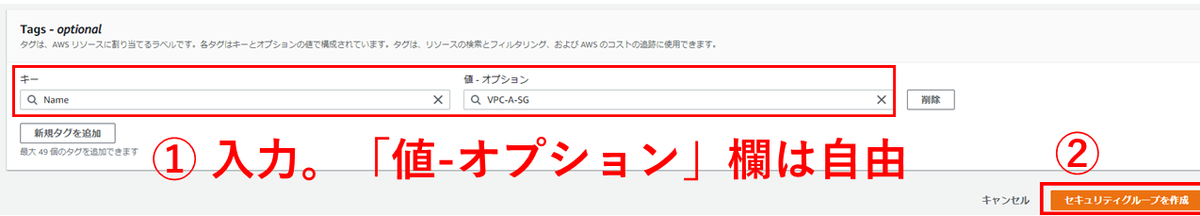

④SGの作成

EC2へのアクセスを絞るSG(セキュリティグループ)を作成します。

SGの設定が適切でないと、パブリックIPを知っていれば誰もが接続できる状態になってしまい、セキュリティ上よろしくありません。SGを設定して接続時のソースIPとポート番号を制限することで、アクセス制限をかけましょう。

VPCのコンソール画面から、以下の手順を参考に作成してください。

↓

↓

↓

↓

↓

↓

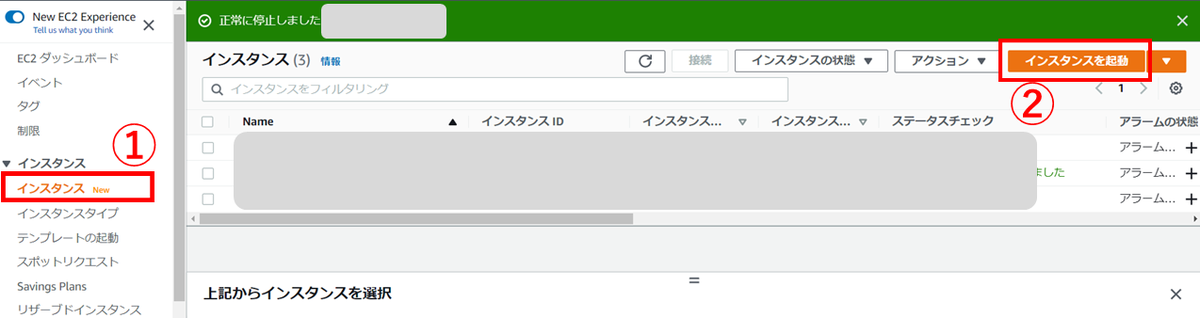

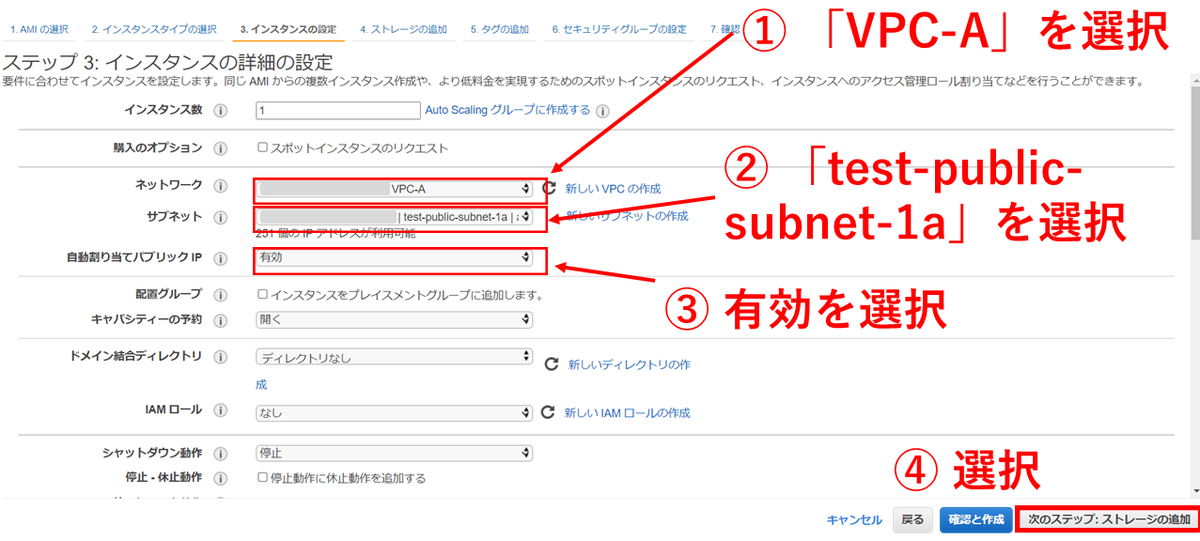

⑤EC2インスタンスを立てる

EC2のコンソール画面から、以下の手順を参考に作成してください。

本記事の最後にアクセスするEC2インスタンスを、パブリックサブネットに立てます。

以下の手順を参考に作成してください。

※本来はEIPを紐づけるのが一般的ですが、今回は簡易的な構築のため省いております。

↓

↓

↓(ステップ2:インスタンスタイプの選択は設定変更せずに「次のステップ」を選択)

↓(ステップ2:インスタンスタイプの選択は設定変更せずに「次のステップ」を選択)

↓(ステップ4:ストレージの追加は設定変更せずに「次のステップ」を選択)

↓(ステップ4:ストレージの追加は設定変更せずに「次のステップ」を選択)

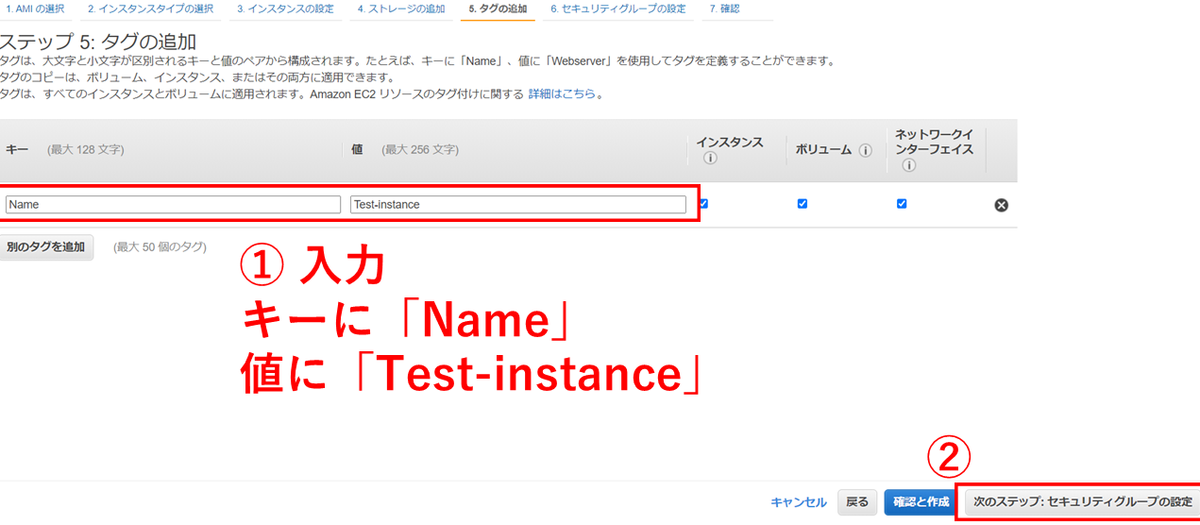

※今回、値は「Bastion-Server」としておりますが任意の値でOKです。

※今回、値は「Bastion-Server」としておりますが任意の値でOKです。

↓

↓

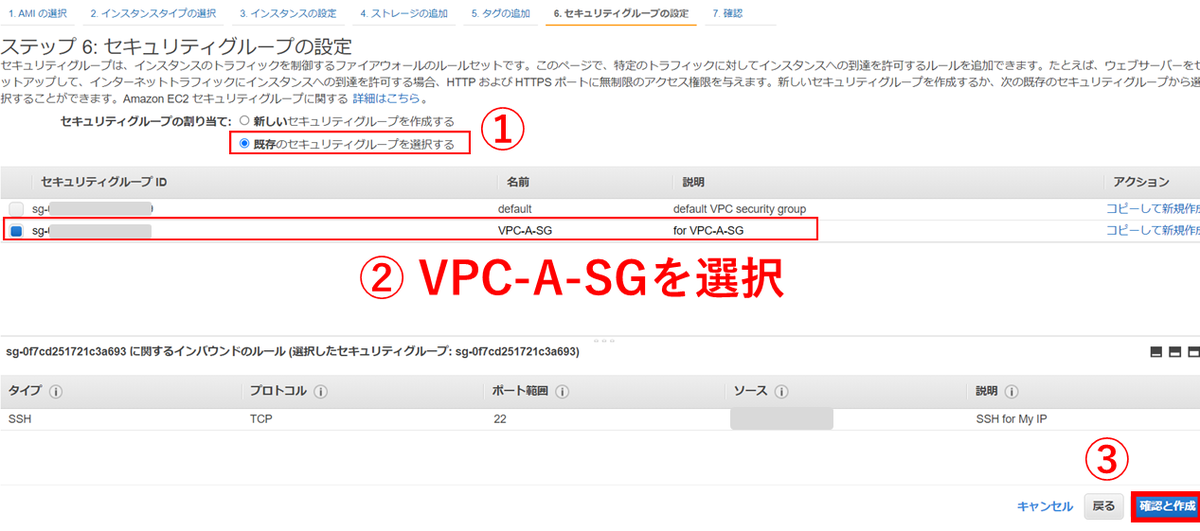

↓

↓

↓

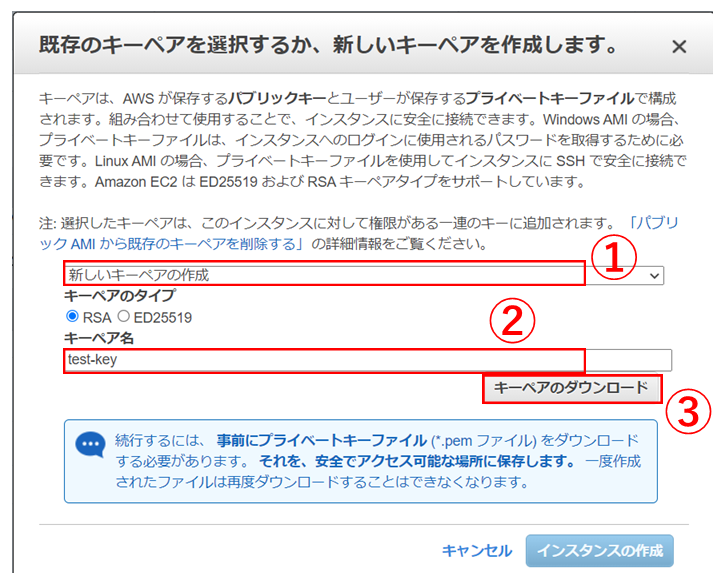

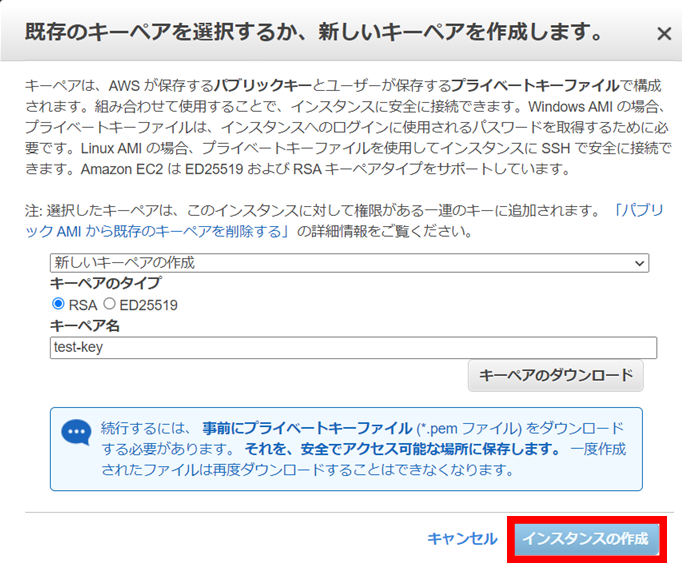

※キーペアの名前は任意の名前でOKです。

※キーペアの名前は任意の名前でOKです。

↓

↓

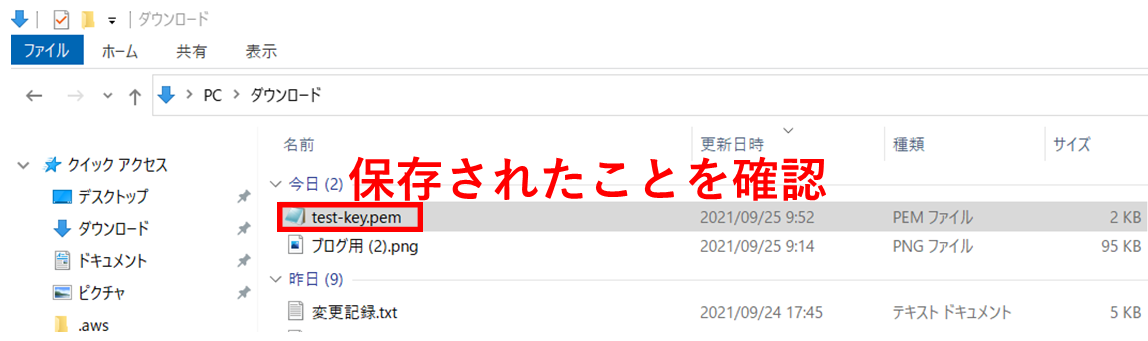

↓

↓

↓

少し待った後、インスタンスが起動します。

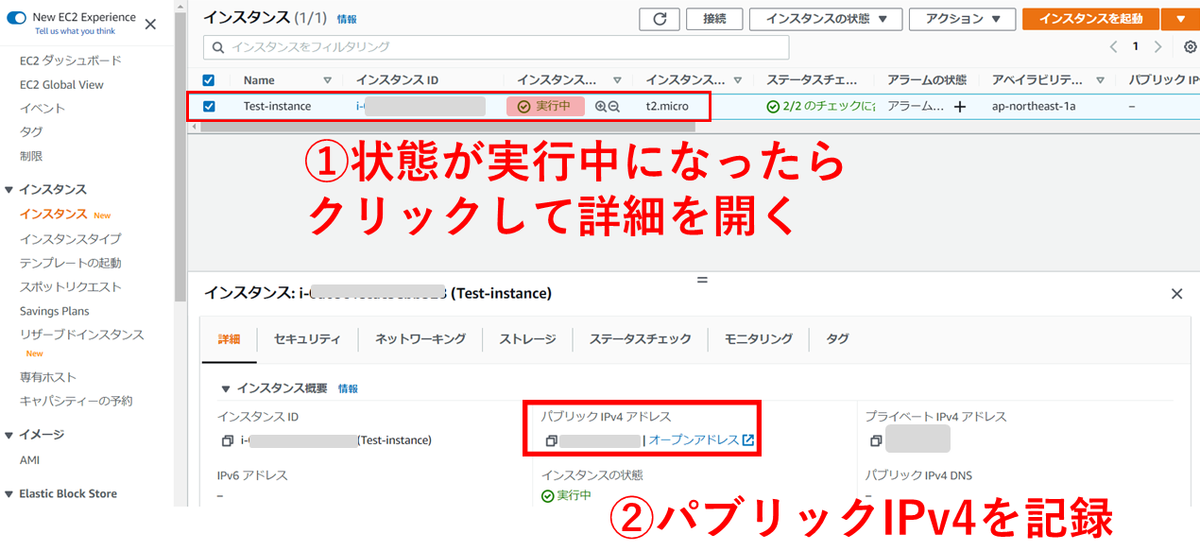

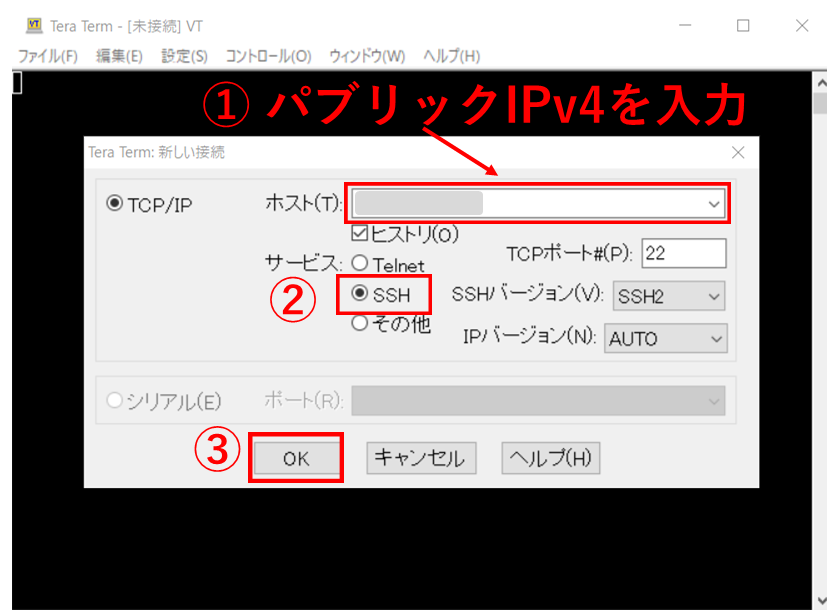

⑥EC2インスタンスにアクセスする

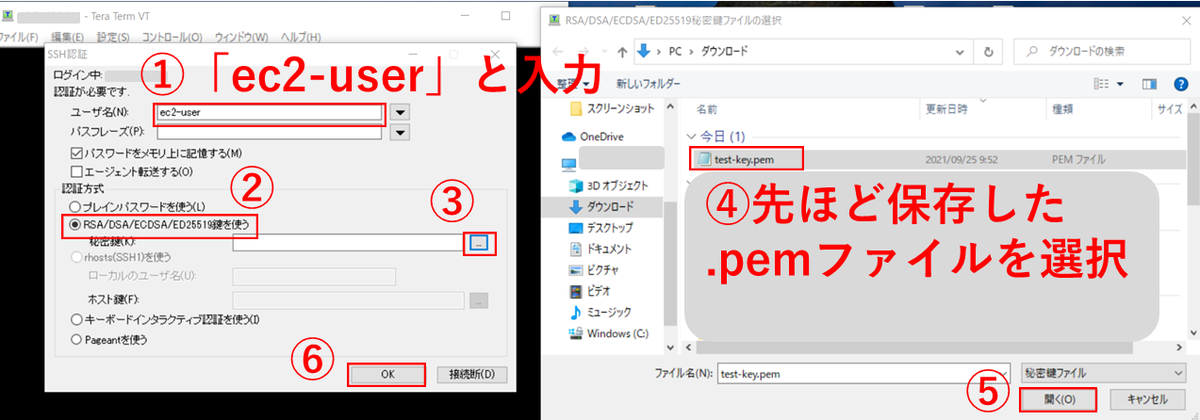

先ほどたてたEC2インスタンスにSSH接続をしてみましょう。

以下の手順を参考に作成してください。

↓

↓

↓

↓

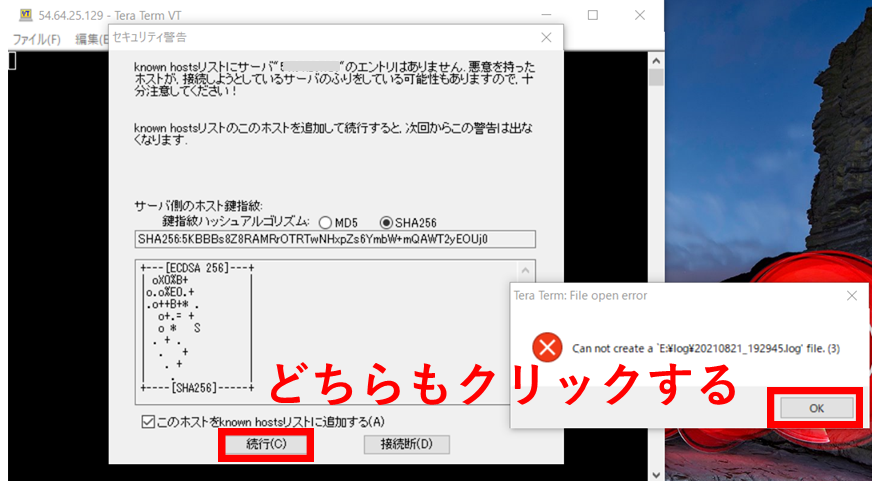

※こちらの画面が出ない場合は、少し時間をおいてから再アクセスしてみてください。

↓

↓

↓

↓

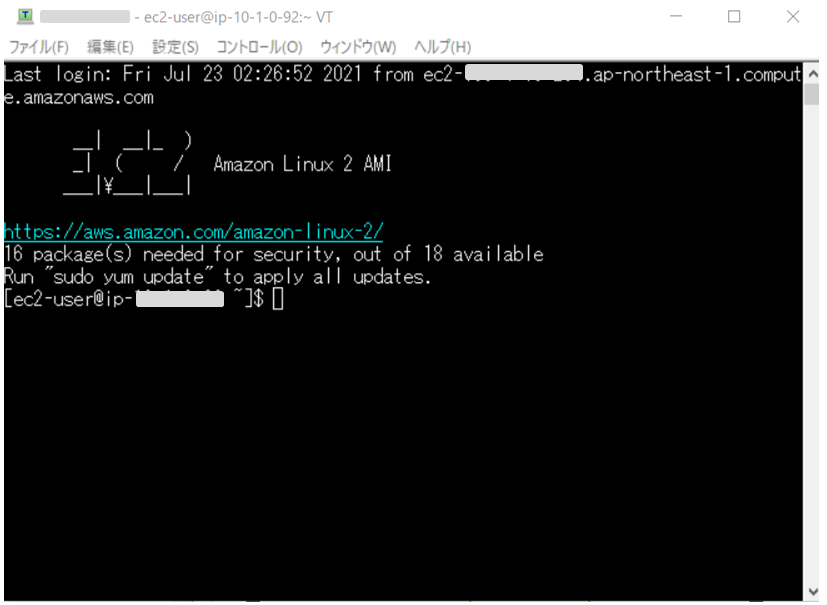

これでインスタンスに接続することができました。

お疲れ様でした。

これでインスタンスに接続することができました。

お疲れ様でした。

まとめ

今回はAWSの簡単なシステム構築を行いました。

もっと勉強したい方は追加で

・プライベートサブネットにもう一つEC2インスタンスを立て、今回立てたEC2インスタンスからアクセスできるようにする

・IAMでアクセス制限をかける

などすると面白いと思います。

本記事は以上です。ここまでお読みいただきありがとうございました!