昨日、re:invent2017で、「Amazon GuardDuty」という新サービスが発表されましたので、早速利用してみました。

Amazon GuardDutyとは

VPC フローログやAWS CloudTrail イベントログを分析、監視し、セキュリティリスクを発見してくれるサービスのようです。たとえば、ビットコインの採掘に利用されていた場合などにセキュリティリスクとしてデータを残してくれます。マネージドSOCのようなイメージでしょうか。

Amazon GuardDutyの有効化

早速有効かしてみましょう。東京リージョンにすでにリリースされているのですぐ有効化できます。

①[今すぐ始める] をクリックします

②[GuardDuty]の有効化をクリックします

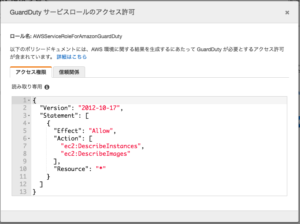

ちなみにGuardDutyに割り当てるロールは参照権限のみです。

③有効化されていることを確認

これで有効化は完了です。有効化して少し経つと結果の例が表示されていました。BitCoinの採掘に使われているのかと思い、一瞬ドキッとしました、、、。

実際のセキュリティリスクがある場合も例のように一覧で表示されるようです。リスクごとに色分けされているので、見やすいですね。

結果の内容の詳細は以下のリンクをご確認ください。

Amazon GuardDutyの停止、無効化

Amazon GuardDutyは、停止、無効化が可能です。停止では、セキュリティリスクの結果は保持されたままとなりますが、無効化すると過去のセキュリティリスクの結果も消えてしますので、ご注意ください。

その他の設定

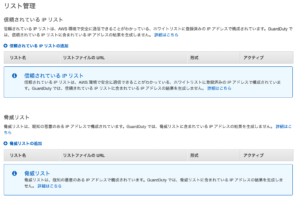

信頼されているリストや既知の脅威リストが作成できます。結果の精度を上げるために、このリストは有効活用したいですね。

最大100のAWSアカウント情報をまとめて管理できるようです。大量のAWSアカウントを持っている企業でしたら一元管理できるのはすごく便利ですね。

最後に

Amazon GuardDutyは、マネージドSOCのようなイメージでしょうか。金額も安価なので、今後AWS構築する際には、AWS ConfigやCloud Trailと一緒に有効化が推奨されるサービスになるのではと感じました。