こんにちは。日本食って本当に美味しいなと感じているセールスの永淵(@Nagafuchik)です。

今回は、AWS re:Invent 2014 Day3(Thursday)にありましたセッション「Architecting for End-to-End Security in the Enterprise」のセッションに参加しましたので様子をレポートします。

このセッションではAWS上でユーザーが実施すべきセキュリティ対策とその事例としてBoeingの事例が公開されました。

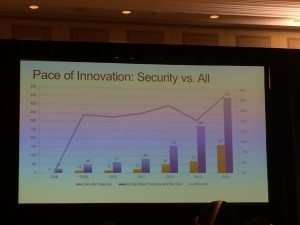

セキュリティの脅威は年々高まっており、ユーザーは必ず対策をとる必要があることがわかります。

1.共有責任モデル

AWSは「共有責任モデル」という責任モデルをとってサービスを提供しています。

AWSが管理、責任をとるセキュリティレイヤーとユーザーが自身で管理、責任を取る必要があるセキュリティレイヤーを正しく理解し、対応をとる必要があります。

参考)「AWSの共有責任モデル」

2.まずやること

セキュリティ対策をとるために、まず第一に下記4点の情報を整理する必要があります。

- 自社のITリソースに関する自社のガバナンスやプロビジョニング設計

- レイヤーごとに必要となるセキュリティ設計

- コンプライアンスとして求められるもの

- テンプレートを使用した自動化とその成果物

これらの情報はユーザーの環境、企業によって異なります。事例を参考にしつつ自社の要件を正しく確認することが以降の対策、運用に大きく関わってきます。

3.対策

- まで完了したらあとは対策です。

基本として、下記の方法をとることができます。

- セキュリティ、コンプライアンスの管理とそのドキュメントを作成することを定常業務とすること

- 複数のAvailabilityZoneを利用すること

- セキュリティ機能をシステムと合わせること

- データの暗号化

- 自社の環境にあったツールを利用すること

- 常にベースとなるセキュリティ環境の見直しを実施すること

- セキュリティマーケットの状況やそのサービスを提供するパートナー情報を追うこと

4.プラスα

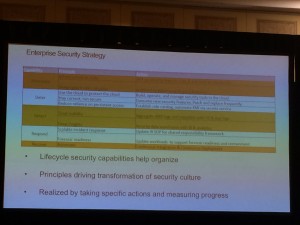

特にエンタープライズセキュリティ管理にはプラスαで下記観点も考えるようにしましょう。

- lifecycleを管理すること

- IdPs(Identity providers)を利用すること

- Active Directory, シングルサイン音, 承認フロー, 認証, レポートといったものを十分活用すること

参考までにエンタープライズSecurity Strategyの資料を添付します。(※資料は後で公開されるはず)

5.ポイント

実際に実現するには下記のような方法が特に効果があります。

- APIを利用する

- Management Consoleを使うようにしているとどうしてもアカウントを公開しがちになりますよね。APIを利用したアクセスのみに絞ることで権限管理を実現します

- ログを取得する

- 必ずアクセスログをすべて取得し、何か発生した際には確認することができるような状況を整えておきます

また、Boeing社の事例からVPC Peeringを利用してレイヤーごとに異なるVPCを構築すること, CloudFormationを利用して構成を管理することなどもとても有効だということがわかりました。

まとめ

「DevOps」から「DevSecOps」へ

ということで開発〜運用にはセキュリティ管理も加えていきましょうね!というセッションでした。

AWSの各サービスを利用してセキュリティ対策を実現することができますが、まず第一に自社のセキュリティ課題を整理することが重要なポイントになりそうです。

Serverworksでもセキュリティ設計などはこれまで以上に力を入れています。お気軽にご相談いただけたら嬉しいです。