こんにちは!技術4課のイーゴリです。

オンプレミス環境を担当した時にWindows UpdateのためにWSUS(Windows Server Update Services)を使いましたが、AWSで自動的にWindows Updateを適用させるとても楽な方法があります!

本件の記事では、AWS Systems Manager Patch Managerで自動的にWindows Updateを実行する方法をご紹介したいと思います。

企業の中でアプリケーションに影響が出る可能性があるため、Windows Updateを無効にしているケースが多いようですが、脆弱性は、一般に知られるようになってから数時間以内に悪用される可能性がありますので、セキュリティアップデートが利用可能になったら、マルウェア攻撃からシステムを保護するための修正プログラムのインストールを計画する必要があります。

「Critical」及び「Security」のWindows Updateを適用しない場合、ソフトウェアの破損、データの損失、または個人情報の盗難の可能性が高まりますので、それも考慮しないといけません。

記事の環境

本件の記事の対象サーバーが下記となります。

| # | サーバー名 | OS |

|---|---|---|

| 1 | DC1 | Windows Server 2016 |

| 2 | DC2 | Windows Server 2016 |

| 3 | DC3 | Windows Server 2022 |

事前準備

SSM Agentの確認

AWS Systems Managerを使うには、各インスタンスにSSM Agentをインストールする必要がありますが、下記に書いてある通り、本件の記事のOSの場合、すでにSSM Agentがインストール済みですので、このステップをスキップします。

SSM Agent は、 で使用する各インスタンスにインストールする必要があります。AWS Systems Managerデフォルトで、SSM Agent は、以下の Amazon Machine Images (AMIs) で作成されたインスタンスにプレインストールされています。

Amazon Linux

Amazon Linux 2

Amazon Linux 2 ECS に最適化されたベース AMIs

macOS 10.14.x (Mojave)、10.15.x (Catalina)、11.x (Big Sur)

SUSE Linux Enterprise Server(SLES) 12 と 15

Ubuntu Server 16.04、18.04 および 20.04

2016 年 11 月以降に公開された Windows Server 2008-2012 R2 AMIs

Windows Server 2016 および 2019

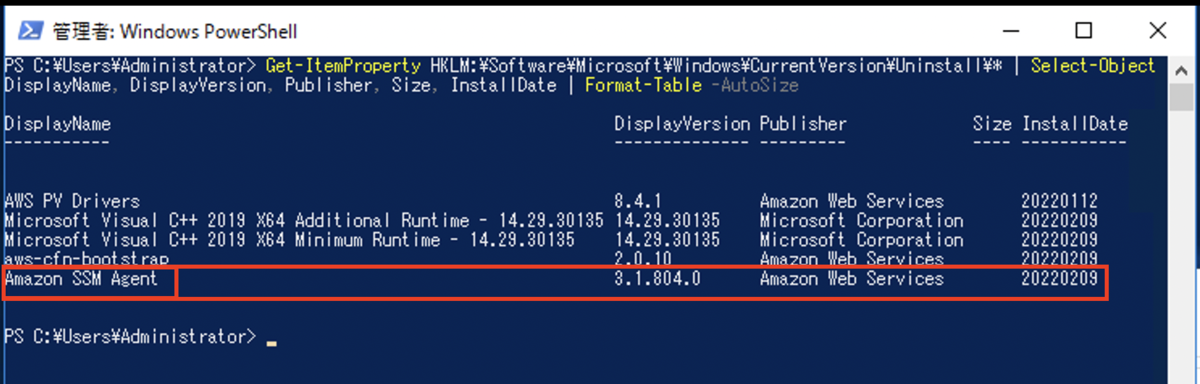

Powershell確認コマンド:

Get-ItemProperty HKLM:\Software\Microsoft\Windows\CurrentVersion\Uninstall\* | Select-Object DisplayName, DisplayVersion, Publisher, Size, InstallDate | Format-Table -AutoSize

SSM Agentの確認結果

DC1及びDC2

PS C:\Users\Administrator> Get-ItemProperty HKLM:\Software\Microsoft\Windows\CurrentVersion\Uninstall\* | Select-Object DisplayName, DisplayVersion, Publisher, Size, InstallDate | Format-Table -AutoSize DisplayName DisplayVersion Publisher Size InstallDate ----------- -------------- --------- ---- ----------- AWS PV Drivers 8.4.1 Amazon Web Services 20220112 Microsoft Visual C++ 2019 X64 Additional Runtime - 14.29.30135 14.29.30135 Microsoft Corporation 20220209 Microsoft Visual C++ 2019 X64 Minimum Runtime - 14.29.30135 14.29.30135 Microsoft Corporation 20220209 aws-cfn-bootstrap 2.0.10 Amazon Web Services 20220209 Amazon SSM Agent 3.1.804.0 Amazon Web Services 20220209

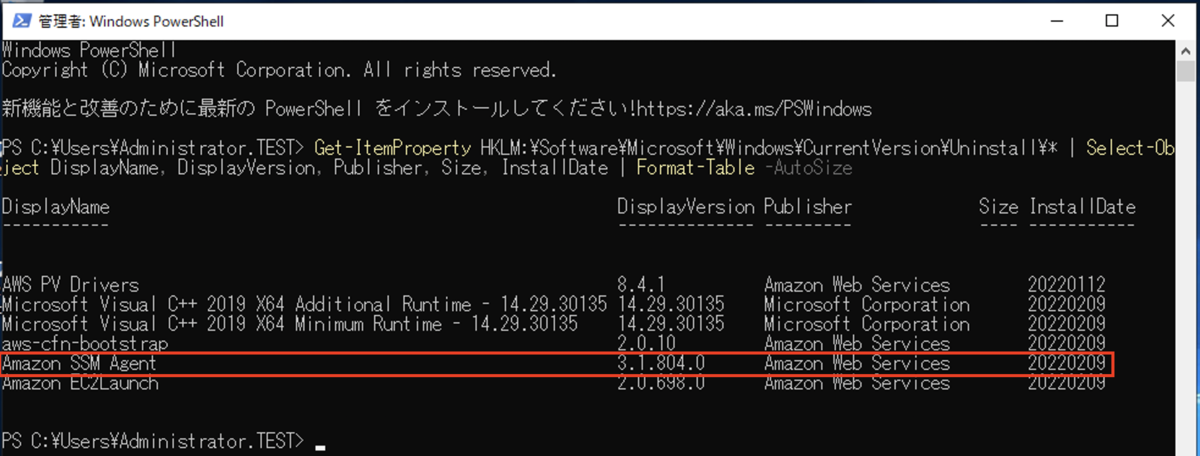

DC3

PS C:\Users\Administrator.TEST> Get-ItemProperty HKLM:\Software\Microsoft\Windows\CurrentVersion\Uninstall\* | Select-Object DisplayName, DisplayVersion, Publisher, Size, InstallDate | Format-Table -AutoSize DisplayName DisplayVersion Publisher Size InstallDate ----------- -------------- --------- ---- ----------- AWS PV Drivers 8.4.1 Amazon Web Services 20220112 Microsoft Visual C++ 2019 X64 Additional Runtime - 14.29.30135 14.29.30135 Microsoft Corporation 20220209 Microsoft Visual C++ 2019 X64 Minimum Runtime - 14.29.30135 14.29.30135 Microsoft Corporation 20220209 aws-cfn-bootstrap 2.0.10 Amazon Web Services 20220209 Amazon SSM Agent 3.1.804.0 Amazon Web Services 20220209 Amazon EC2Launch 2.0.698.0 Amazon Web Services 20220209

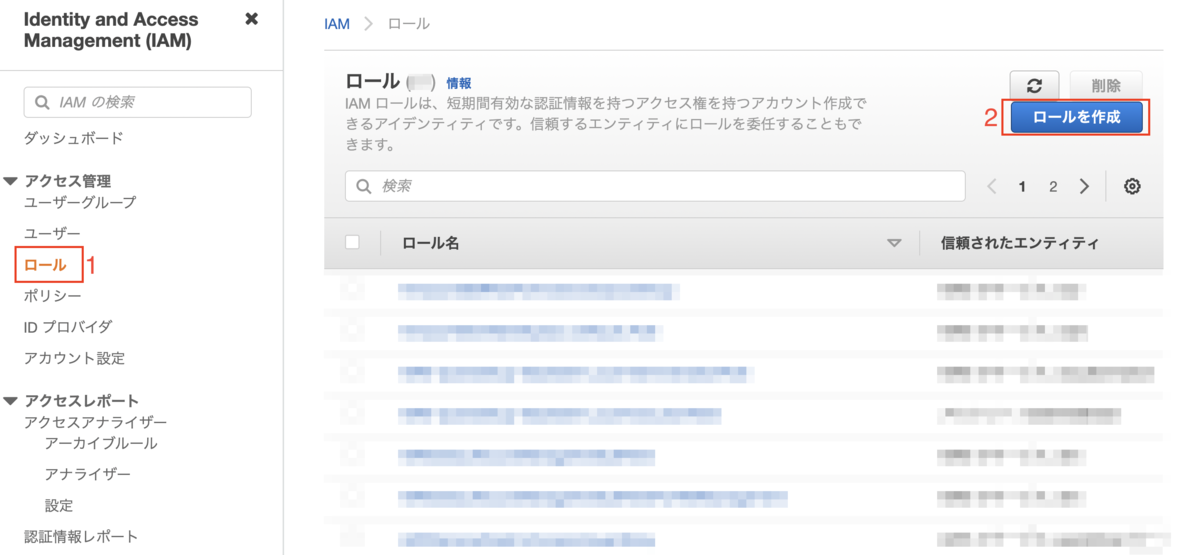

IAMロールの作成

[サービス]>[IAM]>[ロール]>[ロールを作成]をクリックします。

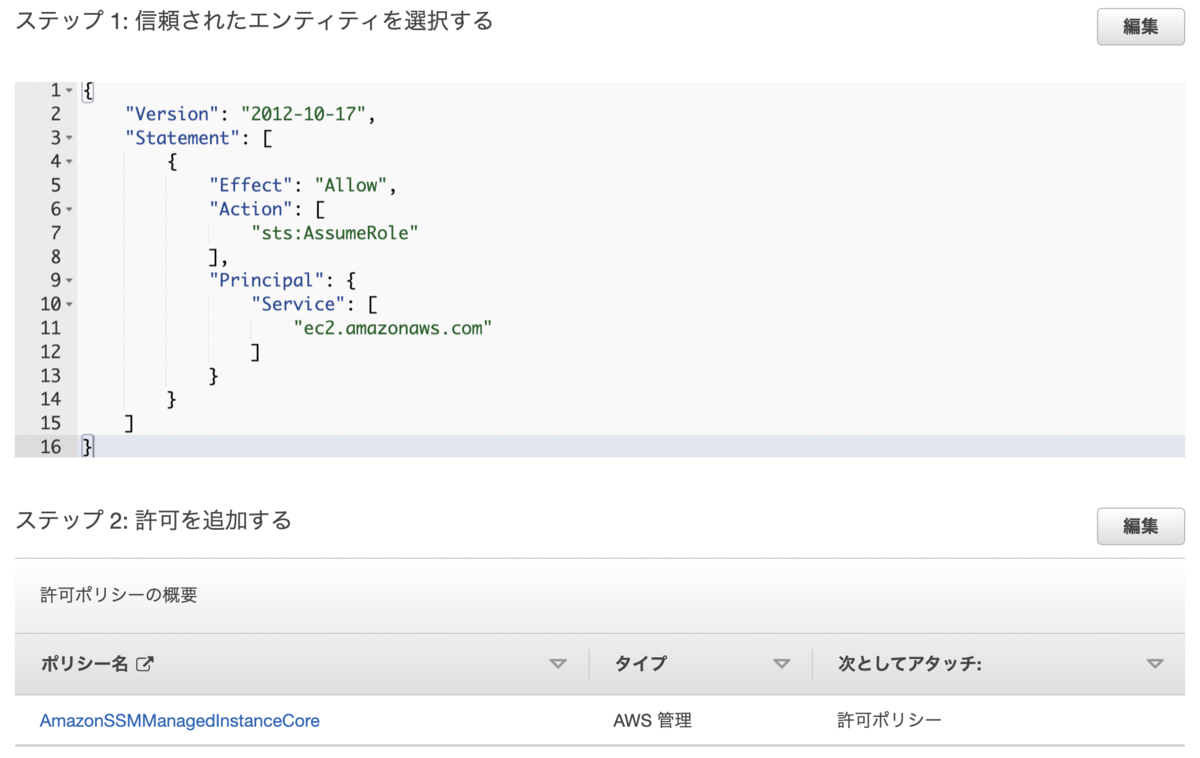

AWS Systems Managerの「フリートマネージャー」の画面に表示させるために、新規IAMロールの作成時に「AmazonSSMManagedInstanceCore」ポリシーをアタッチします。

EC2用のロールを作成します。

「AmazonSSMManagedInstanceCore」ポリシーをアタッチします。

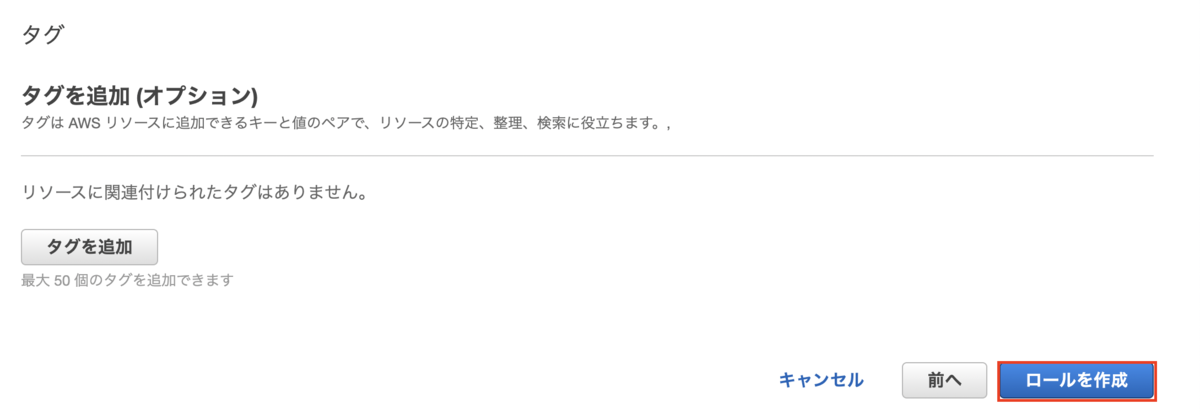

ロール名を指定した上、[ロールを作成]をクリックします。

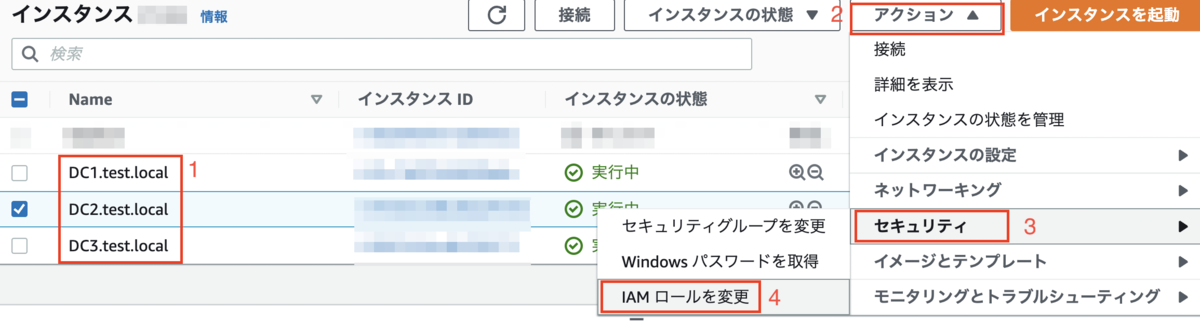

上記のロールを対象EC2に付与します。

EC2にIAMロールを付与

[サービス]>[EC2]>対象EC2に上記で作成したIAMロールを付与します。

[EC2-SSM1]を選択した上、[保存]をクリックします。

SSMでEC2確認

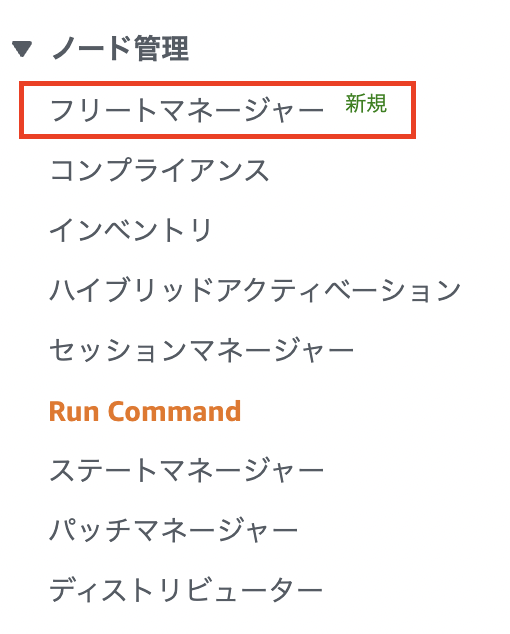

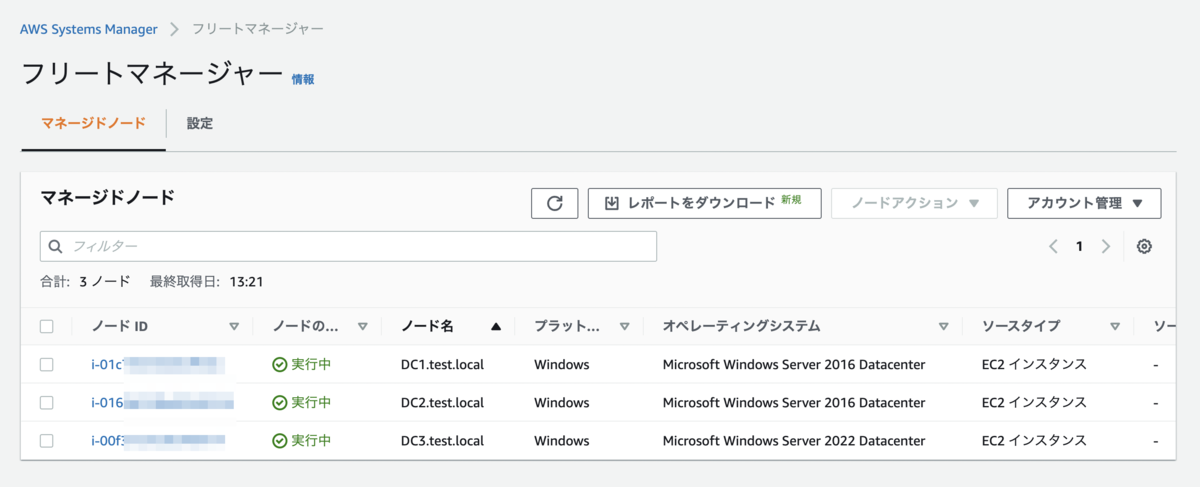

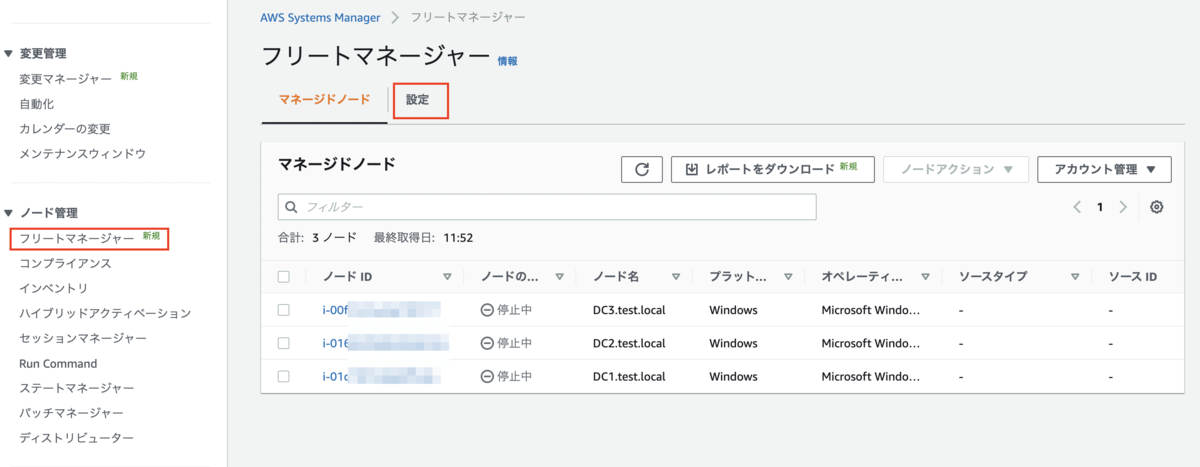

[サービス]>[Systems Manager]>[フリートマネージャー]をクリックします。

下記の画面のように対象インスタンスが表示されたら、事前準備が完了です。

注意点

EC2にIAMロールを設定してもすぐSystems Managerにインスタンスが表示されないので、15分程度待ちましょう!

AWS Systems Manager Patch Managerの設定

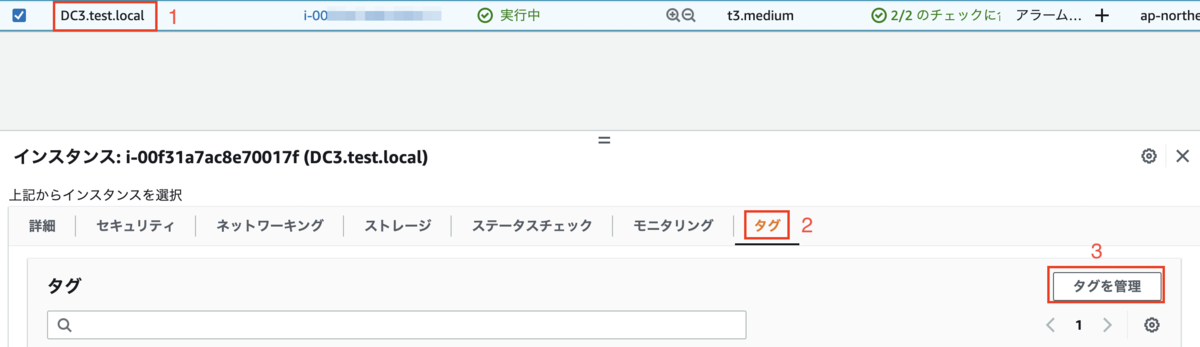

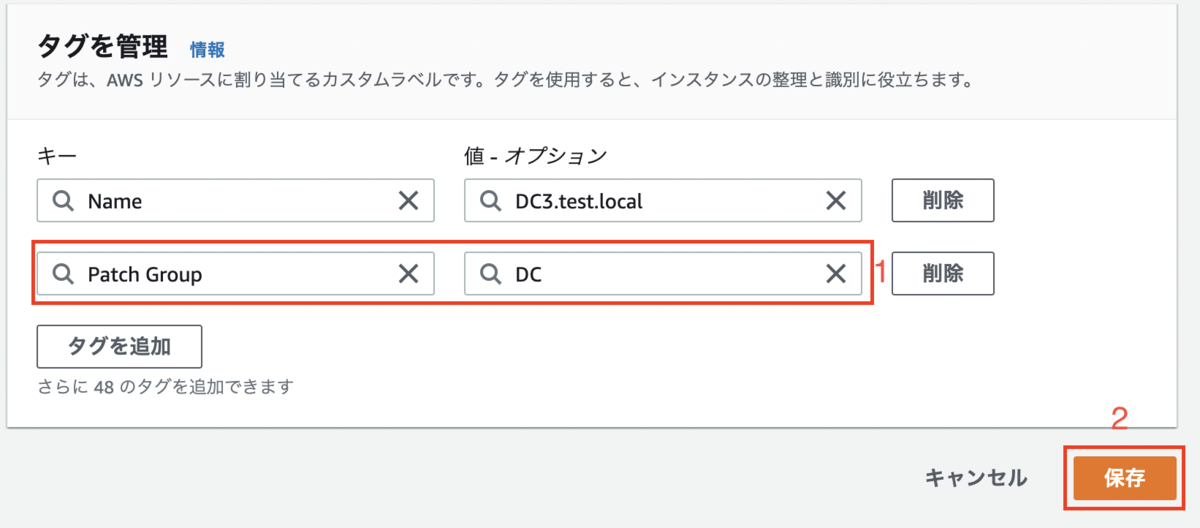

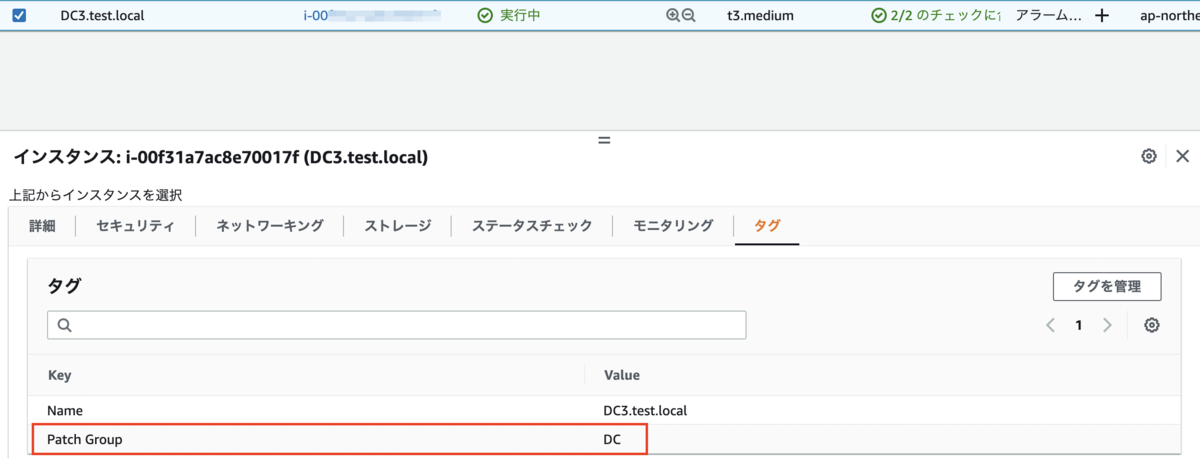

パッチグループの設定

各対象EC2のタグとして「キー:Patch Group」、「値:{名前}」を設定します。今回の記事では、下記の通り設定します。

タグ変更

タグ追加

タグ確認

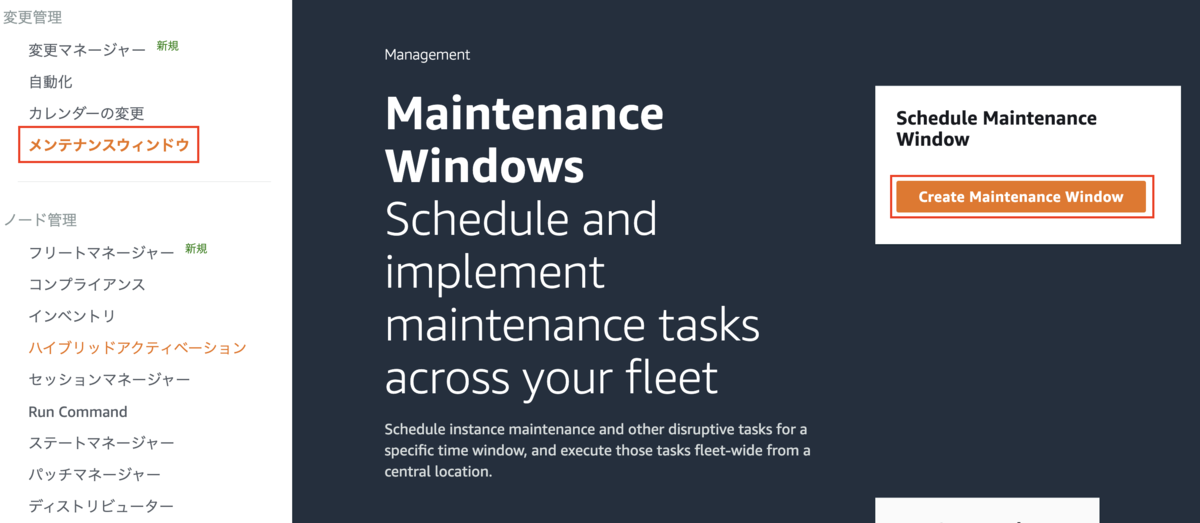

メンテナンスウィンドウの作成

[サービス]>[Systems Manager]>[メンテナンスウィンドウ]>[メンテナンスウィンドウの作成]をクリックします。

- 初めて設定する場合、下記の画面が表示されます。

- 過去に設定を行った場合、下記の画面が表示されます。

[名前]欄で、「WinUpdMaintenanceWindow」を入力します。

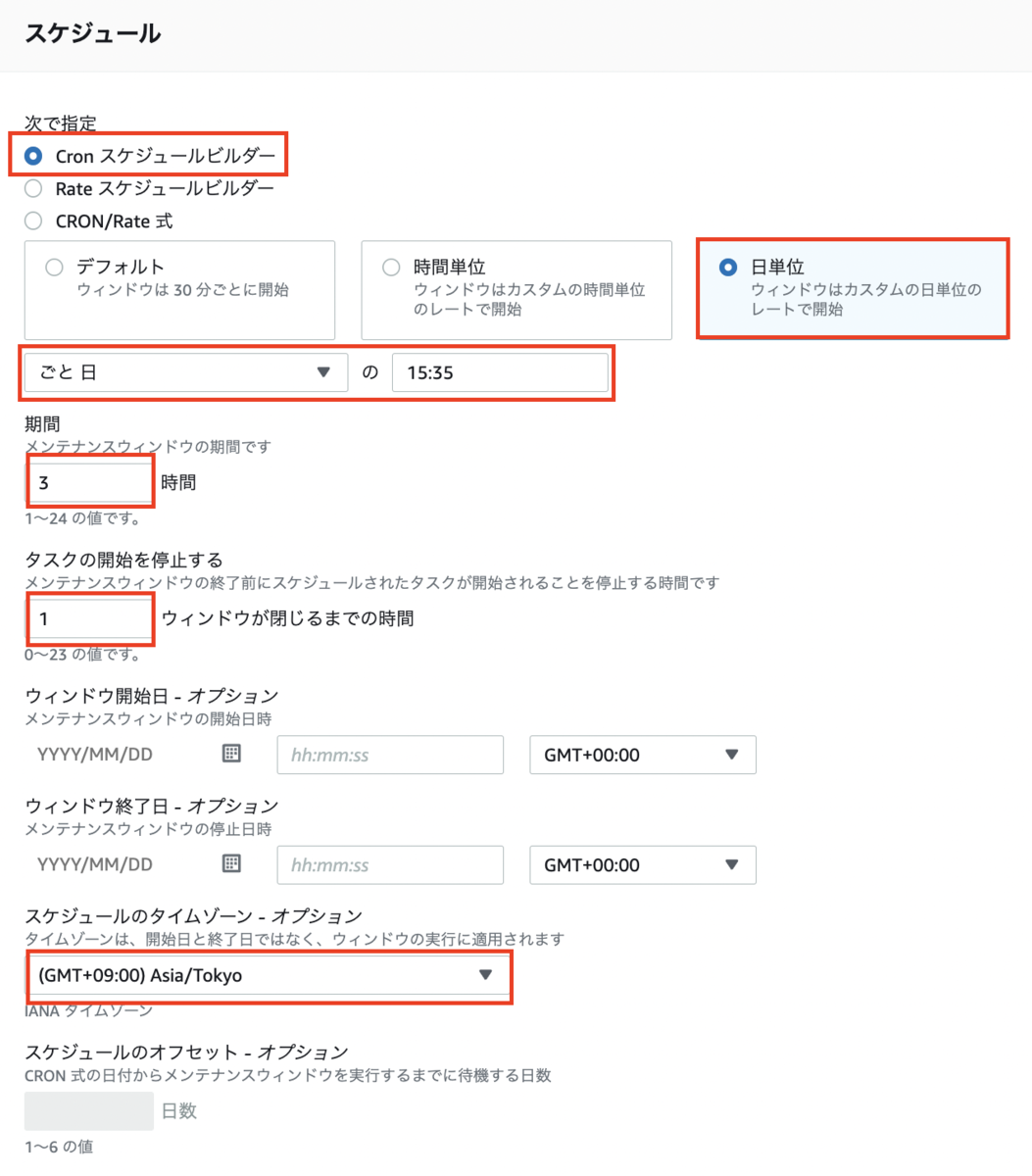

スケジュールを下記の画像の通り、設定します。

今回の記事では、検証環境で設定を行っているため、スケジュール設定として「毎日15:35(日本時間)に実行する」という設定にしました。

[タスクの開始を停止する]欄で1時間を指定します。

17時35分以降はメンテナンスウィンドウのタスクを開始できなくなります→15時35分(開始時間)+3時間(メンテナンスウィンドウの期間)ー1時間(タスクの開始を停止する)。

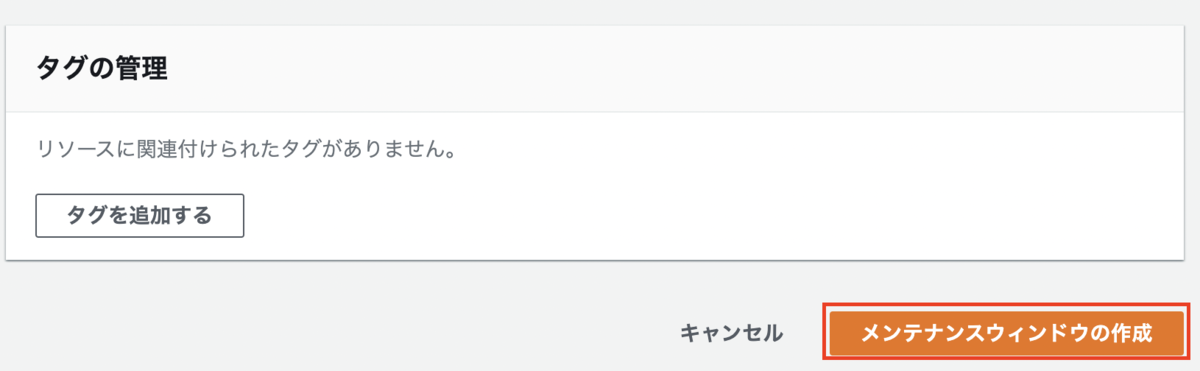

[メンテナンスウィンドウの作成]をクリックします。

作成が完了しました。下記の画面にUTCが表示されるため、「15:35」の代わりに「6:35:00」と記載されます。

パッチベースラインの作成

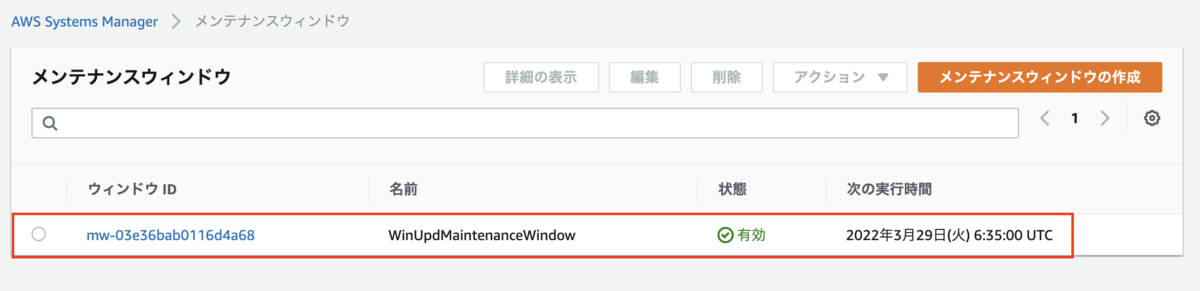

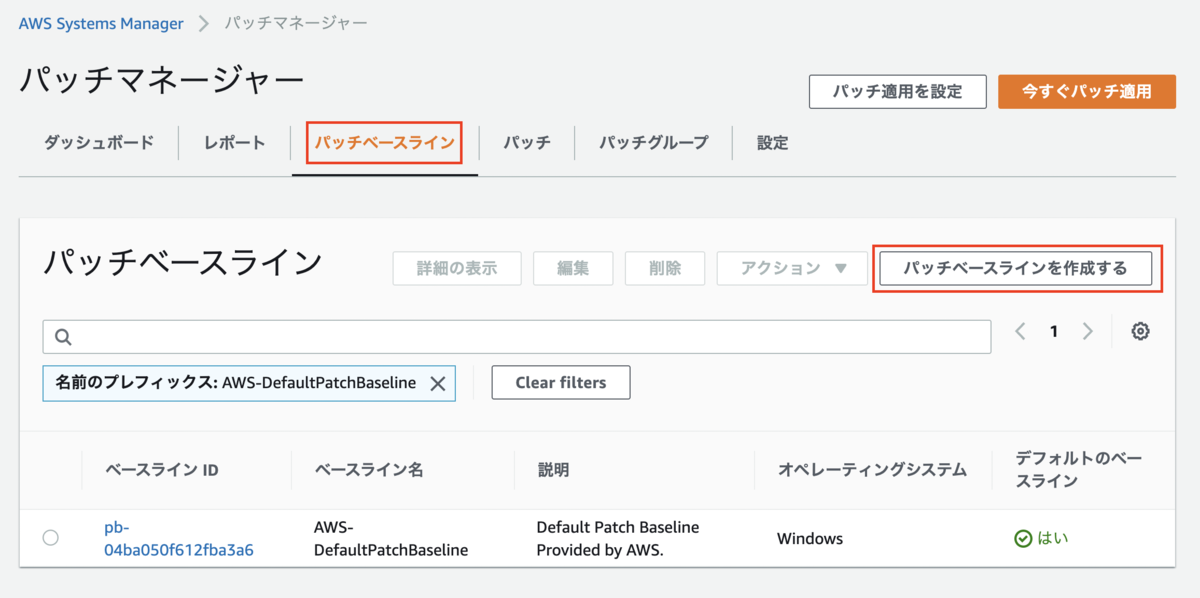

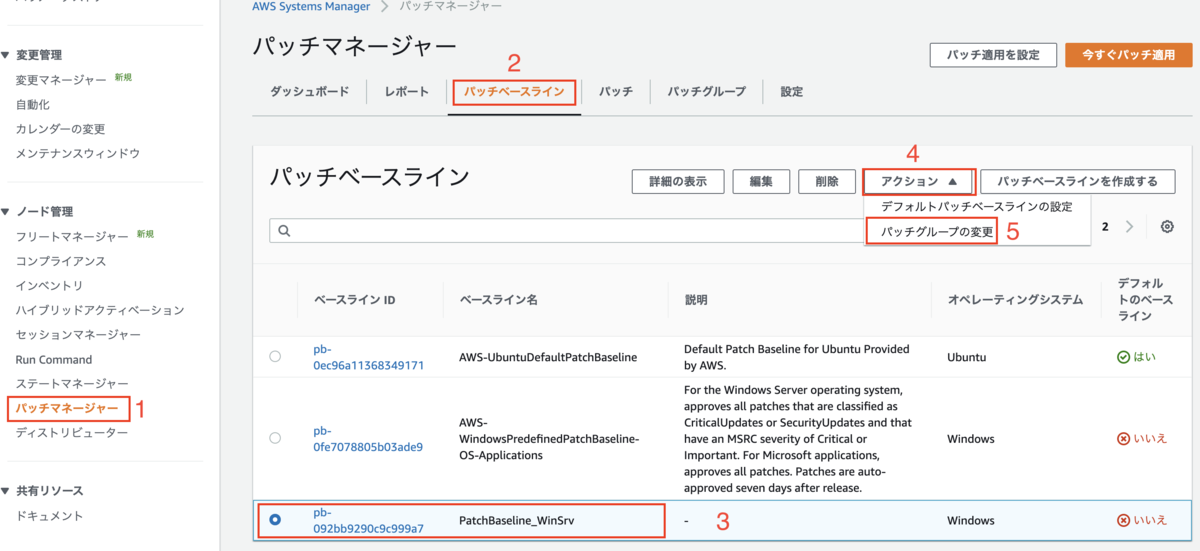

[サービス]>[Systems Manager]>[パッチマネージャー]をクリックします。

Windows Updateのために[事前定義されたパッチベースラインを表示する]にある「AWS-DefaultPatchBaseline」を使っても問題ないですが、今回は記事のためにパッチベースラインの詳細設定をご紹介したいため、パッチベースラインを作成します。ちなみに、AWSにあるパッチベースラインは編集できませんので、例えば、自分で「AWS-DefaultPatchBaseline」を少しだけ変えたい場合、自分のパッチベースラインを作成しないといけませんので、ご注意ください(自分で作成したパッチベースラインは編集できます)。

[パッチベースラインの作成]をクリックします。

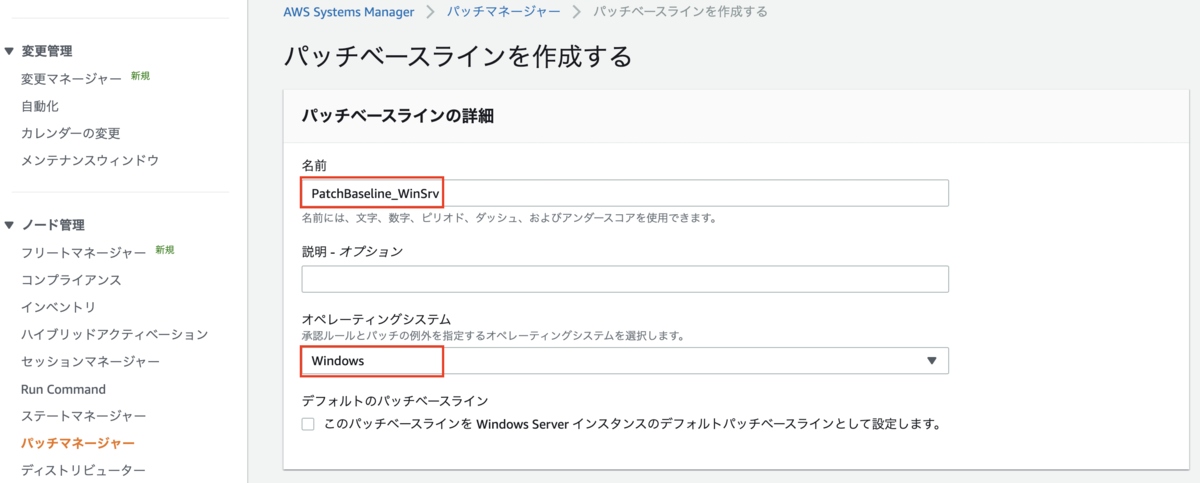

- [名前]欄で「PatchBaseline_WinSrv」を入力します。

- [オペレーティングシステム]で「Windows」のまま残します。

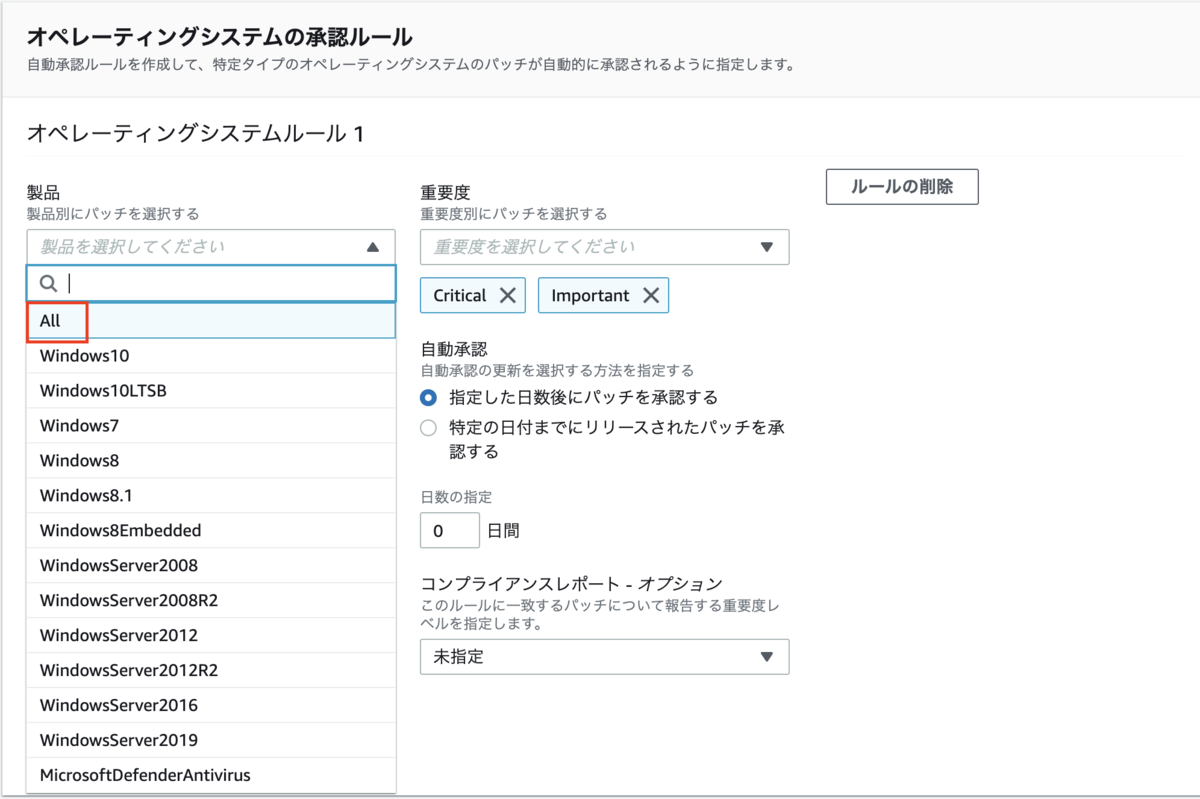

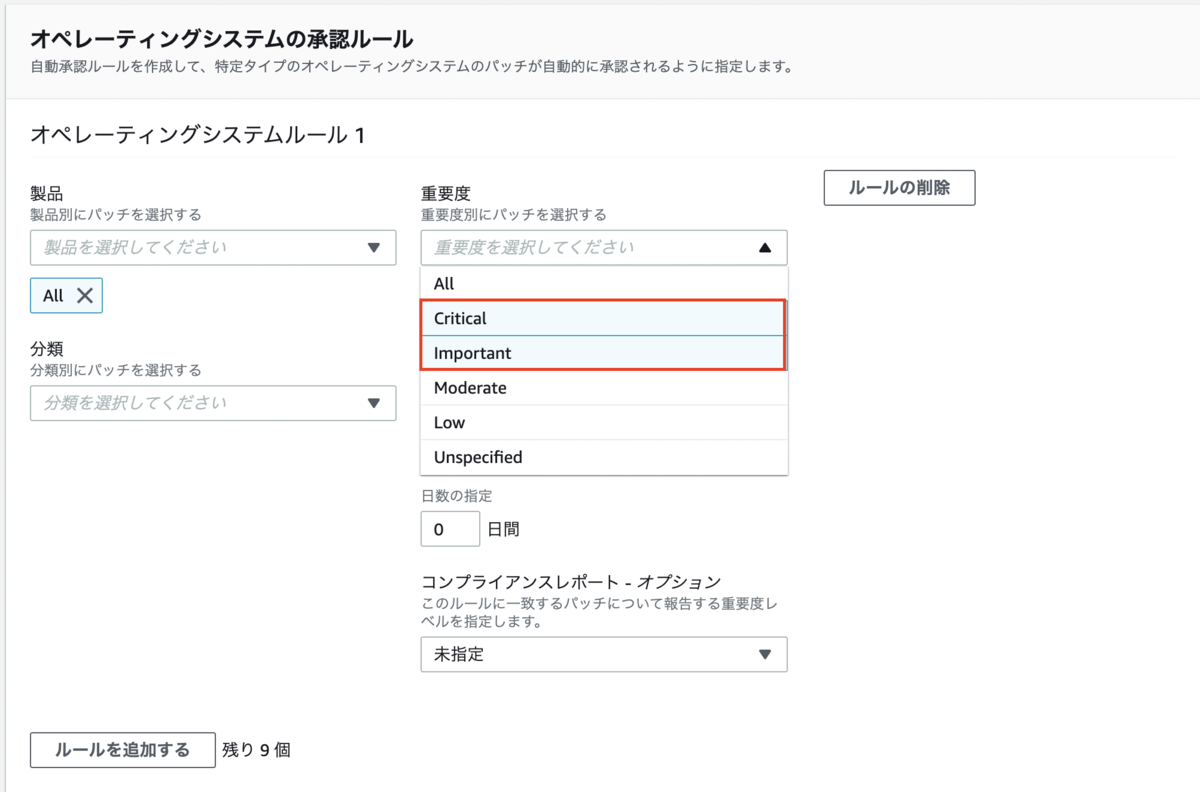

[オペレーティングシステムの承認ルール]で下記の通り設定します。

製品:All

重要度:Critical、Important

重要度:Critical、Important

分類:CriticalUpdates、SecurityUpdates

分類:CriticalUpdates、SecurityUpdates

日数の指定:普通は「7」を設定したほうがいいと思いますが、検証のため、「0」のまま残します。

今回は不要ですが、アプリケーションの承認ルールも設定できますので、仮にSQLサーバーのパッチなどを適用したい場合、[ルールを追加する]ボタンを押すことで、下記の画面の通り、簡単に実現できます。

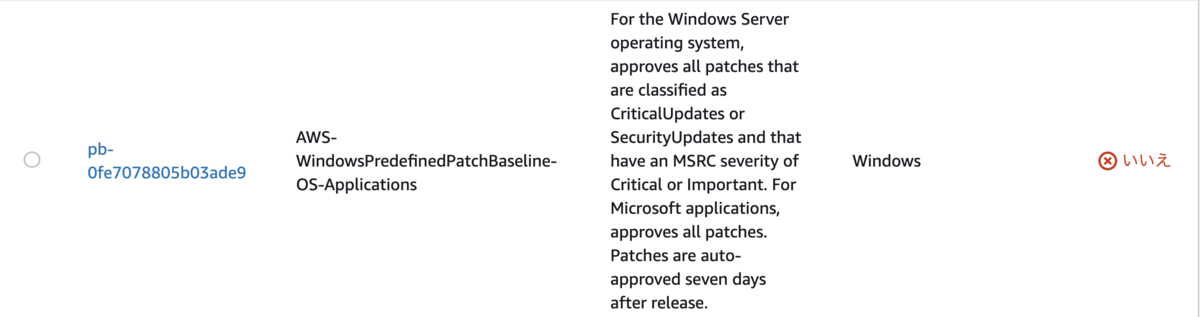

ちなみに、Windows OS及びアプリケーションの更新がしたい場合、既存の「AWS-WindowsPredefinedPatchBaseline-OS-Applications」が使えます。

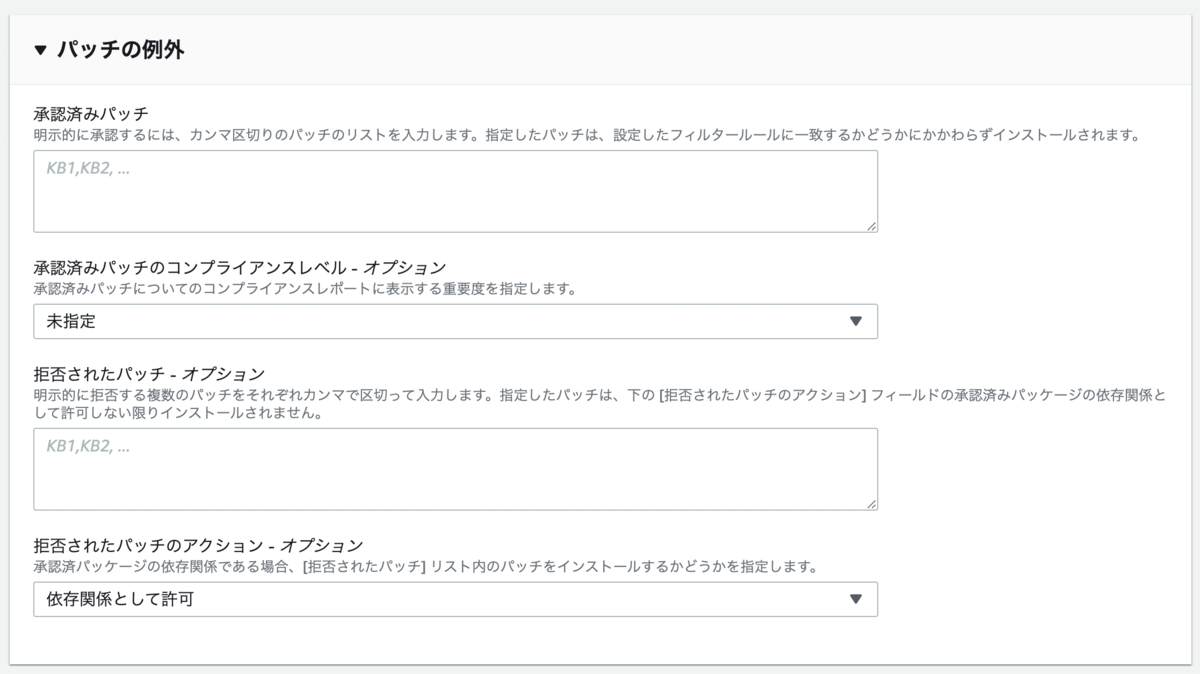

パッチの例外の設定

なお、パッチベースラインを作成する時に(作成後にも)「承認済みパッチ」及び「拒否されたパッチ」を入力できますので、とても便利です。

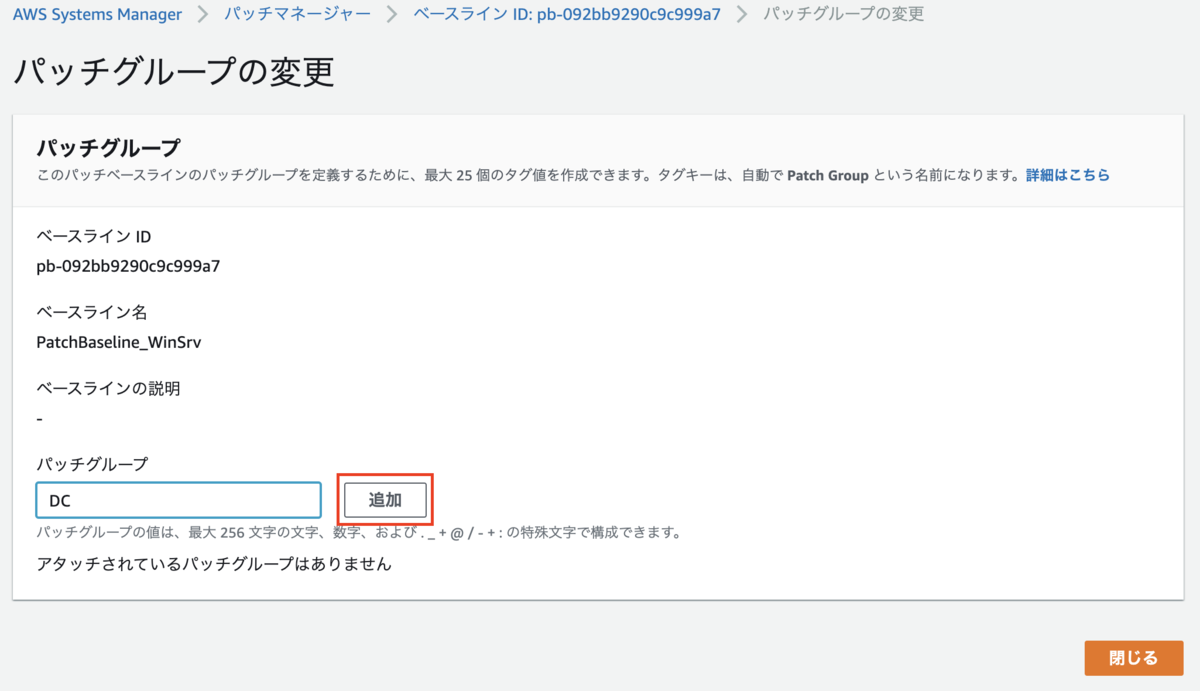

パッチベースラインにパッチグループの追加

パッチグループをパッチベースラインに追加します。対象のパッチベースラインを選択し、[アクション]-[パッチグループの変更]をクリックします。

- [パッチグループ]:DC

[追加]をクリックします。

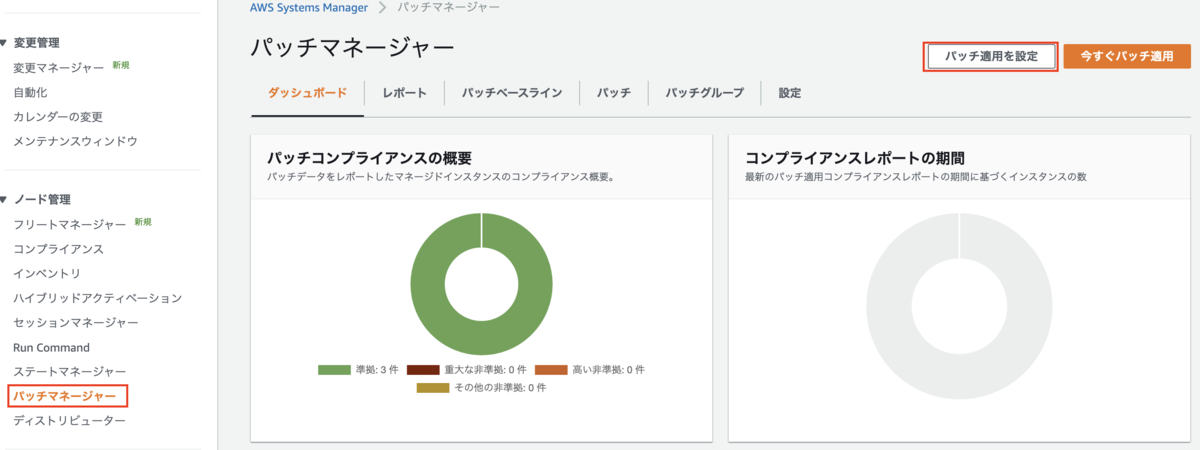

パッチ適用を設定

- 初めて設定を行う場合、下記の画面が表示されるので、[パッチ適用を設定]をクリックします。

- 過去に設定された場合、下記の画面が表示されるので、同じく[パッチ適用を設定]をクリックします。

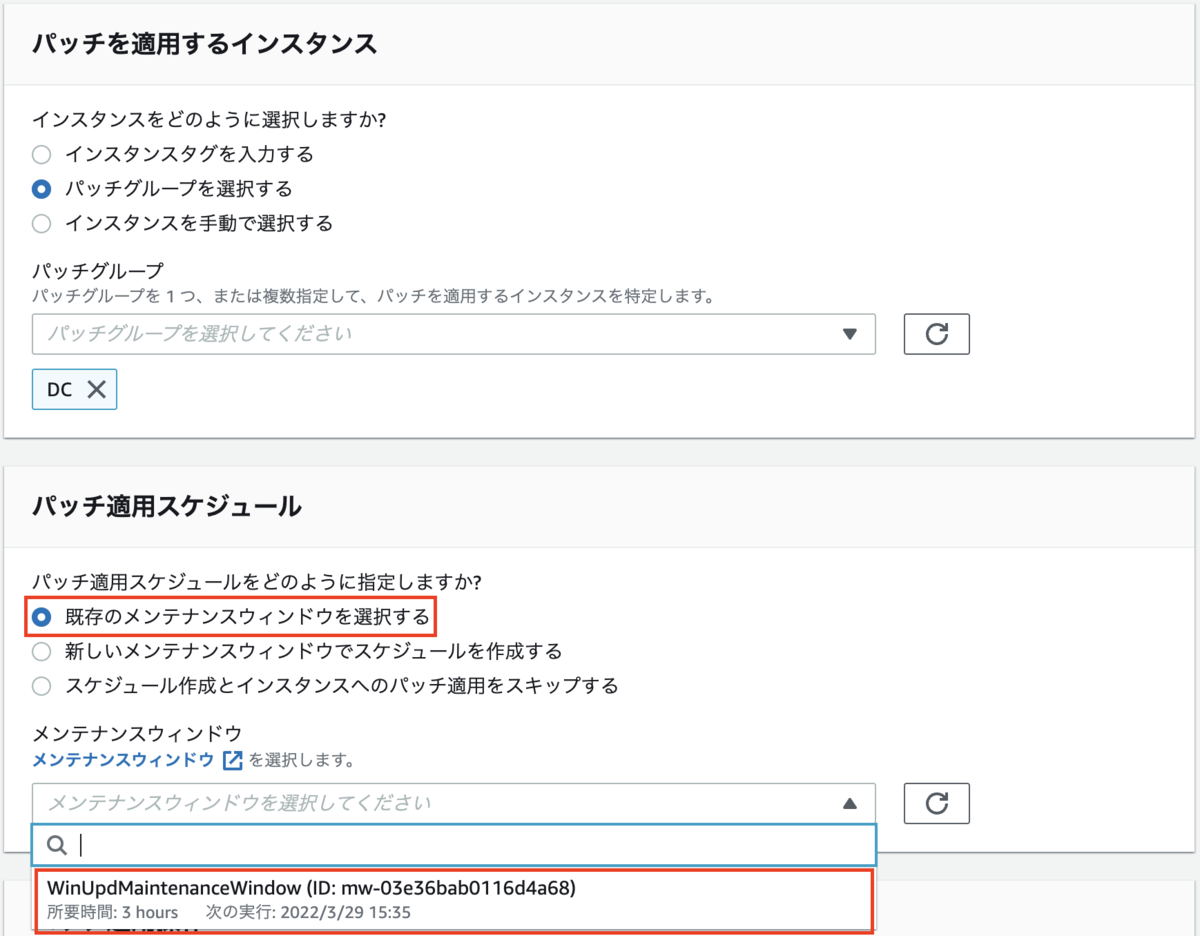

[パッチ適用を設定]の画面で、[パッチグループを選択する]を選択した上、前回作成したパッチグループ(DC)を入力します。

ちなみに、パッチグループを作らなくても、パッチの適用ができます(インスタンスを手動で選択するかインスタンスに別のタグを入力するという方法もあります)。

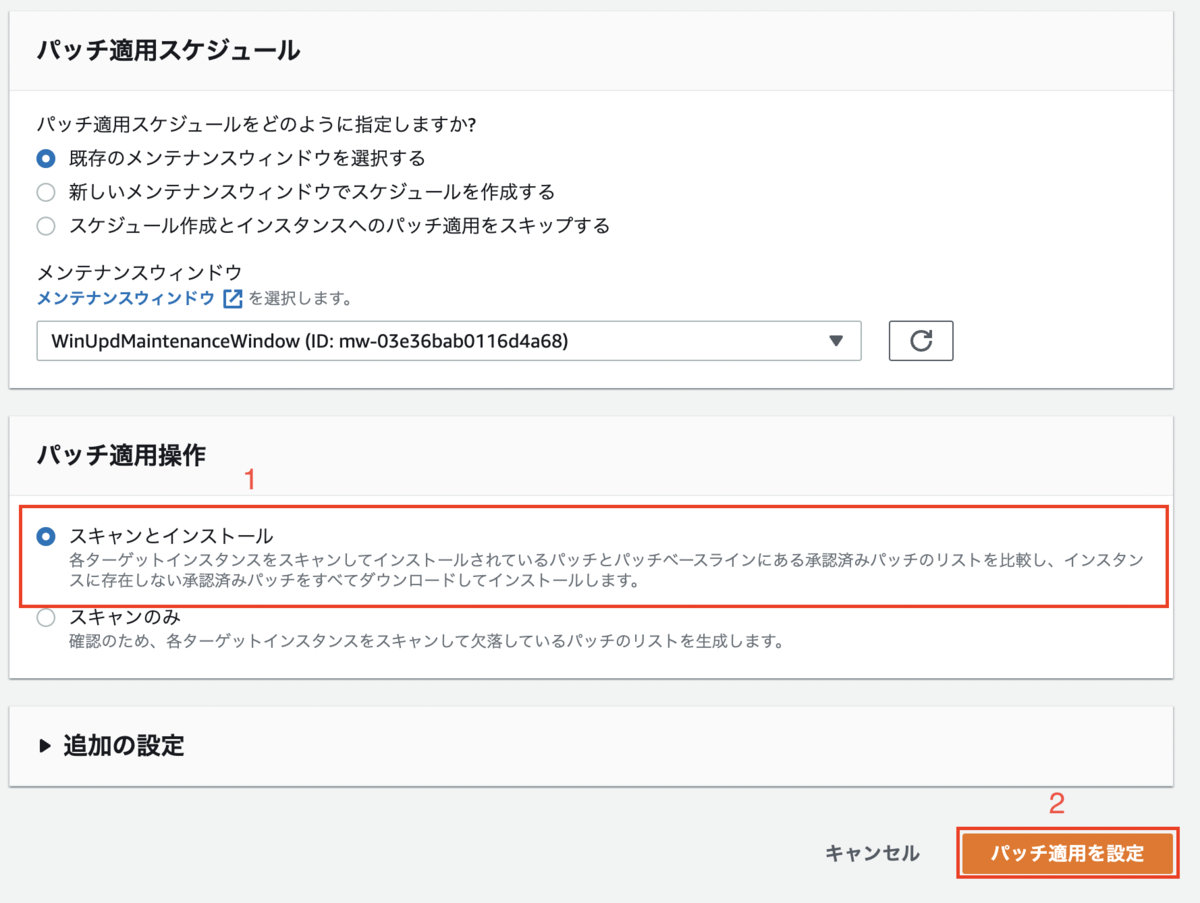

[パッチ適用スケジュール]で、[既存のメンテナンスウィンドウを選択する]を残したまま、以前作成した[WinUpdMaintenanceWindow]を選択します。

[パッチ適用操作]で、[スキャンとインストール]のまま残し、[パッチ適用を設定]をクリックします。

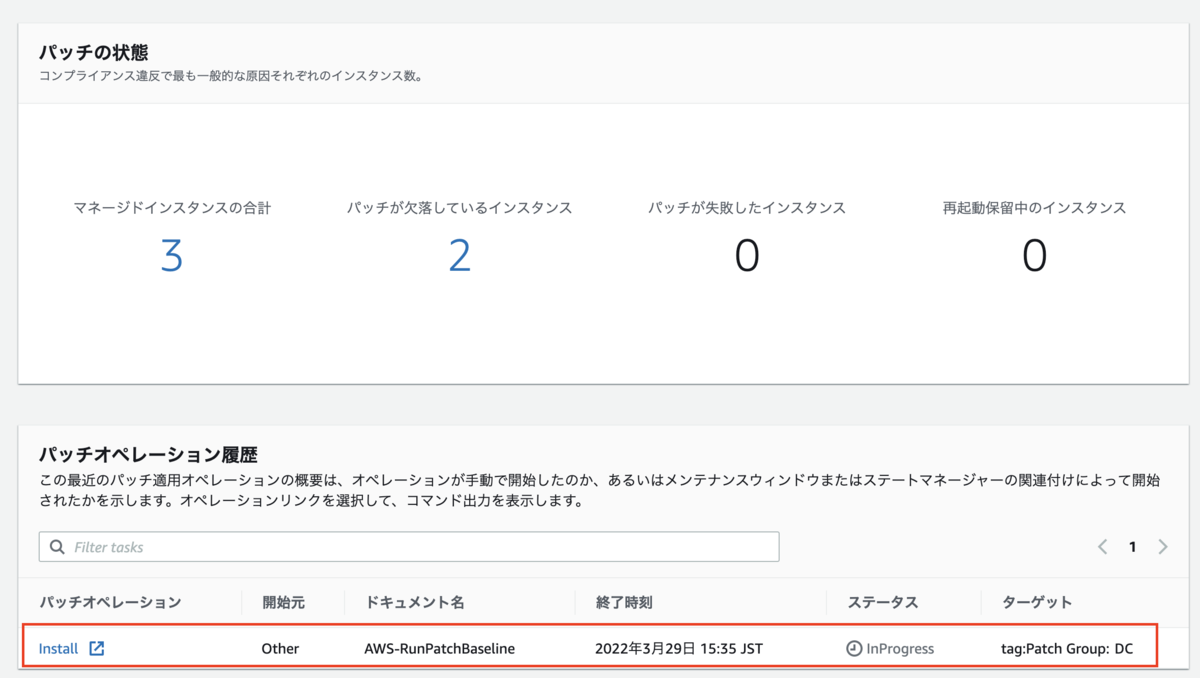

ダッシュボードの画面で下記のような画面になります。

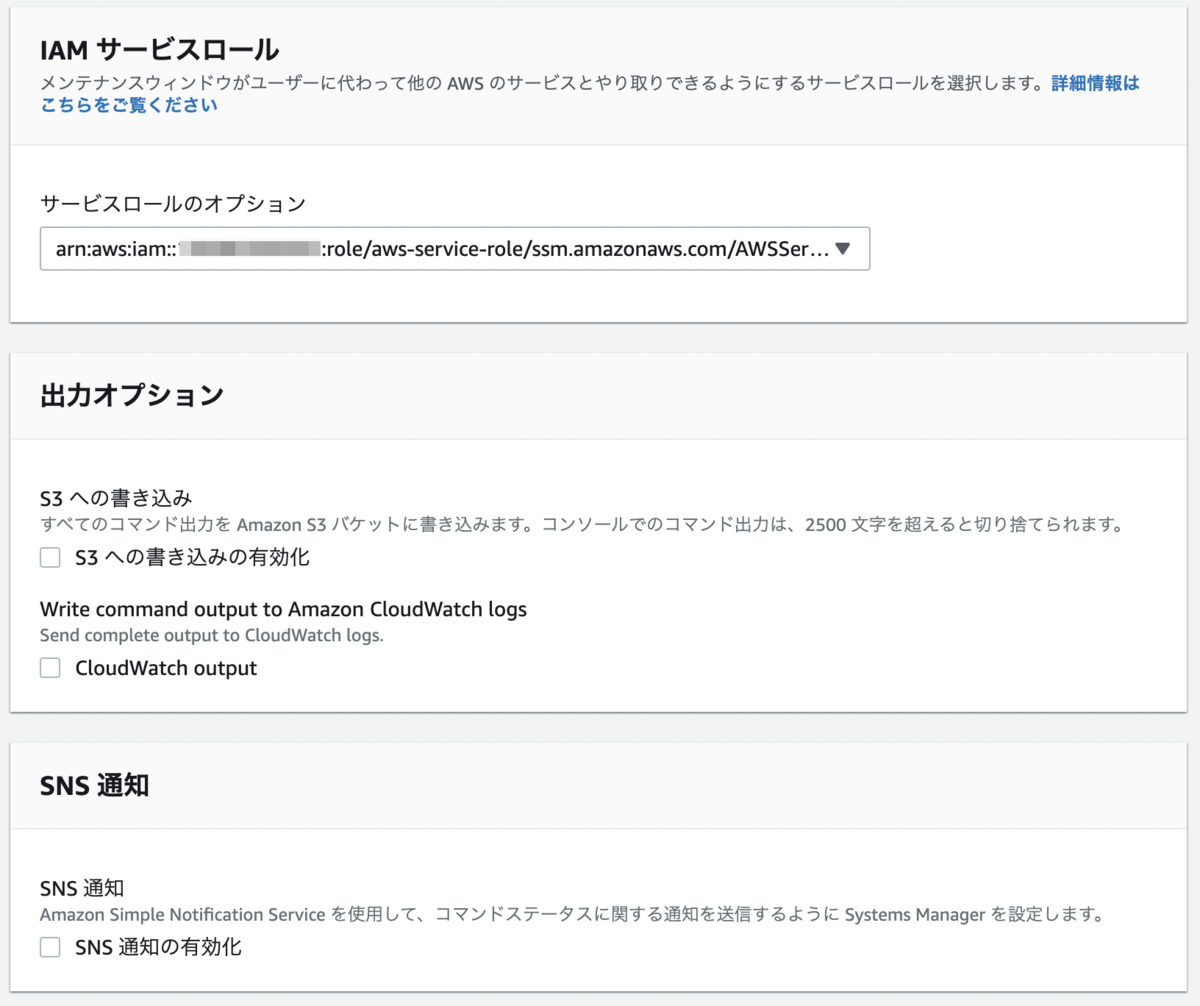

SNS通知やS3の設定など行いたい場合

SNS通知やS3の設定など行いたい場合、[メンテナンスウィンドウ]でウィンドウIDを選択して、[タスク]タブを選択します。

表示された[ウィンドウのタスクID]を選択して、「編集」ボタンをクリックします。

S3への出力結果やCloudWatchやSNS通知などの設定ができますので、下記の画面をご参考ください。

実行のプロセス

Run Commandでの確認

メンテナンスウィンドウの時間になりましたら、[サービス]>[Systems Manager]>[Run Command]をクリックしますと、下記の結果が表示されます。

詳細を確認するために、[コマンドID]をクリックします。

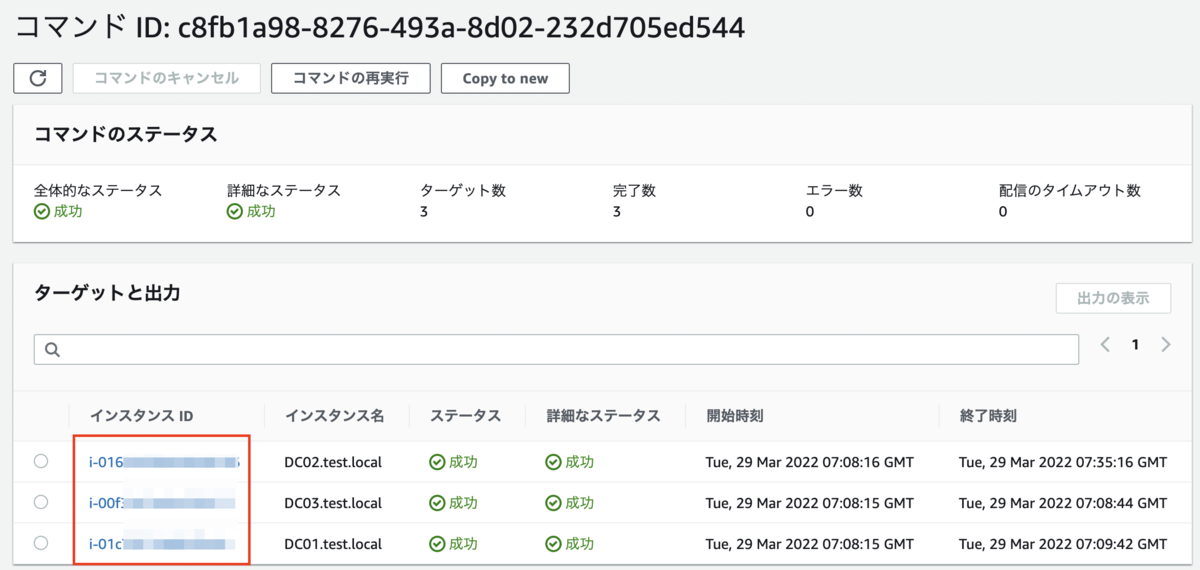

下記の画面のように対象インスタンスの適用のプロセスが見られます。Windows Updateが終わったら、[ステータス]は[進行中]から[成功]に変わります。

下記のような画面になったら、パッチの適用が完了です。

結果の確認

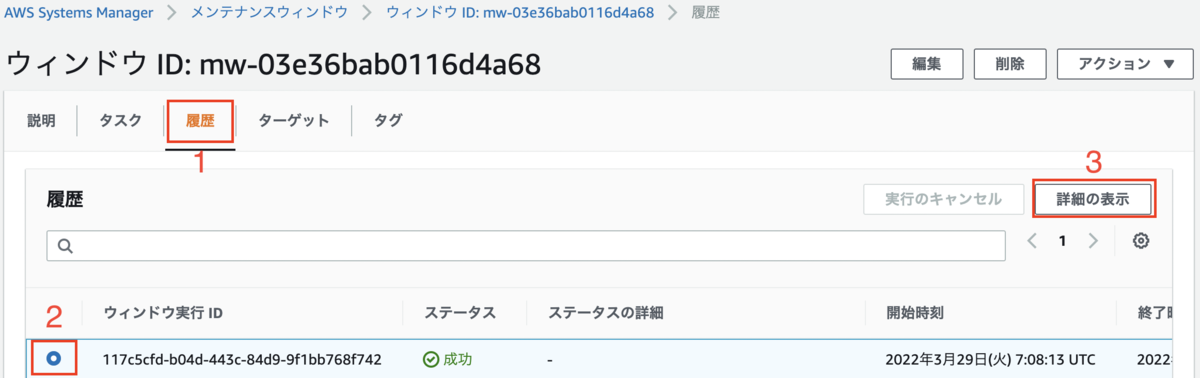

メンテナンスウィンドウでの確認

過去の履歴が見たい場合、[Systems Manager]>[メンテナンスウィンドウ]>対象ウィンドウIDを選択します。

[履歴]>対象のウィンドウIDを選択した上、[詳細の表示]をクリックします。

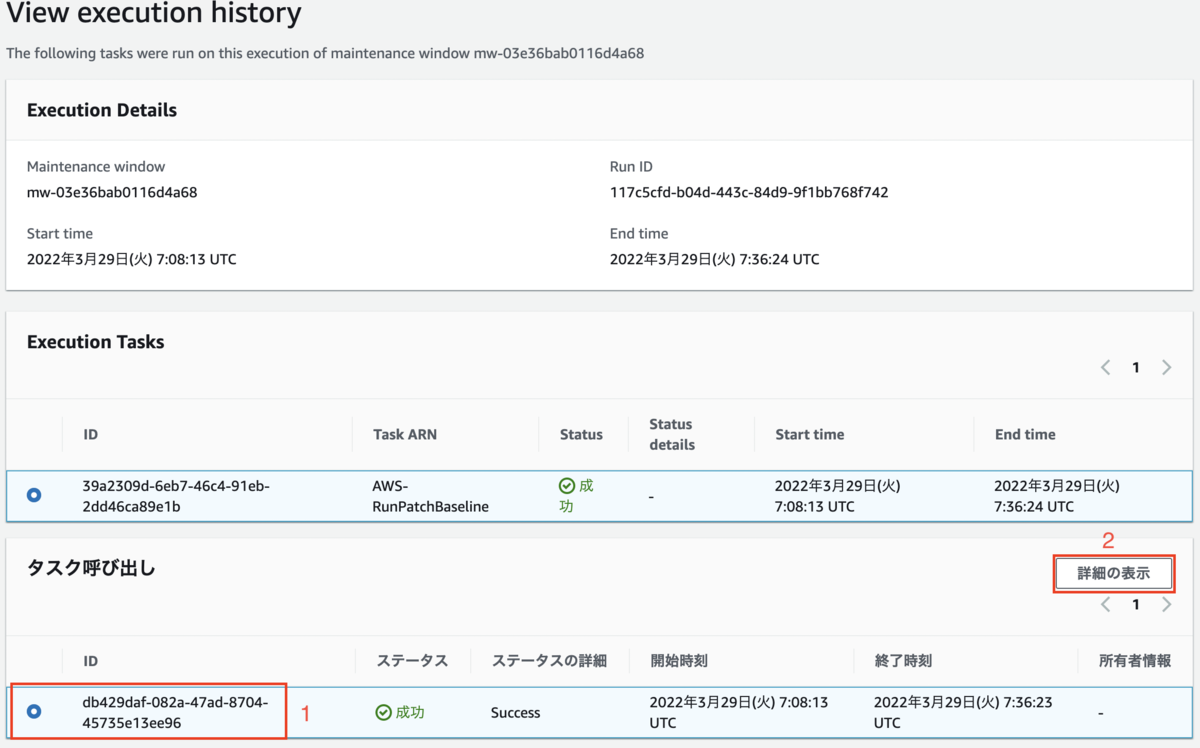

対象のIDを選択した上、[詳細の表示]をクリックします。

Run command実行時の画面が表示されます。

Run commandでの確認

[サービス]>[Systems Manager]>[Run Command]>[コマンド履歴]をクリックしますと、下記の結果が表示されます。

Systems Managerでの適用の結果確認

下記の画面で対象インスタンスを選択しますと、適用の結果が見られます。

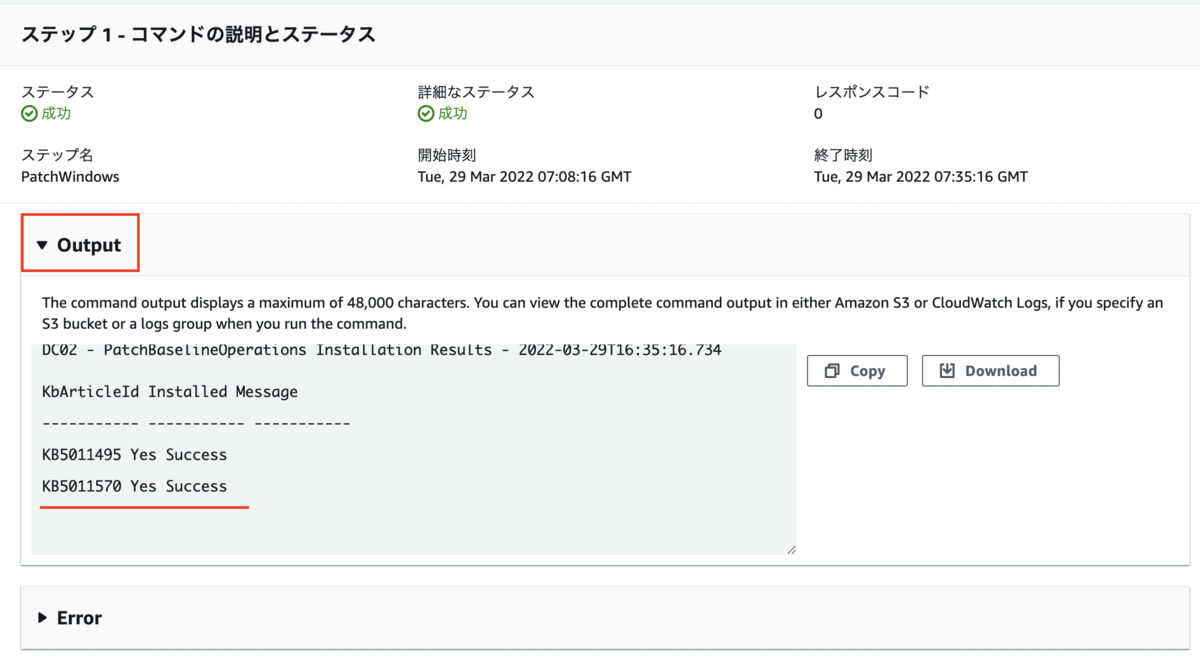

[Output]を開くと、下記のような結果が出るので、詳細が見られます (KBXXXXX)。

Windowsでの適用の結果確認

Powershellコマンド:

Get-Hotfix

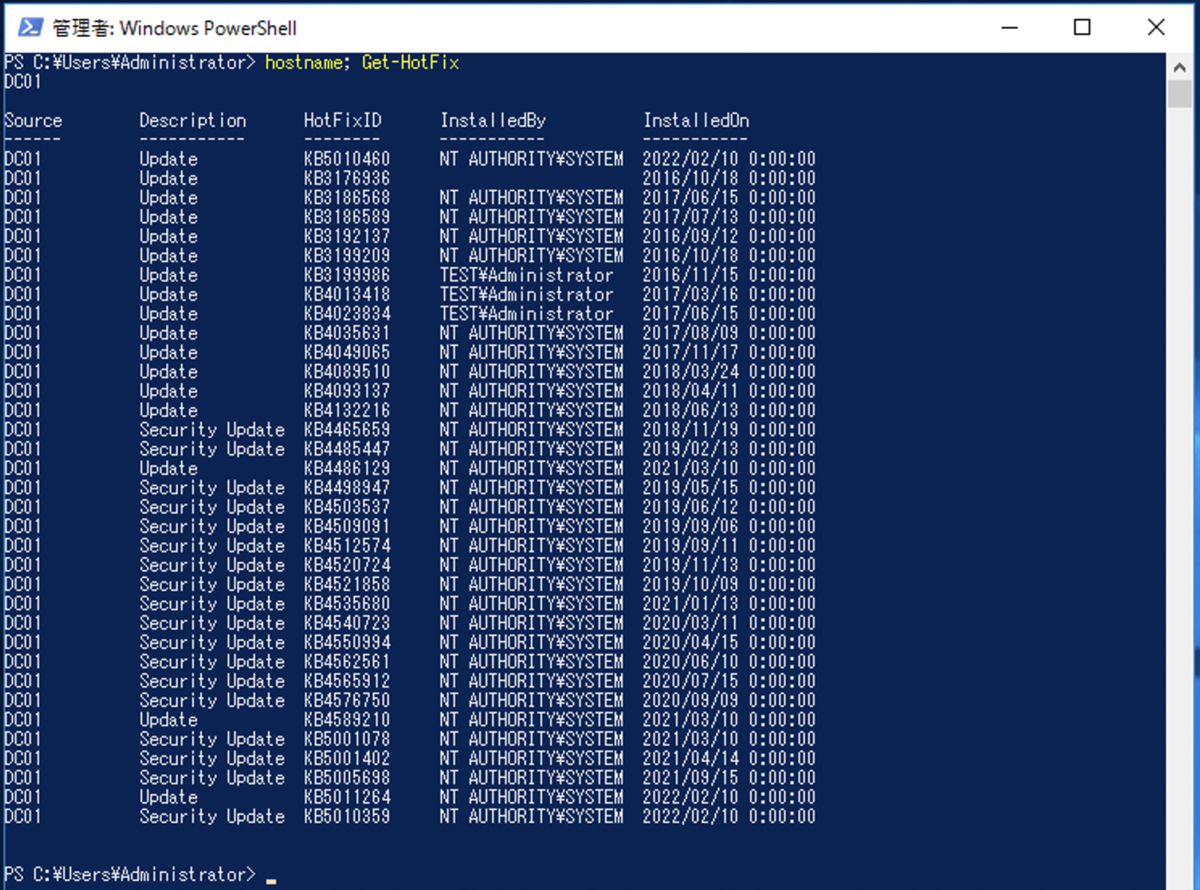

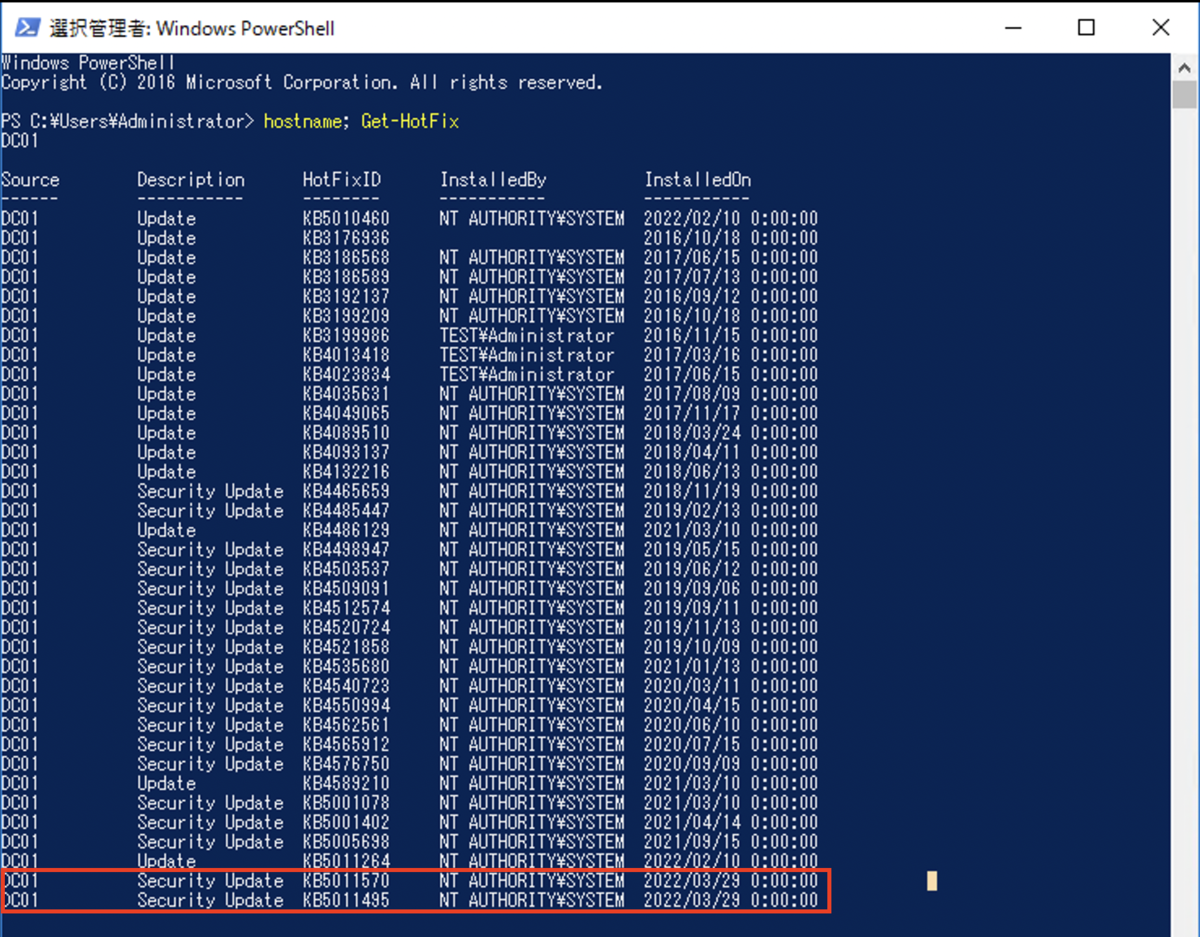

適用前の確認

適用後の確認

2つのKBXXXXXが適用されたことを確認できます。

その他

SSM Agentの自動更新の方法

定期的にSSM Agentの自動更新をしたい場合、下記の手順をご参考ください。

Systems Managerコンソールの画面がよく変わりますので、上記の手順を参考したほうがいいと思いますが、2022/03時点の画面をご紹介致します。

デフォルトだと14日ごとにSSM Agentの更新が実行されますが、スケジュールを変更することができます。

以上、御一読ありがとうございました。

本田 イーゴリ (記事一覧)

カスタマーサクセス部

・2024 Japan AWS Top Engineers (Security)

・AWS SAP, DOP, SCS, DBS, SAA, DVA, CLF

・Azure AZ-900

・EC-Council CCSE

趣味:日本国内旅行(47都道府県制覇)・ドライブ・音楽