こんにちは、CI部の鎌田です。

前回までの手順で、PaloAltoのインスタンスをAWSで展開し、必要な諸設定まで実施しました。 この記事では、PaloAltoにログインし、PaloAltoそのものの設定を進めていきます。

では早速、始めて行きましょう!

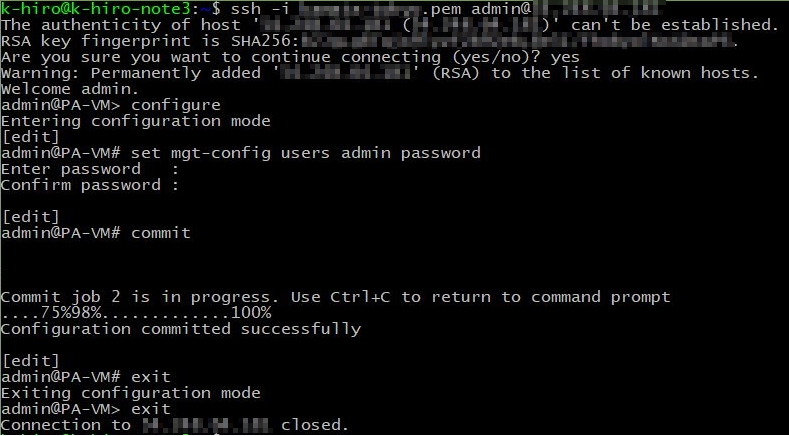

7.管理者パスワードを設定

まずはWebUIでログインするためのパスワードを設定します。PaloAltoにssh接続します。

ssh -i workspaces.pem admin@(PaloAltoの管理用ENIのEIP)

次のコマンドを順番に実行します。 admin passwordのところでパスワードを設定することになります。パスワードを設定しましょう。

> configure # set mgt-config users admin password

設定を保存し終了します。 設定の保存をしないと、PaloAltoを再起動した時に設定が消えてしまいますのでご注意ください。

# commit # exit > exit

一連の作業のスクリーンショットです

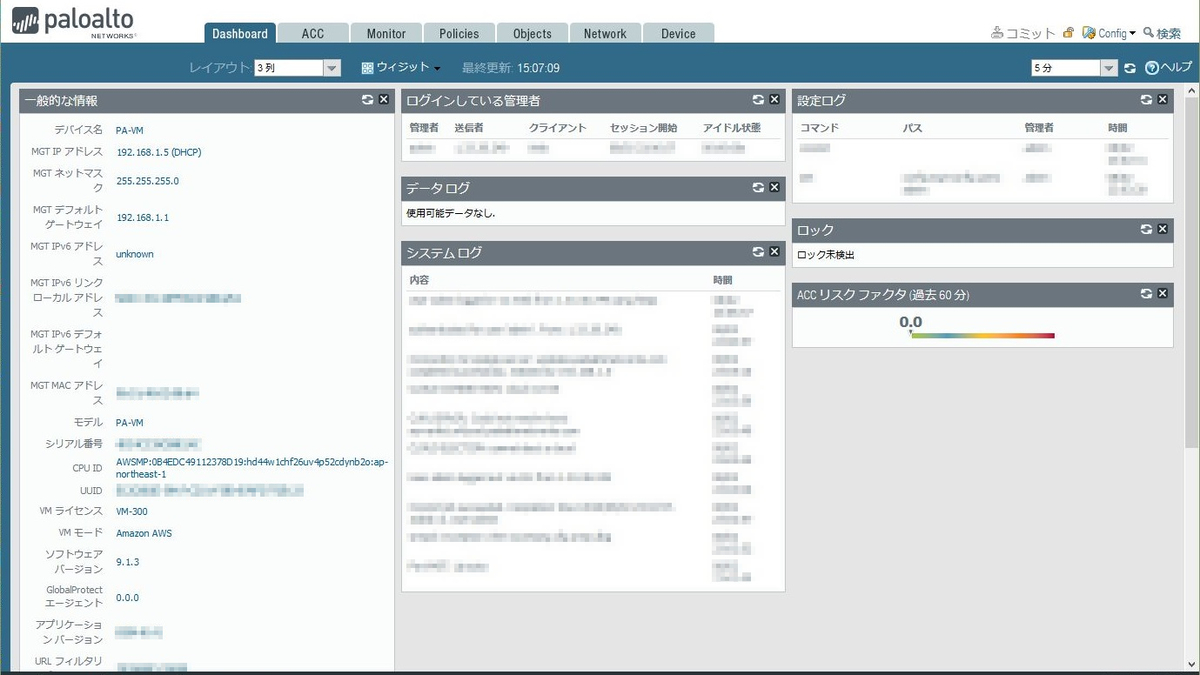

8.WebUIにアクセスしてログイン

管理ポートのEIPにhttpsでアクセスし、ユーザー名admin:パスワード「先程設定したパスワード」でログインします。 セキュリティリスク等でエラーが出るかも知れませんが、そのままアクセスを続けてください。

https://(PaloAltoの管理用ENIのEIP)

ログインすると、PaloAltoの設定画面が表示されている状態となります。

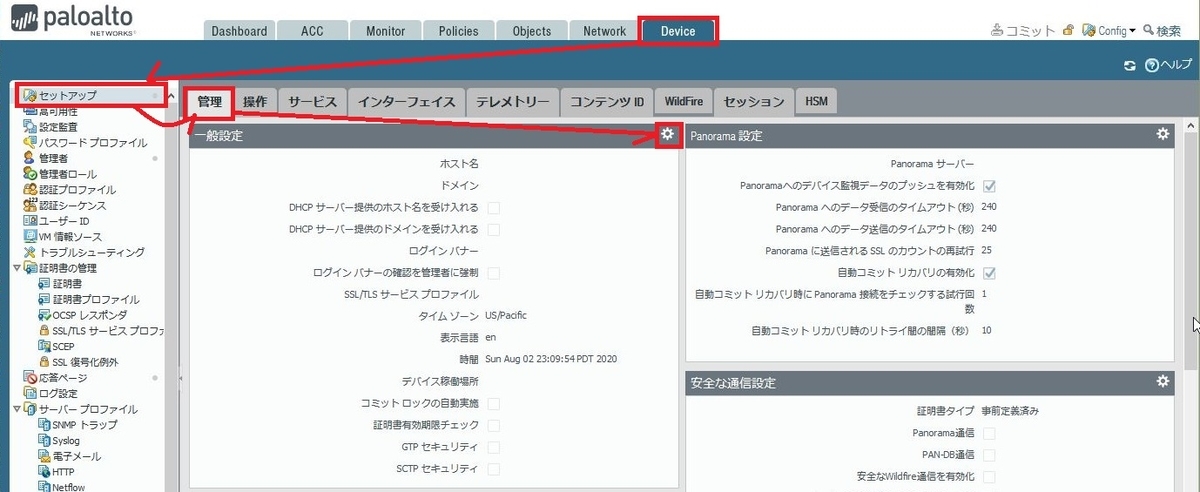

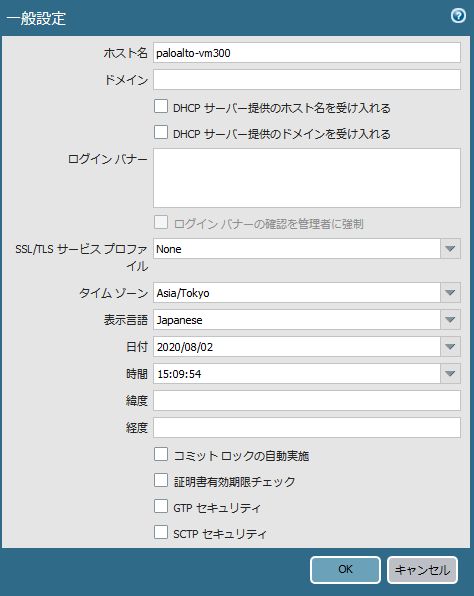

9.デバイスの初期設定

ホスト名の設定やタイムゾーンの修正を実施します。

Device -> セットアップ -> 管理と進んで、一般設定の歯車マークをクリックします。

ホスト名、タームゾーン、表示言語、日付、時間の設定を確認・修正し、OKをクリックします。

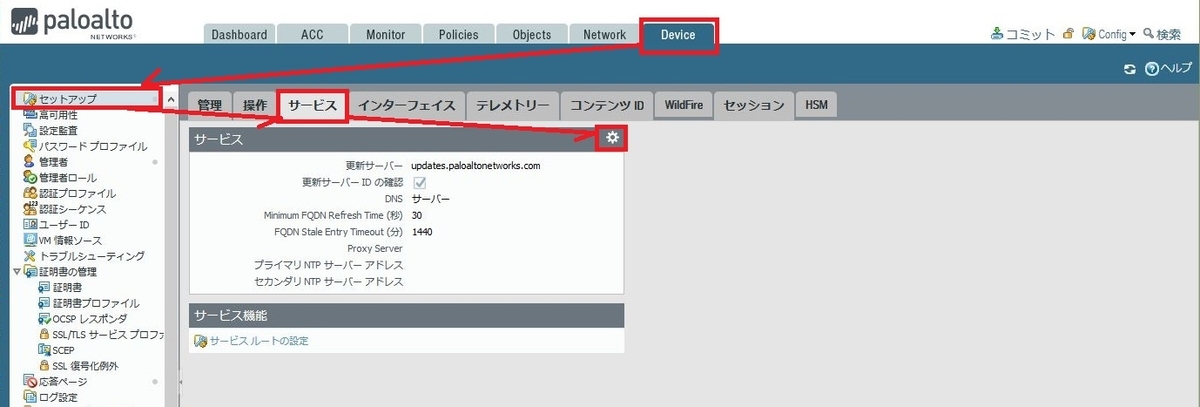

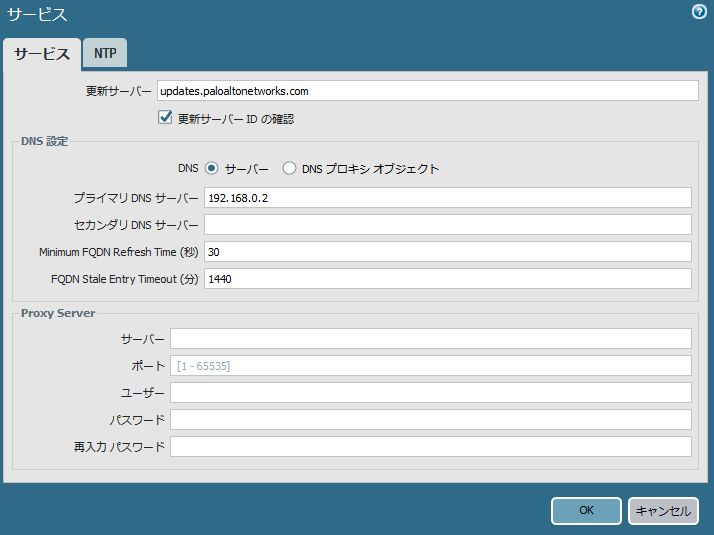

Device -> セットアップ -> サービスと進んで、サービスの歯車マークをクリックします。

プライマリDNSサーバーのIPに、Amazon Provited DNSのIPアドレス(構成イメージのVPCであれば192.168.0.2)を入力します。

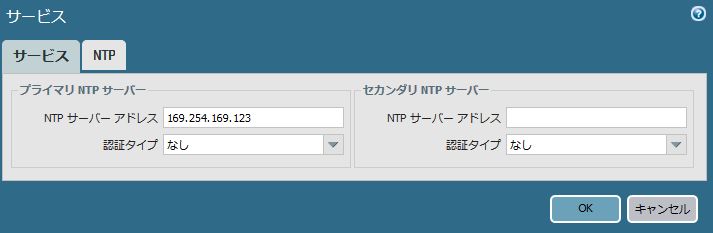

NTPのタブをクリックし、NTPサーバーアドレスに 169.254.169.123を入力します。

終わったらOKをクリックします。

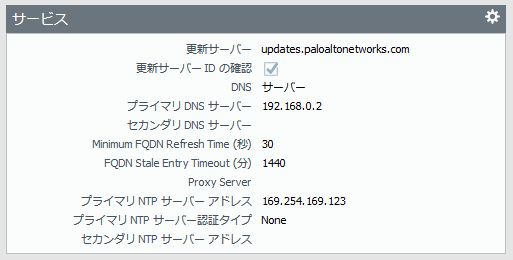

無事設定されました。

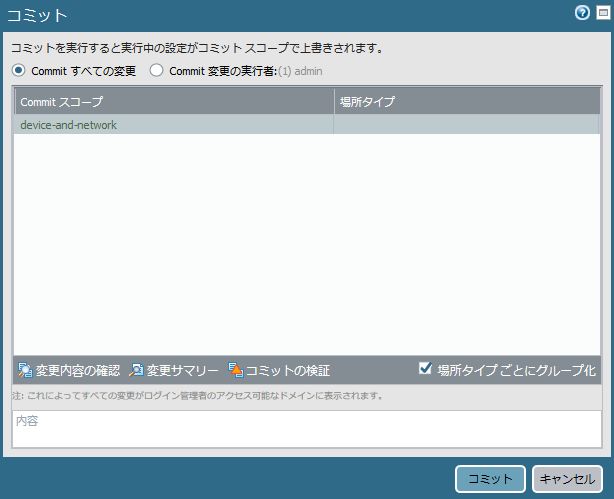

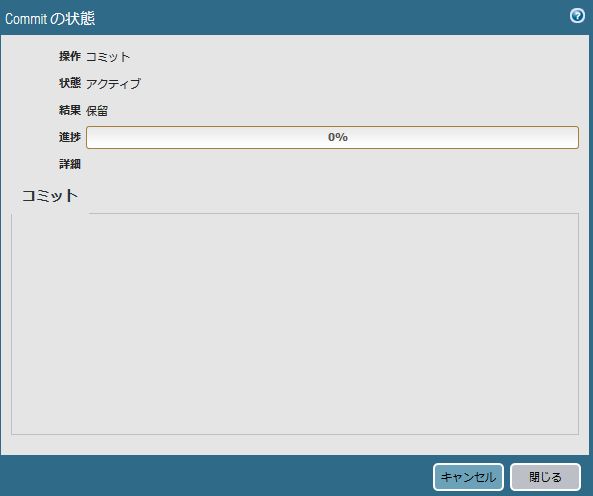

設定が終わった後は、タイミングに関わらず、右上にある「コミット」をクリックし、設定をこまめに保存するのを忘れないようにしましょう。

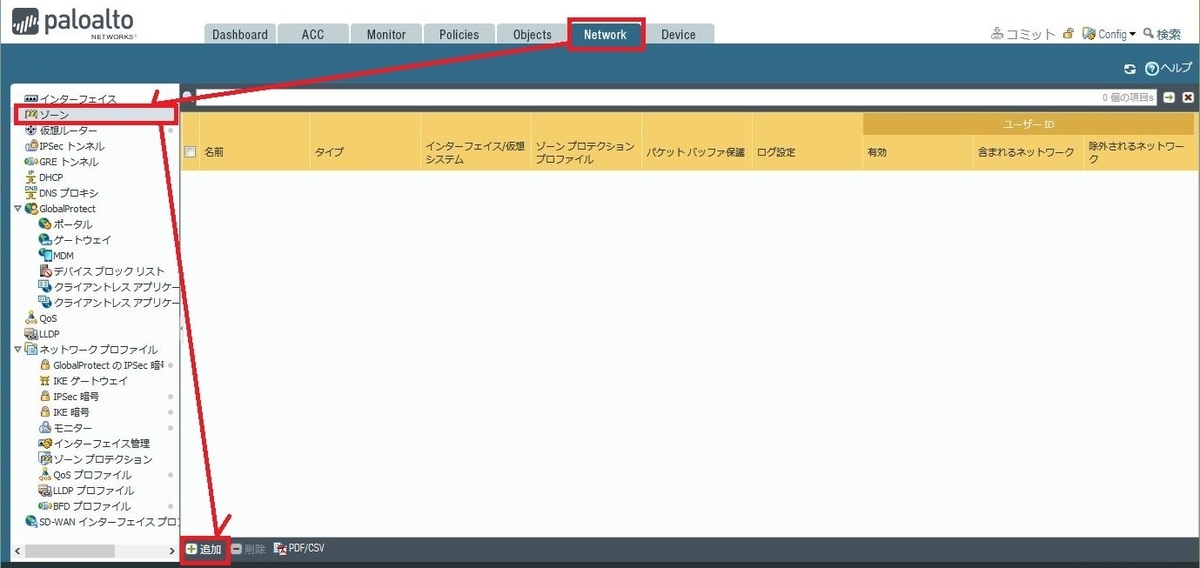

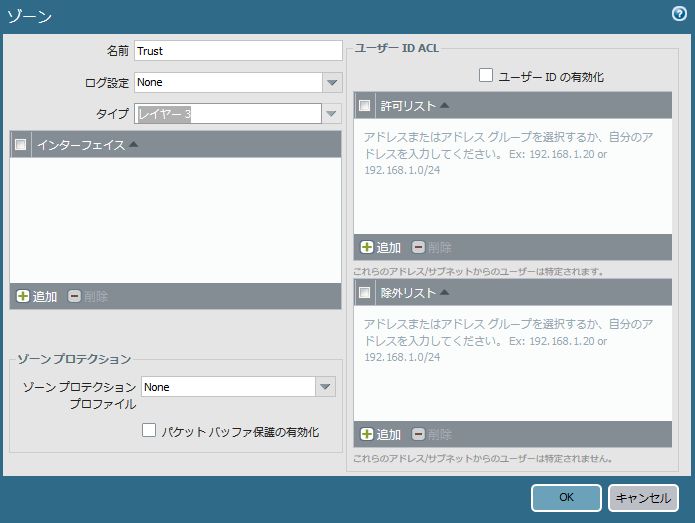

10.ゾーンの作成

まずはPaloAltoでネットワークを区分するゾーンを作成します。 Network -> ゾーン と進んで、追加をクリックします。

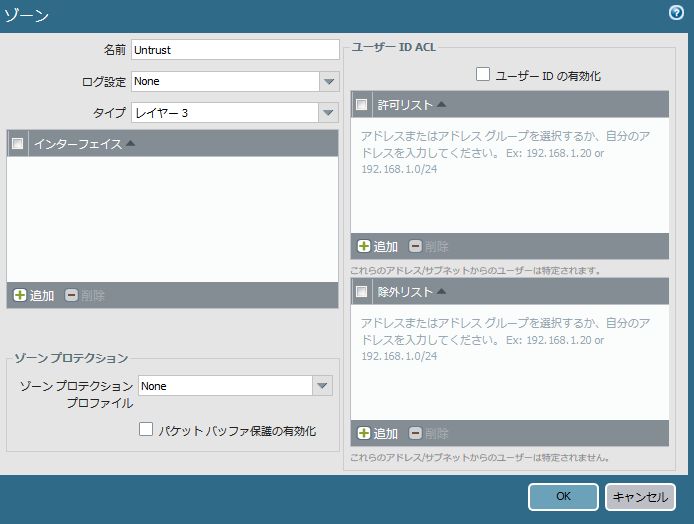

Untrustから作成します。下記の通り設定し、「OK」をクリックします。

設定項目|設定値 --|-- 名前|Untrust タイプ|レイヤー3 ※他の設定でデフォルトのままでOKです

同じ手順で、今度はTrustを作成します。名前以外はUntrustと同じ設定です。

設定項目|設定値 --|-- 名前|Trust タイプ|レイヤー3 ※他の設定でデフォルトのままでOKです

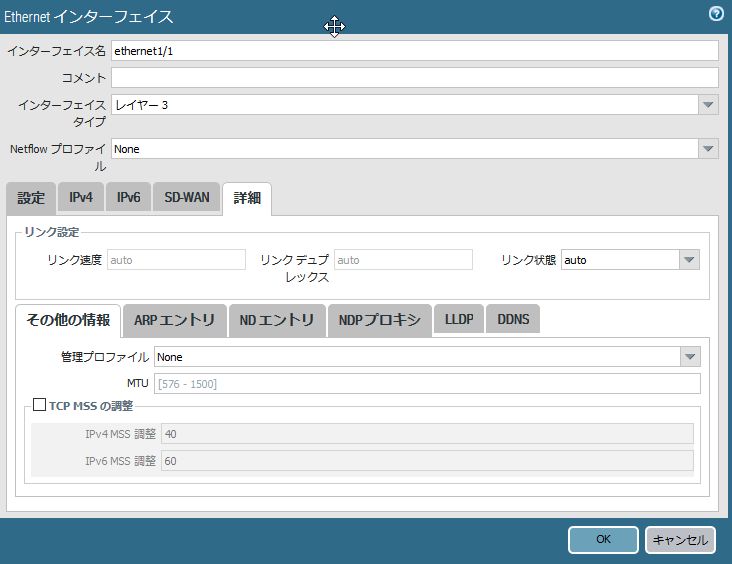

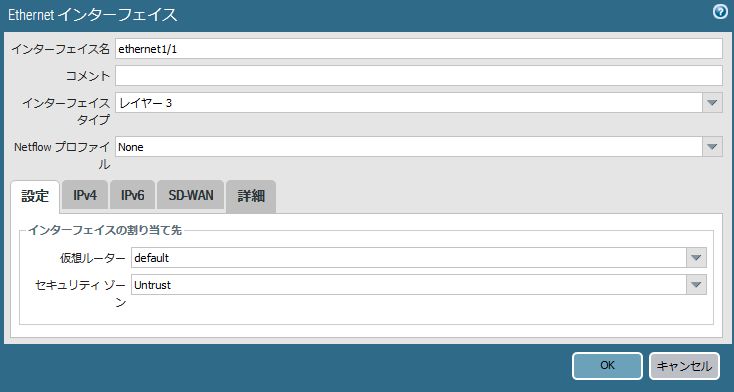

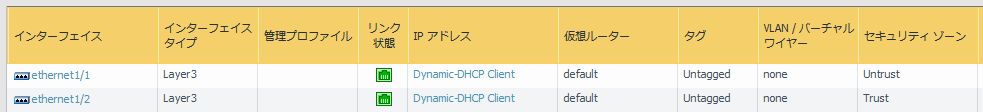

11.Untrust/Trust Zoneの設定とインターフェースの関連付け

PaloAltoにアタッチされているENIをPaloAlto上のどのネットワークに割り当てるのか、設定していきます。 Network -> インターフェース -> Ethernet と進んで、ethernet1/1をクリックします。

![image][paloalto-0052.JPG]

まずはインターフェースタイプでレイヤー3を選択します。 レイヤー3を選ぶをポップアップの下段の表示が切り替わりますので、こちらの方も設定していきます。

| 設定項目 | 設定値 |

|---|---|

| インターフェイスタイプ | レイヤー3 |

設定タブをクリックし、下記の通り設定します。

| 設定項目 | 設定値 |

|---|---|

| 仮想ルーター | default |

| セキュリティゾーン | Untrust |

IPv4タブをクリックし、階の通り設定します。 設定できたら、OKをクリックします。

| 設定項目 | 設定値 |

|---|---|

| タイプ | DHCPクライアント |

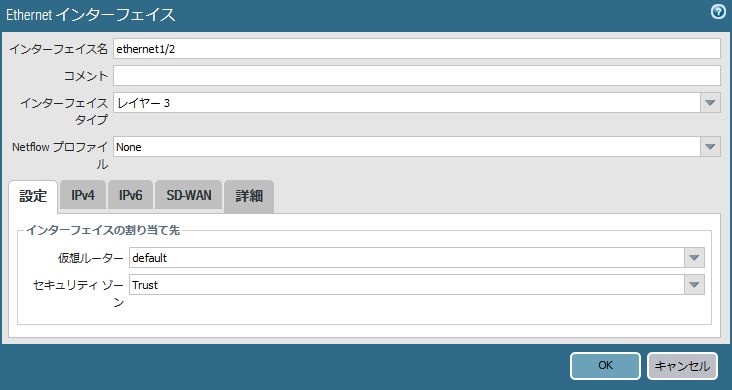

ethernet1/2も同様に設定していきます。セキュリティゾーンがTrustとなる以外は、ethernet1/1と同様の設定になります。

設定が終わった後にコミットすると、リンク状態が緑色となり、リンクアップした状態となります。

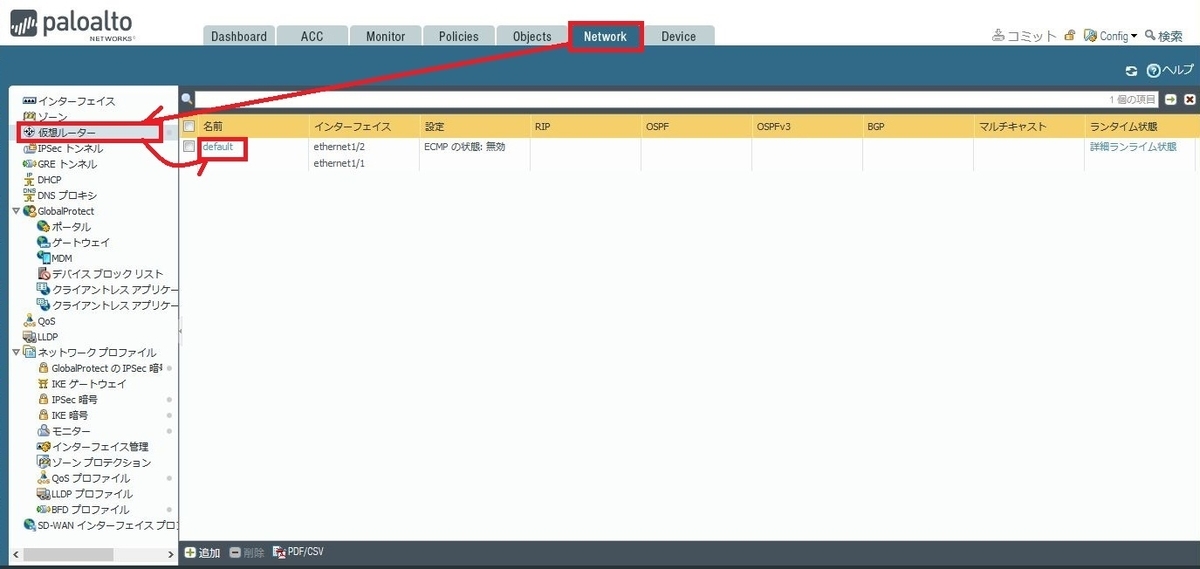

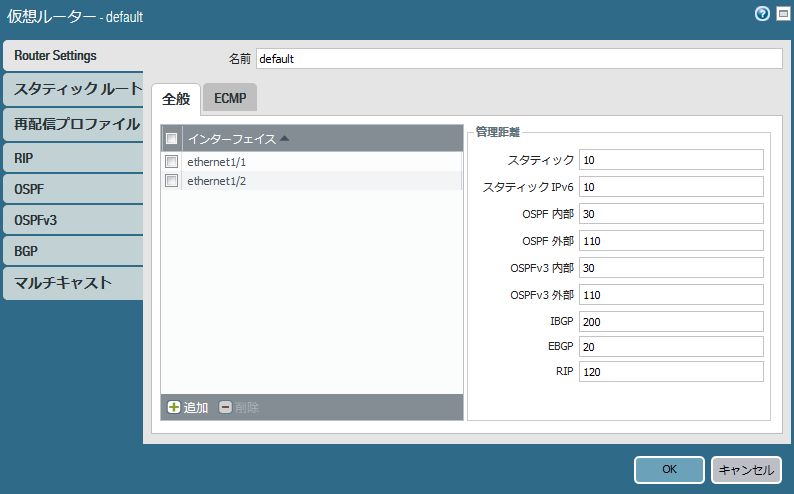

12.Defaultルーターの設定

PaloAlto上のルーターに、ルーティングの設定をしていきます。

Network -> 仮想ルーター と進んで、defaultをクリックします。

左に表示されているタブをクリックして設定していきます。

まず、デフォルトで表示されているタブ「Router Settings」で、インターフェイスが「ethernet1/1」と「ethernet1/2」が表示されていることを確認します。

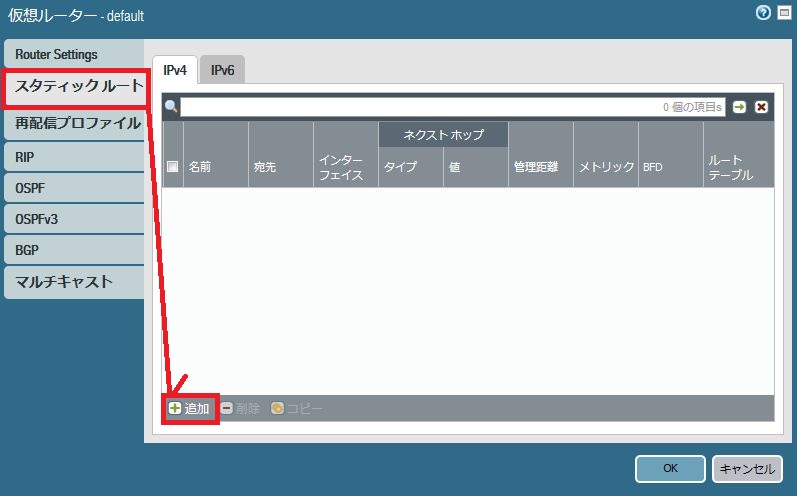

スタティックルートをクリックし、「追加」をクリックします。

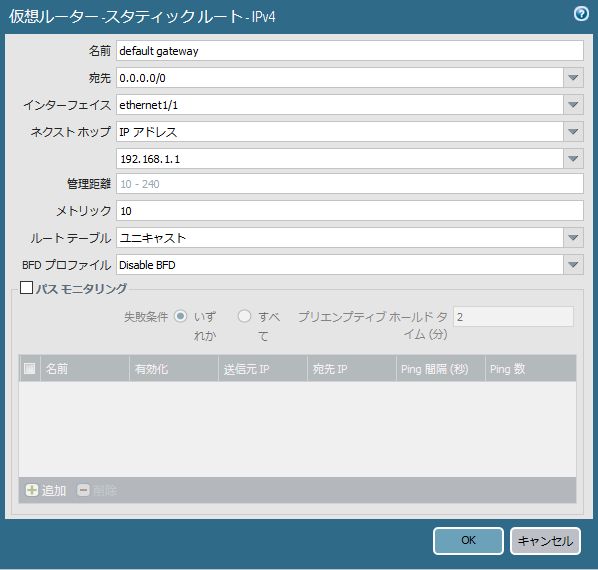

まずはdefault gatewayの設定です。下記のように設定します。 ネクストホップのIPアドレスは、PaloAltoが所属するpublicサブネットの、VPC ルーター用となるIPアドレス(192.168.1.0/24であれば192.168.1.1)を入力します。 設定できたらOKをクリックします。

| 設定項目 | 設定値 |

|---|---|

| 名前 | default gateway |

| 宛先 | 0.0.0.0/0 |

| インターフェイス | ethernet1/1 |

| ネクストホップ | IPアドレス 192.168.1.1 |

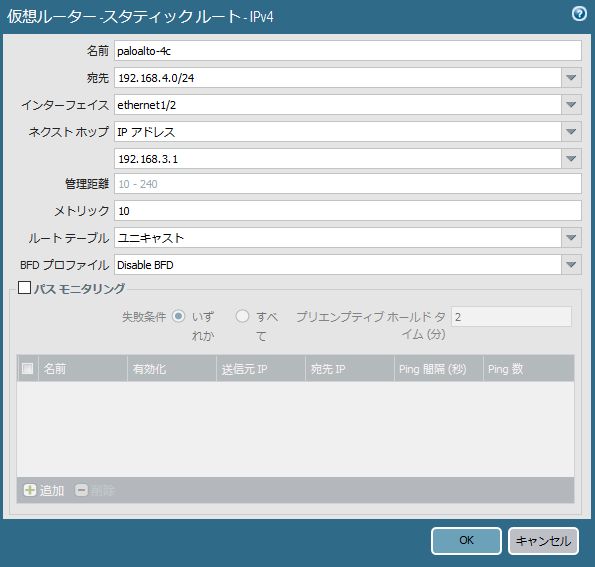

続いて、PaloAltoが所属していないPrivateサブネットへのRouteを追加していきます。 構成イメージにあるネットワーク構成の場合、192.168.4.0/24・192.168.5.0/24・192.168.6.0/24の3つのネットワークへのStatic Routeが必要になります。 PaloAltoのPrivate側は192.168.3.0/24のネットワークに所属しているため、ここのVPCルータから各サブネットへのStatic Routeを追加していくことになります。 192.168.4.0/24へのStatic Routeの場合、下記のようになります。

| 設定項目 | 設定値 |

|---|---|

| 名前 | paloalto-4c |

| 宛先 | 192.168.4.0/24 |

| インターフェイス | ethernet1/2 |

| ネクストホップ | IPアドレス 192.168.3.1 |

設定できたらOKをクリックします。

192.168.3.0/24・192.168.5.0/24・192.168.6.0/24など、Private側で必要となるStatic Routeを同様に追加してください。

13.SNATを設定

NatGatewayの役割を持たせるために、SourceNATの設定を実施します。

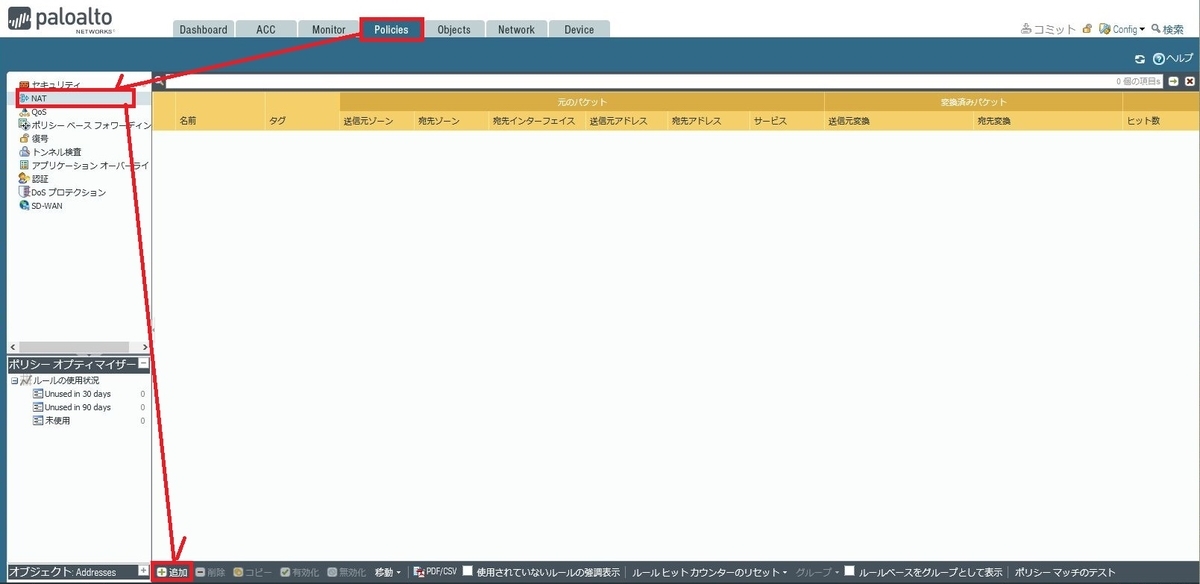

Policies -> NAT と進んで、追加をクリックします。

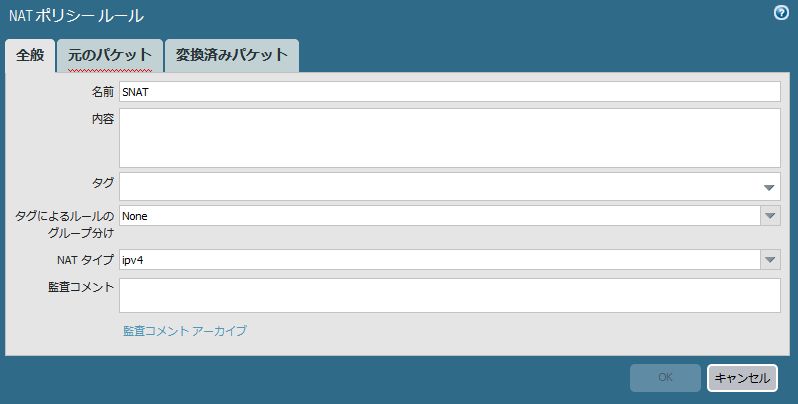

まずは全般タブです。 下記の値で設定します。 ※他の設定はデフォルト値のまま設定を進めます

| 設定項目 | 設定値 |

|---|---|

| 名前 | SNAT |

次は元のパケットタブです。 下記の値で設定します。

送信元アドレスの項目は、想定構成の通りで設定する場合、 192.168.3.0/24、192.168.4.0/24、192.168.5.0/24、192.168.6.0/24の4つのIPアドレス帯を指定します。 送信元アドレス設定欄の「追加」をクリックすることで、IPアドレスが入力できます。

| 設定項目 | 設定値 |

|---|---|

| 送信元ゾーン | any(いずれか) |

| 宛先ゾーン | Untrust |

| 宛先インターフェース | any |

| サービス | any |

| 送信元アドレス | PaloAltoを介してインターネットと通信するPrivateサブネットのIPアドレス帯 |

| 宛先アドレス | any(いずれか) |

![image][paloalto-0065.JPG]

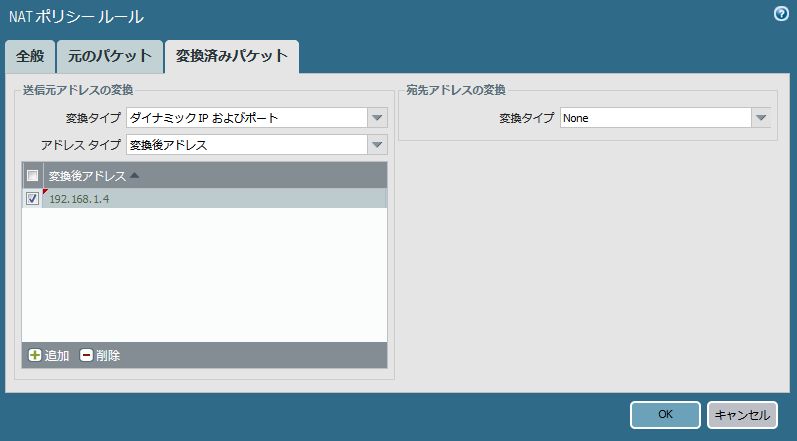

最後に変換済みパケットタブです。 下記の値で設定します。

送信元アドレスの変換

| 設定項目 | 設定値 |

|---|---|

| 変換タイプ | ダイナミックIPおよびポート |

| アドレスタイプ | 変換後アドレス |

| 変換後アドレス | PaloAltoのPublic側ENIのIPアドレス |

宛先アドレスの変換

| 設定項目 | 設定値 |

|---|---|

| 変換タイプ | None |

全部設定できたらOKをクリックしましょう。

元の設定画面でSNATのルールが追加された状態になります。

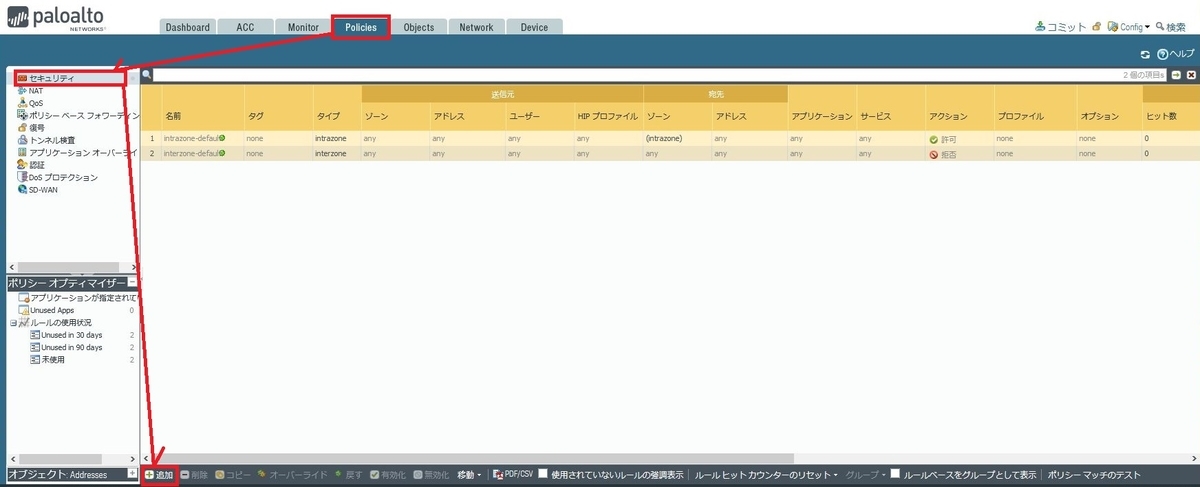

14.PaloAltoを通る Private -> Publicの通信を許可する設定

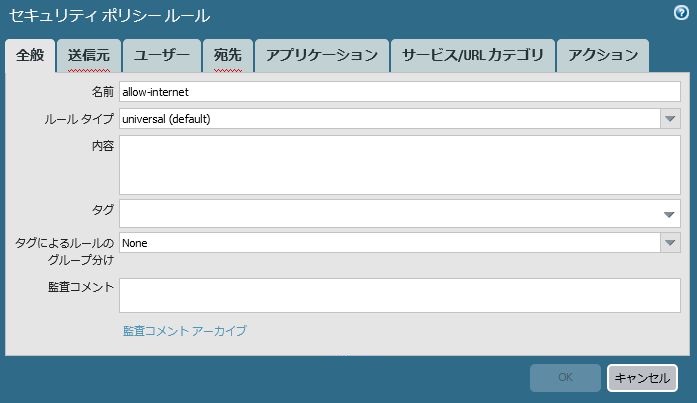

PaloAltoのFWの設定を行います。まずはPrivateサブネットからインターネットへと抜けて行く通信の許可を設定します。 Policies -> セキュリティ と進んで、追加をクリックします。

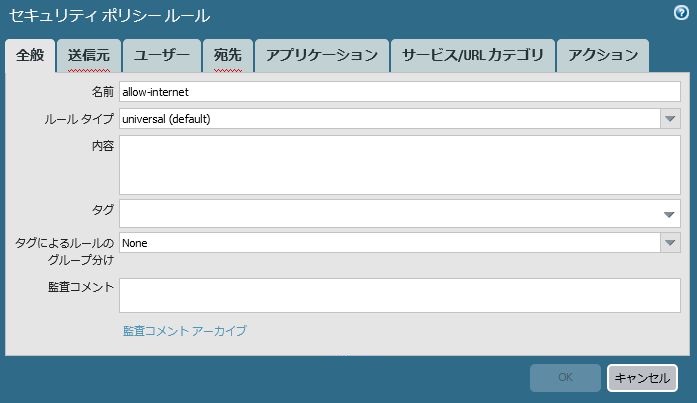

まず、全般タブからです。 名前は任意の名前で問題ないので、「Privateサブネットからインターネットの通信許可」であることが分かるような名前を付けてください。

| 設定項目 | 設定値 |

|---|---|

| 名前 | allow-internet |

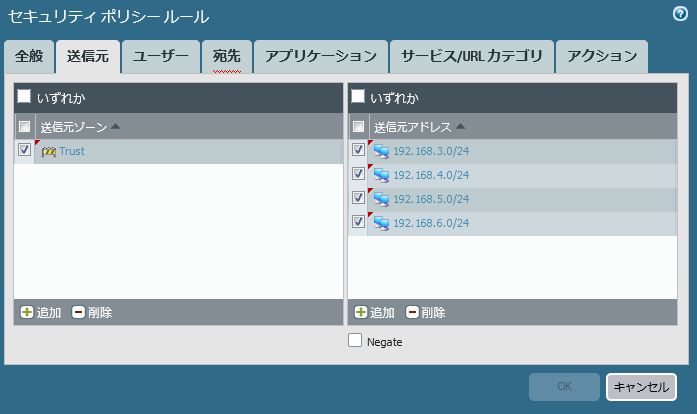

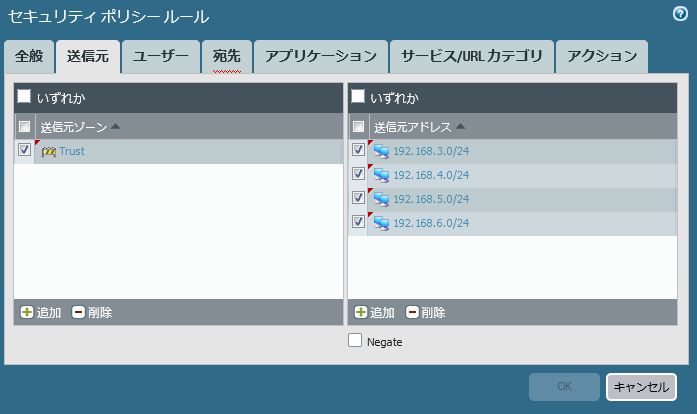

次は送信元タブです。 次の通り設定します。

| 設定項目 | 設定値 |

|---|---|

| 送信元ゾーン | Trust |

| 送信元アドレス | PaloAltoを介してインターネットと通信するPrivateサブネットのIPアドレス帯 |

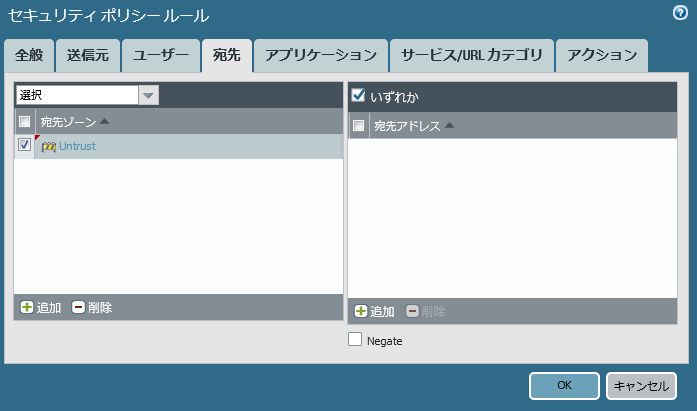

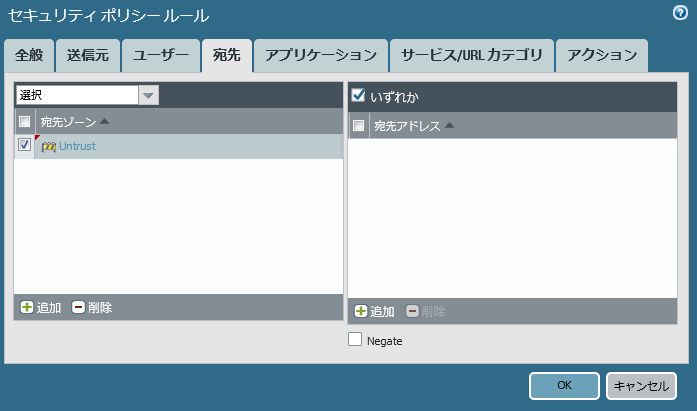

次は宛先タブです。 対の通り設定します。

| 設定項目 | 設定値 |

|---|---|

| 宛先ゾーン | Untrust |

| 宛先アドレス | any(いずれか) |

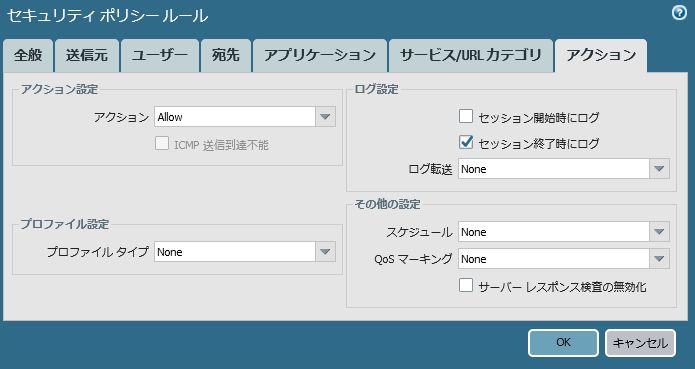

最後にアクションタブです。 アクションがAllowになっていることを確認してください。

| 設定項目 | 設定値 |

|---|---|

| アクション設定[アクション] | Allow |

設定できたらOKをクリックします。 元の設定画面で通信許可のルールが追加された状態になります。

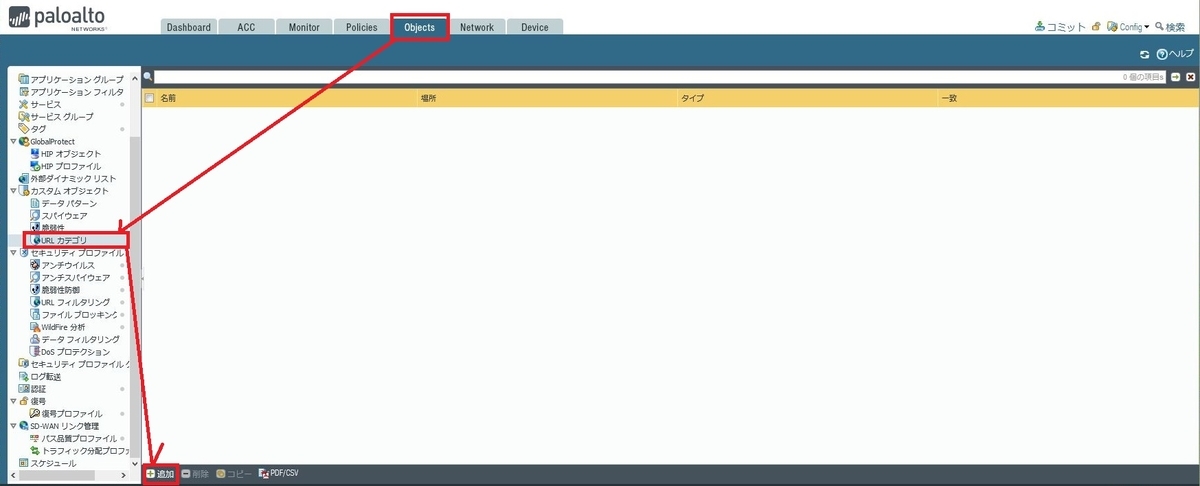

15.URLリストとURLフィルタのプロファイル作成

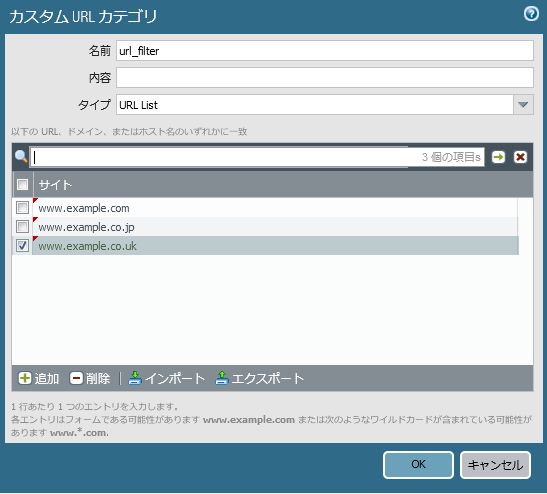

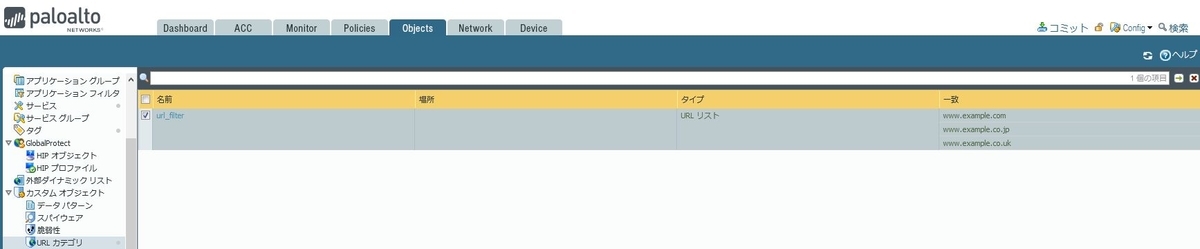

URLフィルタに関する設定を実施していきます。 Objects -> URLカテゴリ と進んで、追加をクリックします。

URLのカテゴリ設定のポップアップが表示されます。 次の通り設定します。 名前は、分かり易い任意の名前を付けてください。 サイトのURLを記載する時はURLのスキーム(http:// など)を取り除き、FQDNだけを列挙します。

| 設定項目 | 設定値 |

|---|---|

| 名前 | url_list |

| タイプ | URL List |

| サイト | フィルタリングしたいURLを列挙する |

設定できたら、OKをクリックします。 URLカテゴリーが登録された状態になります。

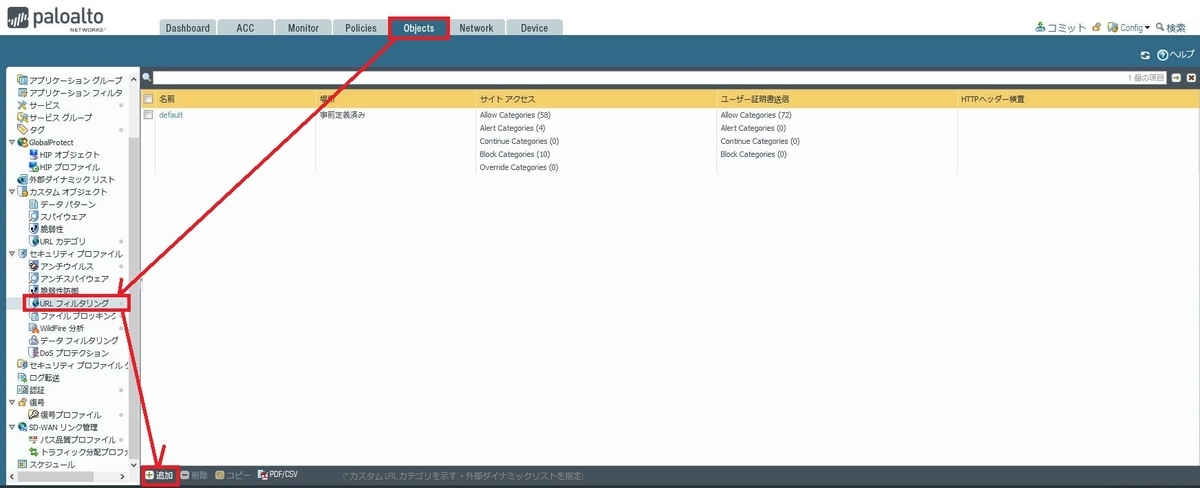

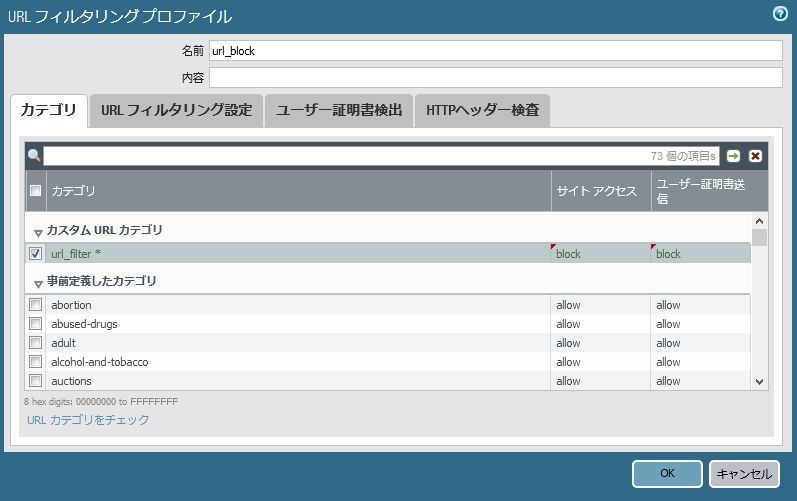

続いて、拒否のポリシーとして使えるようにするため、URLフィルタリングのプロファイルを作成します。 Objects -> URLフィルタリング と進んで、追加をクリックします。

先程作成したURLカテゴリが先頭に表示されています。 サイトアクセス・ユーザー証明書送信とも、作成したURLカテゴリに対してBlockに設定し、 任意の名前を付けてOKをクリックします。

URLブロックのプロファイルが作成されています。

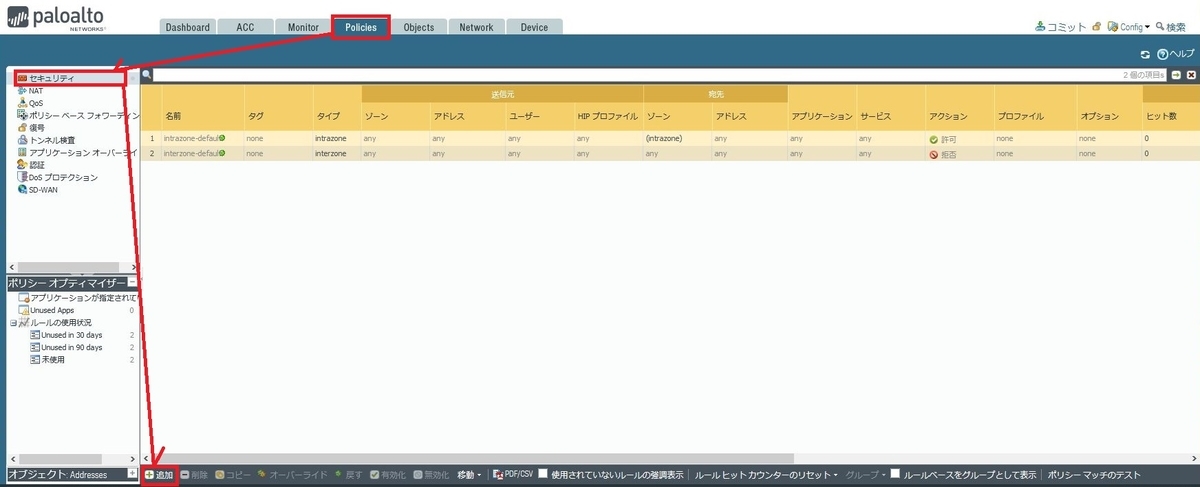

16.URLリストを拒否するポリシーの設定

PaloAltoのFWの設定を行います。まずはPrivateサブネットからインターネットへと抜けて行く通信の許可を設定します。 Policies -> セキュリティ と進んで、追加をクリックします。

まず、全般タブからです。 名前は任意の名前で問題ないので、「特定のFQDNへのhttp/https通信が拒否」であることが分かるような名前を付けてください。

| 設定項目 | 設定値 |

|---|---|

| 名前 | url-filter-policy |

次は送信元タブです。 次の通り設定します。

| 設定項目 | 設定値 |

|---|---|

| 送信元ゾーン | Trust |

| 送信元アドレス | PaloAltoを介してインターネットと通信するPrivateサブネットのIPアドレス帯 |

次は宛先タブです。 対の通り設定します。

| 設定項目 | 設定値 |

|---|---|

| 宛先ゾーン | Untrust |

| 宛先アドレス | any(いずれか) |

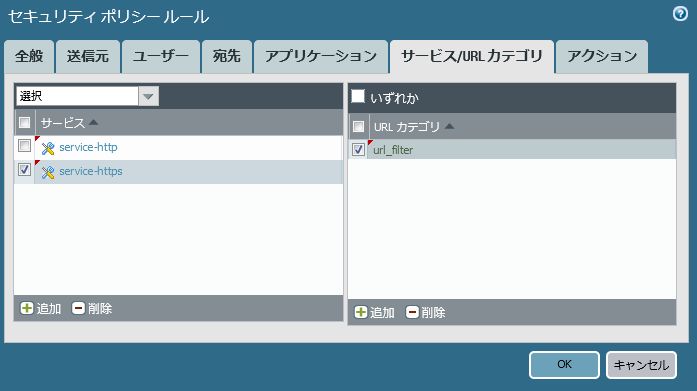

次はサービス/URLカテゴリタブです。

対の通り設定します。

| 設定項目 | 設定値 |

|---|---|

| サービス | service-http service-https |

| URLカテゴリ | 先程作成したURL Filterのカテゴリリスト |

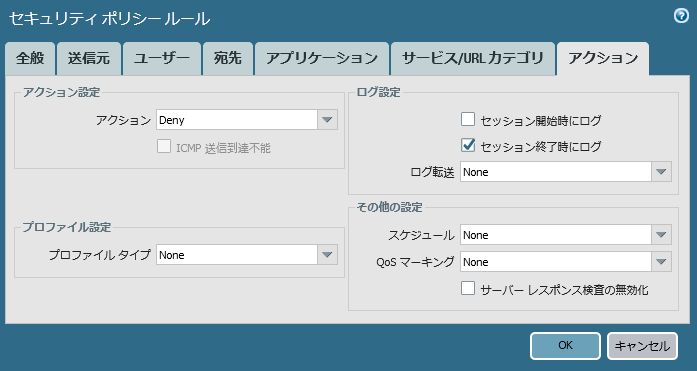

最後にアクションタブです。 アクションがDenyになっていることを確認してください。

| 設定項目 | 設定値 |

|---|---|

| アクション設定[アクション] | Deny |

設定できたらOKをクリックします。

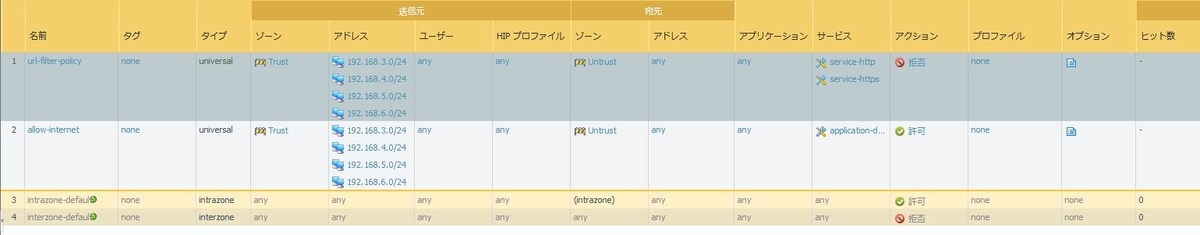

元の設定画面で通信許可のルールが追加された状態になります。

しかしこの状態だと拒否が後になってしまうため、ルールの順番を入れ替えます。

今作成したURLフィルタのポリシーをクリックして選択し、下のメニューから 移動 -> 最上部へ と選択してクリックします。

URLフィルタのルールが一番上に、その次にPrivateサブネットからの通信がすべて許可となっている並びであることを確認してください。

これで設定完了です。最後にコミットも忘れないようにしましょう。

Private側に配置されたサーバーなどから、インターネットの通信が行えるかなど確認をしてください。

まとめ

これで、AWSにPaloAltoを導入し、URLをフィルタリングする際の設定は完了します。 設計方法や設定の仕方など、分かりづらい部分などもありますので、導入をご検討の際は当社にご相談いただければと思います。