こんにちは、CI部の鎌田です。

前回までの手順で、PaloAltoをAWSに導入する際のAWS側の基礎準備が出来ました。 この記事では、PaloAltoのEC2インスタンスを構築し、AWSの周辺設定を変更していく部分についてまとめています。

では早速、始めて行きましょう!

1.PaloAltoのAMIからインスタンスを構築する

マネジメントコンソールにアクセスし、Marketplaceにアクセスします。検索窓に「palo」と入力して検索します。 検索すると下記の3つが表示されるので、ライセンスの利用形態と利用する機能によって、AMIを選択します。 URLフィルタの機能利用でPAYG(ライセンス料金がAWS利用料込みになるAMI)の場合はVM-Series Next-Generation Firewall Bundle 2を選びます。

| シリーズ | 説明 |

|---|---|

| VM-Series Next-Generation Firewall Bundle 1 | 脅威防御(インスタンスの利用料金とPaloAltoのライセンス費用が込み) |

| VM-Series Next-Generation Firewall Bundle 2 | 脅威防御、WildFire、URL Filtering 、Global Protect(インスタンスの利用料金とPaloAltoのライセンス費用が込み) |

| VM-Series Next-Generation Firewall (BYOL) | 脅威防御、WildFire、URL Filtering 、Global Protect(ライセンスは別で用意する) |

「管理」をクリックして次に進みましょう

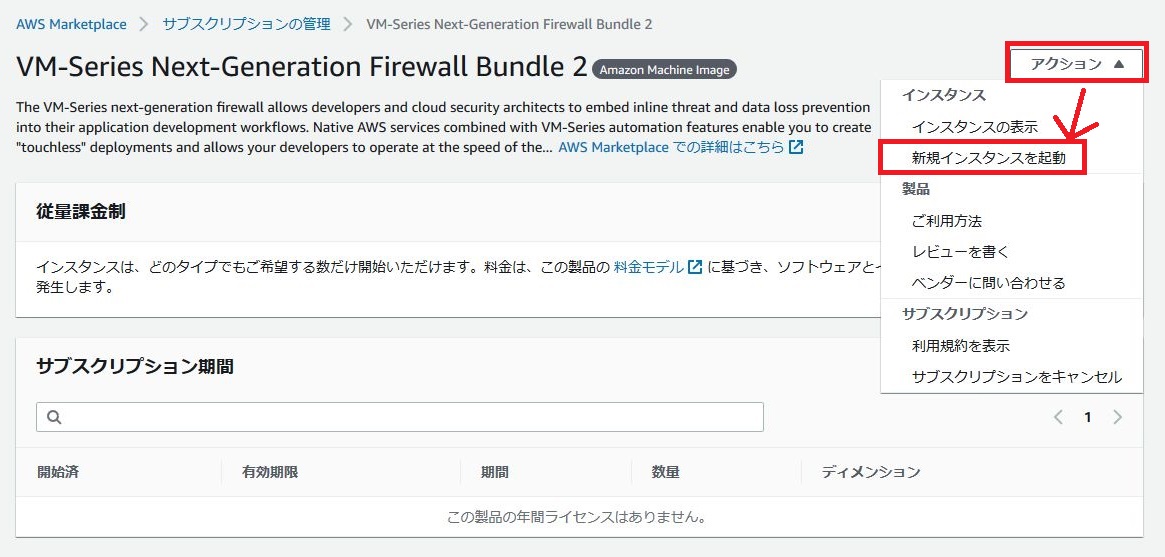

右ペインの右上にある「アクション」から「新規インスタンスを起動」をクリックします。

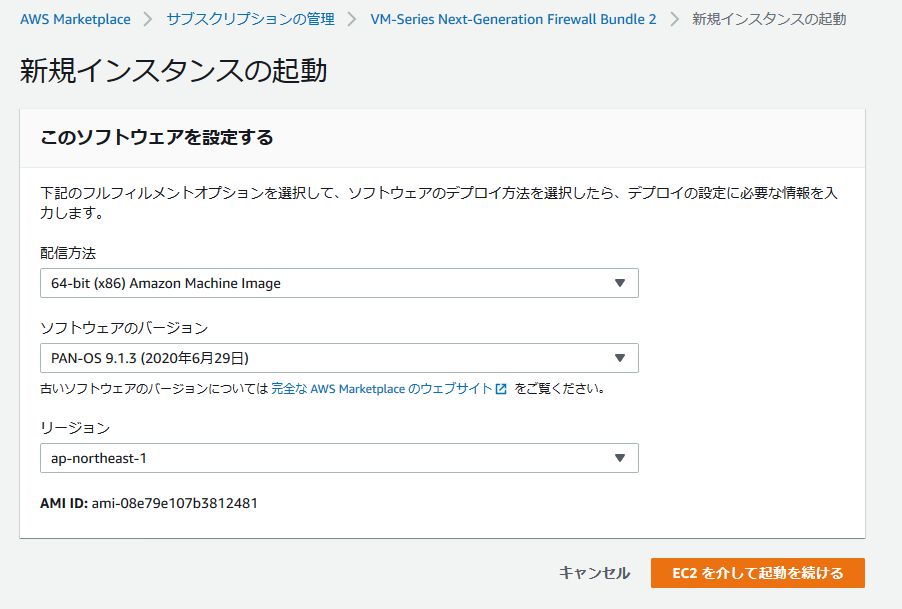

新規インスタンスの起動という画面に変わります。 下記の通り設定して、「EC2を介して起動を続ける」をクリックします。

| 設定項目 | 設定値 |

|---|---|

| 配信方法 | 64bit (x86) Amazon Machine Image |

| ソフトウェアバージョン | PAN-OS 9.1.3 |

| リージョン | ap-northeast-1 |

上記PAN-OS(PaloAltoのファームウェア)バージョンは2020年8月現在で選択できる最新のバージョンです。 x.1系が保守期限が長いので、下記EOLも参考に、保守委託先やお客様のポリシーとも照らし合わせて選択してください。

https://www.paloaltonetworks.com/services/support/end-of-life-announcements/end-of-life-summary

選択が終わったら、「EC2を介して起動を続ける」をクリック。

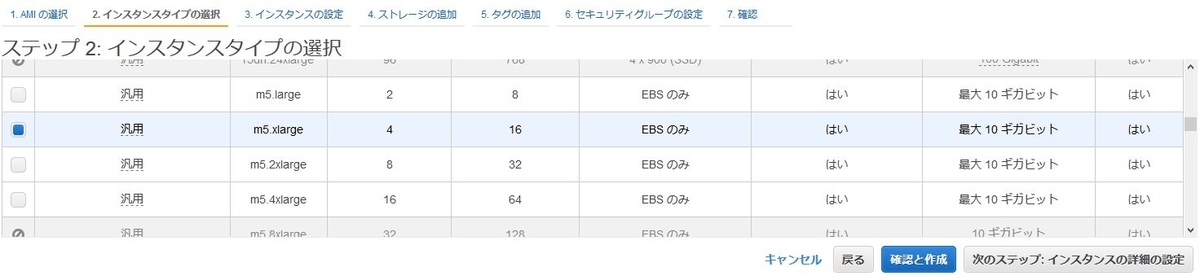

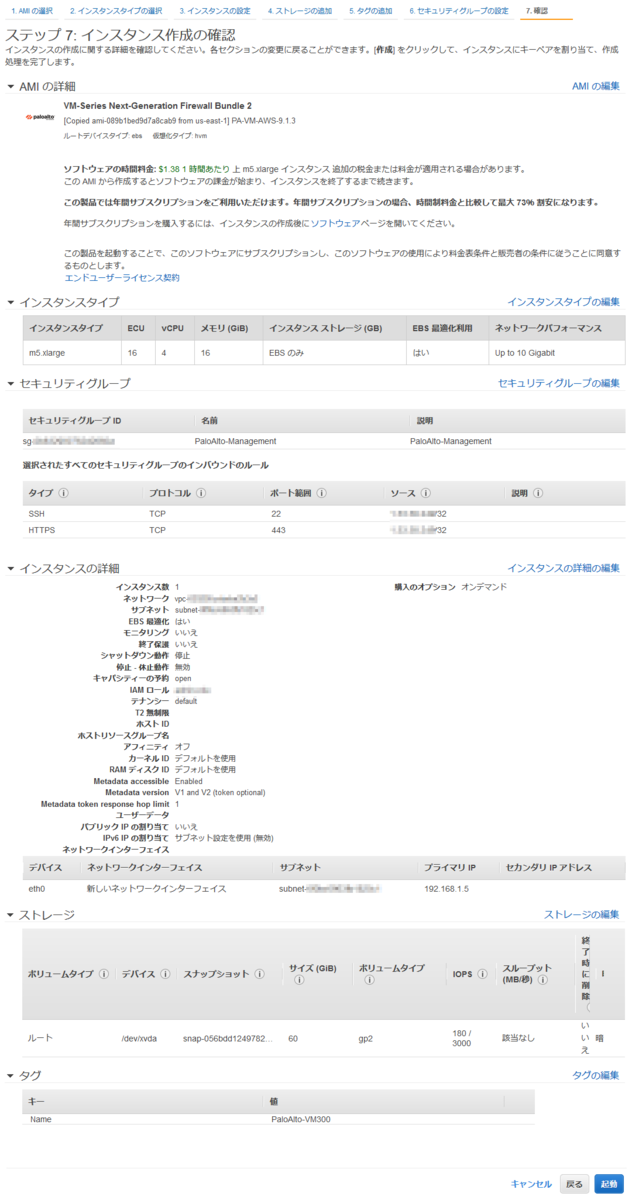

インスタンスタイプを選択します。AWSではPaloAltoのVM-300相当の性能を発揮するm5.xlargeを選択します。

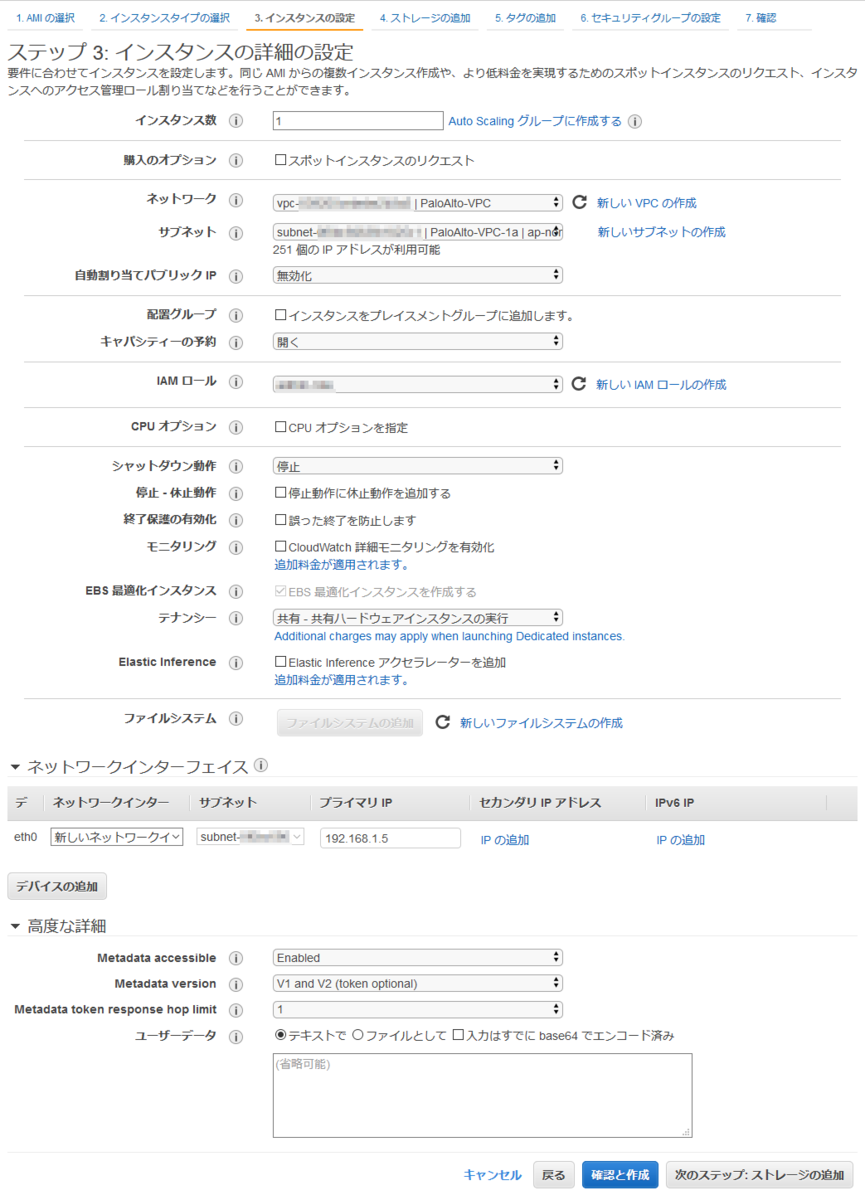

PaloAltoを展開するVPCなどを選択していきます。 EC2として展開する時に選択するsubnetは、Management用のネットワークとなるように選択してください。 インスタンスのネットワークは固定のIPを割り当てましょう。(ここでは192.168.1.5を割り当てています。)

ストレージ容量は60GBが最小サイズです。ログをEC2内部で多く溜めなければ60GBのままで問題ありませんので、そのまま進めます。

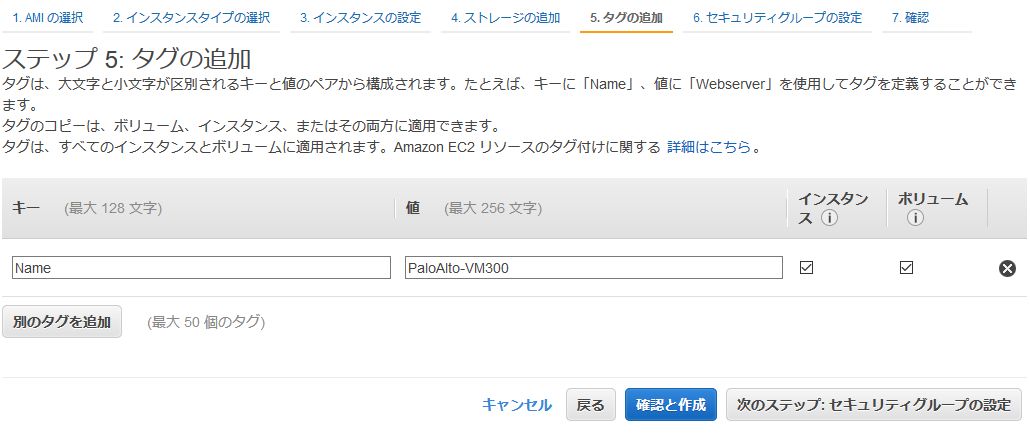

インスタンスにタグを付与します。

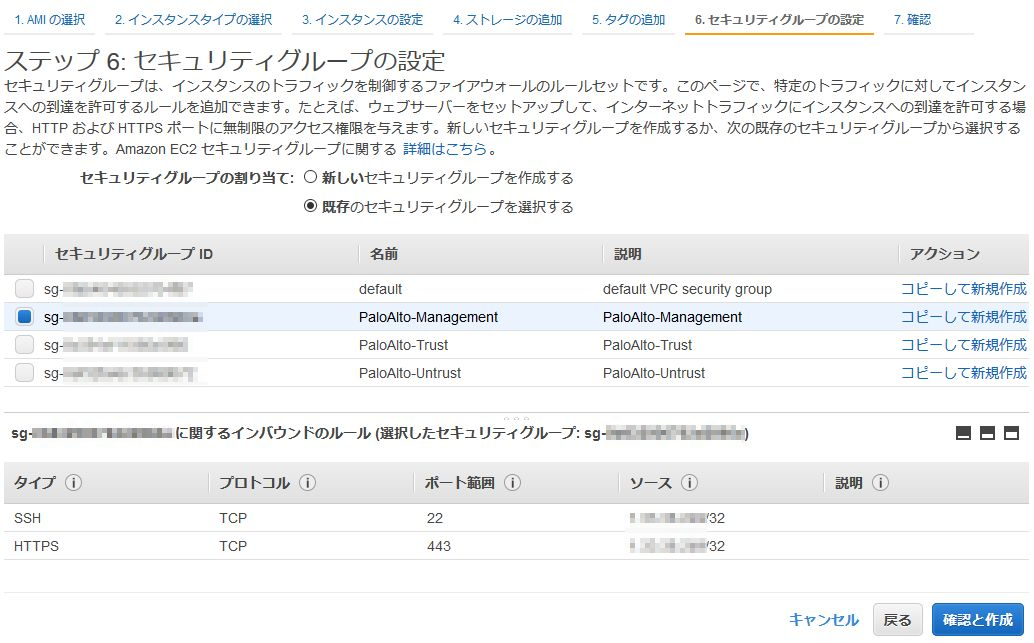

セキュリティグループの設定を行います。事前に作成しておいた管理用のSGをアタッチします。

確認の画面になるので、設定を確認してインスタンスを起動していきます。

設定の際、最初はsshでログインしますので、キーの割り当てを間違えないように気を付けましょう。

インスタンスのLaunchを待っている間に、他の作業を進めます。

2.ENIを追加作成

PaloAltoのインスタンスにアタッチする、外部接続用及び内部接続用のENIを作成します。

マネジメントコンソールでEC2にアクセス後、左ペインから「ネットワークインターフェイス」をクリックし、右ペインから「ネットワークインターフェイスの作成」をクリックします。

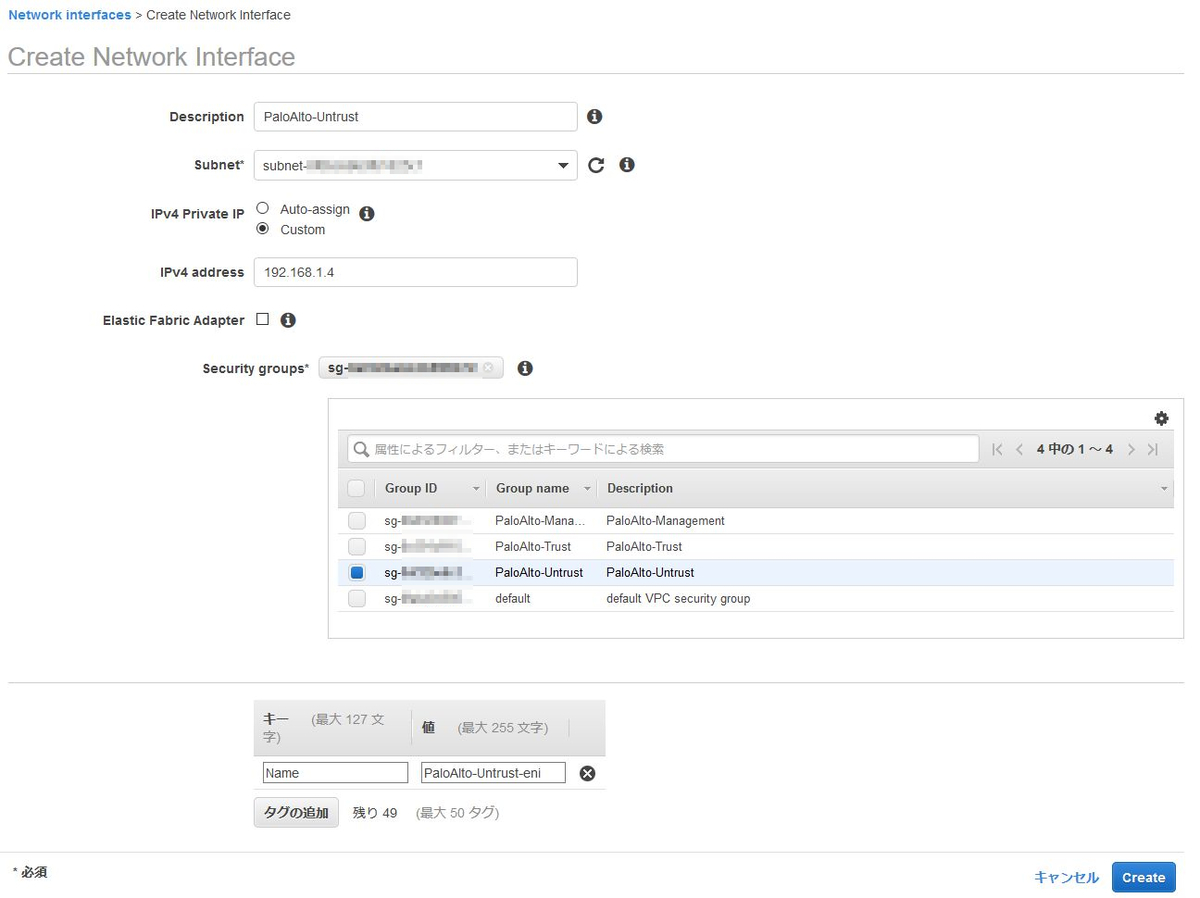

PaloAltoのPublic側になるENIを作成します。こちらも作成の際は固定IPで作成しますので、IPv4 Private IPはCustomを選択し、IPアドレスを割り当てます。(ここでは192.168.1.4を割り当てています。)

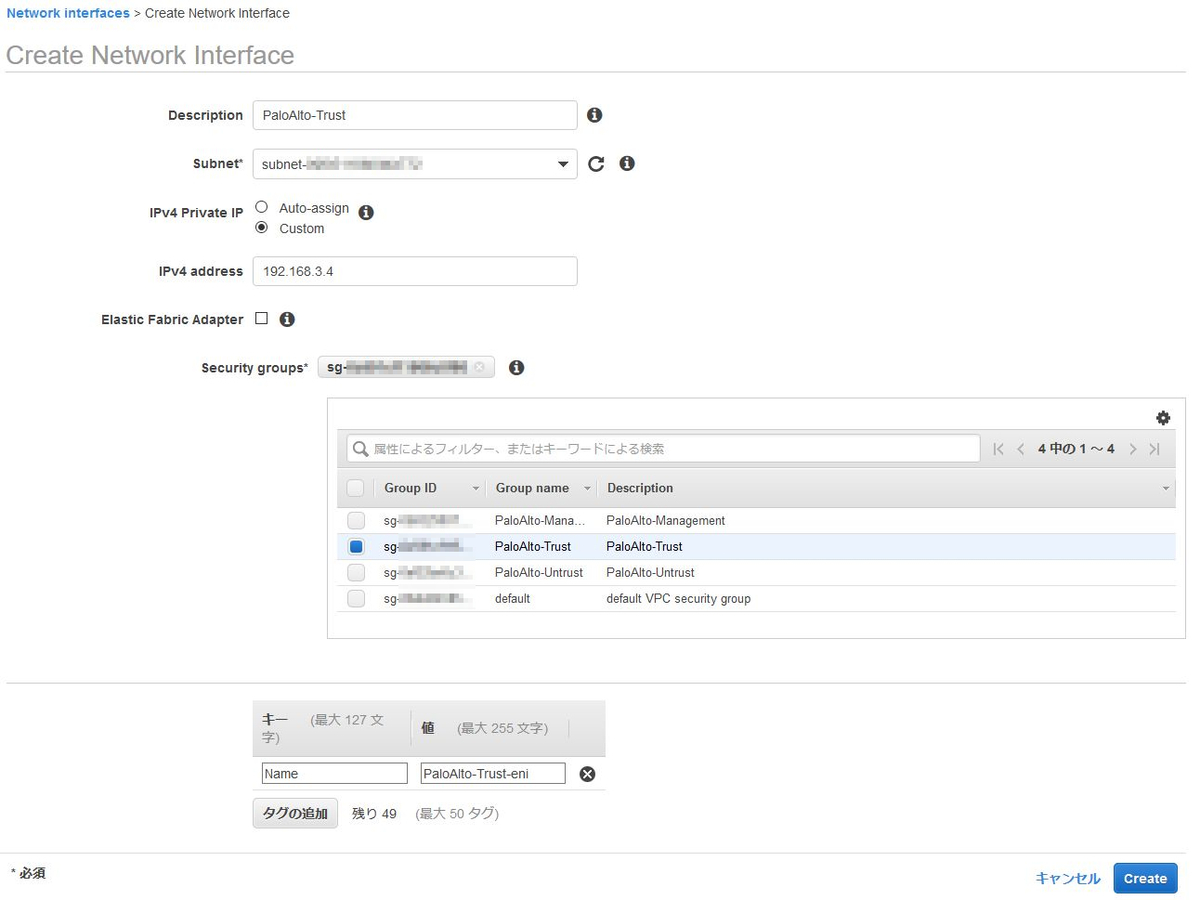

同様の手順で、Private側になるENIも作成します。(ここでは192.168.3.4を割り当てています。)

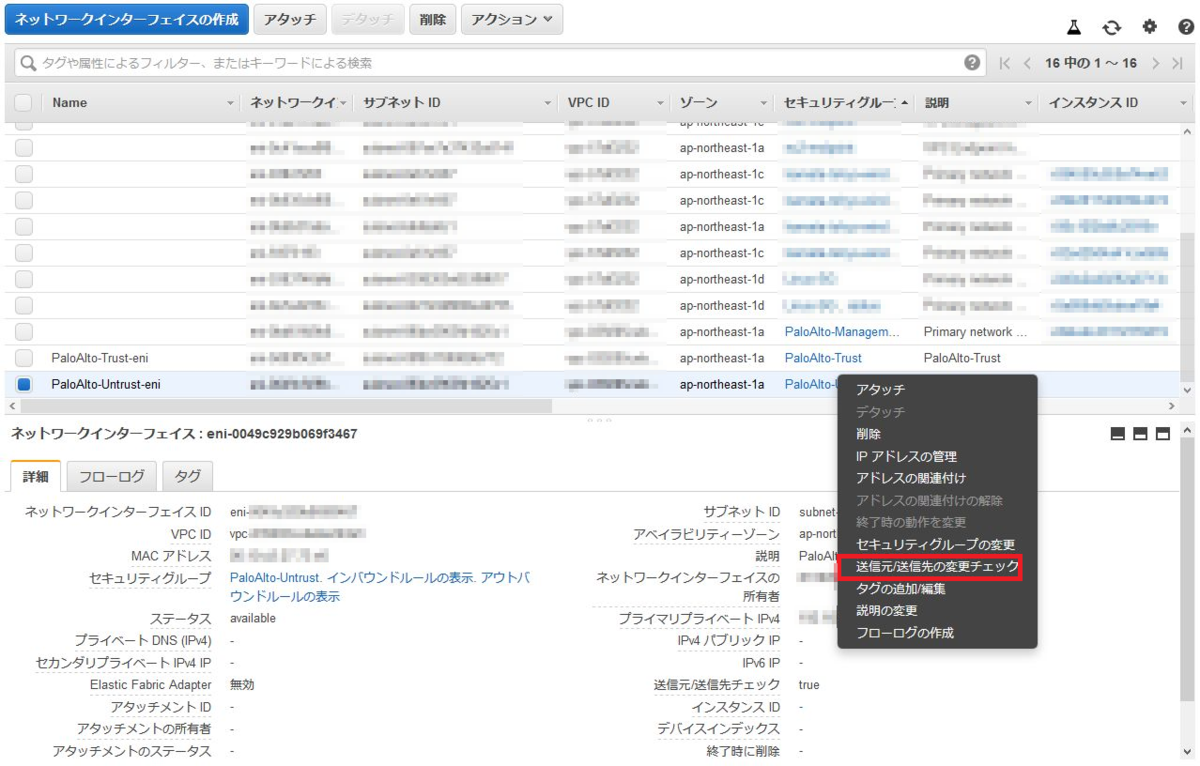

3.ENIの送信元チェックを無効化(アタッチされるENI全部に実施)

PaloAltoがNATも行うため、IPアドレスの変換が発生しますが、この際はENIの送信元チェックを無効化しておく必要があります。 この送信元/送信先チェックを、以下の3つに対してそれぞれ実施してください。 この作業がされていないと、PaloAltoの設定が正しくても通信が通りませんのでご注意ください。

- PaloAltoの管理用インターフェイスになるENI

- PaloAltoのPublic用インターフェイスになるENI

- PaloAltoのPrivate用インターフェイスになるENI

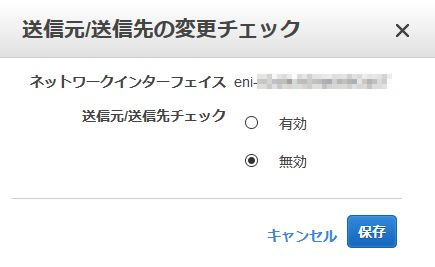

先ほどの手順で作成したENIを選択し、右クリックのメニューから「送信元/送信先の変更チェック」をクリックします。

「送信元/送信先のチェック」を「無効」を選択して、「保存」をクリックします。

他のENIも同様に、設定をしていきましょう。 なおENIのIDをこの後の工程で使うので、3つのENIとも控えておいてください。

4.ENIにEIPをアタッチ

EIPを取得して、ENIにEIPをアタッチしていきます。

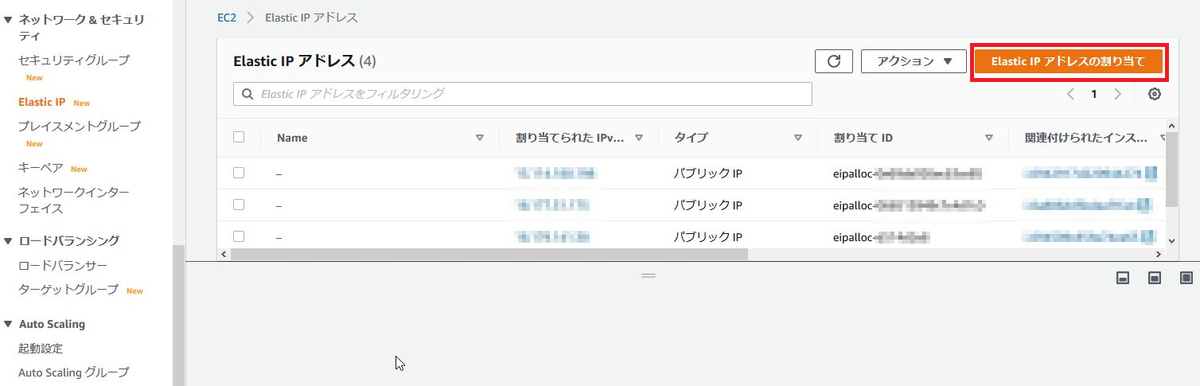

マネジメントコンソールでEC2にアクセス後、左ペインから「Elastic IP」をクリックします。

「Elastic IP アドレスの割り当て」をクリックします。

「Amazon の IPv4 アドレスプール」が選択されていることを確認して、「割り当て」をクリックします。

EIPが割り当て割り当てられました。

上記の作業を繰り返して、2つEIPを確保しておきます。

確保したEIPをENIに割り当てます。1IPずつしかできないため、2回、この作業は実施します。

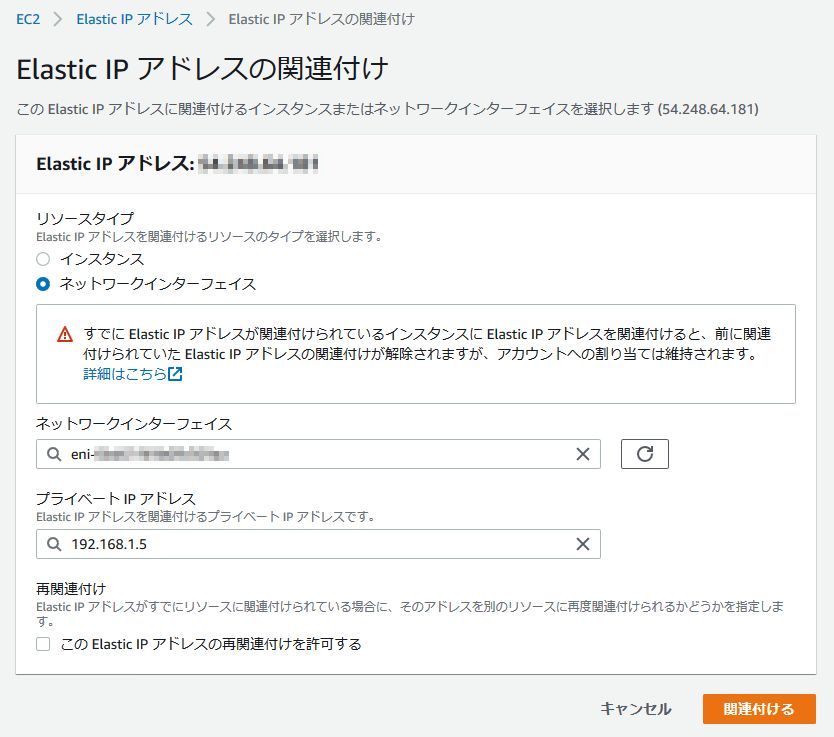

確保したEIPをクリックし、「アクション」から「Elastic IPアドレスの関連付け」をクリックします。 ![image][paloalto-0030.jpg]

下記の通り設定し、「関連付ける」をクリックします。

| 設定項目 | 設定値 |

|---|---|

| リソースタイプ | ネットワークインターフェイス |

| ネットワークインターフェイス | 先程メモしたENIのID |

| プライベートIPアドレス | ENIに割り当てられているIPアドレス(空欄をクリックすると選択できます) |

なお、ここでEIPを割り当てるのは、下記2つのENIになります。1つずつ、関連づけを実施してください。

- PaloAltoの管理用インターフェイスになるENI

- PaloAltoのPublic用インターフェイスになるENI

設定が終わると、アソシエーション IDが登録されています。

5.RouteTableの書き換え

Private用のsubnetからインターネット接続する際に使うRoute TableのDefault Gatewayの設定を、PaloAltoの内部接続用ENIに書き換えます。

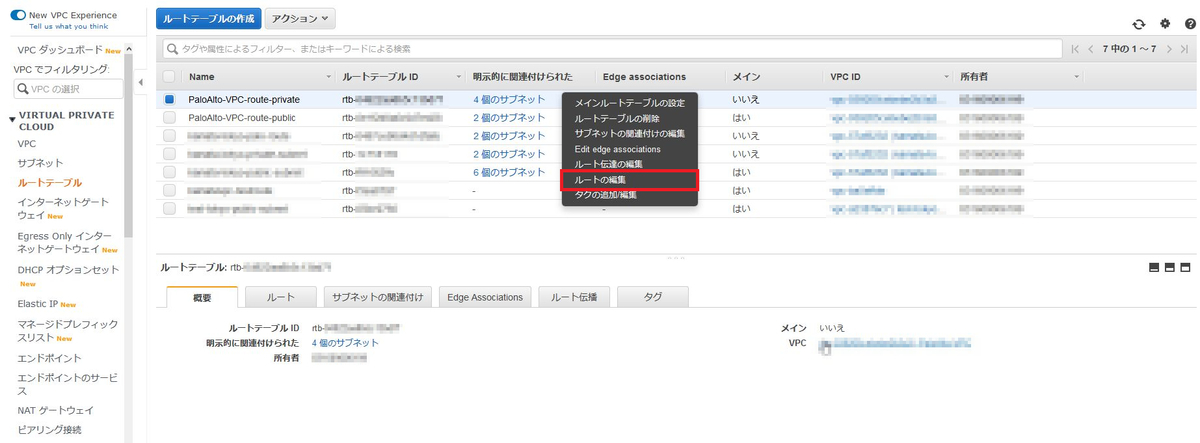

マネジメントコンソールでVPCにアクセス後、左ペインから「ルートテーブル」をクリックします。

Private用のルートテーブルをクリックし、右下のペインから、「ルートの編集」をクリックします。

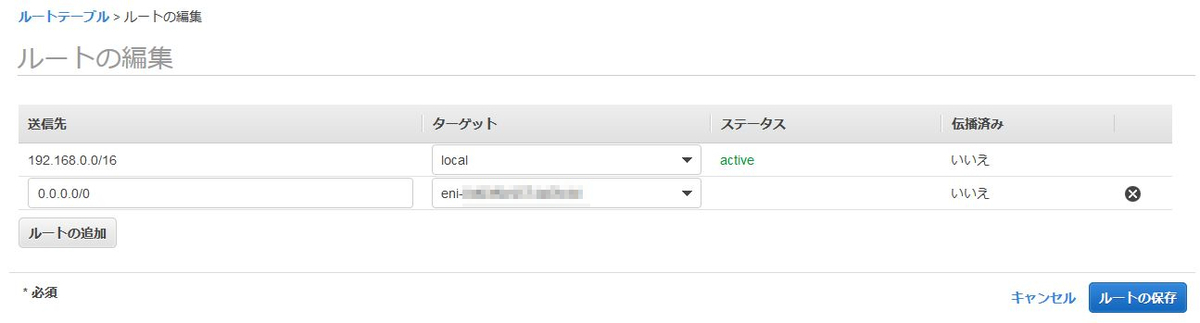

下記の通り設定し、「ルートの保存」をクリックします。

| 設定項目 | 設定値 |

|---|---|

| 送信先 | 0.0.0.0/0 |

| ターゲット | PaloAltoのPrivate用インターフェイスになるENIのID |

6.ENIをPaloAlto用のインスタンスにアタッチする

PaloAltoのインスタンスに作成したENIをアタッチします。 Public用のENIがeth0、Private用のENIがeth1となるように設定します

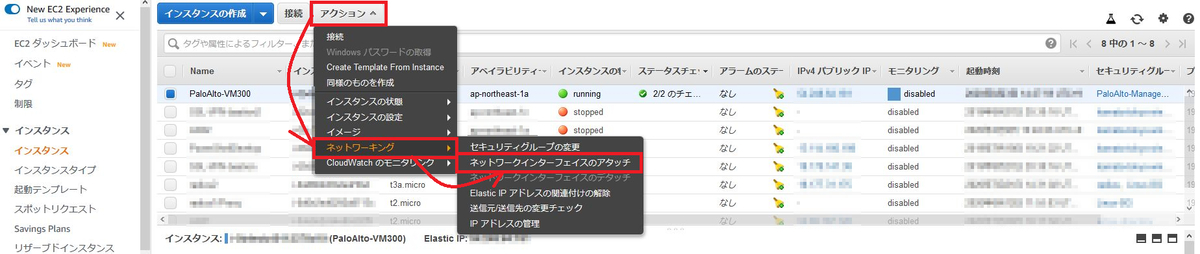

マネジメントコンソールでEC2にアクセス後、左ペインから「インスタンス」をクリックします。

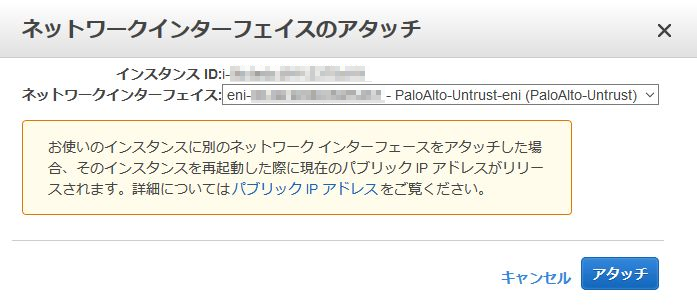

PaloAltoのインスタンスをクリックして選択後、右クリックして「ネットワーキング」→「ネットワークインターフェイスのアタッチ」をクリックします。

アタッチするネットワークインターフェースを選択して「アタッチ」をクリックします。 アタッチするのは下記2つのENIで、上から順にアタッチしていきます。アタッチする順番を間違えると、この後の通信が上手く行かないのでご注意ください。

- PaloAltoのPublic用インターフェイスになるENI

- PaloAltoのPrivate用インターフェイスになるENI

2つともアタッチが終わると、下記のようにEC2インスタンスから見えるENIが増え、eth0~eth2が設定された状態となります。

まとめ

ここまでで、AWSの設定がすべて完了しました。 この次の手順では、PaloAltoの中身の設定を進めていきたいと思います。