こんにちは、技術1課の小倉です。

2020/7/31にアップデートがあり、Amazon GuardDutyにS3保護機能が追加になりました!

今まではS3の脅威検出はAmazon Macie Classic(利用可能リージョンはバージニア北部とオレゴンのみ)で提供されていましたが、今回のアップデートでAmazon GuardDutyにS3の脅威検出機能が追加されました。

Amazon GuardDutyについては以下のブログをご参照ください。

S3の結果タイプ

S3でどのような操作があると脅威の検出をするのかを以下にまとめます。

公式サイト : GuardDuty S3 finding types - Amazon GuardDuty

| S3結果タイプ | 概要 | デフォルトの重要度 |

| Discovery:S3/BucketEnumeration.Unusual | IAMエンティティが、ネットワーク内のS3バケットを検出するために使用されるS3 APIを呼び出しました(例 : ListBuckets) | 中 |

| Discovery:S3/MaliciousIPCaller.Custom | カスタム脅威リストのIPアドレスからS3 APIが呼び出されました(例 : GetObjectAcl, ListObjects) | 中 |

| Discovery:S3/TorIPCaller | Tor の出口ノードの IP アドレスから S3 API が呼び出されました(例 : GetObjectAcl, ListObjects) | 中 |

| Exfiltration:S3/ObjectRead.Unusual | IAMエンティティが不審な方法でS3 APIを呼び出しました | 中 |

| Impact:S3/PermissionsModification.Unusual | IAMエンティティがAPIを呼び出して、1つ以上のS3リソースの権限を変更しました | 中 |

| Impact:S3/ObjectDelete.Unusual | IAMエンティティが、S3バケット内のデータを削除するために使用されるAPIを呼び出しました | 中 |

| PenTest:S3/KaliLinux | Kali Linux マシンから S3 API が呼び出されました | 中 |

| PenTest:S3/ParrotLinux | Parrot Security Linux マシンから S3 API が呼び出されました | 中 |

| PenTest:S3/PentooLinux | Pentoo Linux マシンから S3 API が呼び出されました | 中 |

| Policy:S3/AccountBlockPublicAccessDisabled | IAMエンティティが、アカウントのS3ブロックパブリックアクセスを無効にするために使用されるAPIを呼び出しました | 低 |

| Policy:S3/BucketBlockPublicAccessDisabled | IAMエンティティが、バケット上のS3ブロックのパブリックアクセスを無効にするために使用されるAPIを呼び出しました | 低 |

| Policy:S3/BucketAnonymousAccessGranted | IAMプリンシパルが、バケットポリシーまたはACLを変更することで、S3バケットへのアクセスをインターネットに許可しました | 高 |

| Policy:S3/BucketPublicAccessGranted | IAMプリンシパルは、バケットポリシーまたはACLを変更することで、すべてのAWSユーザーにS3バケットへのパブリックアクセスを許可しました。 | 高 |

| Stealth:S3/ServerAccessLoggingDisabled | バケットに対してS3サーバーのアクセスログが無効になっていました | 低 |

| UnauthorizedAccess:S3/MaliciousIPCaller.Custom | カスタム脅威リストのIPアドレスからS3 APIが呼び出されました(例 : PutObject, PutObjectAcl) | 高 |

| UnauthorizedAccess:S3/TorIPCaller | Tor の出口ノードの IP アドレスから S3 API が呼び出されました(例 : PutObject, PutObjectAcl) | 高 |

料金

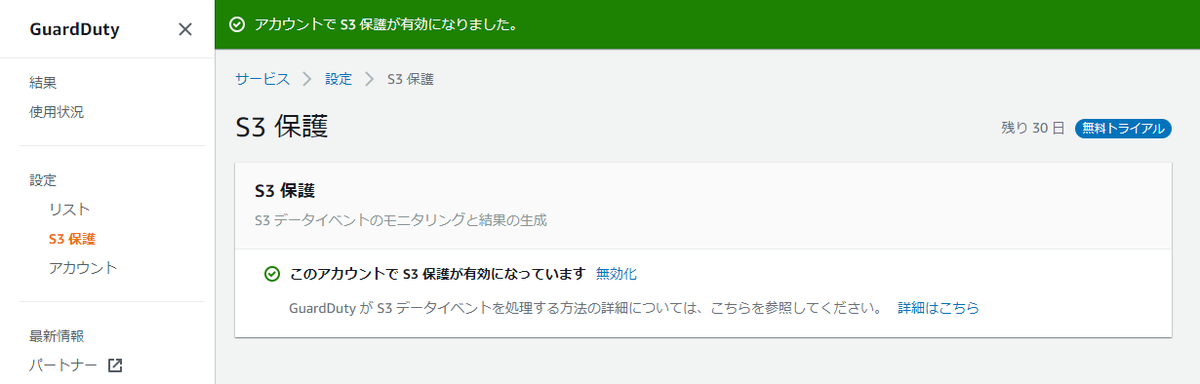

S3へのイベント数によって課金されます。詳細は公式サイトをご確認ください。マネジメントコンソールを見ると、1か月の無料トライアルがあるとのこと。

設定方法

設定自体はとても簡単で、既存でGuardDutyを有効にしている場合は、手動で有効にする必要があります。新規でGuardDutyを有効にする場合はS3保護はデフォルトで有効になります。

手動でS3保護を有効にする方法を記載します。

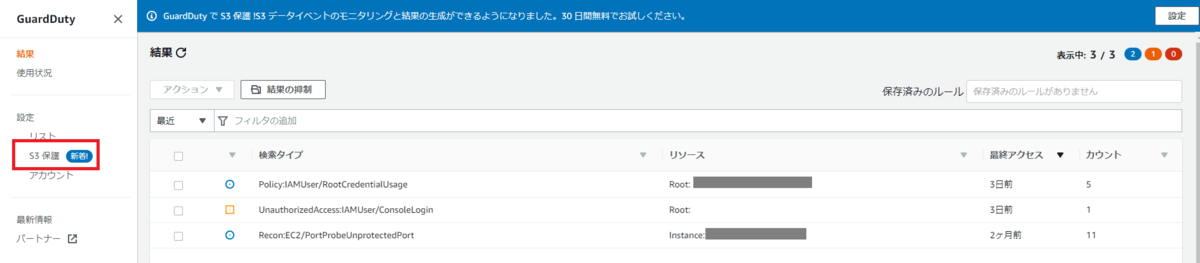

マネジメントコンソールでGuardDutyを開き、ナビゲーションペインの[S3保護]をクリックします。

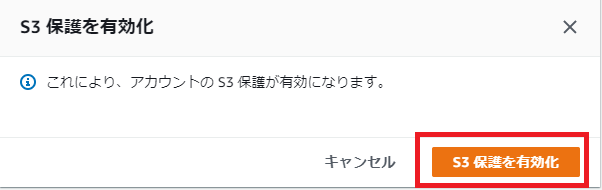

[有効化] をクリックします。

[S3保護を有効化] をクリックします。

これでS3保護が有効化されました。

もしS3保護を無効にしたい場合は、無効化をクリックすれば無効にできます。

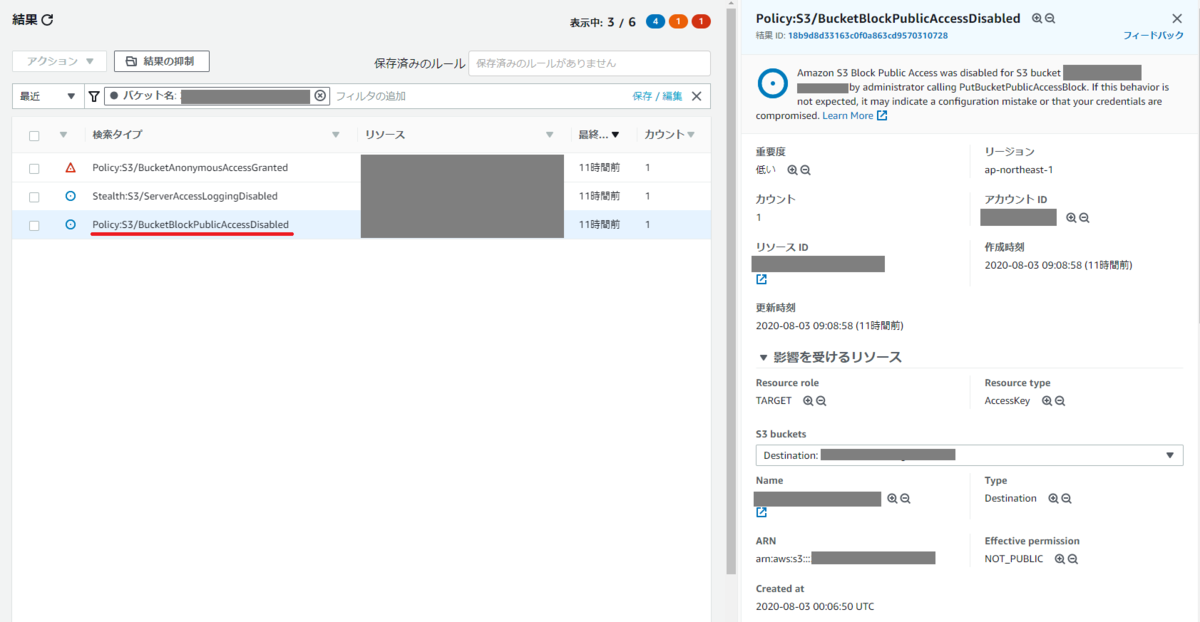

試しにS3に対していくつか操作をして脅威を検出させてみました。

1つ目は、Policy:S3/AccountBlockPublicAccessDisabled です。

S3バケットのブロックパブリックアクセスをオンからオフに変更すると検出します。

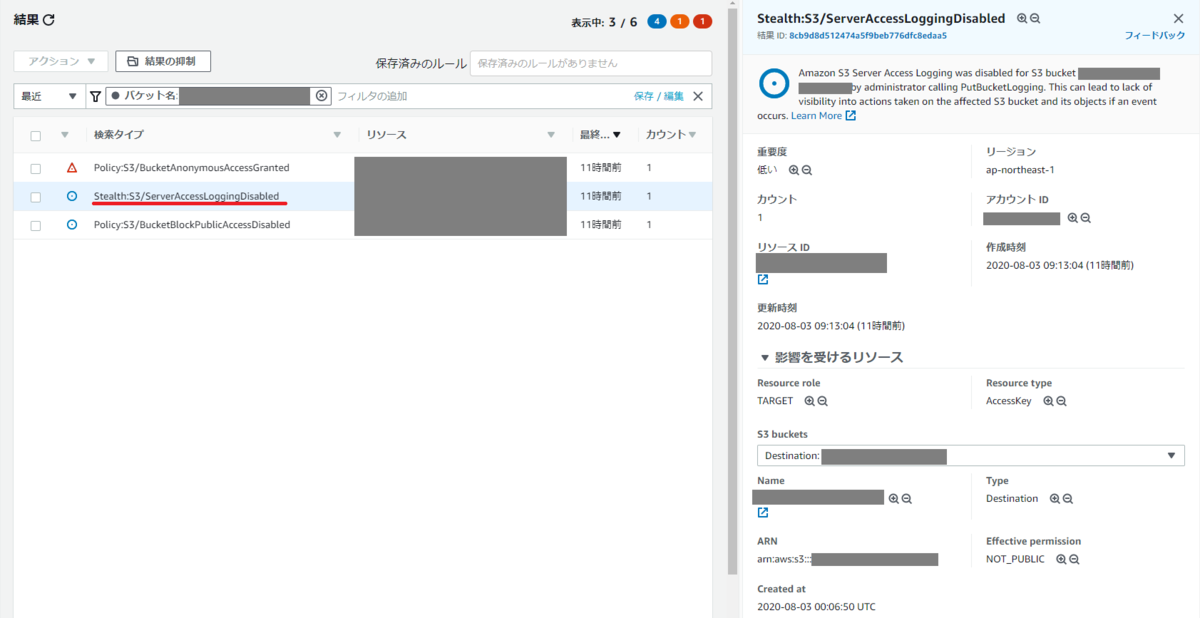

2つ目は、 Stealth:S3/ServerAccessLoggingDisabled です。

S3バケットのサーバーアクセスのログ記録を有効から無効に変更すると検出します。

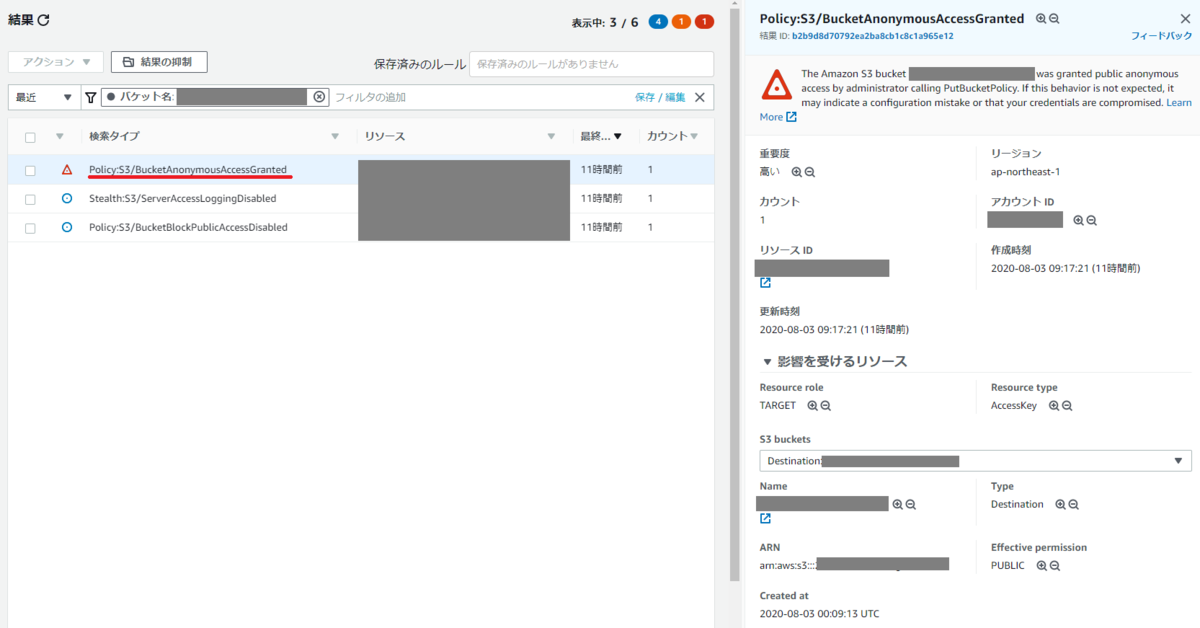

3つ目は、Policy:S3/BucketAnonymousAccessGranted です。

S3バケットをパブリックに公開(インターネットからアクセス可能)すると検出します。

まとめ

Amazon GuardDutyにS3保護機能が追加になりました。S3バケットに保管されているデータへの脅威検出が簡単にできますので、使ってみてはいかがでしょうか。

また、本ブログの内容は2020/8/5(水) 18:00にYouTubeで配信される「30分でわかる AWS UPDATE!」でも取り上げる予定ですので、ぜひご覧ください!

小倉 大(記事一覧)

アプリケーションサービス部エデュケーショナルサービス課 札幌在住

AWSトレーニングの講師をしています。

最近は7歳の息子と遊ぶのが楽しいです!

Twitter: @MasaruOgura