みなさんこんにちは。技術1課の北鶴です。

今回はCloud OneのFile Strage Securityを試したので、初期設定の方法をご紹介します。

File Strage Securityとは

File Strage Securityとはクラウドストレージサービス内のファイルに対するマルウェア対策スキャンを提供するサービスです。

現時点ではAWSやAzure、GCPに対応しています。

指定したストレージサービス内にファイルをアップロードすると、File Strage Securityがスキャンを実行し、検索完了後そのファイルが不正プログラムかどうかをタグで判断することができるようになります。

不正プログラムと判断されたファイルを別の場所に隔離したり、Slackやメールに通知したりといった後処理との連携も可能となりますが、こちらはユーザー側での用意が必要となる為、またの機会に詳細を紹介したいと思います。

利用料金

料金は「年間のサブスクリプション」と「コンサンプション課金」の2種類があります。

コンサンプション課金

どちらがいいかはご利用予定のS3にアップロードされるファイル数による為、事前にご確認ください。

1時間当たり20ファイル以下であれば無料で利用が可能ですので、今回のようにお試しで設定する際には嬉しいですね。

初期セットアップ

File Strage Securityを始めるにあたってはTrend Microが用意している、All-in-one Stackを利用することを推奨します。

こちらを利用すれば簡単に10分程度でS3の監視が開始できます。

まずは事前に監視したいS3バケットを作成しているAWSアカウントにAdministratorAccess 権限でログインをしておきます。

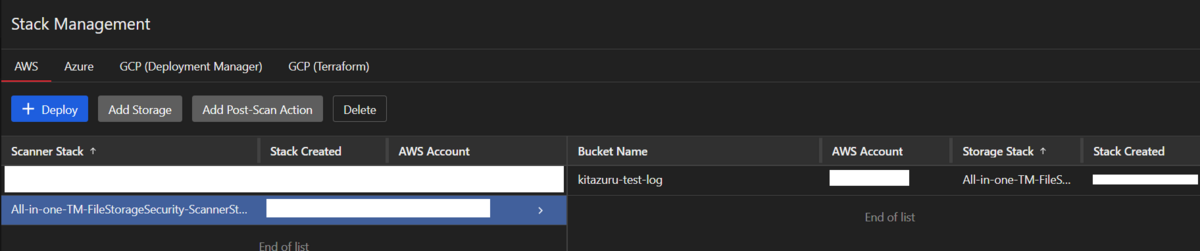

File Storage Security コンソールにログイン後、「AWS」タブから「Deploy」を選択します。

All-in-one Stackを配信するには「Scanner Stack and Storage Stack」を選択します。

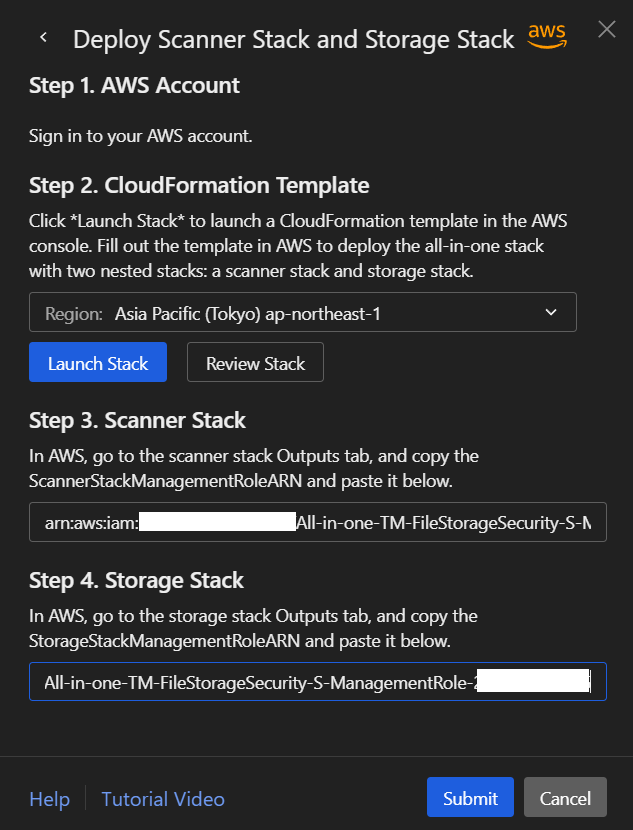

「Deploy Scanner Stack and Storage Stack」という画面が表示されるので、スキャンするS3バケットが存在するリージョンと同じリージョンを選択します。

今回は東京リージョンを選択しています。

なおリージョンによってはFile Storage Securityがサポートしていない場合もあるので注意してください。

参考

AWSでサポートされる機能 - File Storage Security | Trend Micro Cloud One™ ドキュメント

「Submit」を選択すると「スタックのクイック作成」画面に遷移します。

ここではスタックのパラメータの入力が必要となります。

オプションを含めるとかなりの量となる為、1つひとつの説明は省略します。

参考:オールインワンスタックを配信する - File Storage Security | Trend Micro Cloud One™ ドキュメント

今回はスキャンしたいS3バケットの名前だけ入力し、それ以外はデフォルトの状態でスタックを作成します。

合計で3つのスタックが作成されるので、CREATE_COMPLETE メッセージが表示されるまで待ちます。

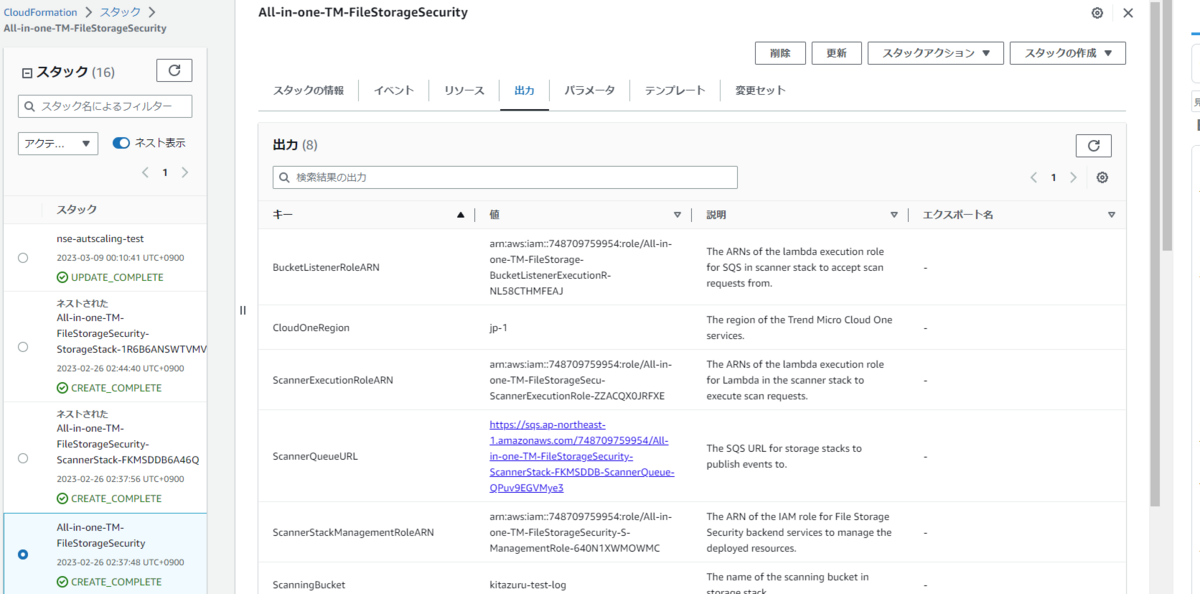

スタックのARNがFile Storage Security コンソール側の設定で必要になる為、スタックの作成完了後に「All-in-one-TM-FileStorageSecurity」のOutputsタブに移動します。

(スタック作成時にスタック名を変更している場合は、名前が異なります。)

「ScannerStackManagementRoleARN 」および 「StorageStackManagementRoleARN」をコピーしてFile Storage Security コンソールに貼り付けます。

「Submit」を選択し、コンソール画面に対象のアカウントとS3バケット名が表示されれば設定が完了しています。

検出のテスト

設定が完了したので、ファイルスキャンが行われているかをテストしてみます。

eicarファイルページのサイトから「eicar_com.zip」をダウンロードします。

この際ローカルのパソコンで設定しているウイルス検索サービスを一時的に無効にしておく必要があります。

ダウンロードしたファイルを対象のS3バケットに追加します。

アップロード後、「eicar_com.zip」で検索しオブジェクトのタグを見てみます。

画像のようにFile Storage Security に関するタグが付与されていることが分かります。

「fss-scan-result」キーの値によってそのファイルのスキャン結果が分かるようになっています。

no issues found:不正プログラムが検出されなかったことを示します。

malicious:既知の不正プログラムが検出されたことを示します。

failure:検索に失敗したことを示します。

スキャンが失敗した場合は、「fss-error-message」というタグが表示されるのでそこからエラーメッセージの確認が可能となります。

File Storage Security コンソールの「Scan Activity」画面からスキャンが実行されたファイルのサマリーが確認できるようになっています。

今回は意図的に不正プログラムファイルをアップロードしたので、きちんと検出されていることが分かりました。

始めにお話しした通り、不正プログラム検出後にファイルを隔離するなどの後処理をカスタマイズすることも可能となります。

終わりに

いかがでしたでしょうか。

初期セットアップ事態は用意されているCloudFormationスタックを作成するだけなので、比較的簡単に導入が可能となるので興味のある方はぜひお試しください。

北鶴 光紀(執筆記事の一覧)

Enterprise Cloud部 技術1課