こんにちは!エンタープライズクラウド部クラウドコンサルティング課の日高です。

もし私のことを少しでも知りたいと思っていただけるなら、私の後輩が書いてくれた以下のブログを覗いてみてください。

本日は以下ブログの後編(マネージドプレフィックスリストの設定方法や注意点)について記載していきます。

はじめに

以下の弊社ブログの続きとなりますので、「マネージドプレフィックスリストでルールをシンプルに(前編)」をご覧になっていない方はまずは読んでいただけると幸いです。

本ブログでは、マネージドプレフィックスリストの設定方法や注意点について記載していきます。

マネージドプレフィックスリストの設定方法

マネージドプレフィックスリストの作成方法

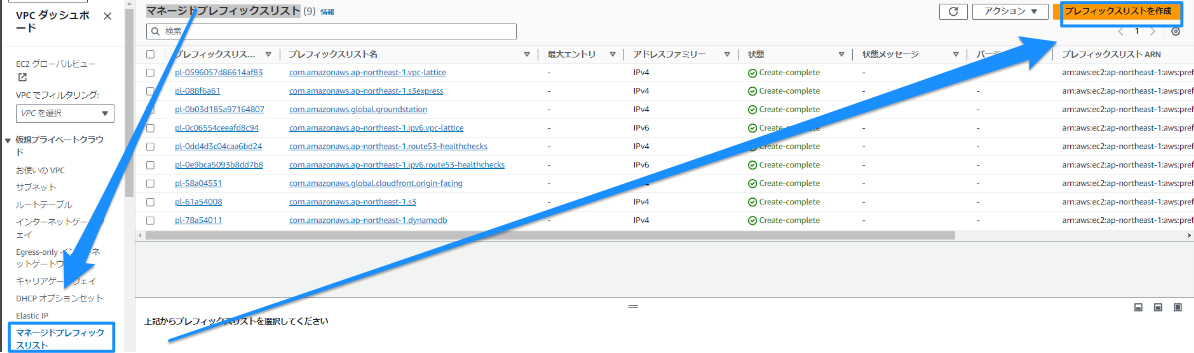

- AWS Management Consoleにログインし、「VPC」を選択

- サイドバーの「マネージドプレフィックスリスト」を選択

- 「プレフィックスリストの作成」をクリック

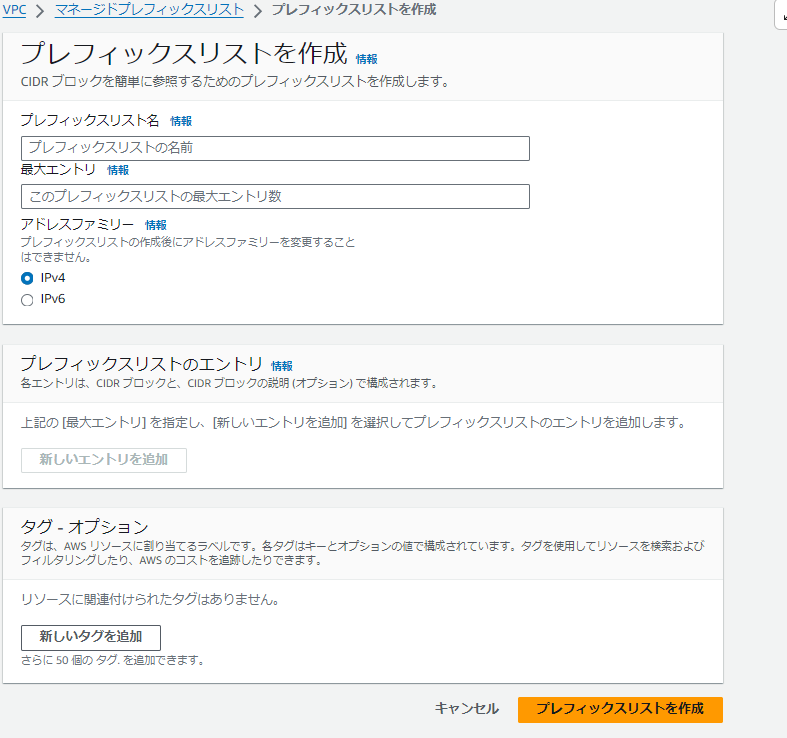

- 以下の内容を設定した後に、「プレフィックスリストを作成」をクリックする。

マネージドプレフィックスリストの設定値一覧

マネージドプレフィックスリストを作成する際に、設定値の意味がよくわからない方は以下表を参考にしてください。

| 設定値 | 概要 |

|---|---|

| プレフィックスリスト名 | 任意のリスト名を入力 |

| 最大エントリ | プレフィックスリストがサポートできる最大エントリ(登録できるCIDR)数 作成後に変更不可 デフォルトでは1~100指定できる |

| アドレスファミリー | IPv4かIPv6指定可能 作成後にアドレスファミリーの変更不可 |

| プレフィックスリストのエントリ | リストに登録したいCIDR ブロックを入力する |

作成後に変更不可の設定値が多いため注意して指定してください。

マネージドプレフィックスリストのセキュリティグループへの反映方法

マネージドプレフィックスリストのセキュリティグループへの反映方法について記載をしていきます。

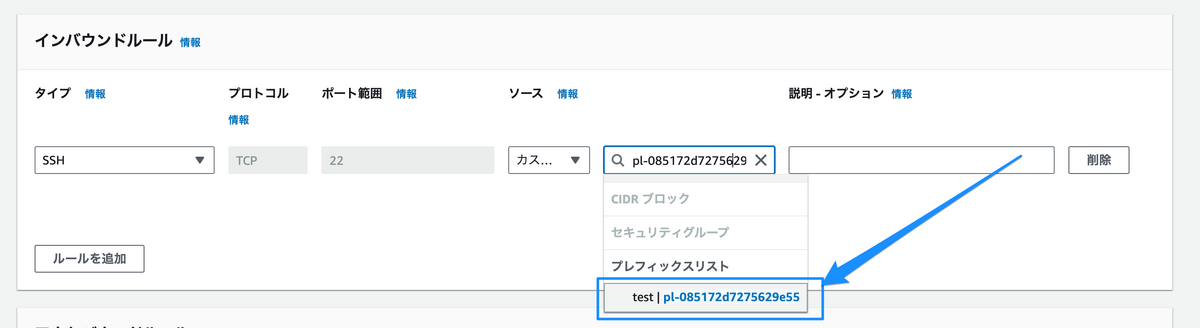

上記画像のようにセキュリティグループの画面でいつも通り適用するプロトコルとポートを指定します。

ソースにて、プレフィックスリストを選択することで設定を反映することができます。

これだけでマネージドプレフィックスリストをセキュリティグループのルールに反映することができました!

上記画像のセキュリティグループは、プレフィックスリストで指定されている「1.0.0.0/24」と「2.0.0.0/8」に対してSSHでのアクセスを許可するセキュリティグループという意味になります。

マネージドプレフィックスリスト利用の注意点

セキュリティグループ・ルートテーブルでの上限に注意

1番の注意点はセキュリティグループ・ルートテーブルでの上限数です。

前提として、マネージドプレフィックスリストのエントリ数(登録できるCIDR)はデフォルトで1~100の中で選択できます。(サポートケースで1000エントリまで拡張可能)

また、プレフィックスリストをセキュリティグループやルートテーブルなどで参照する際には、実際に登録したCIDRブロックの数ではなく、作成時に指定した最大エントリ数がカウントされます。

つまり、CIDRブロック数が10個のリストを作成した場合でも、リスト作成時に最大エントリ数を60で登録した場合、そのリストは60エントリとしてカウントされます。

※各リソースの登録できるエントリ(ルール)数上限

| リソース | クオータ |

|---|---|

| セキュリティグループ | 60ルール |

| ルートテーブル | 50ルール |

| プレフィックスリスト | 100エントリ |

最大エントリ数を60で設定したプレフィックスリストをセキュリティグループに反映する場合を考えてみます。

- ルートテーブルは登録できるルール上限が50ルールなので、最大エントリ数を60で設定したプレフィックスリストは利用できないこととなります。

- セキュリティグループは登録できるルール上限60ルールなので、最大エントリ数を60で設定したプレフィックスリストは利用できます。ただこれ以外のルールは追加できないということとなります。

これらのことからマネージドプレフィックスリストを利用したい場合は、最大エントリ数に余裕は持たせたいですが、余裕を持たせすぎると貴重なルール数を消費してしまいます。

そのため設計をする際には、エントリ数に余裕を持たせつつも極力無駄がない様にす必要がありますのでご注意ください。

ルーティングの優先度

マネージドプレフィックスリストをルートテーブルで利用する場合、ルーティングの優先度に気にする必要があります。

簡潔にまとめると以下です。

- プレフィックスリストを持つ静的ルートと重複する送信先の CIDR ブロックを持つ静的ルートが含まれている場合、CIDR ブロックを持つ静的ルートが優先されます。

- 重複するルートについては、伝播されたルート、静的ルート、またはプレフィックスリストを参照するルートであるかどうかにかかわらず、より具体的なルートが常に優先されます(例:10.0.1.0/32は10.0.1.0/16よりも優先されます)。

- ルートテーブルで複数のプレフィックスリストが参照されていて、異なるターゲットへのCIDRブロックが重複する場合、優先されるルートはランダムに選択されます。その後は、同じルートが常に優先されます。

特に最後の「複数のプレフィックスリストが参照されていて、異なるターゲットへのCIDRブロックが重複する場合、優先されるルートはランダムに選択」される箇所にはご注意ください。

利用できるリージョン・アカウントについて

マネージドプレフィックスリストは、作成されたリージョンでのみ有効となる点に注意してください。

例として東京リージョンで作成されたプレフィックスリストは大阪リージョンでは使用できません。

また、他のAWSアカウントと共有する場合も、同じリージョン内で使用する必要があります。

まとめ

マネージドプレフィックスリストを利用し、設定ルールの簡素化と分かりやすさを向上させることはトラブルを未然に防ぐことができるといった管理上のメリットがありますが使用する際には注意点に気をつけてご利用いただけるのがいいのかなと思っています。

本記事が誰かの助けになれば幸いです。

日高 僚太(執筆記事の一覧)

2024 Japan AWS Jr. Champions / 2024 Japan AWS All Certifications Engineers / Japan AWS Jr. Champions of the Year 2024

EC部クラウドコンサルティング1課所属。2022年IT未経験でSWXへ新卒入社。

記事に関するお問い合わせや修正依頼⇒ hidaka@serverworks.co.jp