概要

当エントリーでは、Trend Micro CloudOne Conformity (以後 Conformity)の管理画面を眺めながら、管理者視点で把握しておきたい設定項目についてざっくり日本語でご紹介します。

機能を網羅することは到底できませんので、詳細かつ正確な情報はオフィシャルのヘルプを合わせてご確認ください。 www.cloudconformity.com

GUIの製品画面は、執筆時点(2021/09)の内容となっており最新のものと一部異なる可能性がある点、ご理解ください。

- 概要

- Trend Micro Cloud One Conformity とは

- Sign-in

- Accounts タブの画面

- Settings (アカウント単位の設定画面)

- Administrationタブの画面

- Profilesタブの画面

- Template Scanner タブ画面

- まとめ

- 関連エントリー

Trend Micro Cloud One Conformity とは

Trend Micro社が販売しているCSPM(Cloud Security Posture Management)で、クラウド環境の設定の不備を検知してリスクを可視化するSaaSの製品です。

元々はCloud Conformityという会社の製品でしたが、2019年10月にTrend Micro社に買収され、現在はCoudOneブランドのクラウドセキュリティソリューションの1つとなっています。

製品の詳細は公式サイトを確認ください www.trendmicro.com

Sign-in

Conforimity上の一般的な管理操作は、Webブラウザで行う形となります。

以下のSign-in画面から接続します。 cloudone.trendmicro.com

管理者アカウントにて認証を通過すると、CloudOne製品共通のものとなりますが、以下ポータル画面に遷移します。 (購入していない製品も全てが表示される仕様となっており、評価したい製品があればそのまま一定期間の試用する事も可能です)

[Conformity]を押下することで、Conformityの管理画面へと遷移します。

Accounts タブの画面

Conformityに登録されているクラウドアカウントに関する状況を確認したり操作をする為の機能が集約されています。

Dashboard

Conformityのトップ画面という訳ではありませんが、ログイン時には、Accounts タブの Dashboard が選択された状態で画面が表示されます。

初期ログイン状態では左ペインに登録されているアカウント(もしくはグループ)が選択されていない状態となっており、登録されている全アカウントの統計ダッシュボード が確認出来ます。

左ペインからアカウント(もしくはグループ)を選択すると、その 指定したアカウント環境のダッシュボード が同じレイアウトの画面で確認出来ます。

画面はスクロールしていく形で縦に長くなっています。

これより項目毎に紹介していきますが、すべて1つの画面で繋がっているとご理解ください。

Summary

サマリーとして全体のチェック状況が描画されます。

今回の例では、登録されている全てのアカウント(AWSアカウントを3つ、Azureアカウントを1つ)の内容が表示されているので 数値は全てのアカウント統計となります。

画面で確認できますが、全体として76%がルールに準拠出来ている事や、準拠出来ていない内容についてはレベル毎に対象件数が表示されます。

各レベルを押下するとフィルタリングされる形ですぐに準拠出来ていない項目へアクセス可能となっています。

Compliance level comparison

アカウント単位に網掛け強調された項目別のスコアを確認できます。(アカウントグループ単位でも可能)

表のカラムの内容は日本語だと以下の通りとなっており

・コスト最適化

・セキュリティ

・運用上の優秀性

・信頼性

・パフォーマンス効率

こちらの内容を見て、すぐに気がついた方が多いと思いますが

AWS Well-Architected Framework の 5つの柱 の内容と一致します。

というのも、後のルール項目で説明しますが 環境のチェックで利用されるConformity推奨ルール(デフォルト設定)は、AWS Well-Architected Framework をベースにTrend Micro社が一部項目を追加したり評価レベルに「味」をつけたようなものとなります。

Threat monitoring

リアルタイムでユーザーアクティビティとイベントモニタリングが出来る機能が備わっています。

いつ誰(IPアドレス)がどのユーザー(権限)で環境へログインしたか、どのような変更を行ったか等のAPIのアクティビティがほぼリアルタイムかつ管理者視点でわかりやすい形で表示されます。

AWS環境であれば、AWS Cloud Trail やAWS Configやらを駆使してユーザー側で設定やら運用を頑張る事で近い情報を得ることは出来ると思いますが、ごく簡単な設定だけで全てのアカウントを横断的にリアルタイムモニタリング出来て、すぐに対象イベントの詳細確認へ進むことが出来る事に魅力を感じる管理者も多いと思われます。

強力な機能ですがクラウド環境側で設定を要する為、デフォルトで有効化されておらず手動で有効化する必要があります。

※リアルタイムモニタリングは、全てのサービスで対応している訳ではありません。

詳細は以下の頁 (What’s the number of rules RTM covers once it’s enabled?) を参照

Conformity compliance status

5つの柱の準拠状況がインジケーターで表示されます。 (上で紹介した Compliance level comparison の内容がグラフィカルになったイメージで問題なさそうです)

Compliance level evolution

5つの柱の各項目が色分けされて折れ線グラフ化された項目が表示されます。

例えば、環境改善の取り組みとして目標とするラインを決めて徐々に改善をすすめる事で グラフは上向きの(100%に近づいていく)線が描けるのでコツコツ対応を重ねて積み上げていった成果を可視化できます。

Status per AWS region

どのリージョンで準拠していない項目が多いかを世界地図のような形で可視化できます。

例えば、日本の方であればほぼ利用する機会がないであろうサンパウロリージョン(sa-east-1)のポイントを押下するとそのリージョン内で検知した項目のみを確認する事ができます。

Most critical failures

全項目でリスクレベルが高いものから順に表示されます。

どの項目から確認や検討に手をつけるべきかの判断に活用出来ます。

以上で Dashboardタブの画面スクロールは終了です。

Settings (アカウント単位の設定画面)

クラウドアカウント単位の設定画面へ遷移するには 左ペインより 対象アカウントを選択した状態で画面右上の [Settings] を押下します。

Settings 画面の全体像です。 各項目毎に右側に Updateのボタンが存在しており、必要な場合はここから編集していきます。

General settings

登録しているアカウント名の描画に関する項目です。

Conformityの管理画面上で表示させるアカウントの名称と環境種別等を変更できます。

Rule settings

アカウント毎に適用するルールについて指定できる設定項目です。

(後述する Organisation Ruleが既に適用された状態で更にアカウント単位でカスタマイズするイメージとなります)

[Apply configurations from Profile...] を押下すると

作成済みの Custom Profile (下で説明) をプルダウンから選択可能で、その反映方法の指定も指定が可能です。

Communication settings

Email、ビジネスチャットツール、チケット管理アプリ 等で通知関連の設定が可能です。

今回の環境では、リスクレベル Extreme と Very High の内容が検出された際に 社内Slackの特定チャンネルに通知を 飛ばす設定を加えています。

Access Settings

アカウントの登録方法 の変更ができます。

(Conformity製品が用意した CFnテンプレートから実行登録 or 手動登録)

通常、Conformityにアカウントを登録後にこちらの設定を変更する事は稀で特殊なので割愛します。

Conformity Bot Settings

各アカウントに対してルール準拠しているかチェックをかけてくれる Conformity Bot の設定ができます。

画面の通り、有効/無効の切り替えがリージョン単位で可能となっており、 1〜12時間の範囲で実行間隔が指定可能です。(1.5 とかの刻みはできません)

Real-time Monitoring Settings

リアルタイム検知の有効/無効の現在の状態が表示されます。

無効状態の場合は、以下のように有効化する為の手順が表示されます。(Curl コマンド一発です)

Configured Reports

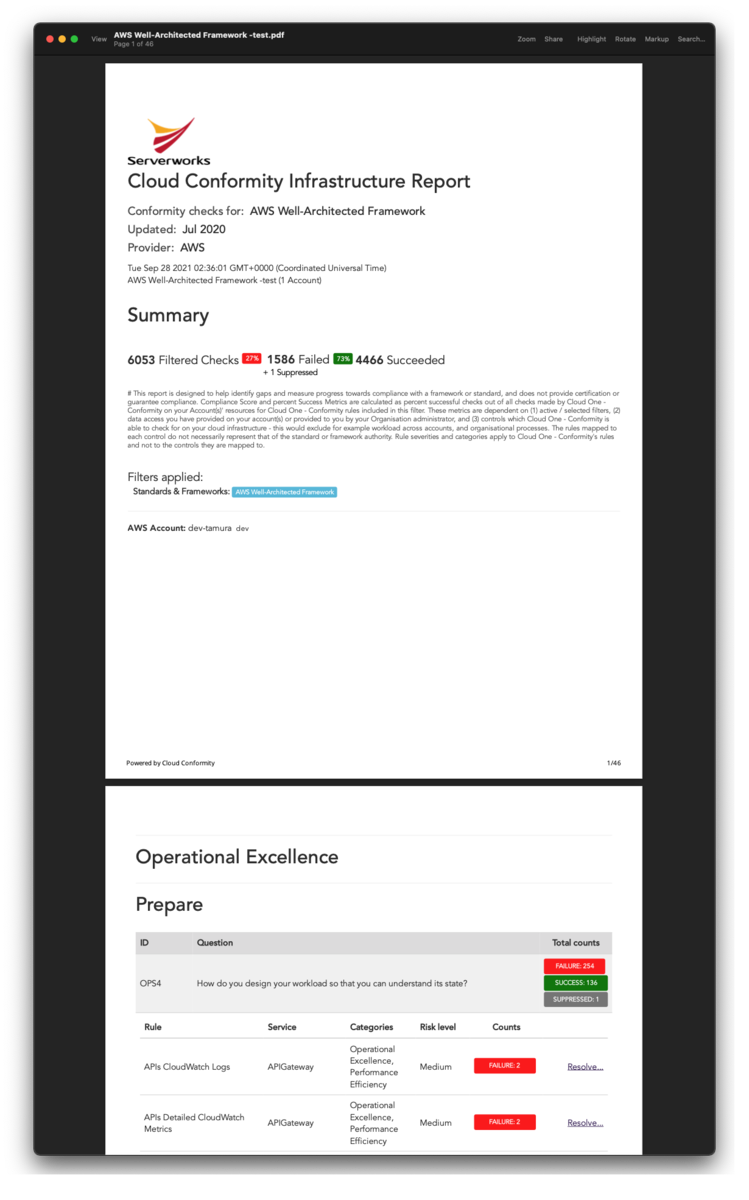

csvかpdfで構成レポートを出力する機能が備わっています。

PCI、GDPR、HIPAA、NISTなどの主要な業界規制基準への準拠やその証明で役立てる事が出来ます。

左ペインから対象アカウントまたはグループを選択し、Configured Reports タブを選択すると過去に出力したレポートが参照出来て、こちらから新規作成が可能です。

以下が新規作成画面となりますが、フレームワークをプルダウンから選択でき(画面参照) どの項目を出力するか (例: 特定リージョンで リスクレベル: Very high以上のみ)を細かく指定することが出来ます。

レポートは手動ダウンロードの他に、スケジュール実行機能もあります。 以下画面のように指定することで定期的に出力し、Emailで自動送付する事も可能です。

Administrationタブの画面

Conformityを管理する組織やユーザー情報、チェック対象とするクラウドのアカウントの管理項目などがこちらのタブに集約されています。

Organisation

Organisation Details

Conformityの管理組者情報を入力する項目です。 上の画像と同様なので割愛します。

Userを複数払い出して様々な組織の方が利用するような大規模な環境の場合は Conformityの管理者が誰なのかが分かるよう正確な情報を入れておくのが良いでしょう。

(補足) 画面のとおり、Oraganisation とs です。

アメリカ合衆国とカナダの英語だと z で、英国やその他国の英語だと s だそうです。発音の違いだけではないのですね。

White labelling

レポーティング機能で表示されるロゴ画像をアップロードして指定が可能です。 デフォルトでTrend Micro社のロゴですが、自社ロゴに変更する事が可能です。

試しに自社のロゴに変更してレポートを出力してみると、このような見た目となりました。

Users

(確認中)

ユーザー管理の仕組みが近日中に変わるようなので、追ってアップデートします

Subscription

登録されているパブリッククラウドのアカウントの管理画面になります。

こちらからアカウントの登録や削除が実施可能です。

Rule settings

Conformity製品側で新しいルールが追加された際の挙動について設定出来る項目です。

シンプルで以下つの2チェックボックスのみです。(デフォルトでは両方チェックが入っています)

[ ] New rules enabled by default

チェックをつけると Conformity側で新しいルールが反映された際に、自動で有効化されます

[ ] Allow account admins to change this behaviour for individual accounts

チェックをつけると上の内容を、個々のクラウドアカウント単位で動作を変更出来るようになります

(参考) 少々分かりづらいのですがこちらは Organisation Profile に対する挙動 の制御項目となります。

チェックの有無でアカウント毎にルールの設定をする項目にて有効な場合は以下

無効な場合は、以下のようにメッセージが変わってきます。

Profilesタブの画面

チェックに利用されるルール設定の塊のようなものを、Profiles として管理する事が出来ます。

Default profile

Conformity製品が提供している最新のデフォルトのルール確認画面です。

上の画像をみても鍵マークのアイコンとなっているように、ユーザー側で変更する事はできず、 JSON形式でのダウンロードもしくは、GUIでルール単位に当該JSON箇所をReadOnlyで参照出来ます。

[Download]を押下すると、JSON形式で以下ファイル名で取得できます。

Cloud Conformity default-YYYY-MM-DD-hhmm.json

[View rule settings...] を押下するとGUIから当該ルールのJSONの内容のみを参照できます。

ダウンロードしたファイルを中身を覗くと以下のようになっています。

% head -n 26 ~/Downloads/Cloud\ Conformity\ default-2021-09-22-1524.json { "schema": "https://cloudconformity.com/external/profile.schema.json", "version": "1.1", "name": "Cloud Conformity default", "description": "This profile contains rules in default settings that are managed by Cloud Conformity. This profile cannot be applied to accounts or uploaded directly to a new or existing profile.", "ruleSettings": [ { "id": "EC2-001", "enabled": true, "provider": "aws", "riskLevel": "MEDIUM", "exceptions": { "tags": [], "resources": [] } }, { "id": "EC2-002", "enabled": true, "provider": "aws", "riskLevel": "MEDIUM", "exceptions": { "tags": [], "resources": [] } }, %

上の内容を見ただけでイメージは伝わると思いますが、各ルール毎に設定パラメータがずらずらと、ルールの数だけ続いている内容となります。

もし大量のルールを細かくカスタマイズしたい場合は、GUIの画面で手でポチポチするのも限界があると思いますので JSONファイルをエディタで書き換えて、各種プロファイルにアップロードする形で反映が可能です。

Organisation Profile

Conformityに登録するクラウドアカウント全てに適用される Profileとなり、"ベース"のようなイメージになります。

初期状態では Default Profie と同様のものが設定 されています。

こちらでルールをカスタマイズすると、今登録されているアカウントと今後追加されたすべてのアカウントに対し、反映されたルール設定が継承される挙動をします。

Custom Profiles

アカウントやグループ毎にカスタマイズを加える際に活用できるものとして Custom Profiles があります。

アカウント単位で直接ルールを設定する事も可能ですが、Custom profiles として設定しておく事で プルダウンから選択するだけで反映が可能となり、流用が楽になります。

Profile Rule Settings

Organisation Profile , Custom Profiles どちらも共通ですが [Update rule settings...] を押下すると ルールの設定変更画面に遷移し、変更できます。

ルール単位で 無効化したければ Rule enabled のチェックを外し

レベルを変更したかったら Rule securityのプルダウンからレベルを変更し

例外としてチェック対象外としたいタグやリソースIDを指定するといった具合です

Template Scanner タブ画面

Infrastructure as code で利用されるテンプレートファイルをアップロードする事で、実際の展開前にルールに準拠しているかのチェックを可能とする機能です。 AWS Cloud Formation と HashiCorp の Terraform (執筆時点でプレビュー版) がサポートされています。

試しに 実際の CFnテンプレートをアップロードしてみると以下のようにチェックされた結果が表示されます。(必要に応じて FAILUREの項目を対応します)

高度な応用例として、APIを利用してCI/CDパイプラインに組み込み Gitへテンプレートファイルがpushされたら自動で当チェックが実行されて結果が管理者に通知されるような仕組みを作り込むことも出来ます。

まとめ

Conformityの管理画面をベースにざっくりと紹介してみました。

何がどのような設定で稼働しているのか大規模になればなるほど把握しにくくなるクラウド(IaaS)環境。

評価をしてみて、管理者/責任者として把握しておきたいセキュリティリスクをリソース単位ですぐに検知し、たどり着ける。そこでどのような対応をすれば良いのかが明確に示され、継続的な改善に取り組める為に設計されたUIはとても直感的で、特にJSONファイルで Profileのルールを管理/流用が出来たりする点が優秀でよく出来ている印象を受けました。

(C1WS製品でも同様にJSONファイルでコンフィグ管理が出来るようになってくれと切に願ってしまう程に...)

管理イメージが伝わり、導入検討のきっかけになれば幸いです。