宮澤です。

今回は、ピアボーナスを簡単に実現できるサービスの"Unipos"のSAML設定手順を紹介します。

設定

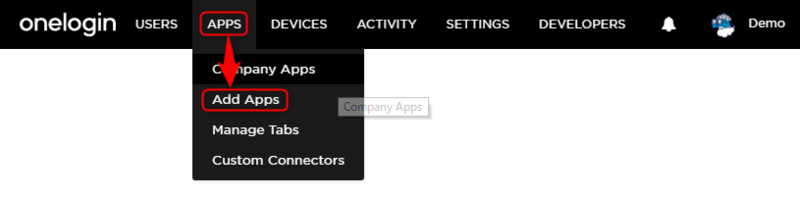

OneLoginに管理者でログインして、"APPS > Add Apps"を開きます。

"SAML Test Connector (IdP w/attr)"と入力し、検索を行い、表示されたコネクタを選択します。

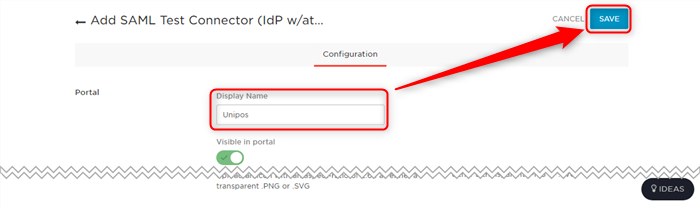

OneLogin上の表示名を設定し"SAVE"を押します。

次に、UniposのSSO設定を開きます。

Uniposにログイン後、左下の"管理者設定"を押します。

"セキュリティ > SSO設定"を押して、"エンティティID"と”ACSのURL”を控えておきます。

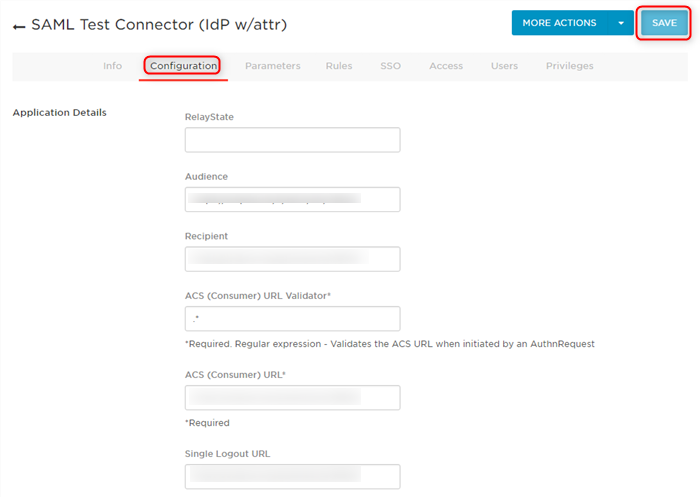

OneLogin側のコネクタ設定画面に戻り"Configuration"タブを選択します。

以下のように項目値を設定をして、右上のSAVEを押します。

| OneLogin | Unipos |

| Audience | エンティティID |

| Recipient | ACSのURL |

| ACS (Consumer) URL Validator | .* |

| ACS (Consumer) URL | ACSのURL |

SSOタブを開き、"Issuer URL"と"SAML 2.0 Endpoint (HTTP)"の値を控えておき、”View Details”を押します。

"View Details"を押すと、証明書の管理画面にいくので、アイコンをタップして、X.509証明書の内容をコピーして、控えておきます。

UniposのSSO設定画面に戻り"IDプロバイダを設定する"を押します。

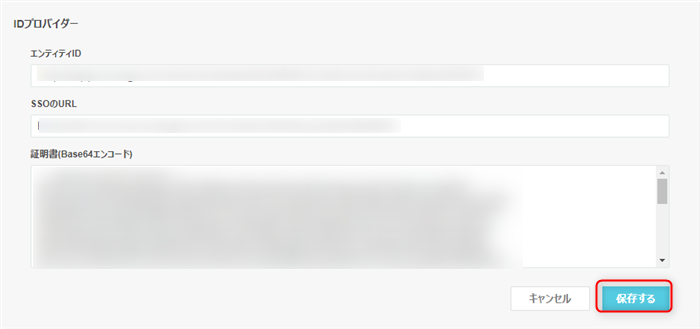

以下の画面が表示されるので、以下の項目のように設定を行い"保存する"を押します。

| Unipos | OneLogin |

| エンティティID | Issuer URL |

| SSOのURL | SAML 2.0 Endpoint (HTTP) |

| 証明書(Base64エンコード) | X.509証明書 |

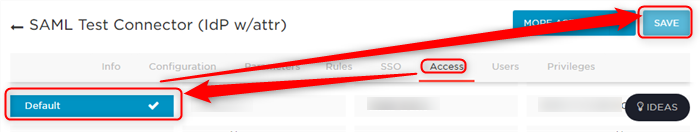

最後に、OneLoginの設定画面で、"Access"タブを開き、該当するロール(権限)を設定し"SAVE"を押します。

ログイン確認

OneLogin上に表示された、Uniposのアイコンをクリックしてログインを行います。

ログインして、以下のような画面が表示されれば、無事SAML認証でのログインは完了です。

まとめ

今回紹介した手順で、UniposにSAMLログインを行う事ができました。

SAMLログイン時にエラーが起きた場合は、"404"が表示された場合は、OneLogin側の設定が間違っている可能性がありますので、再度見直しをしていただければと思います。